ID およびアクセス管理インフラストラクチャで回復性を強化する

Microsoft Entra ID は、組織のリソースに対する認証や認可などの重要なサービスを提供する、グローバル クラウドの ID およびアクセス管理システムです。 この記事では、Microsoft Entra ID に依存するリソースの認証または認可サービスが中断されるリスクを理解し、封じ込め、軽減するためのガイダンスを提供します。

このドキュメント セットの設計対象

- ID アーキテクト

- ID サービスの所有者

- ID 運用チーム

アプリケーション開発者および Azure AD B2C システムを対象としたドキュメントも参照してください。

回復性とは

ID インフラストラクチャのコンテキストにおいて、回復性とは、ビジネス、ユーザー、および運用への影響を最小限またはゼロに抑えながら、認証や認可などのサービスの中断、または他のコンポーネントの障害に耐える能力のことです。 中断の影響は深刻なものになる可能性があり、回復性には入念な計画が必要です。

中断について考慮する理由

認証システムへのすべての呼び出しは、呼び出しのいずれかのコンポーネントで障害が発生すると中断される可能性があります。 基本コンポーネントのエラーが原因で認証が中断されると、ユーザーはアプリケーションにアクセスできなくなります。 したがって、認証呼び出しの回数とそれらの呼び出しに含まれる依存関係の数を減らすことが、回復性にとって重要になります。 アプリケーション開発者は、トークンの要求頻度に対して何らかの制御をアサートできます。 たとえば、開発者と協力して、可能な限り、開発者がアプリケーションの Azure リソースにマネージド ID を使用するようにします。

Microsoft Entra ID のようなトークンベースの認証システムでは、ユーザーのアプリケーション (クライアント) は、アプリケーションやその他のリソースにアクセスする前に、ID システムからセキュリティ トークンを取得する必要があります。 有効期間中、クライアントは、アプリケーションにアクセスするために、同じトークンを複数回提示できます。

アプリケーションに提示されたトークンの有効期限が切れると、そのトークンはアプリケーションによって拒否され、クライアントは Microsoft Entra ID から新しいトークンを取得する必要があります。 新しいトークンを取得するには、資格情報のプロンプトなどのユーザー操作や、認証システムのその他の要件を満たすことが必要になる場合があります。 有効期間が長いトークンを使用して認証呼び出しの頻度を減らすことで、不要なやりとりが減ります。 ただし、トークンの有効期間と、ポリシー評価数を減らすことで生じるリスクとのバランスを取る必要があります。 トークンの有効期間の管理について詳しくは、再認証プロンプトの最適化に関するこちらの記事を参照してください。

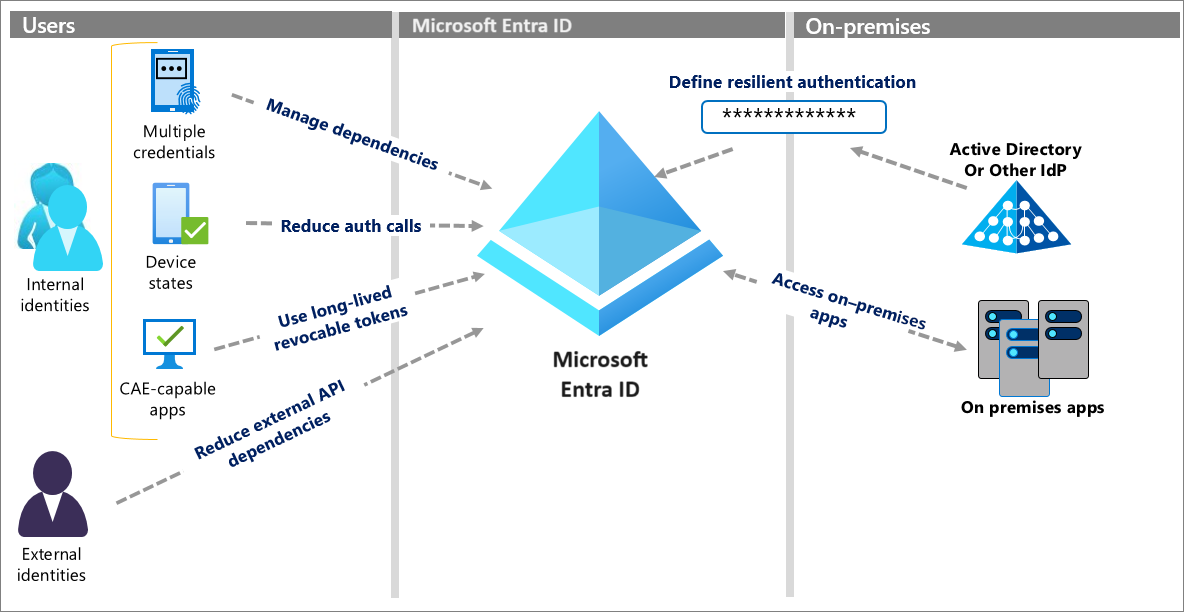

回復性を向上させる方法

次の図は、回復性を向上させるための 6 つの具体的な方法を示しています。 各方法の詳細については、この記事の「次のステップ」部分でリンクされている記事をご覧ください。

次のステップ

管理者とアーキテクト向けの回復性に関するリソース

- 資格情報管理を使用して回復性を強化する

- デバイスの状態を使用して回復性を強化する

- 継続的アクセス評価 (CAE) を使用して回復性を強化する

- 外部ユーザー認証の回復性を強化する

- ハイブリッド認証で回復性を強化する

- アプリケーション プロキシを使用したアプリケーション アクセスで回復性を強化する

開発者向けの回復性に関するリソース

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示