管理者は、グローバル セキュア アクセスへのトラフィックの送信に加えて、条件付きアクセス ポリシーを使用してトラフィック プロファイルをセキュリティで保護できます。 多要素認証の要求、準拠デバイスの要求、許容されるサインイン リスクの定義などのコントロールを必要に応じて組み合わせることができます。 これらのコントロールをクラウド アプリケーションだけでなく、ネットワーク トラフィックに適用すると、ユニバーサル条件付きアクセスと呼ばれるものを実現できます。

トラフィック プロファイルに対する条件付きアクセスにより、管理者によるセキュリティ体制の制御が強化されます。 管理者は、ポリシーを使用してゼロ トラスト原則を適用することで、ネットワークへのアクセスを管理できます。 トラフィック プロファイルを使用すると、ポリシーを一貫性を保って適用できます。 たとえば、最新の認証をサポートしていないアプリケーションをトラフィック プロファイルの背後で保護できるようになりました。

この機能により、管理者はアプリケーションやアクションだけでなく、トラフィック プロファイルに基づいて条件付きアクセス ポリシーを一貫性を保って適用できます。 管理者は、これらのポリシーを使用して、Microsoft 365、非公開リソース、インターネット アクセスなどの特定のトラフィック プロファイルを対象にできます。 ユーザーは、構成された条件付きアクセス ポリシーを満たしているときにのみ、これらの構成済みのエンドポイントまたはトラフィック プロファイルにアクセスできます。

前提条件

-

グローバル セキュア アクセス機能を操作する管理者は、実行するタスクに応じて、次のロールの割り当ての 1 つ以上を持っている必要があります。

- グローバル セキュア アクセス機能を管理するためのグローバル セキュア アクセス管理者ロールのロール。

- 条件付きアクセス ポリシーを作成して操作する条件付きアクセス管理者。

- この製品にはライセンスが必要です。 詳細については、「Global Secure Access とは」のライセンスに関するセクションを参照してください。 必要に応じて、ライセンスを購入するか、試用版ライセンスを取得できます。

トンネルの承認に関する既知の制限

Microsoft とインターネット アクセスのどちらの転送プロファイルでも、グローバル セキュア アクセス クライアント内のトンネルに対するアクセスの承認に、Microsoft Entra ID 条件付きアクセス ポリシーが使用されます。 つまり、Microsoft トラフィック転送プロファイルとインターネット アクセス転送プロファイルへのアクセスは、条件付きアクセスで付与またはブロックできます。 トンネルに対する承認が付与されない場合、リソースへのアクセスを回復するための復旧パスでは、Microsoft トラフィック転送プロファイルまたはインターネット アクセス転送プロファイルのいずれかの宛先にアクセスする必要があるため、ユーザーはマシン上のあらゆるものにアクセスできなくなります。

たとえば、非準拠デバイスでのインターネット アクセス ターゲット リソースへのアクセスをブロックすると、Microsoft Entra Internet Access ユーザーはデバイスを準拠状態に戻すことができなくなります。 この問題を軽減する方法は、Microsoft Intune のネットワーク エンドポイントと、Microsoft Intune のカスタム コンプライアンス検出スクリプトでアクセスされるその他の宛先をバイパスすることです。 この操作は、インターネット アクセス転送プロファイルのカスタム バイパスの一部として実行できます。

その他の既知の制限

既知の問題と制限事項の詳細については、「 グローバル セキュリティで保護されたアクセスの既知の制限事項」を参照してください。

条件付きアクセス ポリシー

条件付きアクセスを使用すると、Microsoft Entra Internet Access と Microsoft Entra Private Access によって取得されたネットワーク トラフィックのアクセス制御とセキュリティ ポリシーを有効にできます。

- すべての Microsoft 365 トラフィックを対象にするポリシーを作成します。

- 条件付きアクセス ポリシーをクイック アクセスなどのプライベート アクセス アプリに適用します。

- ソース IP アドレスが適切なログとレポートに表示されるように、 グローバル セキュア アクセス のソース IP 復元を有効にします。

インターネット アクセスフロー図

次の例は、ユニバーサル条件付きアクセス ポリシーをネットワーク トラフィックに適用した場合の Microsoft Entra Internet Access のしくみを示しています。

メモ

Microsoft の Security Service Edge ソリューションは、次の 3 つのトンネルで構成されています: Microsoft トラフィック、インターネット アクセス、プライベート アクセス。 ユニバーサル条件付きアクセスは、インターネット アクセスと Microsoft トラフィック トンネルに適用されます。 プライベート アクセス トンネルを対象にするサポートはありません。 プライベート アクセス エンタープライズ アプリケーションを個別に対象にする必要があります。

次のフロー図は、グローバル セキュ アアクセスを使用するインターネット リソースと Microsoft アプリを対象とするユニバーサル条件付きアクセスを示しています。

| ステップ | 説明 |

|---|---|

| 1 | グローバル セキュア アクセス クライアントは、Microsoft のセキュリティ サービス エッジ ソリューションへの接続を試みます。 |

| 2 | クライアントは、認証と認可のために Microsoft Entra ID にリダイレクトします。 |

| 3 | ユーザーとデバイスが認証されます。 ユーザーが有効なプライマリ更新トークンを持っている場合は、認証がシームレスに行われます。 |

| 4 | ユーザーとデバイスが認証されると、ユニバーサル条件付きアクセス ポリシーが実行されます。 ユニバーサル条件付きアクセス ポリシーは、グローバル セキュア アクセス クライアントと Microsoft のセキュリティ サービス エッジ間で確立された Microsoft トンネルおよびインターネット トンネルを対象とします。 |

| 5 | Microsoft Entra ID は、グローバル セキュア アクセス クライアント用のアクセス トークンを発行します。 |

| 6 | グローバル セキュア アクセス クライアントは、アクセス トークンを Microsoft のセキュリティ サービス エッジに提示します。 トークンが有効であることを確認します。 |

| 7 | グローバル セキュア アクセス クライアントと Microsoft セキュリティ サービス エッジの間にトンネルが確立されます。 |

| 8 | トラフィックの取得が開始され、Microsoft とインターネット アクセスのトンネルを介して宛先にトンネルされます。 |

メモ

Microsoft Security Service エッジとグローバル セキュア アクセス クライアントの間の接続を保護するために、グローバル セキュア アクセスを使用して Microsoft アプリケーションを対象にします。 ユーザーが Microsoft セキュリティ サービス エッジ サービスをバイパスできないようにするには、Microsoft 365 Enterprise アプリケーションのネットワークに準拠する必要がある条件付きアクセス ポリシーを作成します。

ユーザー エクスペリエンス

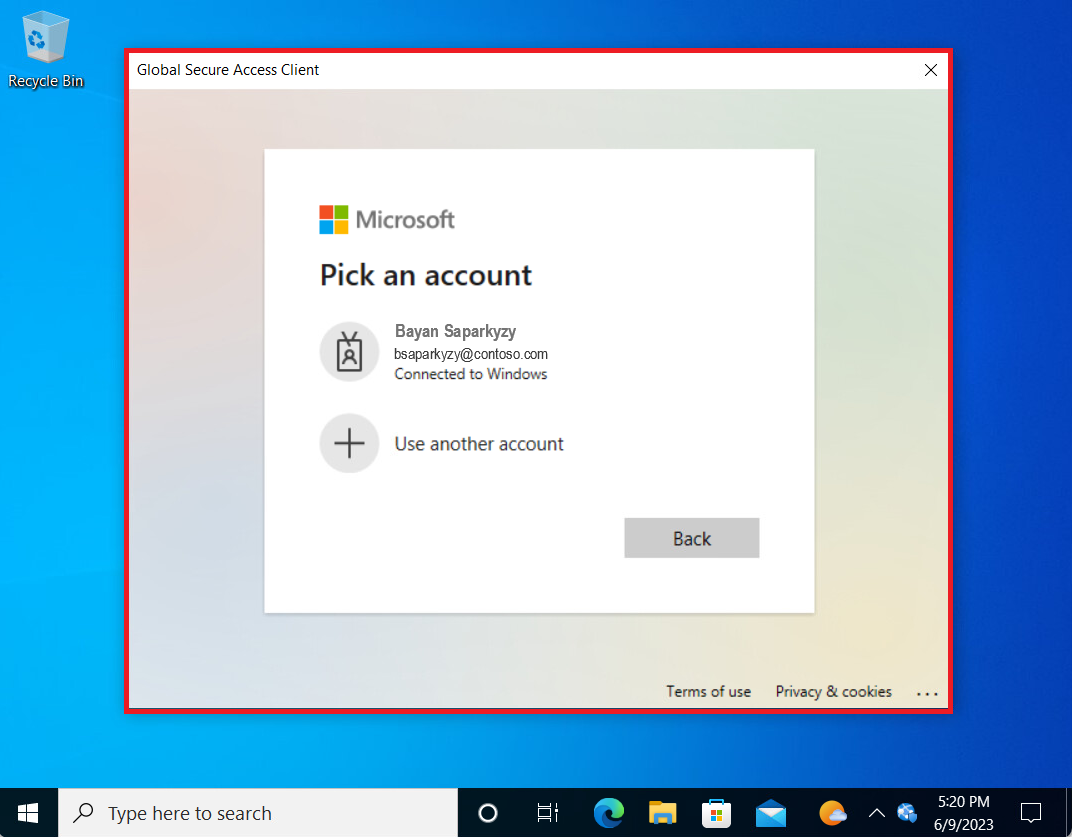

Global Secure Access クライアントがインストールされ、構成され、実行されているマシンにユーザーが初めてサインインすると、サインインするように求められます。 ユーザーがポリシーによって保護されたリソースにアクセスしようとすると、 前の例と同様に、ポリシーが適用され、まだサインインしていない場合はするように求められます。 Global Secure Access クライアントのシステム トレイ アイコンを見ると、サインアウトしているか、実行されていないことを示す赤い円が表示されます。

ユーザーが Global Secure Access クライアントにサインインすると、サインインされていて、クライアントが実行されていることを示す緑色の円が表示されます。