グローバル セキュア アクセス アプリケーションを使用してアプリごとのアクセスを構成する方法

Microsoft Entra Private Access により、組織の内部リソースへの安全なアクセスが提供されます。 Global Secure Access アプリケーションを作成し、セキュリティで保護する内部プライベート リソースを指定します。 Global Secure Access アプリケーションを構成することで、内部リソースへのアプリごとのアクセス権を作成します。 Global Secure Access アプリケーションを使用すると、リソースへのアクセスをアプリごとに、より詳細に管理できます。

この記事では、グローバル セキュア アクセス アプリケーションを使用してアプリごとのアクセスを構成する方法について説明します。

前提条件

Global Secure Access アプリを構成するには、次のものが必要です。

- Microsoft Entra ID の Global Secure Access 管理者とアプリケーション管理者のロール

- この製品にはライセンスが必要です。 詳細については、「Global Secure Access とは」のライセンスに関するセクションを参照してください。 必要に応じて、ライセンスを購入するか、試用版ライセンスを取得できます。

グローバル セキュア アクセス アプリに必要な Microsoft Entra プライベート ネットワーク コネクタ グループを管理するには、以下のものが必要です。

- Microsoft Entra ID のアプリケーション管理者ロール

- Microsoft Entra ID P1 または P2 ライセンス

既知の制限事項

- クイック アクセス アプリと Global Secure Access アプリとの間で、アプリ セグメントの重複は避けてください。

- IP アドレスによるプライベート アクセス宛先へのトラフィックのトンネリングは、エンド ユーザー デバイスのローカル サブネット外の IP 範囲に対してのみサポートされます。

- 現時点では、プライベート アクセス トラフィックは、グローバル セキュア アクセス クライアントでのみ取得できます。 リモート ネットワークをプライベート アクセス トラフィック転送プロファイルに割り当てることはできません。

手順の概要

アプリごとのアクセスは、新しい Global Secure Access アプリを作成することによって構成します。 アプリを作成し、コネクタ グループを選択して、ネットワーク アクセス セグメントを追加します。 これらの設定は、ユーザーとグループを割り当てることができる個々のアプリを構成します。

アプリごとのアクセスを構成するには、アクティブな Microsoft Entra アプリケーション プロキシ コネクタを少なくとも 1 つ含むコネクタ グループが必要です。 このコネクタ グループが、この新しいアプリケーションへのトラフィックを処理します。 コネクタを使用すると、ネットワークとコネクタごとにアプリを分離できます。

要約すると、全体的なプロセスは次のとおりです。

1 つ以上のアクティブなプライベート ネットワーク コネクタがあるコネクタ グループを作成する。

- コネクタ グループが既にある場合は、最新バージョンであることを確認してください。

プライベート ネットワーク コネクタ グループを作成する

グローバル セキュア アクセス アプリを構成するには、アクティブなプライベート ネットワーク コネクタを少なくとも 1 つ含むコネクタ グループが必要です。

コネクタをまだ設定していない場合は、「コネクタの構成」を参照してください。

Note

前にコネクタをインストールしていた場合は、再インストールして最新バージョンにしてください。 アップグレードするときは、既存のコネクタをアンインストールし、関連するフォルダーをすべて削除してください。

プライベート アクセスに必要なコネクタの最小バージョンは 1.5.3417.0 です。

Global Secure Access アプリケーションを作成する

新しいアプリを作成するには、名前を指定し、コネクタ グループを選択して、アプリケーション セグメントを追加します。 アプリ セグメントには、サービスをトンネリングするための完全修飾ドメイン名 (FQDN) と IP アドレスが含まれます。 3 つの手順をすべて同時に完了することも、初期セットアップ完了後に追加することもできます。

名前とコネクタ グループを選択する

適切なロールを使用して Microsoft Entra 管理センターにサインインします。

[グローバル セキュア アクセス]>[アプリケーション]>[エンタープライズ アプリケーション] に移動します。

[新しいアプリケーション] を選択します。

![エンタープライズ アプリと [新しいアプリケーションの追加] ボタンのスクリーンショット。](media/how-to-configure-per-app-access/new-enterprise-app.png)

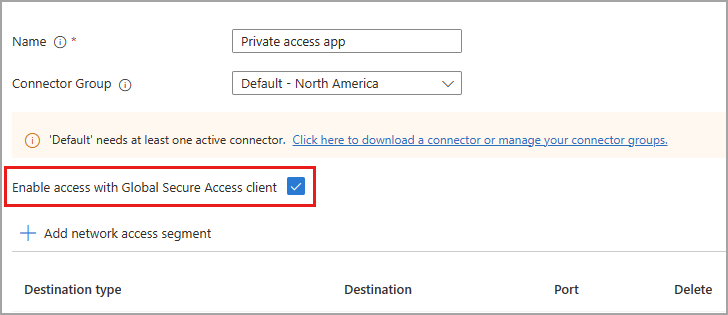

アプリの名前を入力します。

ドロップダウン メニューからコネクタ グループを選択します。

重要

アプリケーションを作成するには、少なくとも 1 つのアクティブなコネクタが必要です。 コネクタの詳細については、「Microsoft Entra プライベート ネットワーク コネクタを理解する」を参照してください。

ページの下部にある [保存] ボタンを選択して、プライベート リソースを追加せずにアプリを作成します。

アプリケーション セグメントを追加する

アプリケーション セグメントの追加プロセスでは、Global Secure Access アプリのトラフィックに含める FQDN と IP アドレスを定義します。 サイトはアプリを作成するときに追加でき、後からさらに追加したり、編集したりできます。

完全修飾ドメイン名 (FQDN)、IP アドレス、および IP アドレス範囲を追加できます。 各アプリケーション セグメント内に複数のポートとポート範囲を追加できます。

Microsoft Entra 管理センターにサインインします。

[グローバル セキュア アクセス]>[アプリケーション]>[エンタープライズ アプリケーション] に移動します。

[新しいアプリケーション] を選択します。

[アプリケーション セグメントの追加] を選択します。

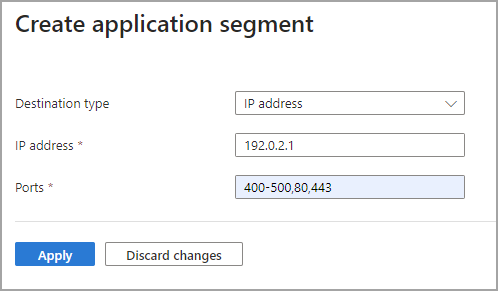

開いた [Create application segment] (アプリケーション セグメントの作成) パネルで、[宛先の種類] を選択します。

選択した宛先の種類に適した詳細を入力します。 選択内容に応じて、後続のフィールドが変わります。

- IP アドレス:

- ネットワーク上のデバイスを識別するインターネット プロトコル バージョン 4 (IPv4) アドレス (192.168.2.1 など)。

- 含めるポートを指定します。

- 完全修飾ドメイン名 (ワイルドカード FQDN を含む):

- ドメイン ネーム システム (DNS) 内のコンピューターまたはホストの正確な場所を指定するドメイン名。

- 含めるポートを指定します。

- NetBIOS はサポートされていません。 たとえば、

contoso/app1.の代わりにcontoso.local/app1を使用します

- IP アドレスの範囲 (CIDR):

- クラスレス ドメイン間ルーティング (CIDR) は IP アドレスの範囲を表しており、IP アドレスの後にサブネット マスクでのネットワーク ビットの数を示すサフィックスが続きます。

- たとえば、192.168.2.0/24 は、IP アドレスの最初の 24 ビットがネットワーク アドレスを表し、残りの 8 ビットがホスト アドレスを表すことを示します。

- 開始アドレス、ネットワーク マスク、ポートを指定します。

- IP アドレスの範囲 (IP から IP):

- 開始 IP (192.168.2.1 など) から終了 IP (192.168.2.10 など) までの IP アドレスの範囲。

- IP アドレスの開始、終了、ポートを指定します。

- IP アドレス:

ポートを入力し、[適用] ボタンを選択します。

- ポートを複数指定するときはコンマで区切ります。

- ハイフンでポート範囲を指定します。

- 変更を適用すると、値の間のスペースが削除されます。

- たとえば、

400-500, 80, 443のようにします。

次の表に、最もよく使用されるポートと、それに関連するネットワーク プロトコルを示します。

Port プロトコル 22Secure Shell (SSH)80Hypertext Transfer Protocol (HTTP)443Hypertext Transfer Protocol Secure (HTTPS)445Server Message Block (SMB) file sharing3389Remote Desktop Protocol (RDP)[保存] を選択します。

Note

アプリには最大 500 のアプリケーション セグメントを追加できます。

クイック アクセス アプリとプライベート アクセス アプリの間で FQDN、IP アドレス、IP 範囲を重複させないでください。

ユーザーとグループの割り当て

ユーザーやグループをアプリに割り当てて、作成したアプリへのアクセス権を付与する必要があります。 詳細については、「アプリケーションにユーザーとグループを割り当てる」を参照してください。

- Microsoft Entra 管理センターにサインインします。

- [グローバル セキュア アクセス]>[アプリケーション]>[エンタープライズ アプリケーション] に移動します。

- アプリケーションを検索して選択します。

- サイド メニューから [ユーザーおよびグループ] を選択します。

- 必要に応じてユーザーとグループを追加します。

Note

ユーザーは、アプリに直接、またはアプリに割り当てられたグループに割り当てる必要があります。 入れ子になったグループはサポートされていません。

アプリケーション セグメントを更新する

アプリに含まれる FQDN と IP アドレスはいつでも追加や更新ができます。

- Microsoft Entra 管理センターにサインインします。

- [グローバル セキュア アクセス]>[アプリケーション]>[エンタープライズ アプリケーション] に移動します。

- アプリケーションを検索して選択します。

- サイド メニューから [ネットワーク アクセス プロパティ] を選択します。

- 新しい FQDN または IP アドレスを追加するには、[アプリケーション セグメントの追加] を選択します。

- 既存のアプリを編集するには、[宛先の種類] 列から選択します。

Global Secure Access クライアントでアクセスを有効または無効にする

Global Secure Access クライアントを使用して、Global Secure Access アプリへのアクセスを有効または無効にすることができます。 このオプションは既定で選択されていますが、アプリ セグメントに含まれる FQDN と IP アドレスがサービスを介してトンネリングされないように無効にすることができます。

条件付きアクセス ポリシーを割り当てる

アプリごとのアクセスに対する条件付きアクセス ポリシーは、アプリごとにアプリケーション レベルで構成されます。 条件付きアクセス ポリシーは、アプリケーションに対して次の 2 つの場所から作成して適用できます。

- Global Secure Access> アプリケーション>エンタープライズ アプリケーションに進みます。 アプリケーションを選択し、サイド メニューから [条件付きアクセス] を選択します。

- [保護]>[条件付きアクセス]>[ポリシー] に移動します。 [新しいポリシーの作成] を選択します。

詳細については、「条件付きアクセス ポリシーをプライベート アクセス アプリに適用する」を参照してください。

Microsoft Entra Private Access を有効にする

アプリを構成し、プライベート リソースを追加して、ユーザーをアプリに割り当てたら、プライベート アクセス トラフィック転送プロファイルを有効にすることができます。 Global Secure Access アプリを構成する前にプロファイルを有効にできますが、アプリとプロファイルが構成されていない場合、転送するトラフィックはありません。

- Microsoft Entra 管理センターにサインインします。

- [グローバル セキュア アクセス]>[接続]>[トラフィック転送] に移動します。

- [プライベート アクセス プロファイル] のトグルを選びます。

次のステップ

Microsoft Entra Private Access の使用を開始する次の手順は、プライベート アクセス トラフィック転送プロファイルを有効にすることです。

プライベート アクセスの詳細については、次の記事を参照してください。