グローバル セキュア アクセス クライアントは、Android 上で Microsoft Intune と Microsoft Defender for Endpoint を使って、準拠した Android デバイスに展開できます。 Android クライアントは Defender for Endpoint Android アプリに組み込まれており、エンド ユーザーがグローバル セキュリティで保護されたアクセスに接続する方法が合理化されます。 グローバル セキュア アクセス Android クライアントを使うと、エンド ユーザーはデバイスで VPN 設定を手動で構成することなく、必要なリソースに簡単に接続できるようになります。

この記事では、グローバル セキュア アクセス クライアントを Android デバイスに展開する方法について説明します。

前提条件

- この製品にはライセンスが必要です。 詳細については、「Global Secure Access とは」のライセンスに関するセクションを参照してください。 必要に応じて、 ライセンスを購入するか、試用版ライセンスを取得します。

- 少なくとも 1 つのグローバル セキュア アクセス トラフィック転送プロファイルを有効にします。

- クライアントをインストールするには、デバイスのインストール権限が必要です。

- Android デバイスでは、Android 10.0 以降を実行する必要があります。

- Android デバイスは、Microsoft Entra 登録済みデバイスである必要があります。

- 組織で管理されていないデバイスには、Microsoft Authenticator アプリがインストールされている必要があります。

- Intune で管理されていないデバイスには、ポータル サイト アプリがインストールされている必要があります。

- Intune デバイス コンプライアンス ポリシーを適用するには、デバイスの登録が必要です。

- Kerberos シングル サインオン (SSO) エクスペリエンスを有効にするには、サード パーティの SSO クライアントをインストールして構成します。

既知の制限事項

既知の問題と制限事項の詳細については、「 グローバル セキュリティで保護されたアクセスの既知の制限事項」を参照してください。

サポートされるシナリオ

Android 用グローバル セキュア アクセス クライアントは、次の Android Enterprise シナリオでの展開をサポートしています。

- 会社所有のフル マネージド ユーザー デバイス。

- 仕事用プロファイルを持つ企業所有のデバイス。

- 仕事用プロファイルを持つ個人用デバイス。

Microsoft 以外のモバイル デバイス管理

グローバル セキュリティで保護されたアクセス クライアントは、Microsoft 以外のモバイル デバイス管理 (MDM) シナリオもサポートしています。 グローバル セキュア アクセスのみのモードと呼ばれるこれらのシナリオでは、トラフィック転送プロファイルを有効にし、ベンダーのドキュメントに基づいてアプリを構成する必要があります。

Android に Microsoft Defender for Endpoint を展開する

Android に Microsoft Defender for Endpoint を展開するには、MDM プロファイルを作成し、グローバル セキュリティで保護されたアクセスを構成します。

Microsoft Intune 管理センターで、[Apps>Android>Manage Apps>Configuration] に移動します。

[ + 作成] を選択し、[ 管理対象デバイス] を選択します。 [ アプリ構成ポリシーの作成 ] フォームが開きます。

[基本] タブで、次の 操作 を行います。

- 名前を入力します。

- プラットフォームを Android Enterprise に設定します。

- プロファイルの 種類 を フル マネージド、専用、Corporate-Owned 仕事用プロファイルのみに設定します。

- 対象アプリを Microsoft Defender に設定します。

[設定] タブで、次の 手順を実行 します。

[構成設定] の形式を [構成デザイナーを使用する] に設定します。

JSON エディターを使用して、無効な構成キーを構成します。

- [ + 追加 ] ボタンを選択します。

- 検索フィールドに「

global」と入力し、次の構成キーを選択します。- グローバル セキュリティで保護されたアクセス (グローバル セキュリティで保護されたアクセスを有効にするには、このキーが必要です)。

- GlobalSecureAccessPrivateChannel (この省略可能なキーを使用すると、Global Secure Access プライベート チャネルが有効になります)。

- 次の表に従って、各構成キーに適切な値を設定します。

構成キー 価値 詳細 グローバルなセキュリティで保護されたアクセス 値なし グローバル セキュリティで保護されたアクセスが有効になっていないと、タイルが表示されません。 0 グローバル セキュリティで保護されたアクセスが有効になっていないと、タイルが表示されません。 1 タイルは表示され、既定値は false (無効な状態) です。 ユーザーは、アプリのトグルを使用して、グローバル セキュリティで保護されたアクセスを有効または無効にすることができます。 2 タイルは表示され、既定値は true (有効な状態) です。 ユーザーは、グローバル セキュリティで保護されたアクセスをオーバーライドできます。 ユーザーは、アプリのトグルを使用して、グローバル セキュリティで保護されたアクセスを有効または無効にすることができます。 3 タイルは表示され、既定値は true (有効な状態) です。 ユーザーはグローバル セキュリティで保護されたアクセスを無効 にできません 。 GlobalSecureAccessPrivateChannel 値なし グローバル セキュリティで保護されたアクセスの既定値は 2 の動作です。 0 プライベート アクセスが有効ではなく、トグル オプションがユーザーに表示されません。 1 [プライベート アクセス] トグルが表示され、既定では無効状態になります。 ユーザーは、プライベート アクセスを有効または無効にすることができます。 2 [プライベート アクセス] トグルが表示され、既定で有効な状態になります。 ユーザーは、プライベート アクセスを有効または無効にすることができます。 3 [プライベート アクセス] トグルは表示されますが、淡色表示され、既定では有効な状態になります。 ユーザーはプライベート アクセスを無効 にできません 。

注

GlobalSecureAccessPA 構成キーはサポートされなくなりました。

[ スコープ タグ ] タブで、必要に応じてスコープ タグを構成し、[ 次へ] を選択します。

[ 割り当て ] タブで、[ + グループの追加] を選択して構成ポリシーを割り当て、グローバル セキュリティで保護されたアクセスを有効にします。

![[割り当て] タブの [アプリ構成ポリシーの作成] のスクリーンショット。](media/how-to-install-android-client/create-policy-assignments.png)

ヒント

少数の特定のユーザー以外のすべてのユーザーに対してポリシーを有効にするには、[含まれるグループ] セクションで [すべてのデバイスを追加] を選択します。 次に、[除外するグループ] セクションで除外するユーザーまたは グループ を追加します。

- [次へ] を選択します。

- 構成の概要を確認し、[ 作成] を選択します。

Defender アプリにグローバル セキュリティで保護されたアクセスが表示されたことを確認する

Android クライアントは Defender for Endpoint と統合されているため、エンド ユーザー エクスペリエンスを理解するのに役立ちます。 グローバル セキュア アクセスにオンボードすると、クライアントは Defender ダッシュボードに表示されます。 オンボードするには、トラフィック転送プロファイルを有効にします。

![ダッシュボードに [グローバル なセキュリティで保護されたアクセス] タイルが表示されている Defender アプリのスクリーンショット。](media/how-to-install-android-client/defender-endpoint-dashboard.png)

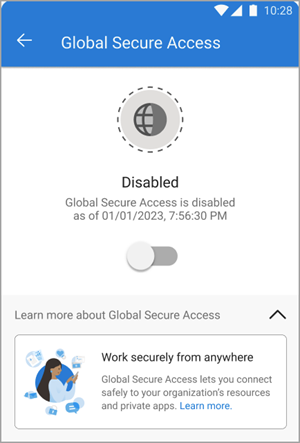

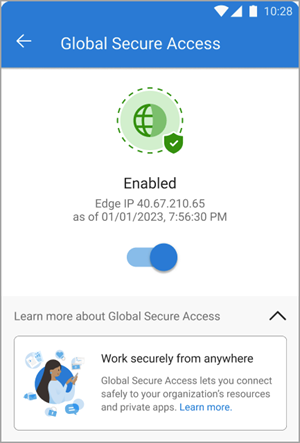

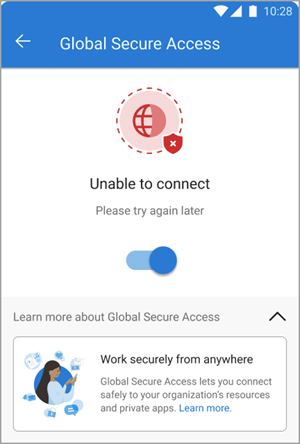

クライアントは、ユーザー デバイスに展開されると、既定で無効になります。 ユーザーは Defender アプリからクライアントを有効にする必要があります。 クライアントを有効にするには、トグルをタップします。

クライアントの詳細を表示するには、ダッシュボードのタイルをタップします。 有効にして正常に動作すると、クライアントに "有効" というメッセージが表示されます。 また、クライアントがグローバル セキュア アクセスに接続した日時も表示されます。

クライアントが接続できない場合は、切り替えが表示され、サービスが無効になります。 ユーザーは後でクライアントを有効にして戻ることができます。

トラブルシューティング

テナントをサービスにオンボードした後に [グローバル なセキュリティで保護されたアクセス] タイルが表示されない場合は、Defender アプリを再起動します。

プライベート アクセス アプリケーションにアクセスしようとすると、対話型サインインが成功した後に接続がタイムアウトすることがあります。 Web ブラウザーを更新して、アプリケーションを再読み込みします。

関連するコンテンツ

- Android 上の Microsoft Defender for Endpoint について

- Microsoft Intune を使用して Android 上に Microsoft Defender for Endpoint を展開する

- Intune を使用したマネージド Google Play アプリと Android Enterprise デバイスについて説明します

- Microsoft Windows 用グローバル セキュリティで保護されたアクセス クライアント

- macOS用のグローバルセキュアアクセスクライアント

- iOS 用グローバル・セキュア・アクセス クライアント

![[基本] タブの [アプリ構成ポリシーの作成] のスクリーンショット。](media/how-to-install-android-client/create-policy-basics.png)

![[設定] タブの [アプリ構成ポリシーの作成] のスクリーンショット。](media/how-to-install-android-client/create-policy-settings.png)