Microsoft Entra ID Protection と条件付きアクセスを使用した自己修復エクスペリエンス

Microsoft Entra ID Protection と条件付きアクセスを使うと、次のことができます。

- ユーザーに対して Microsoft Entra 多要素認証への登録を必須にする

- 危険なサインインと侵害されたユーザーを自動的に修復する

- 特定のケースでユーザーをブロックする。

ユーザーとサインイン リスクを統合する条件付きアクセス ポリシーは、ユーザーのサインイン エクスペリエンスに影響します。 ユーザーが Microsoft Entra 多要素認証やセルフサービス パスワード リセットなどのツールに登録して使用できるようにすると、影響が軽減される可能性があります。 これらのツールと適切なポリシーの選択により、必要に応じた自己修復オプションをユーザーに提供しながら、強力なセキュリティ制御を適用できます。

多要素認証登録

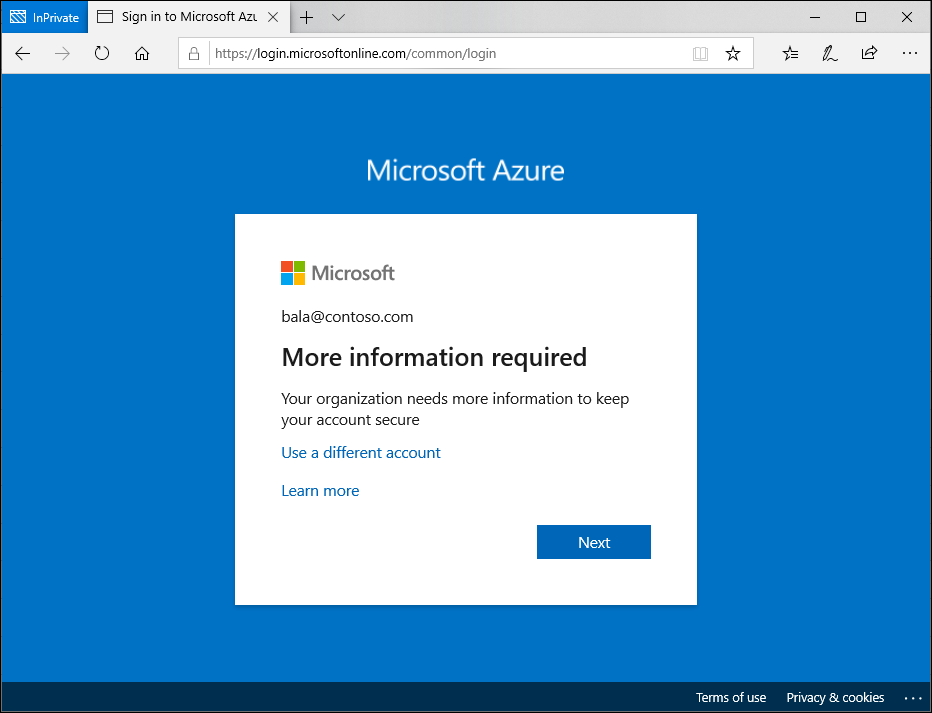

管理者が Microsoft Entra の多要素認証の登録を必要とする ID 保護ポリシーを有効にすると、それ以降、ユーザーは Microsoft Entra の多要素認証を使って自己修復できるようになります。 このポリシーを構成すると、登録することを選択できる 14 日間の期間がユーザーに与えられ、この期間の最後に強制的に登録されます。

登録の割り込み

Microsoft Entra 統合アプリケーションにサインインするときに、ユーザーはアカウントを多要素認証に設定することを求める通知を受け取ります。 このポリシーは、新しいデバイスを使用する新しいユーザーに対する Windows Out of Box Experience でもトリガーされます。

ガイド付きの手順を完了して、Microsoft Entra 多要素認証に登録し、サインインを完了します。

リスクの自己修復

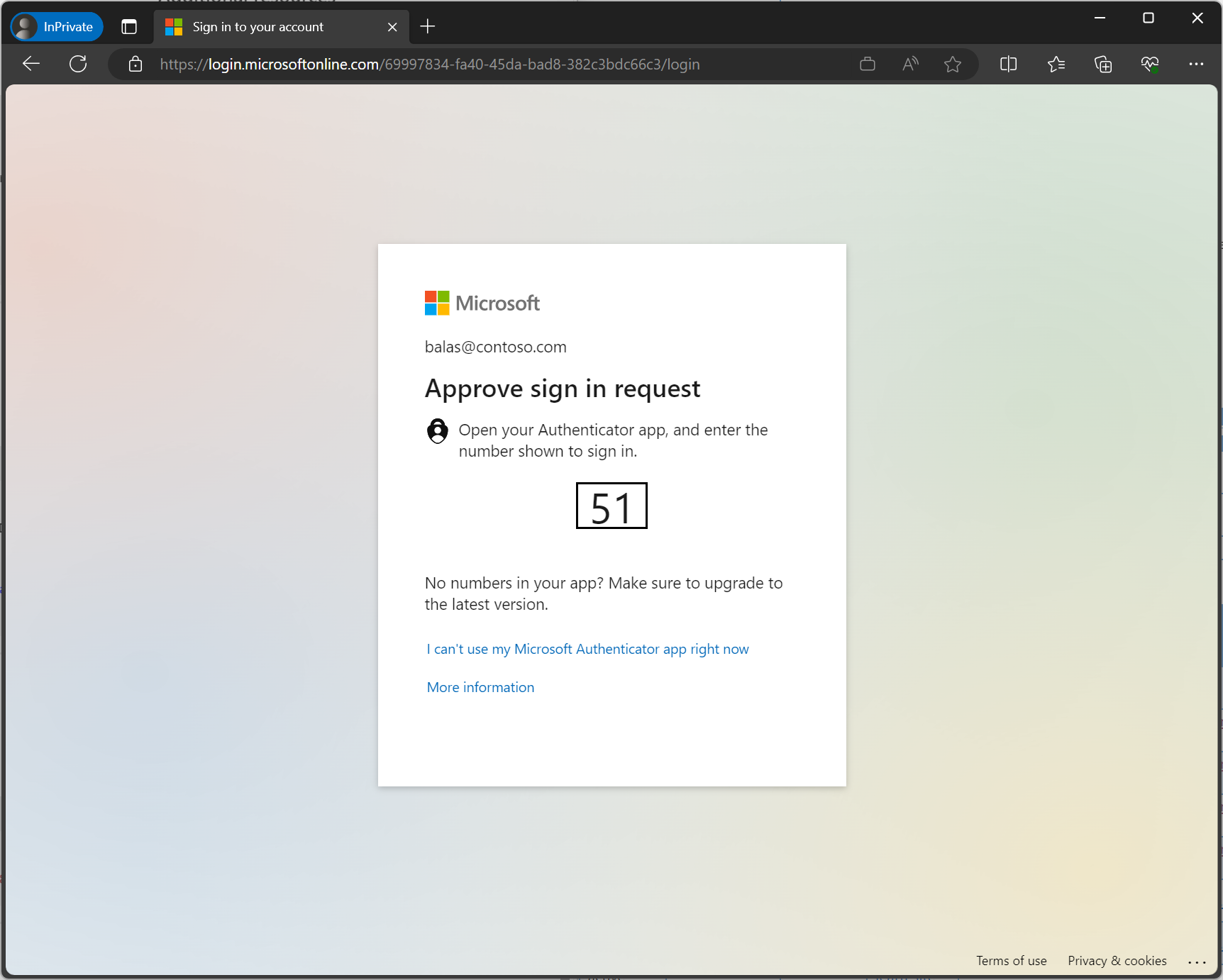

管理者がリスクベースの条件付きアクセス ポリシーを構成すると、影響を受けるユーザーは構成されたリスク レベルに達すると処理が中断されます。 管理者が多要素認証を使用した自己修復を許可すると、このプロセスは通常の多要素認証プロンプトとしてユーザーに表示されます。

ユーザーが多要素認証を完了できる場合は、リスクが修復され、ユーザーはサインインできます。

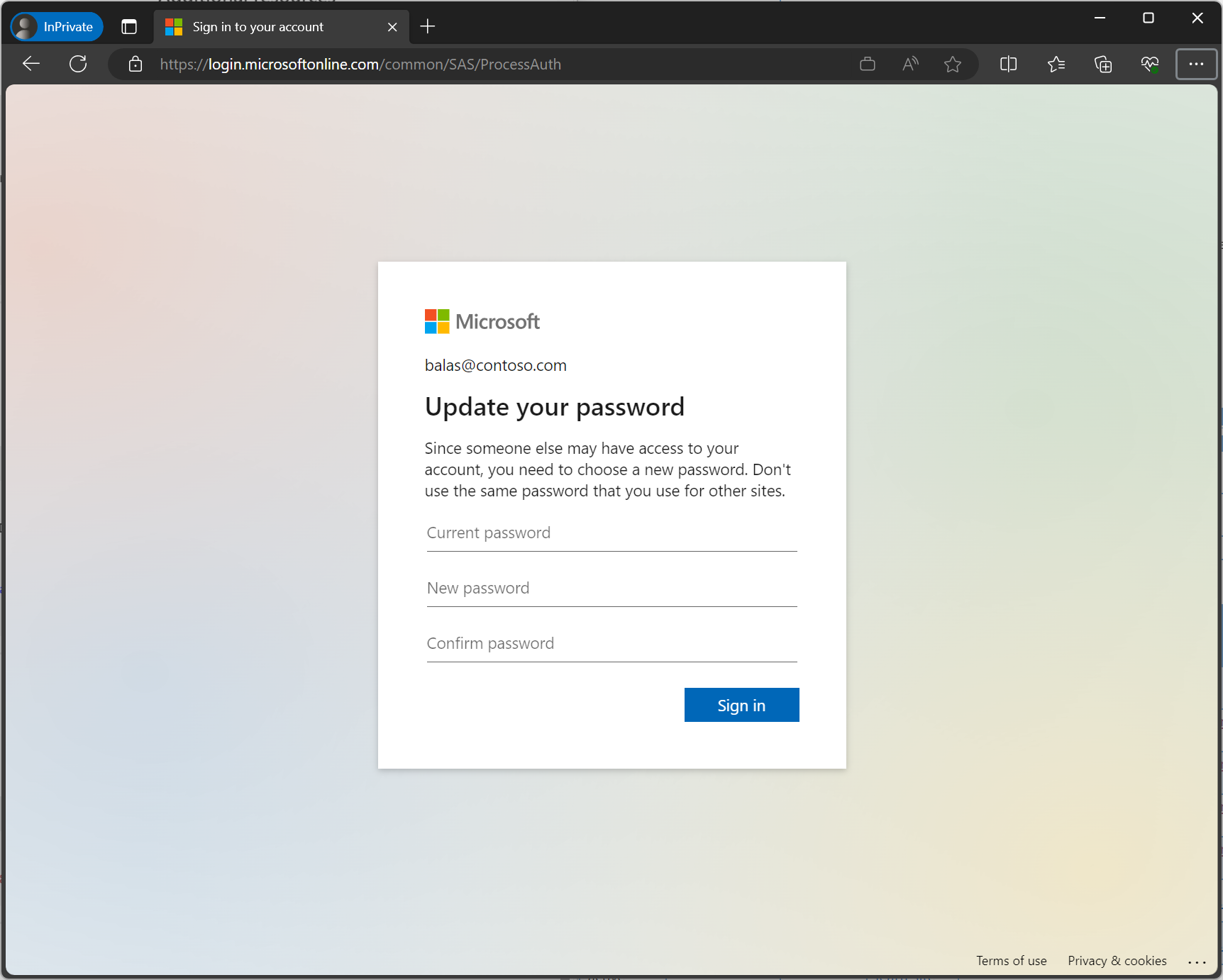

サインインだけでなく、ユーザーに危険がある場合は、管理者は条件付きアクセスでユーザー リスク ポリシーを構成し、多要素認証の実行に加えてパスワードの変更を要求できます。 その場合、ユーザーには次の追加画面が表示されます。

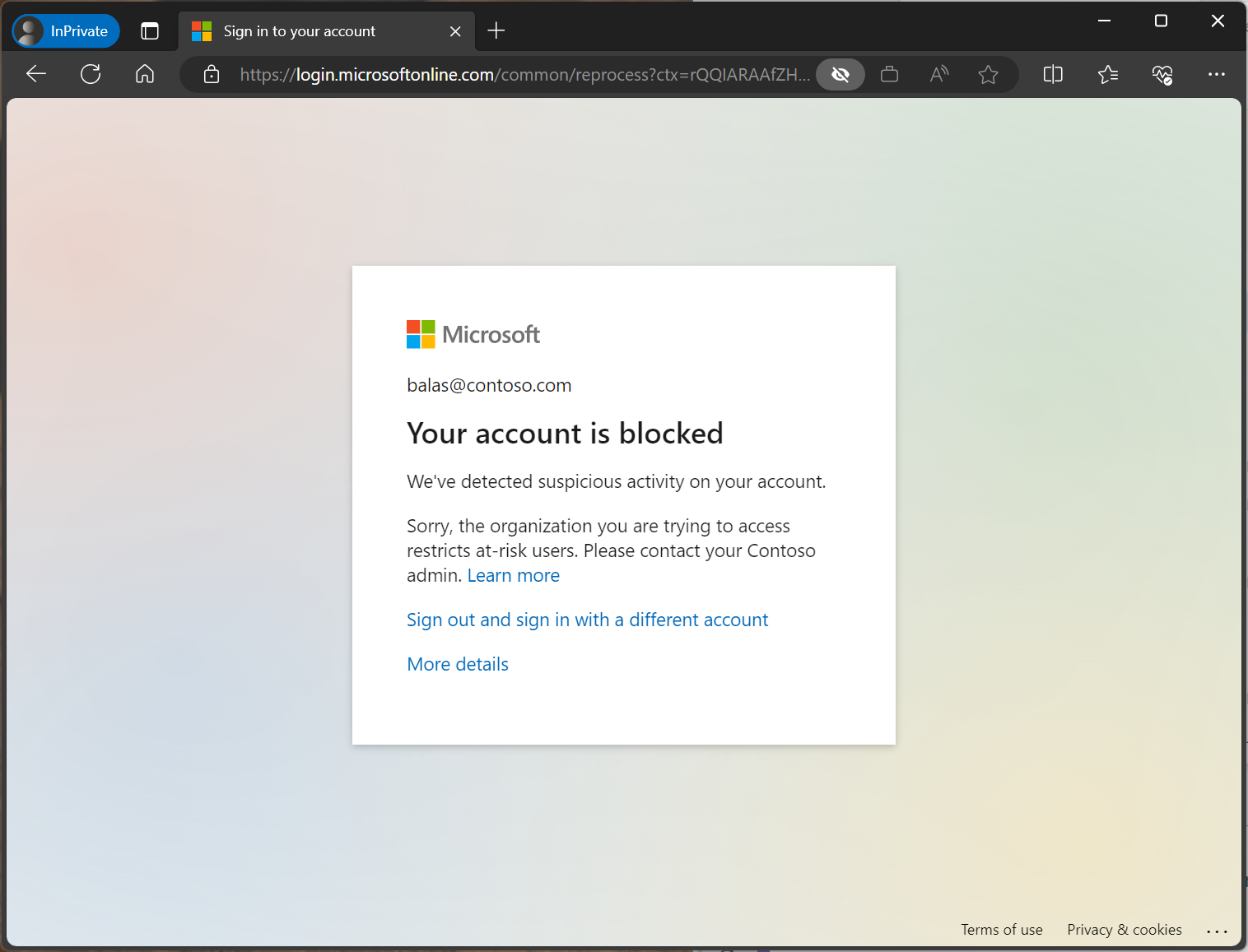

危険なサインインの管理者によるブロック解除

管理者は、ユーザーのリスク レベルに応じて、サインイン時にユーザーのブロックを選択できます。 ブロックを解除するには、エンド ユーザーは、IT スタッフに連絡する必要があります。または、よく使用する場所またはデバイスからサインインを試みることができます。 この場合、自己修復は選択できません。

IT スタッフは、「ユーザーのブロック解除」セクションの手順に従って、ユーザーによる再サインインを許可することができます。

危険度の高い技術者

組織に別のテナントへのアクセスを委任されたユーザーがいて、そのユーザーが高いリスクを引き起こしている場合は、それらの他のテナントへのサインインがブロックされることがあります。 次に例を示します。

- 組織に、クラウド環境の構成を担当するマネージド サービス プロバイダー (MSP) またはクラウド ソリューション プロバイダー (CSP) があります。

- MSP 技術者の資格情報の 1 つが漏洩し、高リスクがトリガーされます。 その技術者が、他のテナントへのサインインをブロックされます。

- ホーム テナントで危険度の高いユーザーのパスワード変更を必要とする該当のポリシーまたは危険なユーザーの MFA が有効になっている場合、技術者は自己修復してサインインできます。

- ホーム テナントで自己修復ポリシーが有効になっていない場合は、技術者のホーム テナントの管理者がリスクを修復する必要があります。