Web API を呼び出すデーモン アプリを登録する方法

デーモン アプリケーションでアプリを登録するときに知っておくべきことについて説明します。

サポートされているアカウントの種類

Microsoft Entra テナントでアプリケーションを作成するときは、アプリの登録について次のいずれかのオプションを選びます。

- この組織のディレクトリ内のアカウントのみ。 デーモン アプリケーションは、基幹業務 (LOB) の開発者によって作成されるため、これが最も一般的な選択です。

- 任意の組織のディレクトリ内のアカウント。 お客様が顧客にユーティリティ ツールを提供する独立ソフトウェア ベンダー (ISV) である場合は、これを選択します。 顧客のテナント管理者に承認してもらう必要があります。

認証 - 応答 URI は不要

機密クライアント アプリケーションがクライアントの資格情報フロー "のみ" を使用する場合、応答 URI を登録する必要はありません。 アプリケーションの構成または構築でも必要ありません。 クライアント資格情報フローでは使用しません。

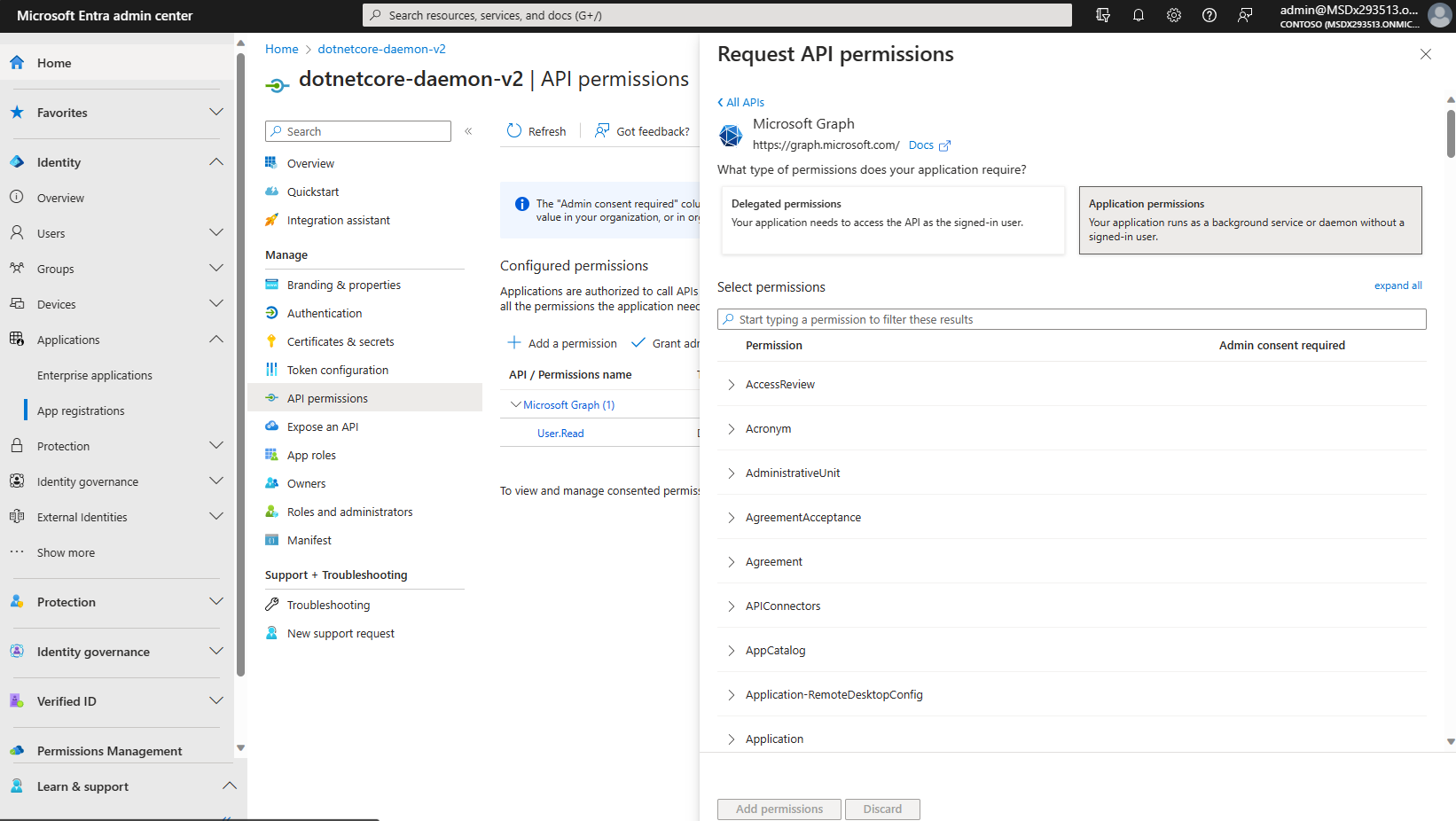

API のアクセス許可 - アプリのアクセス許可および管理者の同意

デーモン アプリケーションでは、(委任されたアクセス許可ではなく) API に対するアプリケーションのアクセス許可のみを要求できます。 アプリケーション登録の [API のアクセス許可] ページで [アクセス許可の追加] を選択して API ファミリを選択した後に、 [アプリケーションのアクセス許可] を選択し、該当のアクセス許可を選択します。

呼び出す Web API では、委任されたアクセス許可ではなく、"アプリケーションのアクセス許可 (アプリ ロール)" を定義する必要があります。 そのような API を公開する方法の詳細については、「保護された Web API: アプリの登録」のデーモン アプリで Web API が呼び出される場合に関するセクションを参照してください。

デーモン アプリケーションには、Web API を呼び出すアプリケーションに対するテナント管理者の事前同意が必要です。 テナント管理者は、 [Grant admin consent to our organization](組織に対して管理者の同意を付与) を選択することにより、同じ [API のアクセス許可] ページでこの同意を提供します。

OAuth 2.0 と OpenID Connect を使用した ID およびアクセス管理 (IAM) を初めて使用する場合、または Microsoft ID プラットフォームの IAM を初めて使用する場合は、次の一連の記事をお読みください。

これらは、最初のクイックスタートまたはチュートリアルを完了する前に読む必要はありませんが、プラットフォームに不可欠なトピックについて説明しており、これらをよく知ると、より複雑なシナリオを構築する際に役立ちます。

Microsoft ID プラットフォーム

次のステップ

このシナリオの次の記事であるアプリ コードの構成に関する記事に進みます。

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示