RADIUS を使用したリモート デスクトップ ゲートウェイと Multi-Factor Authentication Server

リモート デスクトップ (RD) ゲートウェイでは多くの場合、ローカル ネットワーク ポリシー サービス (NPS) を使ってユーザーを認証します。 この記事では、リモート デスクトップ ゲートウェイからの RADIUS 要求を (ローカルの NPS を通じて) Multi-Factor Authentication Server にルーティングする方法について説明します。 Azure MFA と RD ゲートウェイを組み合わせると、強力な認証を行いつつ、ユーザーが自らの作業環境にどこからでもアクセスできる状態を実現できます。

Windows Server 2012 R2 ではターミナル サービス向けの Windows 認証をサポートしていないため、MFA Server との統合には RD ゲートウェイと RADIUS を使用します。

Azure Multi-Factor Authentication Server を専用のサーバーにインストールします。このサーバーがプロキシとしての役割を果たし、RADIUS 要求をリモート デスクトップ ゲートウェイ サーバーの NPS に戻します。 NPS は、ユーザー名とパスワードを検証した後、Multi-Factor Authentication Server に応答を返します。 その後、MFA Server は、認証の 2 番目の要素を実行し、結果をゲートウェイに返します。

重要

2022 年 9 月、Microsoft は Azure Multi-Factor Authentication Server の廃止を発表しました。 2024 年 9 月 30 日以降、Azure Multi-Factor Authentication Server のデプロイでは、多要素認証 (MFA) 要求機能が提供されなくなり、組織で認証が失敗する可能性があります。 認証サービスが中断されることなくサポート状態を維持するには、組織が、最新の Azure MFA Server 更新プログラムに含まれている最新の移行ユーティリティを使用して、クラウドベースの Azure MFA サービスにユーザーの認証データを移行する必要があります。 詳細については、MFA Server の移行に関する記事を参照してください。

クラウドベースの MFA の使用を開始するには、「チュートリアル: Azure Multi-Factor Authentication を使用してユーザーのサインイン イベントのセキュリティを確保する」を参照してください。

クラウドベースの MFA を使用する場合は、Azure Multi-Factor Authentication 用に RADIUS 認証と統合する方法に関する記事を参照してください。

前提条件

- ドメインに参加している Azure MFA Server。 インストールがまだの場合には、「Azure Multi-Factor Authentication Server の概要」の手順に従ってインストールしてください。

- 既存の構成済み NPS サーバー。

- ネットワーク ポリシー サービスを使って認証処理を実行するリモート デスクトップ ゲートウェイ。

Note

この記事は Azure MFA (クラウド ベース) ではなく MFA Server デプロイのみに使用してください。

リモート デスクトップ ゲートウェイの構成

RD ゲートウェイは、RADIUS 認証を Azure Multi-Factor Authentication Server に送信するように構成する必要があります。

- RD ゲートウェイ マネージャーでサーバー名を右クリックし、[プロパティ] を選択します。

- [RD CAP ストア] タブに移動し、[NPS を実行するセントラル サーバー] を選択します。

- RADIUS サーバーとして 1 つ以上の Azure Multi-Factor Authentication Server を追加します。これには、各サーバーの名前または IP アドレスを入力します。

- 各サーバーの共有シークレットを作成します。

NPS の構成

RD ゲートウェイは、NPS を使用して Azure Multi-Factor Authentication に RADIUS 要求を送信します。 NPS の構成で最初に行うのは、タイムアウトの設定の変更です。これにより、2 段階認証の完了前に RD ゲートウェイがタイムアウトになるのを防ぎます。 次に、NPS を更新して MFA Server から RADIUS 認証の結果を受信できるようにします。 NPS の構成に使用する手順は、以下のとおりです。

タイムアウト ポリシーの変更

- NPS で、左の列にある [RADIUS Clients and Server (RADIUS クライアントと サーバー)] のメニューを開き、[リモート RADIUS サーバー グループ] を選択します。

- [TS GATEWAY SERVER GROUP (TS ゲートウェイ サーバー グループ)] を選択します。

- [負荷分散] タブに移動します。

- [要求が破棄されたと見なされる応答待ち時間 (秒数)] と [サーバーが利用不可能と見なされる要求間隔 (秒数)] の値をそれぞれ、30 ~ 60 秒に変更します (サーバーが認証中にタイムアウトになる場合には、ここに戻って秒数を増やしてください)。

- [認証/アカウント] タブに移動し、指定されている RADIUS ポートと、Multi-Factor Authentication Server がリッスンするポートが一致していることを確認します。

NPS で MFA Server から認証結果を受信するための準備

- 左の列にある [RADIUS Clients and Server (RADIUS クライアントと サーバー)] で [RADIUS クライアント] を右クリックし、[新規] を選択します。

- Azure Multi-Factor Authentication Server を RADIUS クライアントとして追加します。 フレンドリ名を選択し、共有シークレットを指定します。

- 左の列で [ポリシー] メニューを開き、[接続要求ポリシー] を選択します。 すると、RD ゲートウェイの構成時に作成されたポリシー "TS GATEWAY AUTHORIZATION POLICY" があるはずです。 このポリシーは、Multi-Factor Authentication Server に RADIUS 要求を転送します。

- [TS GATEWAY AUTHORIZATION POLICY] を右クリックして、[ポリシーの複製] を選択します。

- 新しいポリシーを開いて、[条件] タブに移動します。

- 手順 2 で Azure Multi-Factor Authentication Server の RADIUS クライアントに設定したフレンドリ名とクライアントのフレンドリ名とを照合する条件を追加します。

- [設定] タブに移動して、[認証] を選択します。

- 認証プロバイダーの設定を [このサーバーで要求を認証する] に変更します。 このポリシーは、NPS が Azure MFA Server から RADIUS 要求を受信した場合に、RADIUS 要求を Multi-Factor Authentication Server に戻してループ状態にするのではなく、ローカルで認証が行われるようにするものです。

- 条件のループを防ぐためには、[接続要求ポリシー] ウィンドウで新しいポリシーを元のポリシーよりも上に配置してください。

Azure Multi-Factor Authentication の構成

Azure Multi-Factor Authentication Server は、RD ゲートウェイと NPS 間の RADIUS プロキシとして構成されます。 これは、RD ゲートウェイ サーバーとは別個のドメインに参加しているサーバーにインストールする必要があります。 Azure Multi-Factor Authentication Server を構成するには、次の手順に従います。

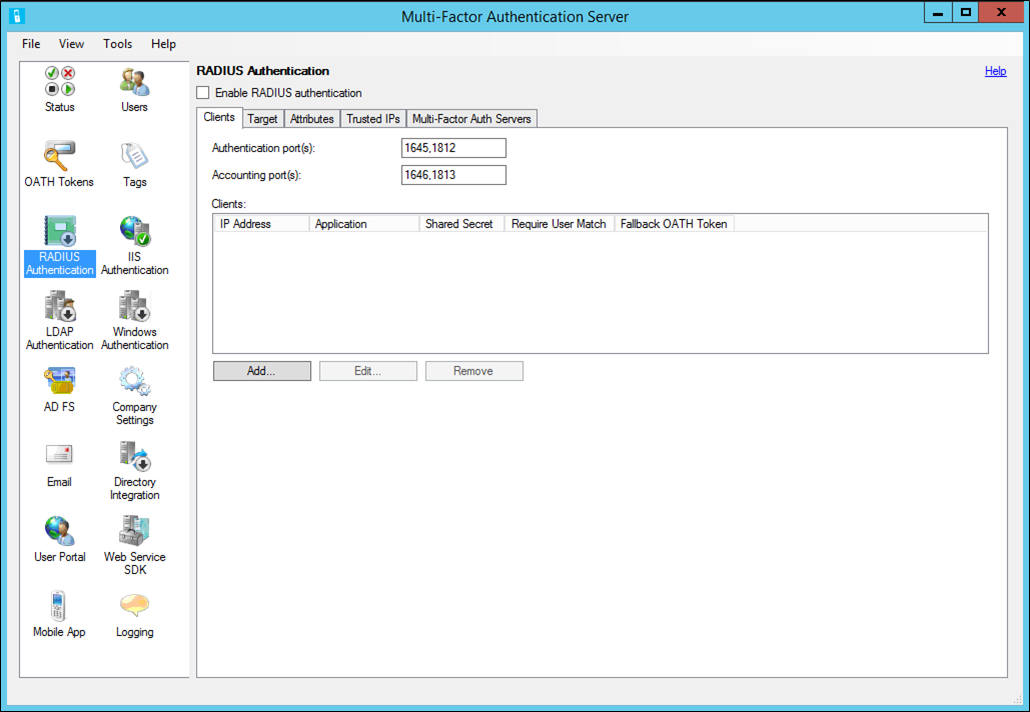

- Azure Multi-Factor Authentication Server を開き、[RADIUS 認証] アイコンを選択します。

- [RADIUS 認証を有効にする] チェック ボックスをオンにします。

- [クライアント] タブで、ポートが NPS の構成と一致していることを確認し、[追加] を選択します。

- RD ゲートウェイ サーバーの IP アドレス、アプリケーション名 (省略可能)、共有シークレットを追加します。 共有シークレットは、Azure Multi-Factor Authentication Server と RD ゲートウェイの両方で共通である必要があります。

- [ターゲット] タブに移動し、[RADIUS サーバー] ラジオ ボタンを選択します。

- [追加] を選択し、IP アドレス、共有シークレット、NPS サーバーのポートを入力します。 一元的な NPS を使用していない限り、RADIUS クライアントと RADIUS ターゲットは同じになります。 共有シークレットは、NPS サーバーの RADIUS クライアント セクションの 1 つのセットアップと一致している必要があります。

次のステップ

Azure MFA と IIS Web アプリを統合する

「Azure Multi-Factor Authentication についてよく寄せられる質問 (FAQ)」で回答を得る