Windows 認証と Azure Multi-Factor Authentication Server

Azure Multi-Factor Authentication Server の [Windows 認証] セクションを使用して、アプリケーションの Windows 認証を有効にして構成します。 Windows 認証を設定する前に、次の点に留意してください。

- 設定したら、Azure 多要素認証を再起動して、ターミナル サービスを有効にします。

- [Azure 多要素認証のユーザー照合が必要] がオンになっており、ユーザーがユーザー一覧にいない場合、再起動後にマシンにログインできません。

- 信頼できる IP は、アプリケーションが認証付きのクライアント IP を提供できるかどうかに依存します。 現在はターミナル サービスのみがサポートされます。

重要

2019 年 7 月 1 日より、Microsoft では新しいデプロイに対して MFA Server が提供されなくなりました。 新規のお客様でサインイン イベント時に多要素認証が必要な場合は、クラウドベースの Microsoft Entra 多要素認証を使用していただく必要があります。

クラウドベースの MFA の使用を開始するには、「チュートリアル: Microsoft Entra 多要素認証を使用してユーザーのサインイン イベントのセキュリティを確保する」を参照してください。

2019 年 7 月 1 日より前に MFA Server をアクティブ化した既存のお客様は、最新バージョンの今後の更新プログラムをダウンロードし、アクティブ化資格情報を通常どおり生成することができます。

注意

この機能は Windows Server 2012 R2 上のターミナル サービスのセキュリティを保護しません。

Windows 認証を使用してアプリケーションを保護するには、次の手順に従います

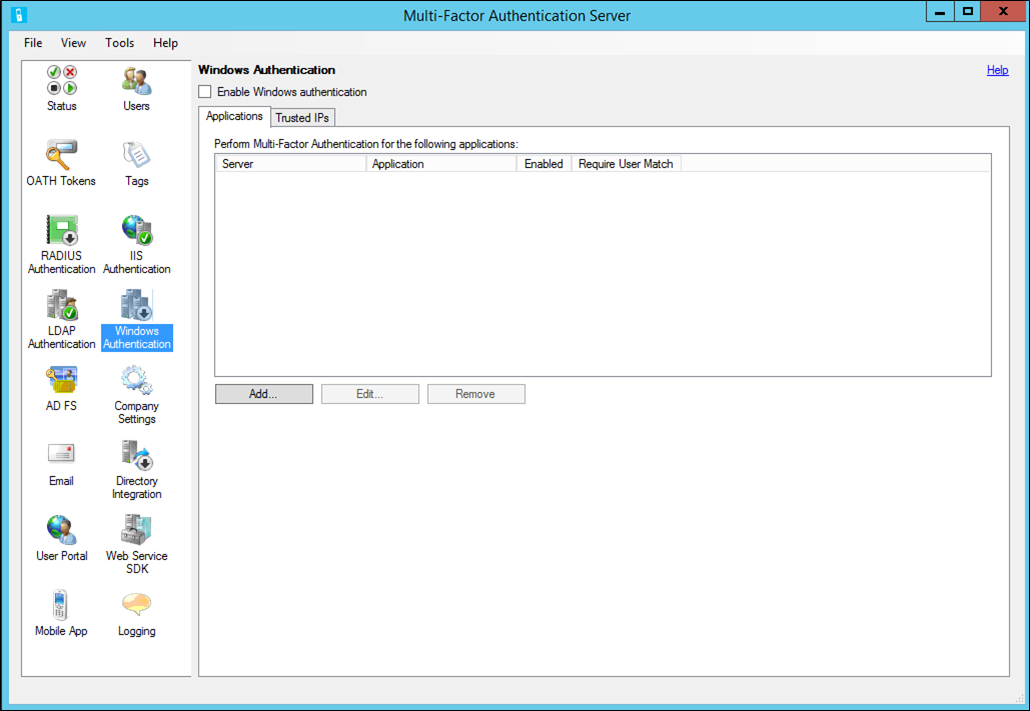

- Azure Multi-Factor Authentication Server で、[Windows 認証] アイコンをクリックします。

- [Windows 認証を有効にする] チェック ボックスをオンにします。 既定では、このボックスはオフになっています。

- [アプリケーション] タブでは、管理者が Windows 認証を使用する 1 つ以上のアプリケーションを構成できます。

- サーバーまたはアプリケーションを選択し、サーバーまたはアプリケーションが有効になっているかどうかを指定します。 [OK] をクリックします。

- [追加] をクリックします

- [信頼される IP] タブでは、特定の IP から送信された Windows セッションの Azure 多要素認証をスキップすることができます。 たとえば、従業員がオフィスと自宅の両方でアプリケーションを使用する場合、オフィスにいる間は Azure 多要素認証の電話を鳴らさないように設定できます。 それには、社内のサブネットを信頼される IP エントリとして指定します。

- [追加] をクリックします。

- 単一の IP アドレスをスキップする場合は、 [単一 IP を追加する] を選択します。

- IP 範囲全体をスキップする場合は、 [IP 範囲を指定して追加する] を選択します (例: 10.63.193.1-10.63.193.100)。

- サブネット表記を使用して IP の範囲を指定する場合は、 [サブネット] を選択します。 サブネットの開始 IP を入力し、ドロップダウン リストから適切なネットマスクを選択します。

- [OK] をクリックします。

次のステップ

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示