条件付きアクセス: ネットワーク割り当て

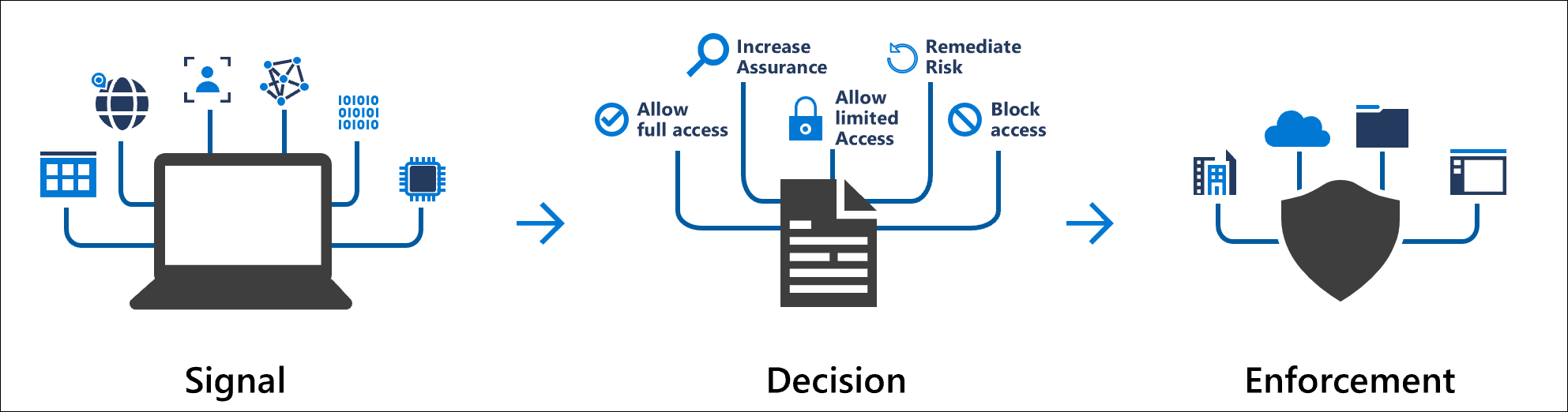

管理者は、特定のネットワークの場所をターゲットとするポリシーを、意思決定プロセスの他の条件と共にシグナルとして作成できます。 これらのネットワークの場所は、ポリシー構成の一部として含めたり除外したりすることができます。 これらの場所には、IPv4 または IPv6 のパブリック ネットワーク情報、国、特定の国にマップされていない不明な領域、または Global Secure Access の準拠ネットワークを含めることができます。

Note

条件付きアクセス ポリシーは、第 1 段階認証が完了した後で適用されます。 条件付きアクセスはサービス拒否 (DoS) 攻撃などのシナリオに対する組織の防御の最前線を意図したものではありませんが、これらのイベントからのシグナルを使用してアクセス権を判定できます。

組織は次のような一般的なタスクに対してこれらの場所を使用できます。

- ユーザーが社内ネットワークから離れているときにサービスにアクセスする場合に、多要素認証を必須にする。

- 組織が動作しない特定の国からのアクセスをブロックします。

ユーザーの場所は、パブリック IP アドレスまたは Microsoft Authenticator アプリによって提供される GPS 座標を使って見つけられます。 条件付きアクセス ポリシーは、既定ですべての場所に適用されます。

ヒント

[場所] 条件が移動され、[ネットワーク] に名前が変更されました。 最初に、この条件は [割り当て] レベルと [条件] の両方に表示されます。

更新または変更は両方の場所に表示されます。 機能は同じままで、[場所] を使用する既存のポリシーは変更なしで引き続き機能します。

ポリシーで構成されている場合

場所の条件を構成するときに、以下を区別することができます。

- 任意のネットワークまたは場所

- すべての信頼できるネットワークと場所

- 準拠しているすべてのネットワークの場所

- 選択したネットワークと場所

任意のネットワークまたは場所

既定では、[任意の場所] を選択すると、インターネット上の任意のアドレスを意味するすべての IP アドレスにポリシーが適用されます。 この設定は、ネームド ロケーションとして設定する IP アドレスに限定されません。 [任意の場所] を選択した場合でも、特定の場所をポリシーから除外できます。 たとえば、社内ネットワーク以外のすべての場所に範囲を設定するには、信頼できる場所を除くすべての場所にポリシーを適用します。

すべての信頼できるネットワークと場所

このオプションの適用対象:

- 信頼できる場所としてマークされているすべての場所。

- 構成されている場合は、多要素認証の信頼済み IP。

多要素認証の信頼済み IP

多要素認証のサービス設定の信頼できる IP セクションの使用は推奨されなくなりました。 このコントロールは IPv4 アドレスのみを受け入れ、「Microsoft Entra 多要素認証の設定を構成する」の記事で取り上げられている特定のシナリオでのみ使用する必要があります。

これらの信頼できる IP が構成されている場合は、場所の条件の場所のリストに [MFA の信頼できる IP] として表示されます。

準拠しているすべてのネットワークの場所

Global Secure Access の機能にアクセスできる組織には、組織のセキュリティ ポリシーに準拠するユーザーとデバイスで構成される別の場所が一覧表示されます。 詳細については、「条件付きアクセスのために Global Secure Access のシグナリングを有効にする」セクションを参照してください。 条件付きアクセス ポリシーと共に使用して、リソースへのアクセスについて準拠しているネットワークのチェックを実行できます。

選択したネットワークと場所

このオプションを使用すると、ネームド ロケーションを 1 つ以上選択できます。 この設定を適用するポリシーの場合、ユーザーは選択したいずれかの場所から接続する必要があります。 [選択] を選択すると、定義された場所の一覧が表示されます。 この一覧には、名前と種類が表示されます。また、ネットワークの場所が信頼済みとしてマークされているかどうかが表示されます。

これらの場所はどのように定義されますか?

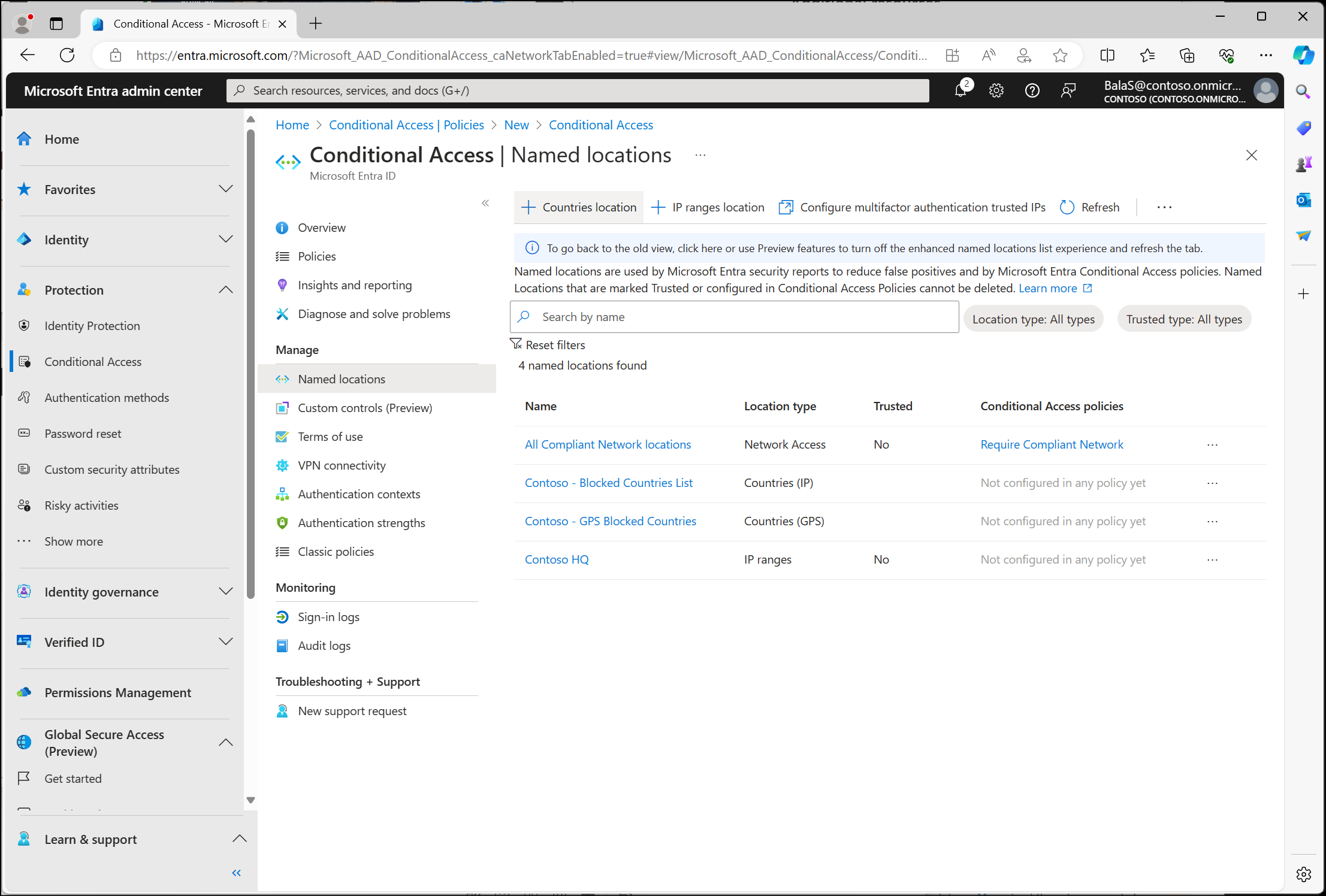

場所は、[保護]>[条件付きアクセス]>[ネームド ロケーション] の [Microsoft Entra 管理センター] で定義され、存在します。 少なくとも [条件付きアクセス管理者] ロールを持つ管理者は、ネームド ロケーションを作成および更新できます。

ネームド ロケーション場所には、組織の本社のネットワーク範囲、VPN ネットワークの範囲、またはブロックする範囲などが含まれることがあります。 ネームド ロケーションには、IPv4 アドレス範囲、IPv6 アドレス範囲、または国が含まれます。

IPv4 および IPv6 アドレス範囲

パブリック IPv4 または IPv6 アドレス範囲でネームド ロケーションを定義するには、次を指定する必要があります。

- 場所の名前。

- 1 つ以上のパブリック IP 範囲。

- 信頼できる場所としてマークする (省略可能)。

IPv4/IPv6 アドレス範囲で定義されるネームド ロケーションには、次の制限事項が適用されます。

- ネームド ロケーションは 195 個以下です。

- ネームド ロケーションあたり 2,000 個以下の IP 範囲。

- IP 範囲を定義するときに、/8 より大きい CIDR マスクのみが許可されます。

プライベート ネットワーク上のデバイスの場合、IP アドレスはイントラネット (10.55.99.3 など) 上のユーザー デバイスのクライアント IP ではなく、ネットワークがパブリック インターネット (198.51.100.3 など) に接続するために使用するアドレスです。

信頼できる場所

管理者は、必要に応じて、組織のパブリック ネットワーク範囲などの IP ベースの場所を信頼済みとしてマークできます。 このマーキングは、複数の方法で機能によって使用されます。

- 条件付きアクセス ポリシーにこれらの場所を含めたり除外したりできます。

- 信頼できるネームド ロケーションからのサインインにより、Microsoft Entra ID Protection のリスク計算の精度が向上します。

信頼済みとしてマークされた場所は、最初に信頼された指定を削除しないと削除できません。

国

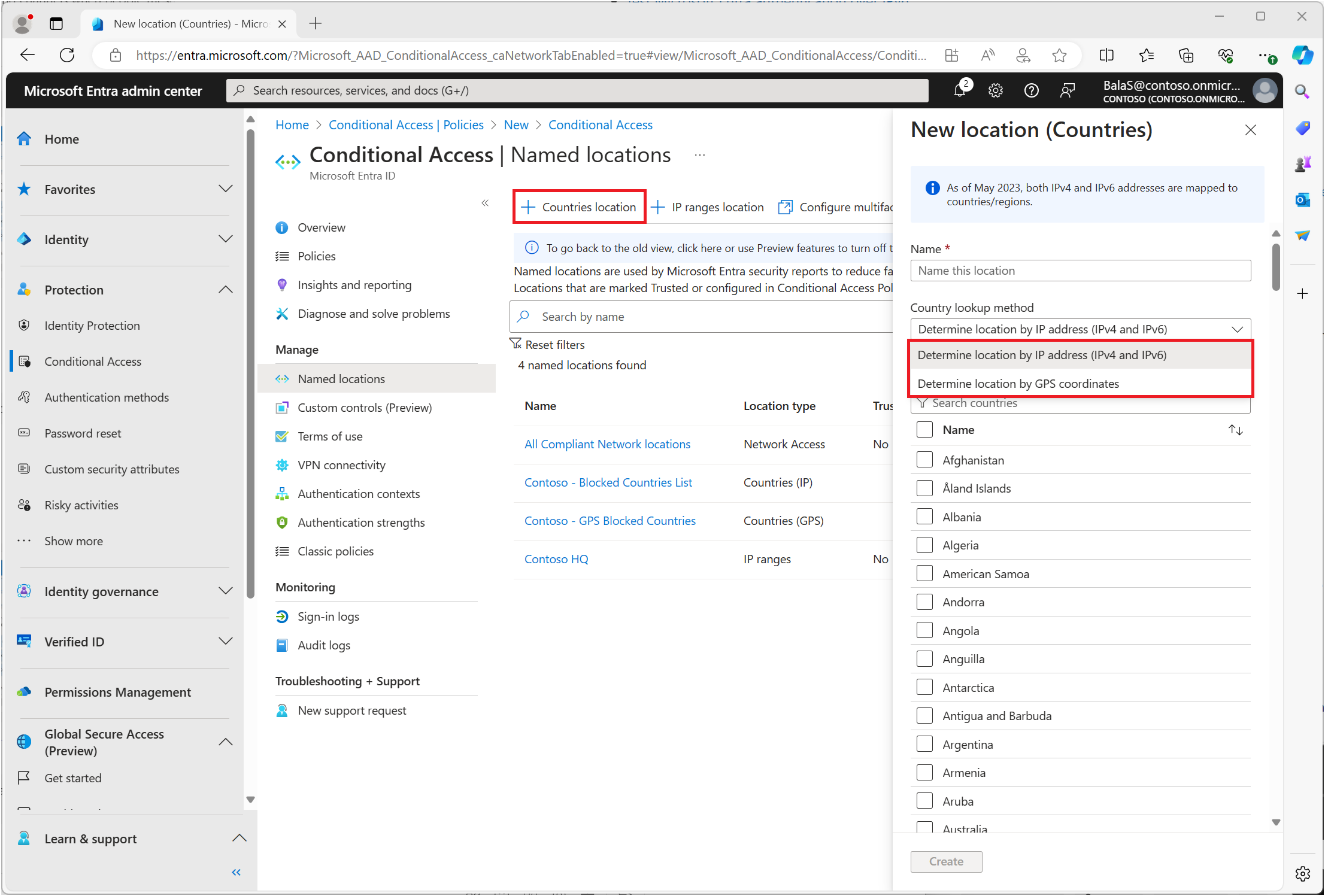

組織が IP アドレスまたは GPS 座標によって地理的な国の場所を決定できます。

ネームド ロケーションを国別に定義するには、次の手順を実行する必要があります。

- 場所の名前を指定します。

- 場所を IP アドレスで決定するか GPS 座標で決定するかを選択する。

- 1 つ以上の国/リージョンを追加する。

- 必要に応じて [不明な国/地域を含める] を選択する。

[Determine location by IP address] (IP アドレスで場所を決定する) を選択すると、Microsoft Entra ID は、定期的に更新されたマッピング テーブルに基づいて、ユーザーの IPv4 または IPv6 アドレスを国または地域に解決します。

[GPS 座標による場所の特定] を選択している場合、ユーザーはモバイル デバイスに Microsoft Authenticator アプリをインストールする必要があります。 システムは 1 時間ごとに、ユーザーの Microsoft Authenticator アプリにアクセスしてユーザーのモバイル デバイスの GPS の場所を収集します。

- ユーザーは初めて Microsoft Authenticator アプリから自分の場所を共有する必要があるときに、アプリで通知を受け取ります。 ユーザーはアプリを開いて、場所のアクセス許可を付与する必要があります。 次の 24 時間、ユーザーがまだリソースにアクセスしていて、バックグラウンドで実行するアプリのアクセス許可を付与している場合、デバイスの場所は 1 時間に 1 回暗黙的に共有されます。

- 24 時間後、ユーザーはアプリを開いて通知を承認する必要があります。

- ユーザーが自分の GPS の場所を共有するたびに、アプリはジェイルブレイク検出を実行します (Microsoft Intune MAM SDK と同じロジックを使用)。 デバイスがジェイルブレイクされた場合、その場所は有効とは見なされず、ユーザーにはアクセス権が付与されません。

- Android 上の Microsoft Authenticator アプリでは、Google Play Integrity API を使用してジェイルブレイク検出を容易にします。 Google Play Integrity API が使用できない場合、要求は拒否され、条件付きアクセス ポリシーが無効になっていない限り、ユーザーは要求されたリソースにアクセスできません。 Microsoft Authenticator アプリの詳細については、「Microsoft Authenticator アプリに関する一般的な質問」の記事を参照してください。

- ユーザーは、iOS および Android デバイスによって報告された GPS の場所を変更できます。 その結果、Microsoft Authenticator アプリでは、Authenticator アプリがインストールされているモバイル デバイスの実際の GPS 位置とは異なる場所をユーザーが使用している可能性がある場合、認証が拒否されます。 デバイスの場所を変更したユーザーは、GPS の場所ベースのポリシーに対して拒否メッセージを受け取ります。

Note

レポート専用モードの GPS ベースのネームド ロケーションを使用した条件付きアクセス ポリシーでは、ユーザーのサインインがブロックされていない場合でも、ユーザーに GPS の場所の共有を求めます。

GPS の場所は、パスワードレスの認証方法では機能しません。

複数の条件付きアクセス ポリシーにおいて、すべてが適用される前に、ユーザーに GPS の場所の入力が求められる場合があります。 条件付きアクセス ポリシーが適用される方法が原因で、ユーザーが場所のチェックに合格したが別のポリシーに失敗した場合、アクセスが拒否される場合があります。 ポリシー適用の詳細については、「条件付きアクセス ポリシーの構築」の記事を参照してください。

重要

ユーザーには 1 時間おきにプロンプトが届き、Authenticator アプリで Microsoft Entra ID がユーザーの位置を確認していることが知らされます。 この機能は、この動作が容認されるか、アクセスを特定の国または地域に制限する必要がある、非常に機密性が高いアプリを保護する目的でのみ使用してください。

不明な国またはリージョンを含める

IP アドレスによっては、特定の国またはリージョンにマップされないことがあります。 これらの IP の場所をキャプチャするには、地理的な場所を定義するときに [不明な国またはリージョンを含める] チェック ボックスをオンにします。 このオプションを使用すると、このような IP アドレスをネームド ロケーションに含めるかどうかを選択できます。 ネームド ロケーションを使用するポリシーを不明な場所に適用する場合は、この設定を使用します。

一般的な質問

Graph API のサポートはありますか?

ネームド ロケーションに対する Graph API のサポートを利用できます。詳細については、namedLocation API を参照してください。

クラウド プロキシまたは VPN を使用する場合はどうすればよいですか?

クラウドでホストされているプロキシまたは VPN ソリューションを使用する場合、ポリシーの評価中に Microsoft Entra ID が使用する IP アドレスは、プロキシの IP アドレスです。 ユーザーのパブリック IP アドレスを含む X-Forwarded-For (XFF) ヘッダーは、信頼できるソースから送信されたという検証が行われないために IP アドレスの偽装方法となることが多く、使用されません。

クラウド プロキシが配置されている場合は、Microsoft Entra ハイブリッド参加済みまたは準拠デバイスを必要とするポリシーの管理が容易になります。 クラウドでホストされているプロキシまたは VPN ソリューションで使用される IP アドレスの一覧を最新の状態に保つことはほとんど不可能です。

組織で Global Secure Acces を利用してソース IP の復元を有効にし、このアドレスの変更を回避し、管理を簡素化することをお勧めします。

場所が評価されるタイミング

条件付きアクセス ポリシーは、次のときに評価されます。

- ユーザーが Web アプリ、モバイルまたはデスクトップ アプリケーションに最初にサインインするとき。

- 最新の認証を使用するモバイルまたはデスクトップ アプリケーションが、更新トークンを使用して新しいアクセス トークンを取得するとき。 既定で、この検査が行われるのは 1 時間に 1 回です。

つまり、最新の認証を使用しているモバイル アプリケーションおよびデスクトップ アプリケーションの場合、この検査で場所の変更が検出されるのは、ネットワークの場所を変更してから 1 時間以内になります。 最新の認証を使用していないモバイルおよびデスクトップ アプリケーションの場合、ポリシーは、トークン要求ごとに適用されます。 要求の頻度は、アプリケーションによって異なります。 同様に、Web アプリケーションについては、ポリシーは、Web アプリケーションへの最初のサインイン時に適用され、セッションの有効期間にわたって有効です。 アプリケーションによってセッションの有効期間が異なるため、ポリシー評価の間隔が異なります。 ポリシーは、アプリケーションが新しいサインイン トークンを要求するたびに適用されます。

既定で、Microsoft Entra ID は 1 時間ごとにトークンを発行します。 ユーザーが社内ネットワークから離れた後、1 時間以内に最新の認証を使用するアプリケーションに対してポリシーが適用されます。

場所をブロックする場合

場所の条件を使用してアクセスをブロックするポリシーは制限が厳しいと見なされ、十分なテストを行った後、慎重に実行する必要があります。 場所の条件を使用して認証をブロックする例には、次のようなものがあります。

- 組織がビジネスを行っていない国/リージョンをブロックする。

- 次のような特定の IP 範囲をブロックする:

- ファイアウォール ポリシーを変更する前の既知の悪意のある IP。

- 非常に機密性の高いまたは特権のあるアクションとクラウド アプリケーション。

- 会計または給与計算アプリケーションへのアクセスなど、ユーザー固有の IP 範囲に基づく。

関連するコンテンツ

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示