チュートリアル: Microsoft Entra SSO と LinkedIn Learning の統合

このチュートリアルでは、LinkedIn Learning と Microsoft Entra ID を統合する方法について説明します。 LinkedIn Learning を Microsoft Entra ID と統合すると、次のことができます。

- LinkedIn Learning にアクセスできるユーザー Microsoft Entra ID を制御する。

- ユーザーが自分の Microsoft Entra アカウントを使用して LinkedIn Learning に自動的にサインインできるようにします。

- 1 つの場所でアカウントを管理します。

前提条件

開始するには、次が必要です。

- Microsoft Entra サブスクリプション。 サブスクリプションがない場合は、無料アカウントを取得できます。

- LinkedIn Learning でのシングル サインオン (SSO) が有効なサブスクリプション

シナリオの説明

このチュートリアルでは、テスト環境で Microsoft Entra の SSO を構成してテストします。

- LinkedIn Learning では、SP と IDP によって開始される SSO がサポートされます。

- LinkedIn Learning では、Just-In-Time ユーザー プロビジョニングがサポートされます。

LinkedIn Learning をギャラリーから追加する

Microsoft Entra ID への LinkedIn Learning の統合を構成するには、ギャラリーから管理対象 SaaS アプリの一覧に LinkedIn Learning を追加する必要があります。

- クラウド アプリケーション管理者以上として Microsoft Entra 管理センターにサインインします。

- [ID]>[アプリケーション]>[エンタープライズ アプリケーション]>[新しいアプリケーション] に移動します。

- [ギャラリーから追加する] セクションで、検索ボックスに「LinkedIn Learning」と入力します。

- 結果のパネルから [LinkedIn Learning] を選択し、アプリを追加します。 お使いのテナントにアプリが追加されるのを数秒待機します。

または、Enterprise App Configuration ウィザードを使用することもできます。 このウィザードでは、SSO の構成に加えて、テナントへのアプリケーションの追加、アプリへのユーザーとグループの追加、ロールの割り当てを行うことができます。 Microsoft 365 ウィザードの詳細をご覧ください。

LinkedIn Learning 用に Microsoft Entra SSO を構成してテストする

B.Simon というテスト ユーザーを使用して、LinkedIn Learning に対する Microsoft Entra SSO を構成してテストします。 SSO が機能するためには、Microsoft Entra ユーザーと LinkedIn Learning の関連ユーザーとの間にリンク関係を確立する必要があります。

LinkedIn Learning に対して Microsoft Entra SSO を構成してテストするには、次の手順を実行します。

- Microsoft Entra SSO を構成する - ユーザーがこの機能を使用できるようにします。

- Microsoft Entra のテスト ユーザーの作成 - B.Simon を使用して Microsoft Entra シングル サインオンをテストします。

- Microsoft Entra テスト ユーザーを割り当てる - B.Simon が Microsoft Entra シングル サインオンを使用できるようにします。

- LinkedIn Learning の SSO の構成 - アプリケーション側でシングル サインオン設定を構成します。

- ライセンスの割り当て - LinkedIn Learning で B.Simon に対応するユーザーを作成し、Microsoft Entra の B.Simon にリンクさせます。

- SSO のテスト - 構成が機能するかどうかを確認します。

Microsoft Entra SSO の構成

次の手順に従って Microsoft Entra SSO を有効にします。

クラウド アプリケーション管理者以上として Microsoft Entra 管理センターにサインインします。

[ID]、[アプリケーション]、[エンタープライズ アプリケーション]、[LinkedIn Learning]、[シングル サインオン] の順に移動します。

[シングル サインオン方式の選択] ページで、 [SAML] を選択します。

[SAML によるシングル サインオンのセットアップ] ページで、 [基本的な SAML 構成] の鉛筆アイコンをクリックして設定を編集します。

[基本的な SAML 構成] セクションで、アプリケーションを IDP 開始モードで構成する場合は、次の手順を実行します。

a. [識別子] ボックスに、LinkedIn ポータルからコピーしたエンティティ ID を入力します。

b. [応答 URL] ボックスに、LinkedIn ポータルからコピーした Assertion Consumer Service (ACS) URL を入力します。

c. アプリケーションを SP 開始モードで構成する場合は、サインオン URL を指定する [基本的な SAML 構成] セクションで [追加の URL を設定します] オプションをクリックします。 ログイン URL を作成するには、Assertion Consumer Service (ACS) URL をコピーして、/saml/ を /login/ で置き換えます。 これが終了すると、サインオン URL は次のパターンになります。

https://www.linkedin.com/checkpoint/enterprise/login/<AccountId>?application=learning&applicationInstanceId=<InstanceId>注意

これらは実際の値ではありません。 これらの値は、実際の識別子、応答 URL、およびサインオン URL に更新します。これについては、このチュートリアルの「LinkedIn Learning の SSO の構成」セクションで後述します。

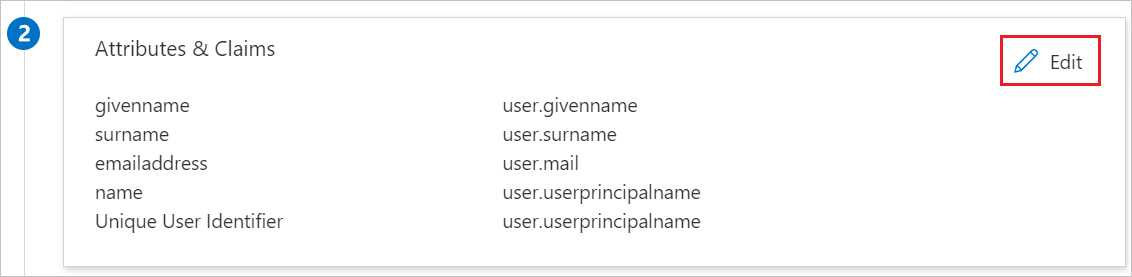

LinkedIn Learning アプリケーションでは、特定の形式の SAML アサーションを使用するため、カスタム属性マッピングをSAML トークン属性の構成に追加する必要があります。 次のスクリーンショットは、既定の属性の一覧を示しています。ここで、nameidentifier は user.userprincipalname にマップされています。 LinkedIn Learning アプリケーションでは、nameidentifier が user.mail にマップされると想定されているため、 [編集] アイコンをクリックして属性マッピングを編集し、属性マッピングを変更する必要があります。

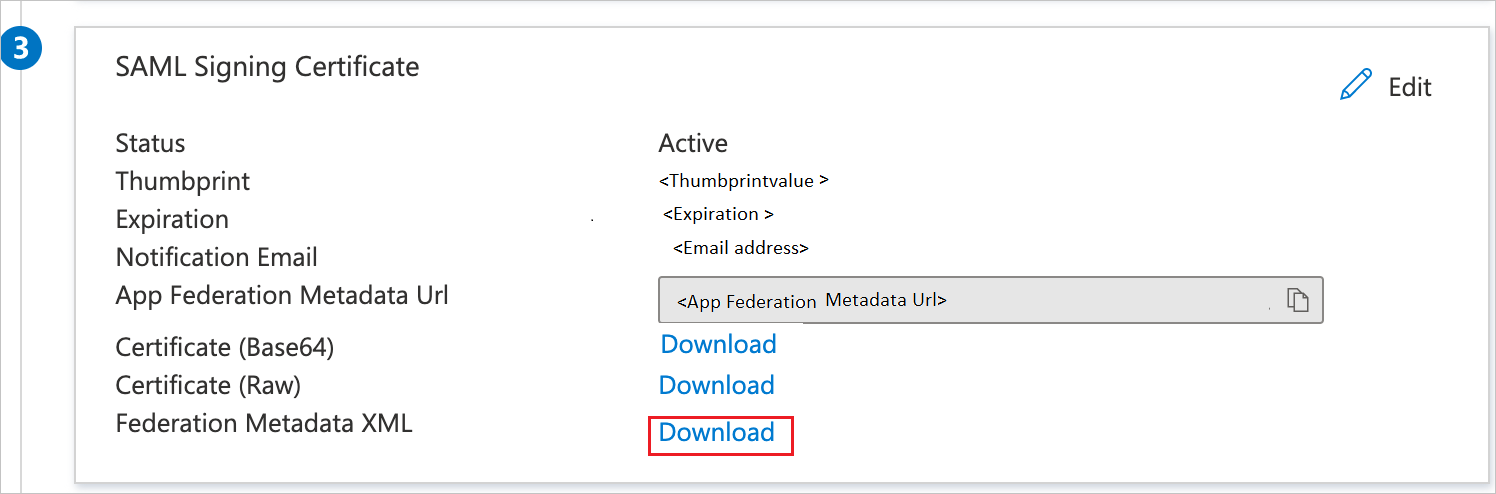

[SAML によるシングル サインオンのセットアップ] ページの [SAML 署名証明書] セクションで、 [フェデレーション メタデータ XML] を探して [ダウンロード] を選択し、証明書をダウンロードして、お使いのコンピューターに保存します。

[LinkedIn Learning のセットアップ] セクションで、要件に基づいて適切な URL をコピーします。

Microsoft Entra テスト ユーザーを作成する

このセクションでは、B.Simon というテスト ユーザーを作成します。

- Microsoft Entra 管理センターにユーザー管理者以上でサインインしてください。

- [ID]>[ユーザー]>[すべてのユーザー] の順に移動します。

- 画面の上部で [新しいユーザー]>[新しいユーザーの作成] を選択します。

- [ユーザー] プロパティで、以下の手順を実行します。

- "表示名" フィールドに「

B.Simon」と入力します。 - [ユーザー プリンシパル名] フィールドに「username@companydomain.extension」と入力します。 たとえば、「

B.Simon@contoso.com」のように入力します。 - [パスワードを表示] チェック ボックスをオンにし、 [パスワード] ボックスに表示された値を書き留めます。

- [Review + create](レビュー + 作成) を選択します。

- "表示名" フィールドに「

- [作成] を選択します。

Microsoft Entra テスト ユーザーを割り当てる

このセクションでは、B.Simon に LinkedIn Learning へのアクセスを許可することで、このユーザーがシングル サインオンを使用できるようにします。

- クラウド アプリケーション管理者以上として Microsoft Entra 管理センターにサインインします。

- [ID]、[アプリケーション]、[エンタープライズ アプリケーション]、[LinkedIn Learning] の順に移動します。

- アプリの概要ページで、[ユーザーとグループ] を選択します。

- [ユーザーまたはグループの追加] を選択し、 [割り当ての追加] ダイアログで [ユーザーとグループ] を選択します。

- [ユーザーとグループ] ダイアログの [ユーザー] の一覧から [B.Simon] を選択し、画面の下部にある [選択] ボタンをクリックします。

- ユーザーにロールが割り当てられることが想定される場合は、 [ロールの選択] ドロップダウンからそれを選択できます。 このアプリに対してロールが設定されていない場合は、[既定のアクセス] ロールが選択されていることを確認します。

- [割り当ての追加] ダイアログで、 [割り当て] をクリックします。

LinkedIn Learning の SSO の構成

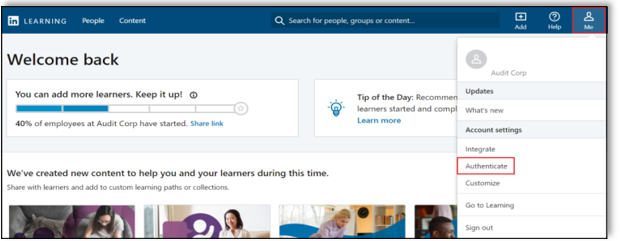

LinkedIn Learning の企業サイトに管理者としてログインします。

[Go to Admin](管理者に移動)>[Me]>[Authenticate](認証) を選択します。

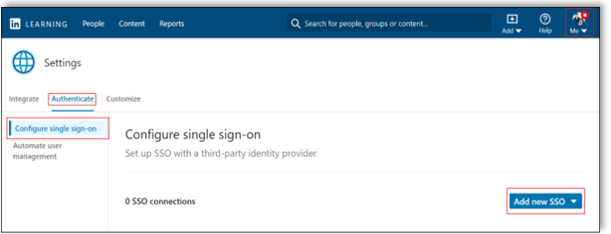

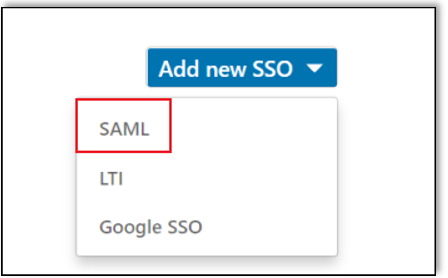

[Authenticate](認証) で [Configure single sign-on](シングル サインオンの構成) を選択し、 [Add new SSO](新しい SSO の追加) をクリックします。

[Add new SSO](新しい SSO の追加) ドロップダウンから [SAML] を選択します。

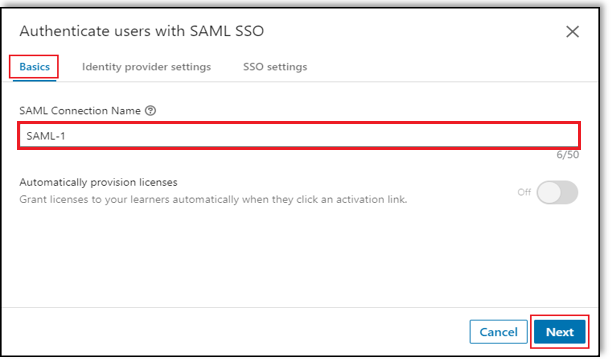

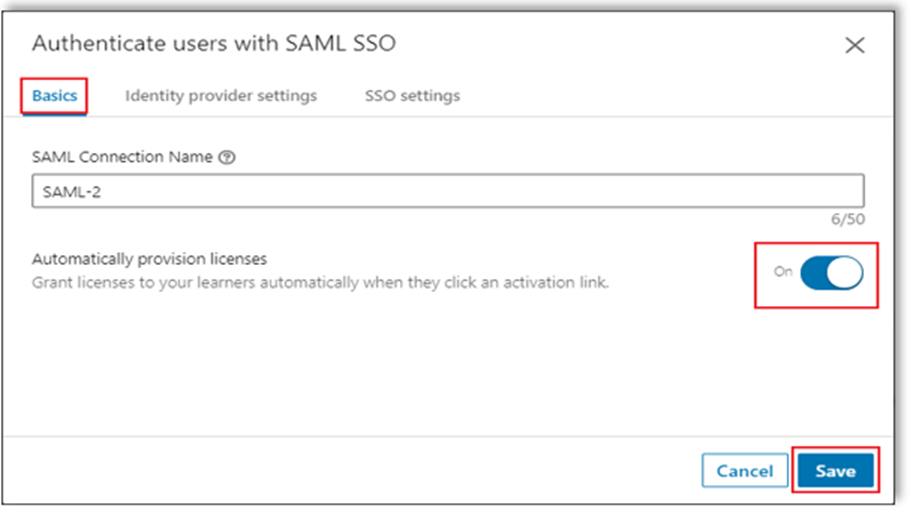

[Basics](基本) タブで、 [SAML Connection Name](SAML 接続名) を入力し、 [Next](次へ) をクリックします。

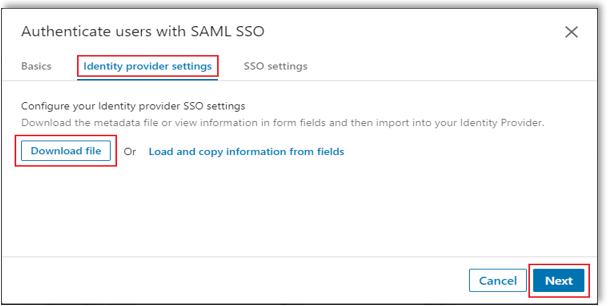

[Identity provider settings](ID プロバイダーの設定) タブに移動し、 [Download file](ファイルのダウンロード) をクリックしてメタデータ ファイルをダウンロードし、コンピューターに保存して [Next](次へ) をクリックします。

Note

このファイルを ID プロバイダーにインポートできない可能性があります。 たとえば、Okta にはこの機能がありません。 このケースが構成要件に該当する場合、個々のフィールドの操作を続行します。

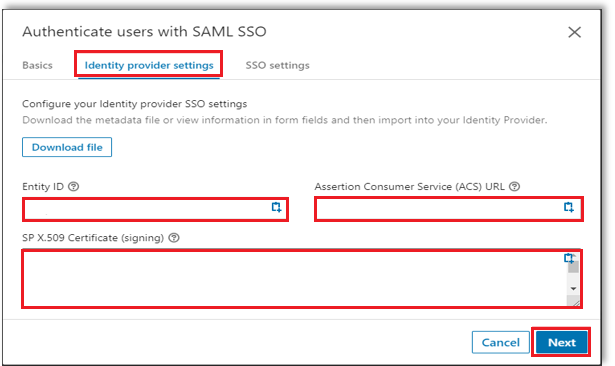

[ID プロバイダーの設定] タブで、[フィールドから情報を読み込んでコピー] をクリックして必要なフィールドをコピーし、[基本的な SAML 構成] セクションに貼り付け、[次へ] をクリックします。

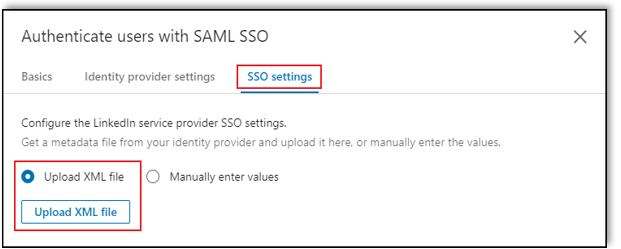

[SSO 設定] タブで、[XML ファイルのアップロード] をクリックし、ダウンロードしたフェデレーション メタデータ XML ファイルをアップロードします。

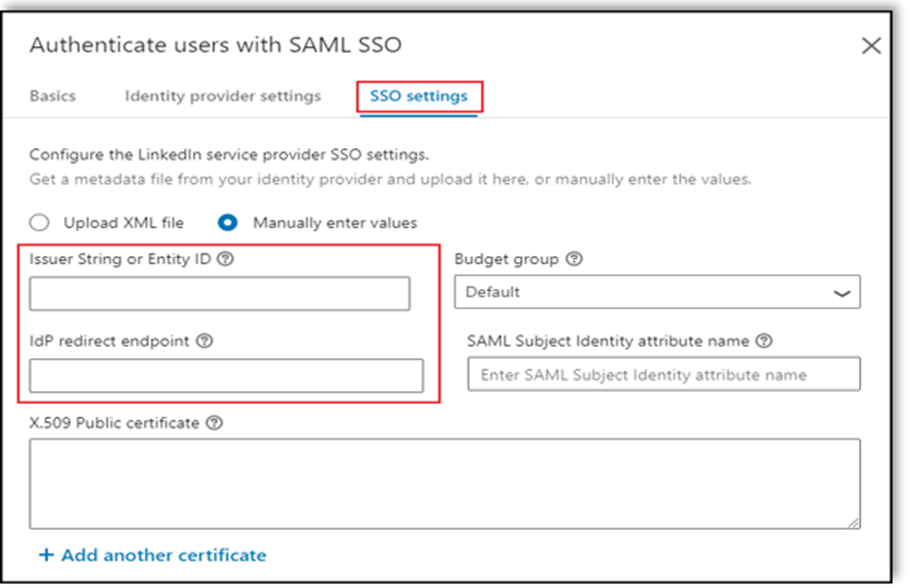

[SSO 設定] タブで、コピーした必須フィールドに手動で入力します。

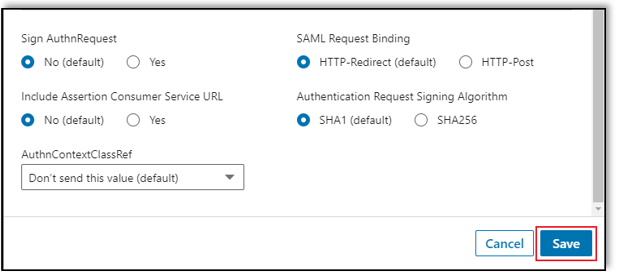

[SSO settings](SSO 設定) で、要件に従って SSO オプションを選択し、 [Save](保存) をクリックします。

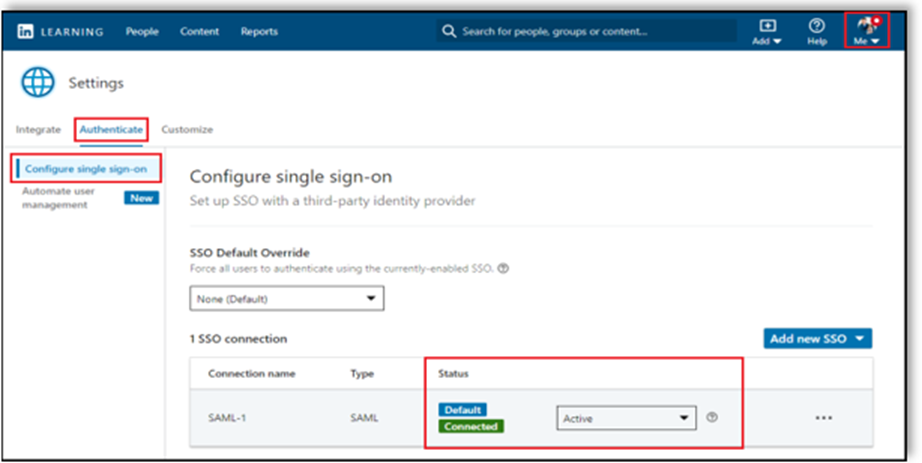

シングル サインオンの有効化

構成が完了したら、SSO のステータス ドロップダウンから [Active](アクティブ) を選択して SSO を有効にします。

ライセンスの割り当て

SSO を有効にすると、 [Automatically provision licenses](ライセンスの自動プロビジョニング) を [On](オン) にして [Save](保存) をクリックすることで、従業員にライセンスを自動的に割り当てることができます。 このオプションを有効にすると、ユーザーが初めて認証されたときにライセンスが自動的に付与されます。

Note

このオプションを有効にしない場合、管理者は [People](人) タブでユーザーを手動で追加する必要があります。LinkedIn Learning は電子メール アドレスでユーザーを識別します。

SSO のテスト

このセクションでは、次のオプションを使用して Microsoft Entra のシングル サインオン構成をテストします。

SP Initiated:

[このアプリケーションをテストします] をクリックします。これにより、ログイン フローを開始できる LinkedIn Learning のサインオン URL にリダイレクトされます。

LinkedIn Learning のサインオン URL に直接移動し、そこからログイン フローを開始します。

IDP Initiated:

- [このアプリケーションをテストします] をクリックすると、SSO を設定した LinkedIn Learning に自動的にサインインされます。

また、Microsoft マイ アプリを使用して、任意のモードでアプリケーションをテストすることもできます。 マイ アプリで [LinkedIn Learning] タイルをクリックすると、SP モードで構成されている場合は、ログイン フローを開始するためのアプリケーション サインオン ページにリダイレクトされます。IDP モードで構成されている場合は、SSO を設定した LinkedIn Learning に自動的にサインインされます。 マイ アプリの詳細については、マイ アプリの概要に関するページを参照してください。

次のステップ

LinkedIn Learning を構成したら、組織の機密データを流出と侵入からリアルタイムで保護するセッション制御を適用することができます。 セッション制御は、条件付きアクセスを拡張したものです。 Microsoft Defender for Cloud Apps でセッション制御を強制する方法をご覧ください。

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示