Exchange Onlineでの iOS および Android 用 Outlook の S/MIME

S/MIME (Secure/多目的インターネット メール拡張機能) は、デジタル署名および暗号化されたメッセージを送信するための広く受け入れられています。 詳細については、「Exchange Onlineでのメッセージ署名と暗号化の S/MIME」を参照してください。

iOS および Android 用 Outlook で S/MIME を利用するには、Exchange Onlineで特定の S/MIME の前提条件を構成する必要があります。 これらの手順を完了したら、次の方法を使用して、S/MIME 証明書を Outlook for iOS および Android に展開できます。

- 証明書の手動配信

- 証明書の自動配信

この記事では、Outlook for iOS と Android を使用して S/MIME のExchange Onlineを構成する方法と、Outlook for iOS および Android で S/MIME を使用する方法について説明します。

S/MIME の前提条件

Exchange Onlineでの S/MIME の構成に関するページで説明されている手順に従って、Exchange Onlineで S/MIME が正しく構成されていることを確認します。 具体的には、次のものが含まれます。

- 仮想証明書コレクションを設定する。

- 証明書失効リストをインターネットに発行する。

手動および自動化された証明書配信ソリューションでは、証明書の信頼されたルート チェーンが、Exchange Online テナントの仮想証明書コレクション内で使用可能で検出可能であることが予想されます。 信頼検証は、すべてのデジタル証明書に対して実行されます。 Exchange Onlineは、信頼されたルート証明書に到達するまで、証明書チェーン内の各証明書を検証することによって証明書を検証します。 この検証は、信頼されたルート証明書が見つかるまで、証明書の機関情報アクセス属性を介して中間証明書を取得することによって行われます。 中間証明書は、デジタル署名された電子メール メッセージに含めることもできます。 Exchange Onlineが信頼されたルート証明書を見つけ、証明機関の証明書失効リストを照会できる場合、そのデジタル証明書のデジタル証明書のチェーンは有効で信頼されていると見なされ、使用できます。 Exchange Online信頼されたルート証明書の検索に失敗した場合、または証明機関の証明書失効リストへの接続に失敗した場合、その証明書は無効と見なされ、信頼されていません。

Outlook for iOS および Android では、アカウント プロファイルのセットアップ中に構成されるメール フロー アクティビティにユーザーのプライマリ SMTP アドレスが利用されます。 Outlook for iOS および Android で使用される S/MIME 証明書は、アカウント プロファイルで定義されているユーザーのプライマリ SMTP アドレスと、証明書のサブジェクト値またはサブジェクト代替名の値を比較することによって計算されます。これらが一致しない場合、Outlook for iOS と Android は、証明書が利用できない (図 7 を参照) と報告し、ユーザーがメッセージの署名や暗号化を行うことを許可しません。

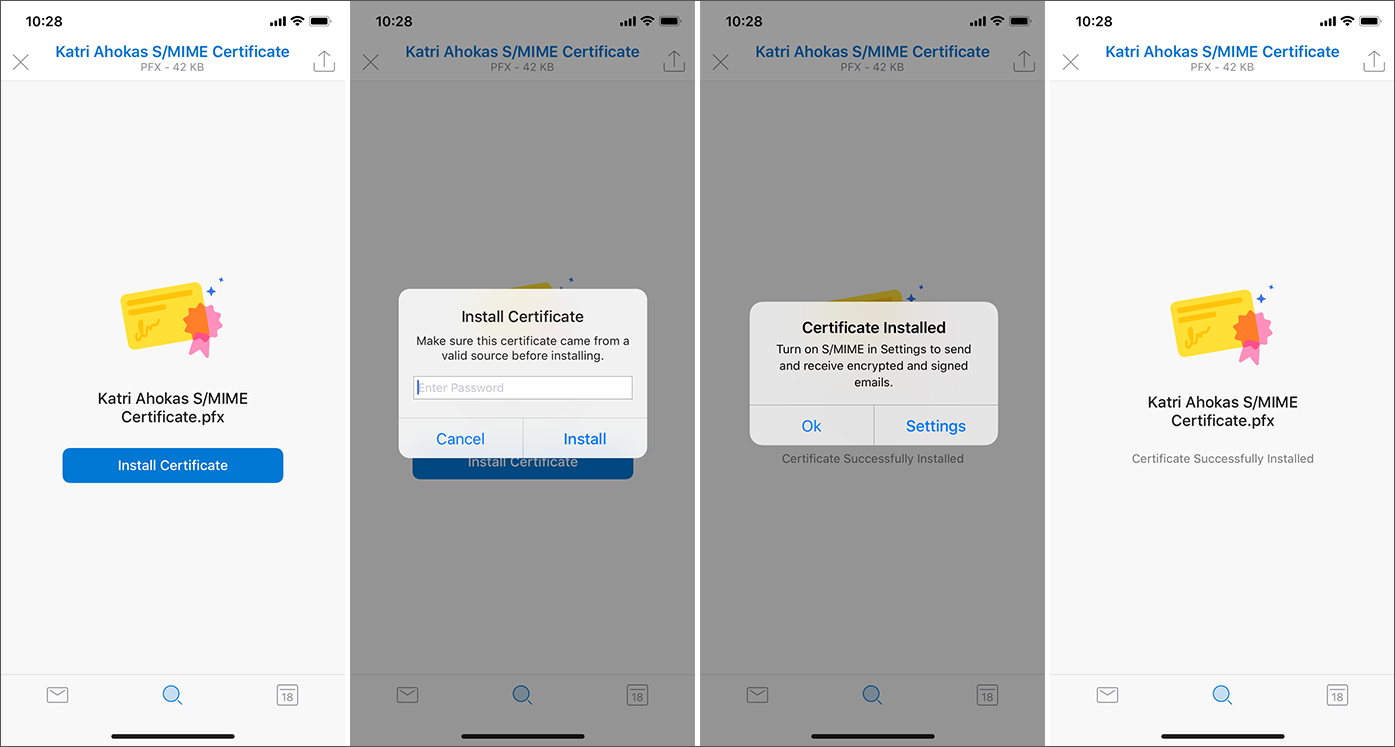

証明書の手動配信

Outlook for iOS と Outlook for Android はどちらも、証明書がユーザーに電子メールで送信され、ユーザーがアプリ内の証明書の添付ファイルをタップして証明書のインストールを開始する場合の手動証明書配信をサポートします。 次の図は、iOS での手動証明書の配信のしくみを示しています。

ユーザーは自分の証明書をエクスポートし、Outlook を使用して自分にメールできます。 詳細については、「 デジタル証明書のエクスポート」を参照してください。

重要

証明書をエクスポートするときは、エクスポートされた証明書が強力なパスワードでパスワードで保護されていることを確認します。

証明書の自動配信

重要

Outlook for iOS および Android では、Microsoft Endpoint Manager が登録プロバイダーである場合にのみ、証明書の自動配信がサポートされます。

Outlook for iOS の場合、これは iOS キーチェーン アーキテクチャが原因です。 iOS には、システム キーチェーンキーチェーンとパブリッシャー キーチェーンが用意されています。 iOS では、サード パーティのアプリがシステム キーチェーンにアクセスできないようにします (ファースト パーティ製アプリと Safari Webview コントローラーのみがシステム キーチェーンにアクセスできます)。 Outlook for iOS でアクセスできる証明書を配信するには、Outlook for iOS がアクセスできる Microsoft パブリッシャー キーチェーンに証明書が存在する必要があります。 証明書を Microsoft パブリッシャー キーチェーンに配置できるのは、ポータル サイトなどの Microsoft 公開アプリのみです。

Outlook for Android は、S/MIME 証明書を配信および承認するためにエンドポイント マネージャーに依存しています。 証明書の自動配信は、Android 登録シナリオ (デバイス管理者、Android Enterprise 仕事用プロファイル、Android Enterprise フル マネージド) でサポートされています。

Endpoint Manager を使用すると、組織は任意の証明機関から暗号化証明書履歴をインポートできます。 エンドポイント マネージャーは、ユーザーが登録するすべてのデバイスにこれらの証明書を自動的に配信します。 通常、証明書の署名には簡易証明書登録プロトコル (SCEP) が使用されます。 SCEP では、秘密キーが生成され、登録されたデバイスに格納され、ユーザーが登録した各デバイスに一意の証明書が配信されます。これは否認不可に使用できます。 最後に、Endpoint Manager は、NIST 800-157 標準のサポートを必要とするお客様に対して派生資格情報をサポートします。 ポータル サイトは、Intune から署名証明書と暗号化証明書を取得するために使用されます。

iOS および Android 用の Outlook に証明書を配信するには、次の前提条件を満たす必要があります。

- エンドポイント マネージャーを使用して信頼されたルート証明書をデプロイします。 詳細については、「 信頼された証明書プロファイルを作成する」を参照してください。

- 暗号化証明書はエンドポイント マネージャーにインポートする必要があります。 詳細については、「Intune で インポートされた PKCS 証明書を構成して使用する」を参照してください。

- Microsoft Intune用の PFX コネクタをインストールして構成します。 詳細については、「PFX Certificate Connector for Microsoft Intuneのダウンロード、インストール、および構成」を参照してください。

- エンドポイント マネージャーから信頼されたルート証明書と S/MIME 証明書を自動的に受信するには、デバイスを登録する必要があります。

Outlook for iOS の証明書の自動配信

エンドポイント マネージャーで Outlook for iOS S/MIME ポリシーを作成して構成するには、次の手順に従います。 これらの設定により、署名証明書と暗号化証明書の自動配信が提供されます。

Microsoft エンドポイント マネージャーにサインインします。

[アプリ] を選択し、[アプリ構成ポリシー] を選択します。

[App Configuration ポリシー] ブレードで、[追加] を選択し、[管理対象デバイス] を選択してアプリ構成ポリシーの作成フローを開始します。

[基本] セクションで、名前を入力し、オプションのアプリ構成設定の説明を入力します。

[ プラットフォーム] で、[ iOS/iPadOS] を選択します。

[ 対象アプリ] で [ アプリの選択] を選択し、[ 関連付けられたアプリ ] ブレードで [ Microsoft Outlook] を選択します。 [OK] をクリックします。

注:

Outlook が使用可能なアプリとして一覧表示されていない場合は、「Intune を使用して Android 仕事用プロファイル デバイスにアプリを割り当てる」と「iOS ストア アプリをMicrosoft Intuneに追加する」の手順に従って追加する必要があります。

[ 構成設定] をクリックして構成設定を追加します。

[構成設定の形式] の横にある [構成デザイナーを使用する] を選択し、既定の設定を受け入れるか変更します。 詳細については、「 Outlook for iOS および Android アプリの構成設定の展開」を参照してください。

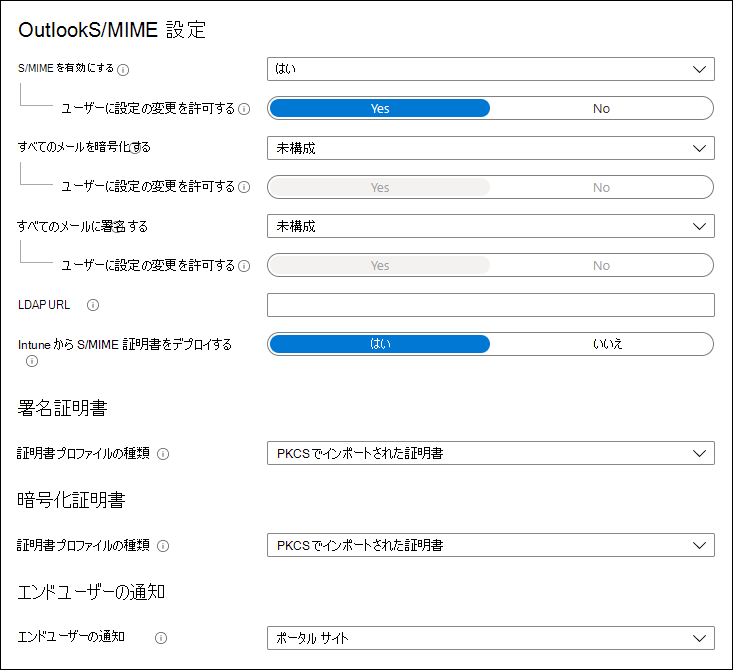

[ S/MIME ] をクリックして 、Outlook S/MIME 設定を表示します。

[S/MIME を有効にする] を [はい] に設定します。 [はい] または [いいえ] を選択すると、管理者はユーザーがアプリ設定の値を変更することを選択できます。 [ はい ] (アプリの既定値) を選択して、ユーザーが設定を変更できるようにするか、ユーザーが設定の値を変更できないようにする場合は [いいえ ] を選択します。

[はい] または [いいえ] を選択して、すべてのメールを暗号化するかどうかを選択します。 [はい] または [いいえ] を選択すると、管理者はユーザーがアプリ設定の値を変更することを選択できます。 [ はい ] (アプリの既定値) を選択して、ユーザーが設定を変更できるようにするか、ユーザーが設定の値を変更できないようにする場合は [いいえ ] を選択します。

[はい] または [いいえ] を選択して、すべてのメールに署名するかどうかを選択します。 [はい] または [いいえ] を選択すると、管理者はユーザーがアプリ設定の値を変更することを選択できます。 [ はい ] (アプリの既定値) を選択して、ユーザーが設定を変更できるようにするか、ユーザーが設定の値を変更できないようにする場合は [いいえ ] を選択します。

必要に応じて、受信者証明書参照用の LDAP URL を デプロイします。 URL 形式の詳細については、 証明書参照の LDAP サポートに関するページを参照してください。

[Intune から S/MIME 証明書を展開する] を [はい] に設定します。

[証明書プロファイルの種類] の横にある [署名証明書] で、次のいずれかのオプションを選択します。

- SCEP: 署名のために Microsoft Outlook で使用できるデバイスとユーザーに固有の証明書を作成します。 SCEP 証明書プロファイルを使用するために必要な情報については、「 Intune で SCEP をサポートするようにインフラストラクチャを構成する」を参照してください。

- PKCS インポートされた証明書: ユーザーに固有の証明書を使用しますが、デバイス間で共有される可能性があり、ユーザーの代わりに管理者によってエンドポイント マネージャーにインポートされます。 証明書は、ユーザーが登録するすべてのデバイスに配信されます。 Endpoint Manager は、登録されたユーザーに対応するデバイスに配信するための署名をサポートするインポートされた証明書を自動的に選択します。 PKCS インポートされた証明書を使用するために必要な情報については、「 Intune で PKCS 証明書を構成して使用する」を参照してください。

- 派生資格情報: 署名に使用できるデバイスに既に存在する証明書を使用します。 Intune の派生資格情報フローを使用して、デバイスで証明書を取得する必要があります。

[証明書プロファイルの種類] の横にある [暗号化証明書] で、次のいずれかのオプションを選択します。

- PKCS インポートされた証明書: ユーザーが登録するすべてのデバイスにわたって管理者によってエンドポイント マネージャーにインポートされたすべての暗号化証明書を配信します。 エンドポイント マネージャーは、暗号化をサポートし、登録済みのユーザーのデバイスに配信する、インポートされた証明書または証明書を自動的に選択します。

- 派生資格情報: 署名に使用できるデバイスに既に存在する証明書を使用します。 Intune の派生資格情報フローを使用して、デバイスで証明書を取得する必要があります。

[エンド ユーザー通知] の横にある [ポータル サイト] または [Emailを選択して、エンド ユーザーに証明書を取得するように通知する方法を選択します。

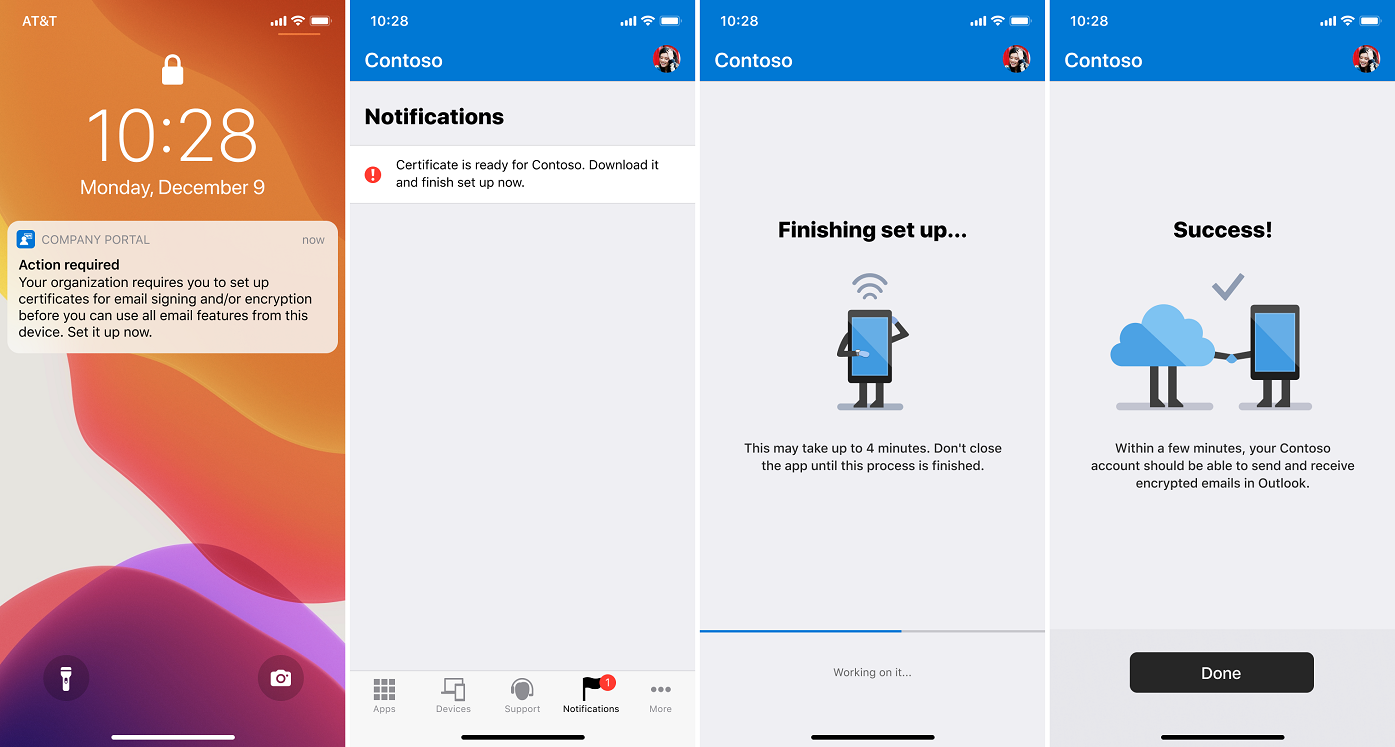

iOS では、ユーザーは ポータル サイト アプリを使用して S/MIME 証明書を取得する必要があります。 Endpoint Manager は、ポータル サイト、プッシュ通知、電子メールの [通知] セクションを使用して S/MIME 証明書を取得するために、ポータル サイトを起動する必要があることをユーザーに通知します。 通知の 1 つをクリックすると、ユーザーはランディング ページに移動し、証明書の取得の進行状況を通知します。 証明書が取得されると、ユーザーは Microsoft Outlook for iOS 内から S/MIME を使用して電子メールに署名および暗号化できます。

エンド ユーザー通知には、次のオプションが含まれます。

- ポータル サイト: 選択した場合、ユーザーはデバイスにプッシュ通知を受け取り、S/MIME 証明書が取得されるポータル サイトのランディング ページに移動します。

- Email: S/MIME 証明書を取得するためにポータル サイトを起動する必要があることをエンド ユーザーに通知するメールをエンド ユーザーに送信します。 ユーザーがメール内のリンクをクリックしたときに登録済みの iOS デバイスにいる場合、証明書を取得するためにポータル サイトにリダイレクトされます。

エンド ユーザーには、証明書の自動配信に関する次のようなエクスペリエンスが表示されます。証明書の

[割り当て] を選択して、アプリ構成ポリシーをMicrosoft Entra グループに割り当てます。 詳細については、「Microsoft Intuneを使用してアプリをグループに割り当てる」を参照してください。

Outlook for Android の証明書の自動配信

次の手順を使用して、エンドポイント マネージャーで Outlook for iOS および Android S/MIME ポリシーを作成して構成します。 これらの設定により、署名証明書と暗号化証明書の自動配信が提供されます。

Microsoft エンドポイント マネージャーにサインインします。

SCEP 証明書プロファイルまたは PKCS 証明書プロファイルを作成し、モバイル ユーザーに割り当てます。

[アプリ] を選択し、[アプリ構成ポリシー] を選択します。

[App Configuration ポリシー] ブレードで、[追加] を選択し、[管理対象デバイス] を選択してアプリ構成ポリシーの作成フローを開始します。

[基本] セクションで、名前を入力し、オプションのアプリ構成設定の説明を入力します。

[ プラットフォーム] で [ Android Enterprise ] を選択し、[ プロファイルの種類] に [ すべてのプロファイルの種類] を選択します。

[ 対象アプリ] で [ アプリの選択] を選択し、[ 関連付けられたアプリ ] ブレードで [ Microsoft Outlook] を選択します。 [OK] をクリックします。

注:

Outlook が使用可能なアプリとして一覧表示されていない場合は、「Intune を使用して Android 仕事用プロファイル デバイスにアプリを割り当てる」と「iOS ストア アプリをMicrosoft Intuneに追加する」の手順に従って追加する必要があります。

[ 構成設定] をクリックして構成設定を追加します。

[構成設定の形式] の横にある [構成デザイナーを使用する] を選択し、既定の設定を受け入れるか変更します。 詳細については、「 Outlook for iOS および Android アプリの構成設定の展開」を参照してください。

[ S/MIME ] をクリックして 、Outlook S/MIME 設定を表示します。

[S/MIME を有効にする] を [はい] に設定します。 [はい] または [いいえ] を選択すると、管理者はユーザーがアプリ設定の値を変更することを選択できます。 [ はい ] (アプリの既定値) を選択して、ユーザーが設定を変更できるようにするか、ユーザーが設定の値を変更できないようにする場合は [いいえ ] を選択します。

[はい] または [いいえ] を選択して、すべてのメールを暗号化するかどうかを選択します。 [はい] または [いいえ] を選択すると、管理者はユーザーがアプリ設定の値を変更することを選択できます。 [ はい ] (アプリの既定値) を選択して、ユーザーが設定を変更できるようにするか、ユーザーが設定の値を変更できないようにする場合は [いいえ ] を選択します。

[はい] または [いいえ] を選択して、すべてのメールに署名するかどうかを選択します。 [はい] または [いいえ] を選択すると、管理者はユーザーがアプリ設定の値を変更することを選択できます。 [ はい ] (アプリの既定値) を選択して、ユーザーが設定を変更できるようにするか、ユーザーが設定の値を変更できないようにする場合は [いいえ ] を選択します。

[割り当て] を選択して、アプリ構成ポリシーをMicrosoft Entra グループに割り当てます。 詳細については、「Microsoft Intuneを使用してアプリをグループに割り当てる」を参照してください。

クライアントでの S/MIME の有効化

Outlook for iOS および Android で S/MIME 関連のコンテンツを表示または作成するには、S/MIME を有効にする必要があります。

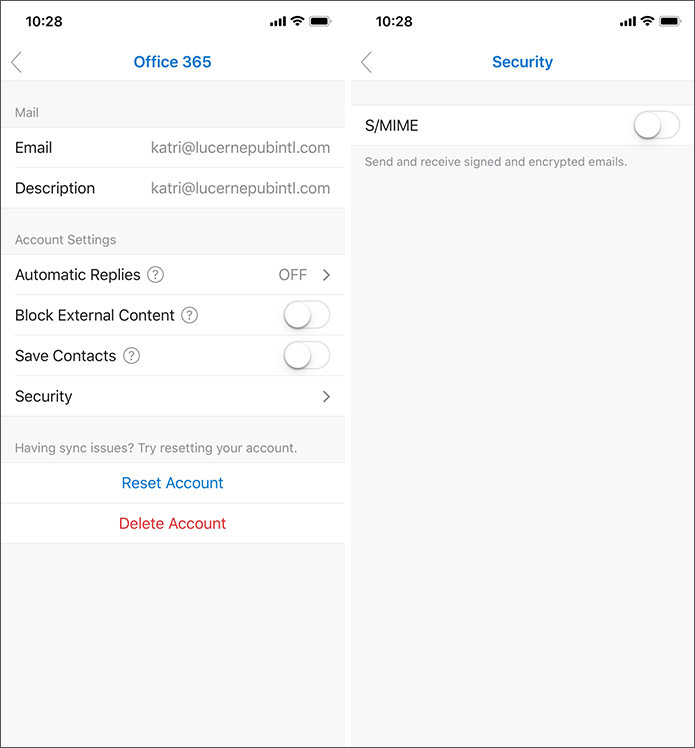

エンド ユーザーは、アカウント設定にアクセスし、[セキュリティ] をタップし、既定ではオフになっている S/MIME コントロールをタップすることで、S/MIME 機能を手動で有効にする必要があります。 Outlook for iOS S/MIME セキュリティ設定は次のようになります。

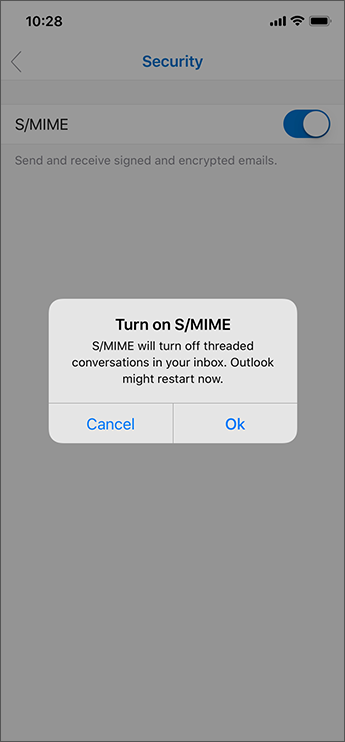

S/MIME 設定が有効になっている場合、Outlook for iOS と Android は自動的に [スレッドによる整理 ] 設定を無効にします。 これは、会話スレッドが拡大するにつれて、S/MIME 暗号化がより複雑になるためです。 スレッド化された会話ビューを削除することで、Outlook for iOS と Android は、署名と暗号化中に受信者間の証明書に関する問題の機会を減らします。 これはアプリ レベルの設定であるため、この変更はアプリに追加されたすべてのアカウントに影響します。 このスレッド化された会話ダイアログは、次のように iOS でレンダリングされます。

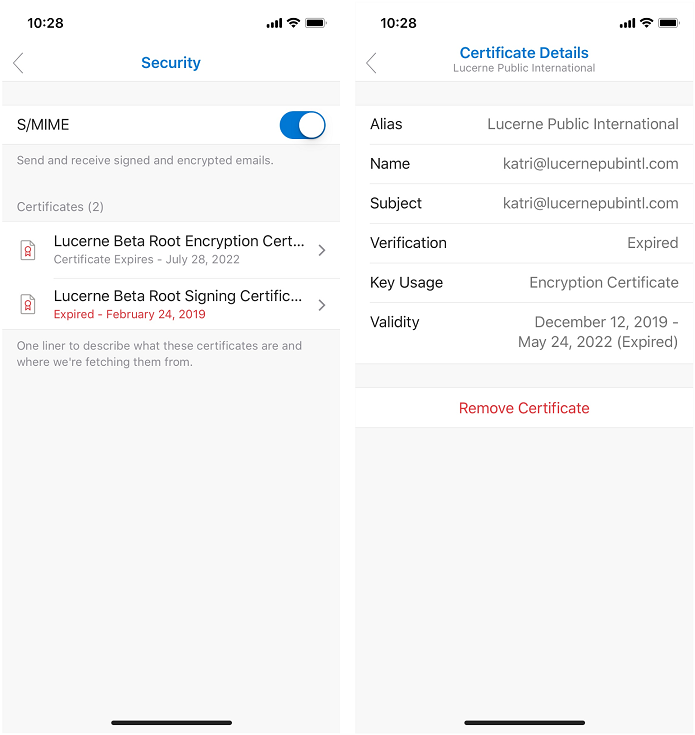

S/MIME が有効になり、S/MIME 証明書がインストールされたら、ユーザーは自分のアカウント設定にアクセスして [セキュリティ] をタップすることで、インストールされている証明書を表示できます。 さらに、ユーザーは個々の S/MIME 証明書をタップして、キーの使用状況や有効期間などの情報を含む証明書の詳細を表示できます。

ユーザーは、メッセージに自動的に署名または暗号化するように Outlook を構成できます。 これにより、ユーザーはメールの送信時間を節約しながら、メールが署名または暗号化されていることを確信できます。

証明書参照の LDAP サポート

Outlook for iOS および Android では、受信者の解決中にセキュリティで保護された LDAP ディレクトリ エンドポイントからパブリック ユーザー証明書キーにアクセスできます。 LDAP エンドポイントを利用するには、次の要件を満たす必要があります。

- LDAP エンドポイントは認証を必要としません。

- LDAP エンドポイント構成は、アプリ構成ポリシーを通じて Outlook for iOS と ANdroid に配信されます。 詳細については、「 S/MIME 設定」を参照してください。

- LDAP エンドポイント構成は、次の形式でサポートされています。

ldaps://contoso.comldap://contoso.comldap://contoso.com:389ldaps://contoso.com:636contoso.comcontoso.com:389contoso.com:636

Outlook for iOS と Android が受信者の証明書検索を実行すると、アプリは最初にローカル デバイスを検索し、次にMicrosoft Entra ID を照会してから、LDAP ディレクトリ エンドポイントを評価します。 Outlook for iOS と Android が LDAP ディレクトリ エンドポイントに接続して受信者のパブリック証明書を検索すると、証明書の検証が実行され、証明書が失効しないようにします。 証明書の検証が正常に完了した場合にのみ、証明書はアプリによって有効と見なされます。

Outlook for iOS および Android での S/MIME の使用

証明書が展開され、S/MIME がアプリで有効になった後、ユーザーは S/MIME 関連コンテンツを使用し、S/MIME 証明書を使用してコンテンツを作成できます。 S/MIME 設定が有効になっていない場合、ユーザーは S/MIME コンテンツを使用できません。

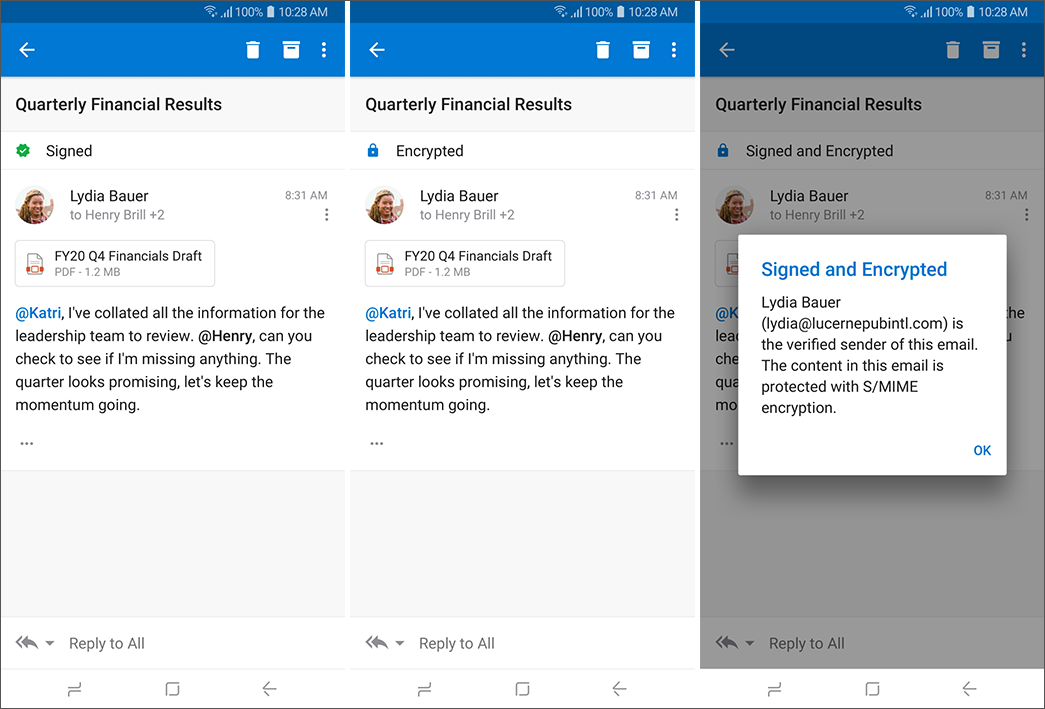

S/MIME メッセージを表示する

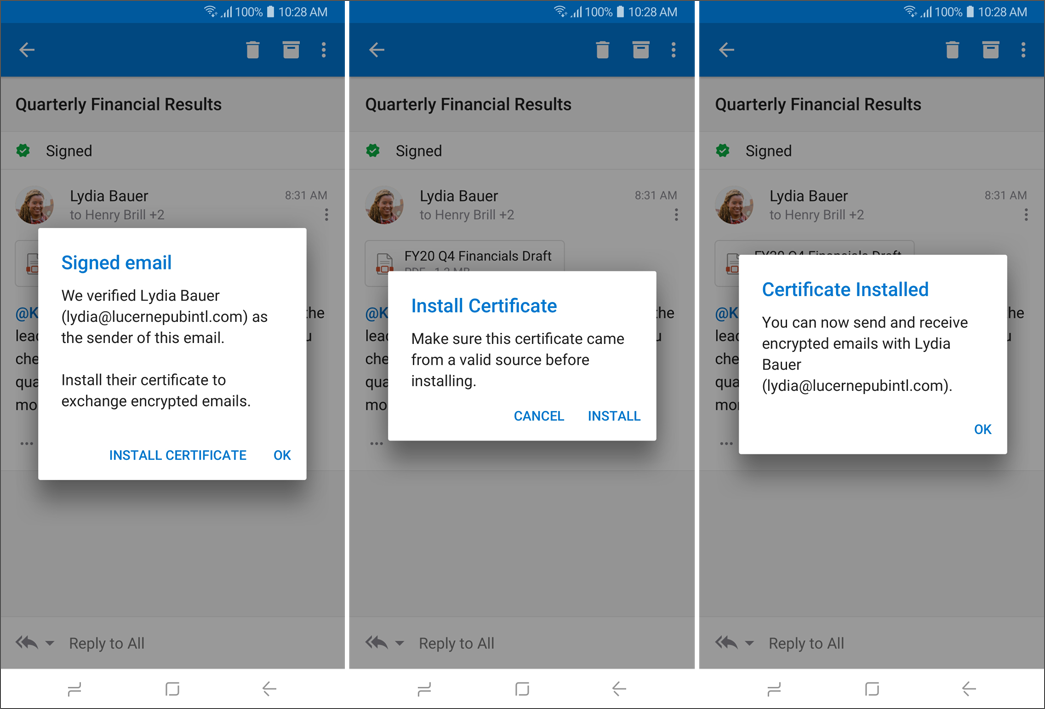

メッセージ ビューでは、ユーザーは S/MIME 署名または暗号化されたメッセージを表示できます。 さらに、ユーザーは S/MIME ステータス バーをタップして、メッセージの S/MIME 状態に関する詳細情報を表示できます。 次のスクリーンショットは、Android での S/MIME メッセージの使用方法の例を示しています。

重要

暗号化されたメッセージを読み取るには、受信者の秘密証明書キーをデバイスで使用できる必要があります。

ユーザーは、S/MIME ステータス バーをタップして、送信者の公開証明書キーをインストールできます。 証明書は、特に iOS の Microsoft パブリッシャー キーチェーンまたは Android のシステム KeyStore に、ユーザーのデバイスにインストールされます。 Android バージョンは次のようになります。

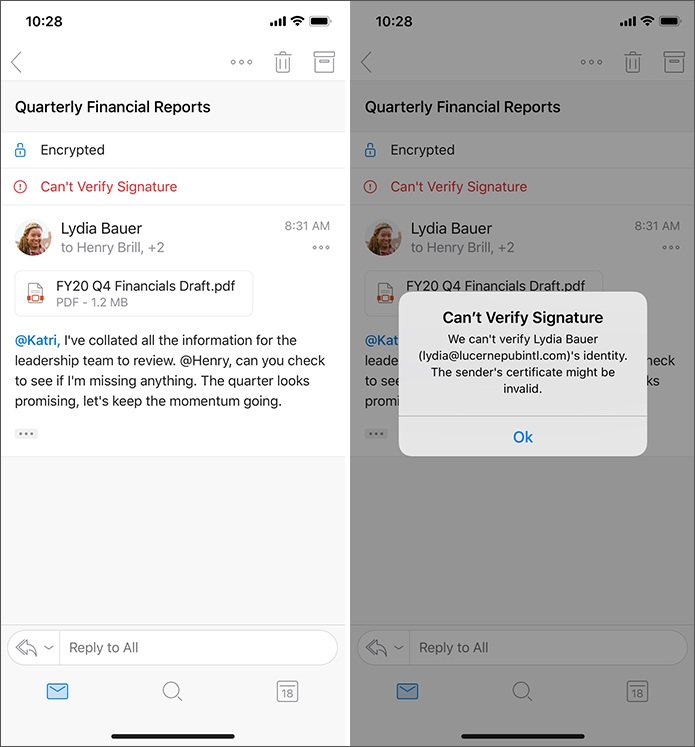

証明書エラーが発生した場合、Outlook for iOS と Android によってユーザーに警告が表示されます。 ユーザーは、次の例のように、S/MIME ステータス バーの通知をタップして、証明書エラーに関する詳細情報を表示できます。

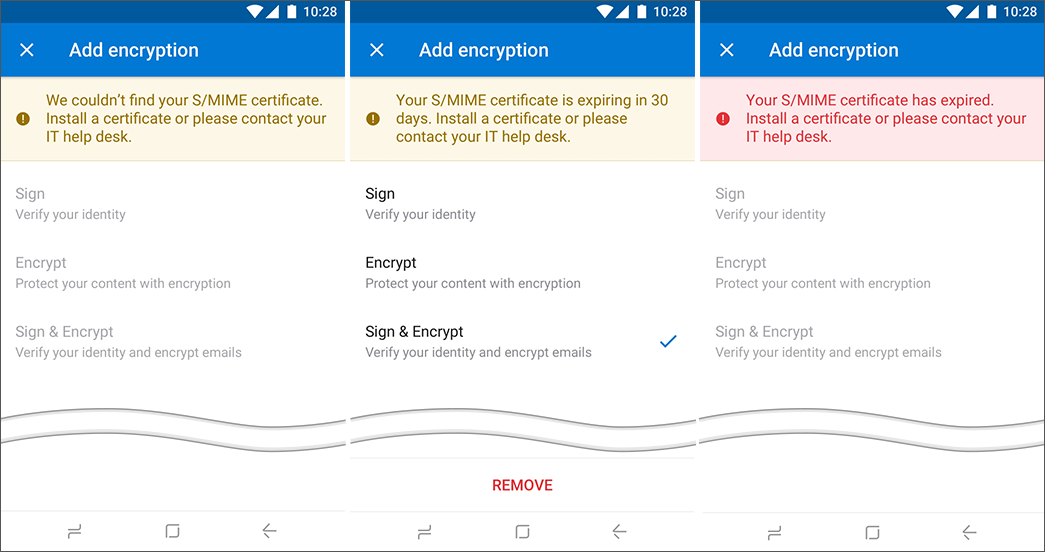

S/MIME メッセージを作成する

ユーザーが署名されたメッセージや暗号化されたメッセージを送信する前に、Outlook for iOS および Android は証明書の有効性チェックを実行して、署名または暗号化操作に有効であることを確認します。 証明書の有効期限が近い場合、Outlook for iOS および Android は、ユーザーがメッセージの署名または暗号化を試みたときに、有効期限の 30 日前から新しい証明書を取得するようにユーザーに警告します。

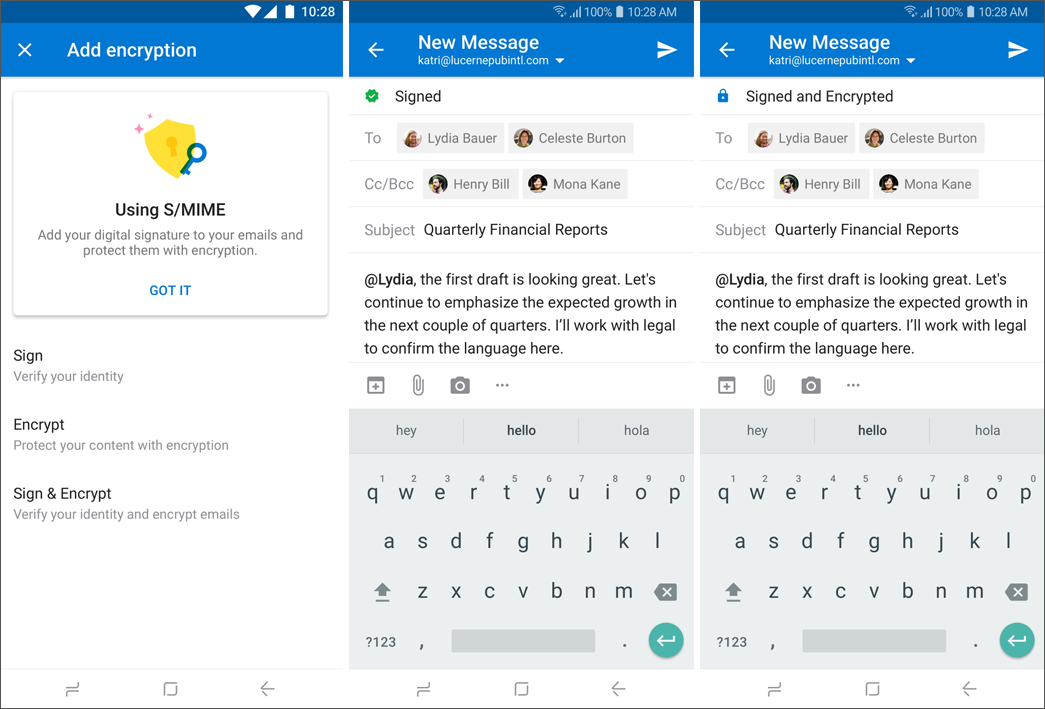

Outlook for iOS および Android でメールを作成する場合、送信者はメッセージの暗号化や署名を選択できます。 省略記号をタップし、[署名と暗号化] をタップすると、さまざまな S/MIME オプションが表示されます。 S/MIME オプションを選択すると、送信者が有効な証明書を持っていると仮定して、メッセージが保存または送信されるとすぐに、電子メールのそれぞれのエンコードが有効になります。

Outlook for iOS および Android は、S/MIME 署名済みおよび暗号化されたメッセージを配布グループに送信できます。 Outlook for iOS および Android では、入れ子になった配布グループ内のユーザーを含め、配布グループで定義されているユーザーの証明書を列挙しますが、処理への影響を最小限に抑えるために、入れ子になった配布グループの数を制限することに注意する必要があります。

重要

- Outlook for iOS および Android では、クリア署名されたメッセージの送信のみがサポートされています。

- 暗号化されたメッセージを作成するには、ターゲット受信者の公開証明書キーをグローバル アドレス一覧で使用するか、ローカル デバイスに格納する必要があります。 署名されたメッセージを作成するには、送信者の秘密証明書キーをデバイスで使用できる必要があります。

Outlook for Android での S/MIME オプションの表示方法を次に示します。

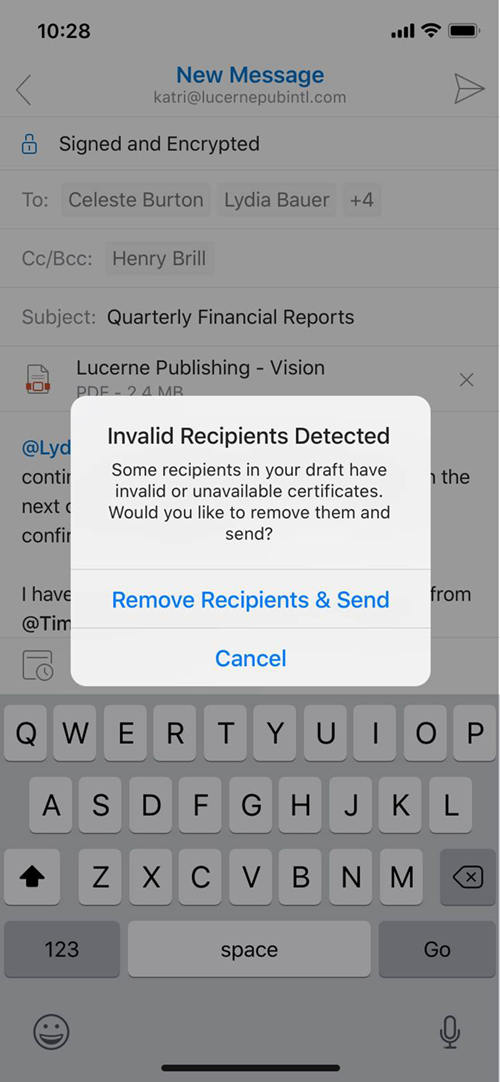

Outlook for iOS と Android は、暗号化されたメッセージを送信する前にすべての受信者を評価し、受信者ごとに有効な公開証明書キーが存在することを確認します。 グローバル アドレス一覧 (GAL) が最初にチェックされます。受信者の証明書が GAL に存在しない場合、Outlook は iOS の Microsoft パブリッシャー キーチェーンまたは Android のシステム KeyStore に対してクエリを実行して、受信者の公開証明書キーを見つけます。 公開証明書キー (または無効なキー) がない受信者の場合、Outlook は削除を求めるメッセージを表示します。 メッセージは、コンポジション中に送信者が暗号化オプションを無効にしない限り、暗号化なしでは受信者に送信されません。