管理対象 Android Enterprise デバイスのアプリ構成ポリシーを追加する

Microsoft Intuneのアプリ構成ポリシーは、管理対象の Android Enterprise デバイス上のマネージド Google Play アプリに設定を提供します。 アプリ開発者は、Android で管理されるアプリ構成設定を公開します。 Intuneは、これらの公開された設定を使用して、管理者がアプリの機能を構成できるようにします。 アプリ構成ポリシーがユーザー グループに割り当てられます。 ポリシー設定は、通常、アプリが初めて実行されたときに、アプリがチェックするときに使用されます。

すべてのアプリがアプリの構成をサポートしているわけではありません。 アプリ開発者に問い合わせて、アプリがアプリ構成ポリシーをサポートしているかどうかを確認します。

注:

Intune では、デバイス登録シナリオおよび管理対象デバイス アプリ構成ポリシーを介して配信されるアプリ構成に Android 8.x 以降が必要です。 これらのデバイスは引き続きサポートされるため、この要件は Microsoft Teams Android デバイスには適用されません。

Intune アプリ保護ポリシーと、Managed apps アプリ構成ポリシーを介して配信されるアプリ構成の場合、Intune には Android 9.0 以降が必要です。

メール アプリ

Android Enterprise には、いくつかの登録方法があります。 登録の種類は、デバイスでの電子メールの構成方法によって異なります。

- Android Enterprise のフル マネージド、専用、および企業所有の仕事用プロファイルでは、アプリ構成ポリシーとこの記事の手順を使用します。 アプリ構成ポリシーでは、Gmail と Nine Work メール アプリがサポートされています。

- 仕事用プロファイルを持つ個人所有の Android Enterprise デバイスで、 Android Enterprise メール デバイス構成プロファイルを作成します。 プロファイルを作成するときに、アプリ構成ポリシーをサポートする電子メール クライアントの設定を構成できます。 構成デザイナーを使用する場合、Intuneには Gmail アプリと Nine Work アプリに固有のメール設定が含まれます。

アプリ構成ポリシーを作成する

Microsoft Intune 管理センターにサインインします。

[アプリ>] [アプリの構成] ポリシー [管理対象デバイスの>追加]> を選択します。 [管理対象デバイス] と [管理対象アプリ] のどちらかを選択できることに注意してください。 詳細については、「 アプリの構成をサポートするアプリ」を参照してください。

[ 基本 ] ページで、次の詳細を設定します。

- [名前 ] - ポータルに表示されるプロファイルの名前。

- 説明 - ポータルに表示されるプロファイルの説明。

- [デバイス登録の種類 ] - この設定は [ 管理対象デバイス] に設定されます。

[プラットフォーム] として [Android Enterprise] を選択します。

[対象アプリ] の横にある [アプリの選択] をクリックします。 [ 関連付けられているアプリ ] ウィンドウが表示されます。

[ 関連付けられたアプリ ] ウィンドウで、構成ポリシーに関連付けるマネージド アプリを選択し、[OK] をクリック します。

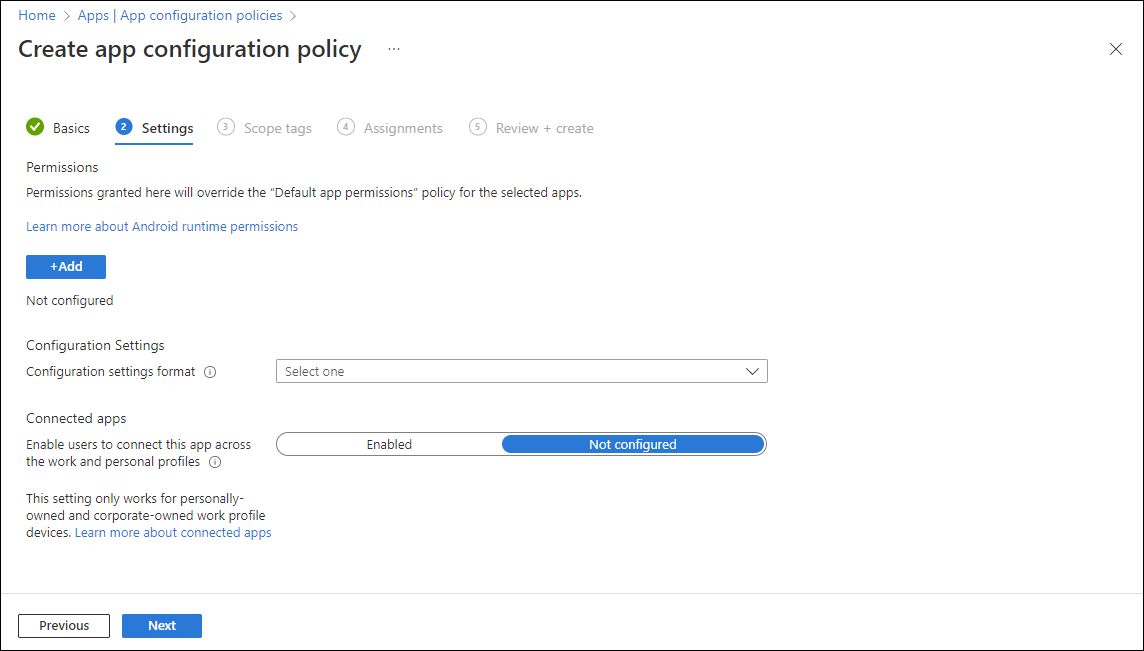

[次へ] をクリックして、[設定] ページを表示します。

[ 追加] をクリックして、[ アクセス許可の追加] ウィンドウを表示します。

オーバーライドするアクセス許可をクリックします。 付与されたアクセス許可は、選択したアプリの "既定のアプリのアクセス許可" ポリシーをオーバーライドします。

各 アクセス許可のアクセス許可の状態 を設定します。 [プロンプト]、[自動許可]、または [自動拒否] から選択できます。

マネージド アプリで構成設定がサポートされている場合は、[ 構成設定の形式 ] ドロップダウン ボックスが表示されます。 構成情報を追加するには、次のいずれかの方法を選択します。

- 構成デザイナーを使用する

- JSON データを入力する

構成デザイナーの使用の詳細については、「構成デザイナーを 使用する」を参照してください。 XML データの入力の詳細については、「JSON データの 入力」を参照してください。

ユーザーが仕事用プロファイルと個人用プロファイルの両方で対象アプリを接続できるようにする必要がある場合は、[接続済みアプリ] の横にある [有効] を選択します。

注:

この設定は、個人所有の仕事用プロファイルと会社所有の仕事用プロファイル デバイスでのみ機能します。

[接続済みアプリ] 設定を [未構成] に変更しても、デバイスから構成ポリシーは削除されません。 デバイスから 接続済みアプリ 機能を削除するには、関連する構成ポリシーの割り当てを解除する必要があります。

[次へ] をクリックして [スコープ タグ] ページを表示します。

[省略可能]アプリ構成ポリシーのスコープ タグを構成できます。 スコープ タグの詳細については、「分散 IT にロールベースのアクセス制御 (RBAC) とスコープのタグを使用する」を参照してください。

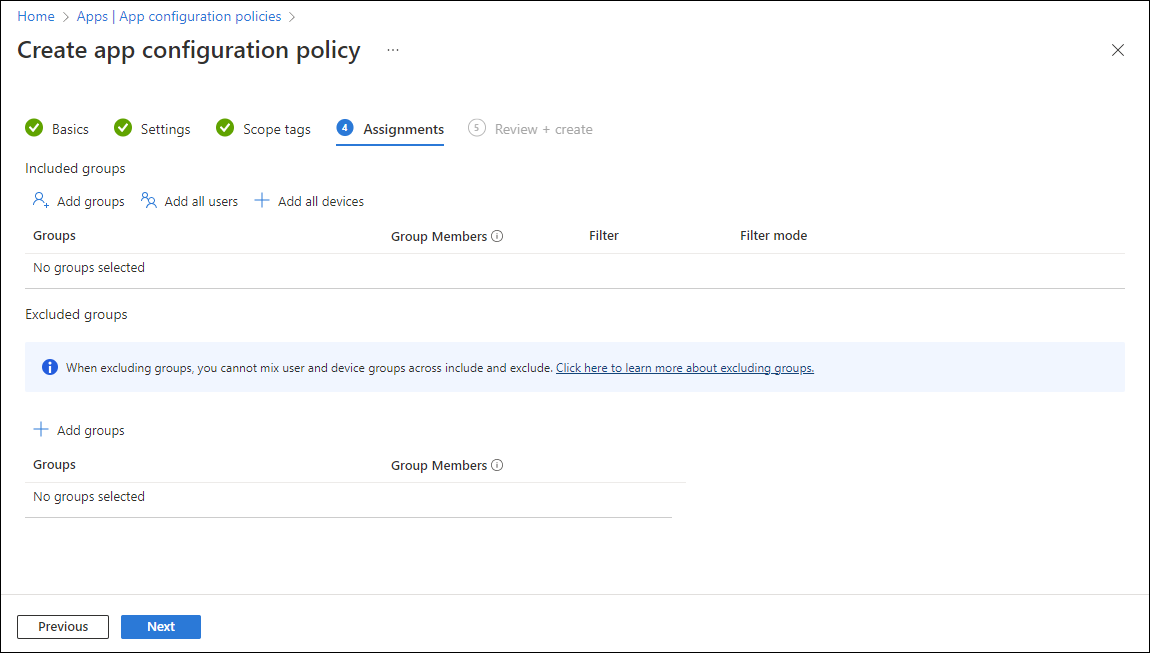

[次へ] を選択して [割り当て] ページを表示します。

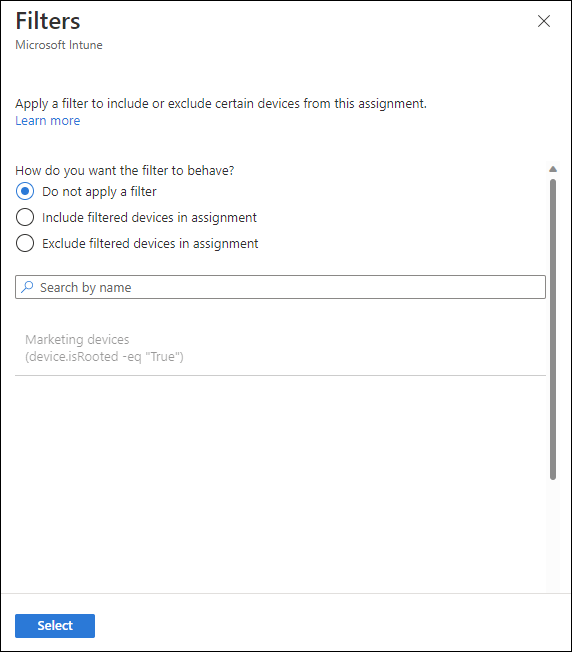

[ 割り当て先] の横にあるドロップダウン ボックスで、[ グループの追加]、[ すべてのユーザーの追加]、または [ すべてのデバイスの追加] を選択して、アプリ構成ポリシーを割り当てます。 割り当てグループを選択したら、管理対象デバイスのアプリ構成ポリシーを展開するときに、割り当てスコープを絞り込む フィルター を選択できます。

ドロップダウン ボックスで [ すべてのユーザー ] を選択します。

![ポリシー割り当てのスクリーンショット - [すべてのユーザー] ドロップダウン オプション](media/app-configuration-policies-use-android/app-configuration-policies-use-android-03.png)

[省略可能][ フィルターの編集] をクリックして フィルター を追加し、割り当てスコープを絞り込みます。

[ 除外するグループの選択 ] をクリックして、関連ウィンドウを表示します。

除外するグループを選択し、[ 選択] をクリックします。

注:

グループを追加するときに、特定の割り当てタイプに他のグループが既に含まれている場合、そのグループは事前に選択され、他のインクルード割り当てタイプでは変更できません。 したがって、使用されているそのグループは、除外されたグループとして使用できません。

[次へ] をクリックして、[確認と作成] ページを表示します。

[Create] をクリックして、アプリ構成ポリシーをIntuneに追加します。

構成デザイナーを使用する

アプリが構成設定をサポートするように設計されている場合は、Managed Google Play アプリの構成デザイナーを使用できます。 構成は、Intuneに登録されているデバイスに適用されます。 デザイナーを使用すると、アプリによって公開される設定の特定の構成値を構成できます。

[追加] を選択します。 アプリに入力する構成設定の一覧を選択します。

Gmail または Nine Work メール アプリを使用している場合、 Android Enterprise デバイスの設定を使用してメールを構成すると 、これらの特定の設定に関する詳細情報が表示されます。

構成のキーと値ごとに、次の値を設定します。

- 値の種類: 構成値のデータ型。 [文字列値型] では、必要に応じて値の種類として変数または証明書プロファイルを選択できます。

- 構成値: 構成の値。 [値の種類] で変数または証明書を選択する場合は、変数または証明書プロファイルの一覧から選択します。 証明書を選択すると、デバイスにデプロイされた証明書の証明書エイリアスが実行時に設定されます。

構成値でサポートされる変数

値の種類として変数を選択する場合は、次のオプションを選択できます。

| オプション | 例 |

|---|---|

| デバイス ID のMicrosoft Entra | dc0dc142-11d8-4b12-bfea-cae2a8514c82 |

| Account ID | fc0dc142-71d8-4b12-bbea-bae2a8514c81 |

| Intune デバイス ID | b9841cd9-9843-405f-be28-b2265c59ef97 |

| ドメイン | contoso.com |

| メール | john@contoso.com |

| 部分 UPN | ジョン |

| ユーザー ID | 3ec2c00f-b125-4519-acf0-302ac3761822 |

| ユーザー名 | John Doe |

| ユーザー プリンシパル名 | john@contoso.com |

アプリで構成済みのorganizationアカウントのみを許可する

Microsoft Intune管理者は、管理対象デバイス上の Microsoft アプリに追加する職場または学校アカウントを制御できます。 アクセスを許可されているorganizationユーザー アカウントのみに制限し、登録済みデバイスの個人アカウントをブロックできます。 Android デバイスの場合は、マネージド デバイス アプリ構成ポリシーで次のキーと値のペアを使用します。

| キー | com.microsoft.intune.mam.AllowedAccountUPNs |

|---|---|

| 値 |

|

注:

次のアプリは、上記のアプリ構成を処理し、organizationアカウントのみを許可します。

- Android 用 Copilot (28.1.420328045 以降)

- Android 用 Edge (42.0.4.4048 以降)

- Office、Word、Excel、PowerPoint for Android (16.0.9327.1000 以降)

- Android 用 OneDrive (5.28 以降)

- OneNote for Android (16.0.13231.20222 以降)

- Outlook for Android (2.2.222 以降)

- Teams for Android (1416/1.0.0.2020073101 以降)

JSON データを入力する

アプリの一部の構成設定 (バンドルの種類を持つアプリなど) は、構成デザイナーで構成できません。 これらの値には JSON エディターを使用します。 設定は、アプリのインストール時に自動的にアプリに提供されます。

- [ 構成設定の形式] で、[ JSON エディターの入力] を選択します。

- エディターでは、構成設定の JSON 値を定義できます。 [ JSON テンプレートのダウンロード ] を選択して、構成できるサンプル ファイルをダウンロードできます。

- [ OK] を選択し、[ 追加] を選択します。

ポリシーが作成され、一覧に表示されます。

割り当てられたアプリがデバイス上で実行されると、アプリ構成ポリシーで構成した設定で実行されます。

接続済みアプリを有効にする

適用対象:

Android 11 以降

個人所有の仕事用プロファイル ユーザーは、バージョン 5.0.5291.0 以降ポータル サイト必要があります。 企業所有の仕事用プロファイル ユーザーは、サポートのために特定のバージョンのMicrosoft Intune アプリを必要としません。

Android 個人所有および企業所有の仕事用プロファイルを使用するユーザーが、サポートされているアプリの接続されたアプリ エクスペリエンスを有効にすることができます。 このアプリ構成設定を使用すると、アプリは仕事用アプリと個人用アプリ インスタンス間でアプリ データを接続して統合できます。

アプリでこのエクスペリエンスを提供するには、アプリを Google の接続済みアプリ SDK と統合する必要があるため、サポートされるアプリは限られています。 接続されているアプリの設定を事前に有効にすることができ、アプリがサポートを追加すると、ユーザーは接続されたアプリ エクスペリエンスを有効にすることができます。

[接続済みアプリ] 設定を [未構成] に変更しても、デバイスから構成ポリシーは削除されません。 デバイスから 接続済みアプリ 機能を削除するには、関連する構成ポリシーの割り当てを解除する必要があります。

警告

アプリの接続済みアプリ機能を有効にした場合、個人用アプリの作業データはアプリ保護ポリシーによって保護されません。

また、接続されているアプリの構成に関係なく、一部の OEM は特定のアプリを自動的に接続したり、構成しなかったアプリを接続するためのユーザーの承認を要求できる場合があります。 この場合のアプリの例としては、OEM のキーボード アプリがあります。

接続済みアプリの設定を有効にした後、ユーザーが仕事用アプリと個人用アプリを接続できる方法は 2 つあります。

- サポートされているアプリでは、プロファイル間の接続を承認するようにユーザーに求めるメッセージを表示できます。

- ユーザーは[設定] アプリを開き、[個人用アプリ & 接続済み作業] セクションに移動すると、サポートされているすべてのアプリが一覧表示されます。

重要

同じデバイスを対象とする同じアプリに対して複数のアプリ構成ポリシーが割り当てられ、1 つのポリシーで [接続済みアプリ ] が に Enabled 設定されている場合、もう一方のポリシーでは競合が報告され、デバイスに適用される結果の動作は、接続されているアプリを禁止することになります。

アプリのアクセス許可付与状態を事前に構成する

Android デバイス機能にアクセスするためのアプリのアクセス許可を事前に構成することもできます。 既定では、位置情報やデバイス カメラへのアクセスなど、デバイスのアクセス許可を必要とする Android アプリは、ユーザーにアクセス許可の受け入れまたは拒否を求めます。

たとえば、アプリはデバイスのマイクを使用します。 ユーザーは、マイクを使用するアクセス許可をアプリに付与するように求められます。

- Microsoft Intune管理センターで、[アプリ]>[アプリの構成ポリシー] [管理対象デバイスの追加]> の>順に選択します。

- 次のプロパティを追加します。

- 名前: ポリシーのわかりやすい名前を入力します。 後で簡単に識別できるよう、ポリシーに名前を付けます。 たとえば、適切なポリシー名は 、会社全体の Android Enterprise プロンプトアクセス許可アプリ ポリシーです。

- 説明。 プロファイルの説明を入力します。 この設定は省略可能ですが、推奨されます。

- [デバイス登録の種類]: この設定は [ 管理対象デバイス] に設定されます。

- [プラットフォーム]: [Android エンタープライズ] を選択します。

- [プロファイルの種類] を選択します。

- [ 対象アプリ] を選択します。 構成ポリシーを関連付けるアプリを選択します。 承認してIntuneと同期した Android Enterprise フル マネージド仕事用プロファイル アプリの一覧から選択します。

- [アクセス許可の追加] を選択します>。 一覧から、使用可能なアプリのアクセス許可 >[OK] を選択します。

- このポリシーで付与するアクセス許可ごとにオプションを選択します。

- プロンプト。 ユーザーに同意または拒否を求めるメッセージを表示します。

- 自動付与。 ユーザーに通知せずに自動的に承認します。

- 自動拒否。 ユーザーに通知せずに自動的に拒否します。

- アプリ構成ポリシーを割り当てるには、アプリ構成ポリシー > [割り当て>] [グループの選択] を選択します。 Select を割り当てる>ユーザー グループを選択します。

- [ 保存] を 選択してポリシーを割り当てます。

追加情報

- Android Enterprise 個人所有および企業所有の仕事用プロファイル デバイスにマネージド Google Play アプリを割り当てる

- Outlook for iOS/iPadOS および Android アプリの構成設定の展開

次の手順

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示