条件付きアクセスと Intune について説明します

条件付きアクセスを使用して、Microsoft Intune で自分のメールや会社のリソースに接続できるデバイスやアプリを制御します。 統合により、アクセスを制御して会社のデータをセキュリティで保護し、任意の場所と任意のデバイスで最適な仕事ができるエクスペリエンスをユーザーに提供できます。

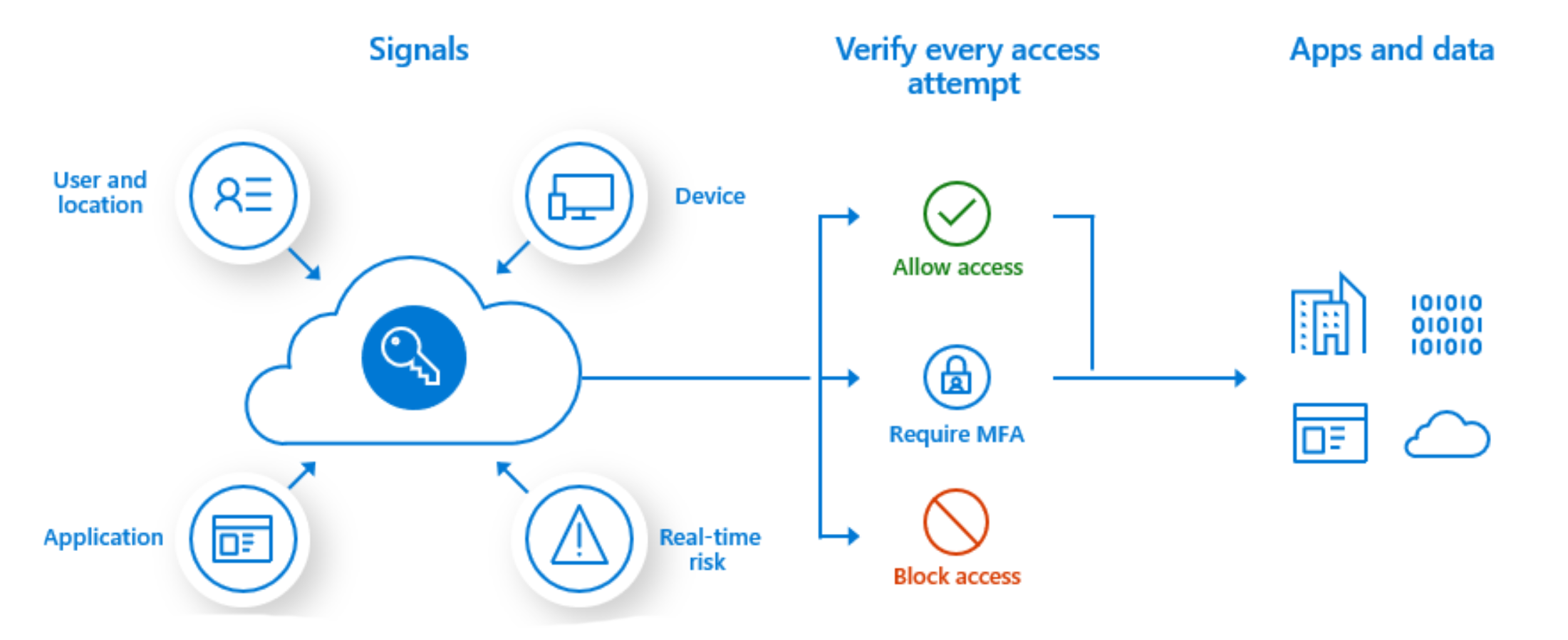

条件付きアクセスは、Microsoft Entra ID P1 または P2 ライセンスに含まれるMicrosoft Entra機能です。 条件付きアクセスは、Microsoft Entra ID を通してシグナルをまとめ、決定を行い、組織のポリシーを適用します。 Intune は、モバイル デバイス コンプライアンスとモバイル アプリ管理データをソリューションに加えて、この機能を強化します。 一般的なシグナルは以下のとおりです。

- ユーザーまたはグループのメンバーシップ。

- IP の場所に関する情報。

- デバイスのコンプライアンスや構成の状態など、デバイスの詳細。

- 企業データへのアクセスに管理対象アプリを使用する必要があるなど、アプリケーションの詳細。

- Mobile Threat Defense パートナーも使用する場合の、リアルタイムで計算されたリスクの検出。

注:

条件付きアクセスは、その機能を Microsoft 365 サービスにも拡張しています。

Intune での条件付きアクセスの使用方法

条件付きアクセスは、Intune のデバイス構成とコンプライアンス ポリシー、および Intune アプリケーション保護ポリシーと連携して機能します。

デバイスベースの条件付きアクセス

Intune と Microsoft Entra ID が連携すると、マネージド デバイスと準拠しているデバイスのみがメール、Microsoft 365 サービス、サービスとしてのソフトウェア (SaaS) アプリ、オンプレミス アプリにアクセスできるようになります。 さらに、Microsoft Entra IDでポリシーを設定して、Intuneに登録されているドメインに参加しているコンピューターまたはモバイル デバイスのみが Microsoft 365 サービスにアクセスできるようにします。 対象:

ネットワーク アクセス制御に基づく条件付きアクセス

デバイスのリスクに基づく条件付きアクセス

Windows PC の条件付きアクセス。 企業所有および独自のデバイス持ち込み (BYOD) の両方。

Exchange On-Premises の条件付きアクセス

Intune を使用したデバイスベースの条件付きアクセスについて詳しくは、こちらをご覧ください

アプリ ベースの条件付きアクセス

Intune と Microsoft Entra ID が連携すると、マネージド アプリのみが会社のメールやその他の Microsoft 365 サービスにアクセスできるようになります。

Intune を使用したアプリ ベースの条件付きアクセスについて詳しくは、こちらをご覧ください。

既知の制限

準拠しているネットワークの場所の条件は、モバイル デバイス管理 (MDM) に登録されているデバイスでのみサポートされます。 準拠しているネットワークの場所の条件を使用して条件付きアクセス ポリシーを構成した場合、MDM に登録されていないデバイスを持つユーザーが影響を受ける可能性があります。 これらのデバイス上のユーザーは、条件付きアクセス ポリシー チェックに失敗し、ブロックされる可能性があります。 準拠しているネットワークの場所の条件を使用する場合は、影響を受けるユーザーまたはデバイスを除外してください。

次の手順

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示