Jamf Pro と Intune を手動で統合してコンプライアンスを実現する

Important

条件付きアクセスに対する Jamf macOS デバイスのサポートは非推奨になっています。

2024 年 9 月 1 日から、Jamf Pro の条件付きアクセス機能が構築されているプラットフォームはサポートされなくなります。

macOS デバイスに Jamf Pro の条件付きアクセス統合を使用する場合は、Jamf のドキュメントに記載されているガイドラインに従って、デバイスをデバイス コンプライアンス統合に移行します。「 macOS 条件付きアクセスから macOS デバイス コンプライアンスへの移行 - Jamf Pro のドキュメント」を参照してください。

ヘルプが必要な場合は、 Jamf カスタマー サクセスにお問い合わせください。 詳細については、 のブログ投稿 https://aka.ms/Intune/Jamf-Device-Complianceを参照してください。

ヒント

Jamf Pro と Intune とMicrosoft Entra ID を統合するためのガイダンス (Jamf Pro を Jamf Pro で管理するデバイスにIntune ポータル サイト アプリを展開するように構成する方法など) については、「Jamf Pro と Intune を統合して、Microsoft Entra ID へのコンプライアンスを報告する」を参照してください。

Microsoft Intuneでは、デバイスコンプライアンスと条件付きアクセス ポリシーを macOS デバイスに適用するために、Jamf Pro のデプロイを統合できます。 統合により、Jamf Pro によって管理されている macOS デバイスが、組織のリソースへのアクセスを許可される前に Intune デバイスのコンプライアンス要件を満たすように要求できます。 リソース アクセスは、Intune で管理されるデバイスの場合と同じ方法で、Microsoft Entra条件付きアクセス ポリシーによって制御されます。

Jamf Pro が Intune と統合されている場合は、macOS デバイスのインベントリ データを、Microsoft Entra ID を介して Intune と同期できます。 Intune のコンプライアンス エンジンでは、インベントリ データが分析され、レポートが生成されます。 Intune の分析は、デバイス ユーザーのMicrosoft Entra ID に関するインテリジェンスと組み合わされ、条件付きアクセスによる適用を促進します。 条件付きアクセス ポリシーに準拠しているデバイスは、保護された会社のリソースにアクセスできます。

この記事は、Jamf Pro を Intune と手動で統合するのに役立ちます。

ヒント

Jamf Pro の統合を手動で構成する代わりに、Microsoft Intune で Jamf Cloud Connector を構成して使用することをお勧めします。 このクラウド コネクタでは、統合を手動で構成するときに必要となる手順の多くを自動化します。

統合を構成した後は、Jamf によって管理されているデバイスに条件付きアクセスにコンプライアンスを適用するように Jamf と Intune を構成します。

前提条件

製品とサービス

Jamf Pro で条件付きアクセスを構成するには、次のものが必要です。

- Jamf Pro 10.1.0 以降

- Microsoft IntuneおよびMicrosoft Entra ID P1 ライセンス (推奨される Microsoft Enterprise Mobility + Security ライセンス バンドル)

- Microsoft Entra ID のグローバル管理者ロール。

- Jamf Pro で Microsoft Intune 統合の特権を持つユーザー

- macOS 用ポータル サイト アプリ

- OS X 10.12 Yosemite 以降を使用する macOS デバイス

ネットワーク ポート

Jamf と Intune を適切に統合するには、次のポートにアクセスできる必要があります。

- Intune: ポート 443

- Apple: ポート 2195、2196、および 5223 (Intune へのプッシュ通知)

- Jamf: ポート 80 および 5223

APNs がネットワーク上で正常に機能するには、以下への送信接続と以下からのリダイレクトも有効にする必要があります。

- すべてのクライアント ネットワークからの TCP ポート 5223 および 443 上の Apple 17.0.0.0/8 ブロック。

- Jamf Pro サーバーからのポート 2195 および 2196。

これらのポートの詳細については、次の記事を参照してください。

- Intune のネットワーク構成の要件と帯域幅。

- jamf.com 上で Jamf Pro に使用されるネットワーク ポート。

- support.apple.com 上で Apple ソフトウェア製品に使用される TCP ポートと UDP ポート

Intune を Jamf Pro に接続する

Intune を Jamf Pro に接続するには:

- Azure 内で新しいアプリケーションを作成します。

- Intune の Jamf Pro との統合を有効にします。

- Jamf Pro 内で条件付きアクセスを構成します。

Microsoft Entra ID でアプリケーションを作成する

Azure portalで、[Microsoft Entra ID>アプリの登録] に移動し、[新しい登録] を選択します。

[アプリケーションの登録] ページで、次の詳細を指定します。

- [名前] セクションで、わかりやすいアプリケーション名を入力します (例: Jamf 条件付きアクセス)。

- [サポートされているアカウントの種類] セクションで、[任意の組織のディレクトリ内のアカウント] を選択します。

- [リダイレクト URI] については、既定値の [Web] のままにして、Jamf Pro インスタンスの URL を指定します。

[登録] を選択してアプリケーションを作成し、新しいアプリの [概要] ページを開きます。

アプリの [概要] ページで、[Application (client) ID]\(アプリケーション \(クライアント\) ID\) の値をコピーし、後で使うので記録しておきます。 この値は後の手順で必要になります。

[管理] で [証明書とシークレット] を選択します。 [新しいクライアント シークレット] ボタンを選択します。 [説明] に値を入力し、[有効期限] で任意のオプションを選択して、[追加] を選択します。

Important

このページを終了する前に、クライアント シークレットの値をコピーし、後で使うので記録しておきます。 この値は後の手順で必要になります。 この値は、アプリの登録を作り直さない限り、再び入手することはできません。

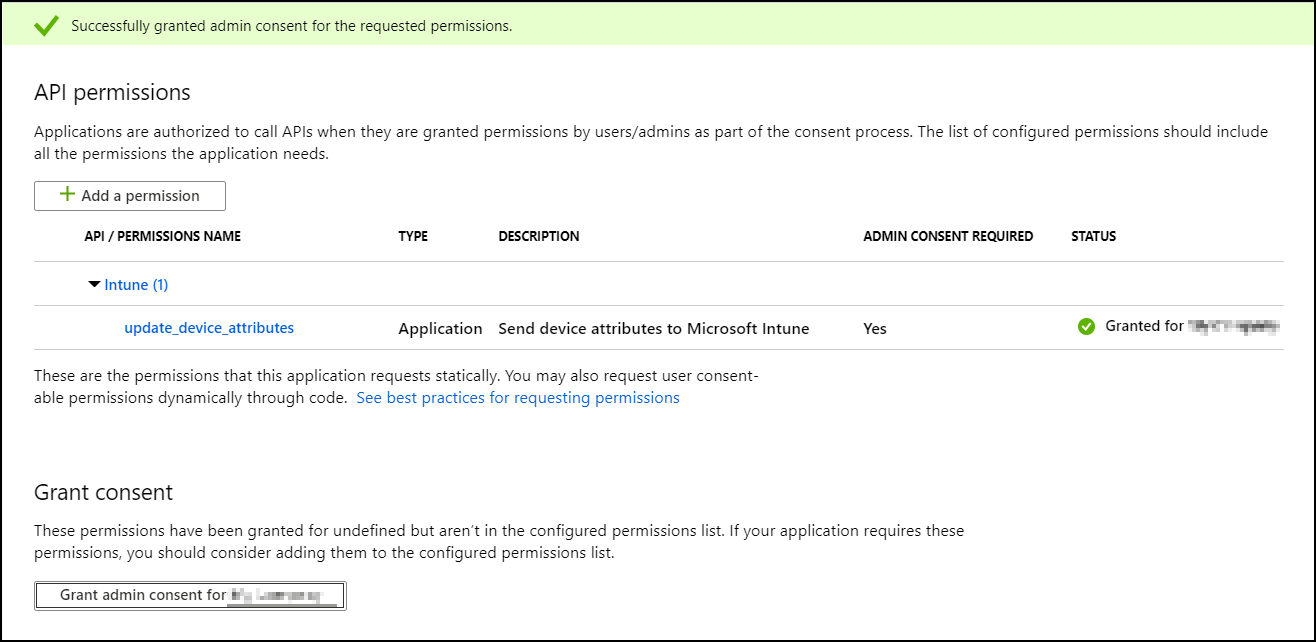

[管理] で、[API のアクセス許可] を選択します。

[API のアクセス許可] ページで、既存の各アクセス許可の横にある [...] アイコンを選択することで、このアプリからすべてのアクセス許可を削除します。 この削除は必須です。このアプリの登録で、予期しない追加のアクセス許可がある場合、統合は正常に行われません。

次に、デバイス属性を更新するためのアクセス許可を追加します。 [API のアクセス許可] ページの左上で、[アクセス許可の追加] を選択して新しいアクセス許可を追加します。

[API アクセス許可の要求] ページで、[Intune] を選択して、[アプリケーションのアクセス許可] を選択します。 update_device_attributes のチェック ボックスだけをオンにして、新しいアクセス許可を保存します。

[Microsoft Graph] で、[アプリケーションのアクセス許可]、[Application.Read.All] の順に選択します。

[アクセス許可の追加] を選択します。

[組織が使用している API] に移動します。 "Windows Azure Active Directory" を検索して選択します。 [アプリケーションのアクセス許可] を選択して、次に [Application.Read.All] を選択します。

[アクセス許可の追加] を選択します。

次に、API のアクセス許可ページの左上にある [テナント>に管理者の同意を付与する] を選択して、このアプリの管理者の同意<を付与します。 新しいウィンドウで自分のアカウントを再認証し、プロンプトに従って、アプリケーションにアクセス権限を付与する必要がある場合があります。

ページの上部にある [更新] ボタンをクリックしてページを更新します。 update_device_attributes アクセス許可に対して管理者の同意が与えられていることを確認します。

アプリが正常に登録された後、API のアクセス許可には update_device_attributes という名前のアクセス許可が 1 つだけ含まれている必要があり、次のように表示されます。

Microsoft Entra ID のアプリ登録プロセスが完了しました。

注:

クライアント シークレットの有効期限が切れた場合は、Azure で新しいクライアント シークレットを作成し、Jamf Pro で条件付きアクセス データを更新する必要があります。 Azure では、サービスの中断を防ぐため、古いシークレットと新しいキーの両方をアクティブにすることができます。

Intune の Jamf Pro との統合を有効にする

Microsoft Intune 管理センターにサインインします。

[テナント管理]>[コネクタとトークン]>[パートナー デバイスの管理] の順に選択します。

前の手順で保存したアプリケーション ID を [Jamf のMicrosoft Entraアプリ ID を指定する] フィールドに貼り付けて、Jamf のコンプライアンス コネクタを有効にします。

[保存] を選択します。

Jamf Pro で Microsoft Intune 統合を構成する

Jamf Pro コンソールで接続をアクティブにします。

- Jamf Pro コンソールを開き、[グローバル管理]>[条件付きアクセス] の順に移動します。 [macOS Intune 統合] タブで [編集] を選択します。

- [Enable Intune Integration for macOS]\(macOS の Intune 統合の有効化\) チェック ボックスをオンにします。 この設定を有効にすると、Jamf Pro はインベントリの更新情報を Microsoft Intune に送信します。 接続を無効にして構成を保存するには、選択を解除します。

- [接続の種類] で [手動] を選択します。

- [ソブリン クラウド] ポップアップ メニューから、Microsoft からのソブリン クラウドの場所を選択します。

- [管理者の同意 URL を開く] を選択し、画面の指示に従って、Jamf Native macOS Connector アプリを Microsoft Entra テナントに追加できるようにします。

- Microsoft Azure から Microsoft Entra テナント名を追加します。

- Microsoft Azure から Jamf Pro アプリケーションのアプリケーション ID とクライアント シークレット (以前のアプリケーション キー) を追加します。

- [保存] を選択します。 Jamf Pro によって設定がテストされ、成功したことが確認されます。

Intune の [パートナー デバイスの管理] ページに戻り、構成を完了します。

Intune で、[パートナー デバイスの管理] ページに移動します。 [コネクタの設定] で、割り当てのグループを構成します。

- Jamf で macOS 登録の対象にするユーザー グループを指定するには、[含める] を選択します。

- Jamf で登録せず、mac を直接、Intune で登録するユーザー グループを選択するには、[除外する] を選択します。

[除外する] は [含める] より優先されます。つまり、両方のグループに属するデバイスは Jamf から除外され、Intune で登録されます。

注:

ユーザー グループを含めるか除外するこの手法は、ユーザーの登録体験に影響を与えます。 Jamf または Intune のいずれかに既に登録されている macOS デバイスを持つユーザーが、他の MDM に登録する対象になっている場合は、デバイスの管理が適切に機能する前に、デバイスの登録を解除してから新しい MDM に再登録する必要があります。

[評価] を選択すると、グループ構成に基づき、Jamf で登録されるデバイスの数が決定されます。

構成を適用する準備ができたら、[保存] を選択します。

続行するには、次に、ユーザーが自分のデバイスを Intune に登録できるように、Jamf を使用してポータル サイトを mac 用に展開する必要があります。

コンプライアンス ポリシーを設定してデバイスを登録する

Intune と Jamf の統合を構成したら、Jamf で管理されたデバイスにコンプライアンス ポリシーを適用する必要があります。

Jamf Pro と Intune を切断する

Jamf Pro と Intune の統合を削除する必要がある場合は、次のいずれかの方法を使用します。 どちらの方法も、手動または Cloud Connector を使用して構成された統合に適用されます。

Microsoft Intune管理センター内から Jamf Pro のプロビジョニングを解除する

Microsoft Intune管理センターで、[テナント管理>コネクタとトークン>パートナー デバイス管理] に移動します。

[終了] オプションを 選択します。 Intune では、アクションに関するメッセージが表示されます。 メッセージを確認し、準備ができたら [ OK] を選択します。 統合を 終了 するオプションは、Jamf 接続が存在する場合にのみ表示されます。

統合を終了したら、管理センターのビューを更新してビューを更新します。 organizationの macOS デバイスは、90 日間で Intune から削除されます。

Jamf Pro コンソール内から Jamf Pro をプロビジョニング解除する

Jamf Pro コンソール内から接続を削除するには、次の手順に従います。

Jamf Pro コンソールで、[ グローバル管理>の条件付きアクセス] に移動します。 [macOS Intune Integration]\(macOS Intune 統合\) タブで、[編集] を選択します。

[Enable Intune Integration for macOS]\(macOS の Intune 統合の有効化\) チェック ボックスをオフにします。

[保存] を選択します。 Jamf Pro によって構成が Intune に送信され、統合が終了します。

Microsoft Intune 管理センターにサインインします。

[テナント管理]>[コネクタとトークン]>[パートナー デバイスの管理] の順に選択して、状態が [終了] になっていることを確認します。

統合を終了すると、organizationの macOS デバイスは、本体に表示されている日付 (3 か月後) に削除されます。

次の手順

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示