Microsoft Intune ポリシーを使用して、攻撃面の縮小のルールを管理する

Windows 10 および Windows 11 デバイスで Defender ウイルス対策が使用されている場合は、攻撃面の縮小にMicrosoft Intuneエンドポイント セキュリティ ポリシーを使用して、デバイスでこれらの設定を管理できます。

攻撃面縮小 (ASR) ポリシーを使用して、organizationがサイバー脅威や攻撃に対して脆弱な場所を最小限に抑えることで、デバイスの攻撃面を減らすことができます。 Intune ASR ポリシーでは、次のプロファイルがサポートされています。

攻撃表面の縮小ルール: このプロファイルを使用して、マルウェアや悪意のあるアプリがコンピューターに感染するために通常使用する動作をターゲットにします。 これらの動作の例としては、Office アプリでの実行可能ファイルとスクリプトの使用、ファイルのダウンロードまたは実行を試みる Web メール、通常の日常業務中にアプリが通常開始しない難読化またはその他の疑わしいスクリプトの動作などがあります。

デバイス制御: このプロファイルを使用して、承認されていない周辺機器による脅威によるデバイスの侵害を監視および防止できるコントロールを使用して、リムーバブル メディアを許可、ブロック、その他の方法でセキュリティで保護します。 および制御機能を使用して、未承認の周辺機器の脅威がデバイスを侵害するのを防ぐことができます。

詳細については、Windows 脅威保護 に関するドキュメントの「攻撃面の縮小の概要 」を参照してください。

攻撃面の縮小ポリシーは、Microsoft Intune管理センターのエンドポイント セキュリティ ノードにあります。

適用対象:

- Windows 10

- Windows 11

- Windows Server (Microsoft Defender for Endpoint セキュリティ設定管理シナリオを使用)

攻撃面の縮小プロファイルの前提条件

- デバイスは、Windows 10またはWindows 11を実行する必要があります

- Defender ウイルス対策は、デバイス上のプライマリ ウイルス対策である必要があります

Microsoft Defender for Endpointのセキュリティ管理のサポート:

Microsoft Defender for Endpointのセキュリティ管理を使用して、Intuneに登録せずに Defender にオンボードしたデバイスをサポートする場合、攻撃面の縮小は、Windows 10、Windows 11、および Windows Server を実行するデバイスに適用されます。 詳細については、Windows 脅威保護に関するドキュメントの 「サポートされているオペレーティング システムの ASR ルール 」を参照してください。

Configuration Manager クライアントのサポート:

このシナリオはプレビュー段階であり、現在のブランチ バージョン 2006 以降Configuration Manager使用する必要があります。

Configuration Manager デバイスのテナントアタッチを設定する - Configuration Managerによって管理されるデバイスへの攻撃面縮小ポリシーの展開をサポートするには、テナントアタッチを構成します。 テナントアタッチのセットアップには、Intuneからのエンドポイント セキュリティ ポリシーをサポートするデバイス コレクションConfiguration Manager構成が含まれます。

テナントアタッチを設定するには、「 エンドポイント保護ポリシーをサポートするようにテナントアタッチを構成する」を参照してください。

役割ベースのアクセス制御 (RBAC)

Intune攻撃面の縮小ポリシーを管理するための適切なレベルのアクセス許可と権限の割り当てに関するガイダンスについては、「Assign-role-based-access-controls-for-endpoint-security-policy」を参照してください。

攻撃面の縮小プロファイル

攻撃面の縮小ポリシーに使用できるプロファイルは、選択したプラットフォームによって異なります。

注:

2022 年 4 月以降、攻撃面の縮小ポリシーの新しいプロファイルのリリースが開始されました。 新しいプロファイルが使用可能になると、それに代わるプロファイルと同じ名前が使用され、以前のプロファイルと同じ設定が含まれますが、設定カタログに表示される新しい設定形式が含まれます。 これらのプロファイルの以前に作成したインスタンスは引き続き使用および編集できますが、作成するすべての新しいインスタンスは新しい形式になります。 次のプロファイルが更新されました。

- 攻撃面の縮小ルール (2022 年 4 月 5 日)

- Exploit Protection (2022 年 4 月 5 日)

- デバイス制御 (2022 年 5 月 23 日)

- アプリとブラウザーの分離 (2023 年 4 月 18 日)

Intuneによって管理されるデバイス

プラットフォーム: Windows:

このプラットフォームのプロファイルは、Intuneに登録されているWindows 10およびWindows 11デバイスでサポートされます。

- 攻撃面の減少ルール

このプラットフォームで使用できるプロファイルは次のとおりです。

攻撃表面の縮小ルール – マルウェアや悪意のあるアプリがコンピューターに感染するために通常使用する動作を対象とする攻撃面の縮小ルールの設定を構成します。これには、次が含まれます。

- ファイルのダウンロードまたは実行を試みる Office アプリまたは Web メールで使用される実行可能ファイルとスクリプト

- 難読化されたスクリプトまたはその他の疑わしいスクリプト

- 通常、日常の作業中にアプリが起動しない動作

攻撃対象領域を減らすことは、攻撃者に攻撃を実行する方法を減らすことを意味します。

Intuneの攻撃面縮小ルールのマージ動作:

攻撃面の縮小ルールでは、デバイスごとにポリシーのスーパーセットを作成するために、さまざまなポリシーの設定の統合がサポートされています。 競合していない設定はマージされますが、競合している設定はルールのスーパーセットには追加されません。 以前は、2 つのポリシーに 1 つの設定の競合が含まれている場合、両方のポリシーが競合しているとフラグが設定され、どちらのプロファイルの設定も展開されません。

攻撃面の縮小ルールのマージ動作は次のとおりです。

- 次のプロファイルの攻撃面縮小ルールは、ルールが適用されるデバイスごとに評価されます。

- デバイス > 構成ポリシー > Endpoint Protection プロファイル > Microsoft Defender Exploit Guard >Attack Surface Reduction

- エンドポイント セキュリティ > 攻撃面の縮小ポリシー >攻撃面の縮小ルール

- エンドポイント セキュリティ > セキュリティ ベースライン> Microsoft Defender for Endpointベースライン >接続サーフェス削減規則。

- 競合のない設定は、デバイスのポリシーのスーパーセットに追加されます。

- 2 つ以上のポリシーに競合する設定がある場合、競合する設定は組み合わせポリシーに追加されず、競合しない設定はデバイスに適用されるスーパーセット ポリシーに追加されます。

- 競合する設定の構成のみが保留されます。

デバイス制御 – デバイス制御の設定を使用して、リムーバブル メディアをセキュリティで保護するための階層化された方法でデバイスを構成できます。 Microsoft Defender for Endpointは、未承認の周辺機器の脅威がデバイスを侵害するのを防ぐのに役立つ複数の監視および制御機能を提供します。

デバイス制御のサポートのためのIntune プロファイル:

デバイス制御Microsoft Defender for Endpoint詳細については、Defender ドキュメントの次の記事を参照してください。

アプリとブラウザーの分離 – Defender for Endpoint の一部として、Windows Defender Application Guard (Application Guard) の設定を管理します。 Application Guardは、古い攻撃と新たに発生する攻撃を防ぐのに役立ち、信頼されているサイト、クラウド リソース、内部ネットワークを定義しながら、エンタープライズ定義のサイトを信頼されていないサイトとして分離できます。

詳細については、Microsoft Defender for Endpointドキュメントの「Application Guard」を参照してください。

アプリケーション制御 - アプリケーション制御設定は、ユーザーが実行できるアプリケーションと System Core (カーネル) で実行されるコードを制限することで、セキュリティ上の脅威を軽減するのに役立ちます。 署名されていないスクリプトと MSI をブロックし、制約付き言語モードで実行するWindows PowerShellを制限できる設定を管理します。

詳細については、Microsoft Defender for Endpointドキュメントの「アプリケーション制御」を参照してください。

注:

この設定を使用する場合、AppLocker CSP の動作は現在、ポリシーの展開時にエンド ユーザーにコンピューターの再起動を求めます。

Exploit Protection - Exploit Protection の設定は、悪用を使用してデバイスに感染し、拡散するマルウェアから保護するのに役立ちます。 Exploit Protection は、オペレーティング システムまたは個々のアプリに適用できる多くの軽減策で構成されています。

Web 保護 (Microsoft Edge 従来版) – Web の脅威からコンピューターをセキュリティで保護するようにネットワーク保護を構成Microsoft Defender for Endpointで Web 保護用に管理できる設定。 Microsoft Edge や Chrome や Firefox などのサードパーティのブラウザーを統合すると、Web 保護によって Web プロキシのない Web 脅威が停止され、離れている間やオンプレミスのコンピューターを保護できます。 Web 保護は、次へのアクセスを停止します。

- フィッシング サイト

- マルウェア ベクター

- Exploit サイト

- 信頼されていないサイトまたは低評価サイト

- カスタム インジケーター リストを使用してブロックしたサイト。

詳細については、Microsoft Defender for Endpointドキュメントの「Web 保護」を参照してください。

Defender for Endpoint セキュリティ設定管理によって管理されるデバイス

Microsoft Defender for Endpointのセキュリティ管理シナリオを使用して、Intuneに登録されていない Defender によって管理されているデバイスをサポートする場合は、Windows プラットフォームを使用して、Windows 10、Windows 11、および Windows Server を実行するデバイスの設定を管理できます。 詳細については、Windows 脅威保護に関するドキュメントの 「サポートされているオペレーティング システムの ASR ルール 」を参照してください。

このシナリオでサポートされるプロファイルは次のとおりです。

-

攻撃表面の縮小ルール - マルウェアや悪意のあるアプリがコンピューターに感染するために通常使用する動作を対象とする攻撃面の縮小ルールの設定を構成します。次を含みます。

- ファイルのダウンロードまたは実行を試みる Office アプリまたは Web メールで使用される実行可能ファイルとスクリプト。

- 難読化されたスクリプト、またはその他の疑わしいスクリプト。

- 通常の日常的な作業中にアプリが起動しない動作攻撃面を減らすことは、攻撃者が攻撃を実行する方法を減らすことを意味します。

重要

Microsoft Defender for Endpointのセキュリティ管理では、攻撃面の縮小ルール プロファイルのみがサポートされています。 その他の攻撃面縮小プロファイルはすべてサポートされていません。

Configuration Managerによって管理されるデバイス

攻撃面の縮小

Configuration Managerによって管理されるデバイスのサポートはプレビュー段階です。

テナントアタッチを使用する場合は、Configuration Managerデバイスの攻撃面の縮小設定を管理します。

ポリシー パス:

- エンドポイント セキュリティ > Windows >サーフェスリダクションをアタッチする (ConfigMgr)

プロファイル:

- アプリとブラウザーの分離 (ConfigMgr)

- 攻撃面の縮小ルール(ConfigMgr)

- Exploit Protection(ConfigMgr)(preview)

- Web Protection (ConfigMgr)(プレビュー)

必要なバージョンのConfiguration Manager:

- Configuration Manager現在のブランチ バージョン 2006 以降

サポートされているConfiguration Managerデバイス プラットフォーム:

- Windows 10 以降 (x86、x64、ARM64)

- Windows 11 以降 (x86、x64、ARM64)

デバイスコントロールプロファイルの再利用可能な設定グループ

パブリック プレビューでは、デバイス制御プロファイルでは 、再利用可能な設定グループ の使用がサポートされ、 Windows プラットフォームのデバイスで次の設定グループの設定を管理するのに役立ちます。

プリンター デバイス: プリンター デバイスでは、次のデバイス制御プロファイル設定を使用できます。

- PrimaryId

- PrinterConnectionID

- VID_PID

プリンター デバイス オプションの詳細については、Microsoft Defender for Endpointドキュメントの「プリンター保護の概要」を参照してください。

リムーバブル 記憶域: リムーバブル ストレージには、次のデバイス制御プロファイル設定を使用できます。

- デバイス クラス

- デバイス ID

- ハードウェア ID

- インスタンス ID

- プライマリ ID

- 製品 ID

- シリアル番号

- ベンダー ID

- ベンダー ID と製品 ID

リムーバブル 記憶域オプションの詳細については、Microsoft Defender for EndpointドキュメントMicrosoft Defender for Endpoint「デバイス コントロールリムーバブル 記憶域のAccess Control」を参照してください。

デバイス コントロール プロファイルで再利用可能な設定グループを使用する場合は、[ アクション] を 構成して、それらのグループの設定の使用方法を定義します。

プロファイルに追加する各ルールには、再利用可能な設定グループと、ルールに直接追加される個々の設定の両方を含めることができます。 ただし、再利用可能な設定グループに対して各ルールを使用するか、ルールに直接追加する設定を管理することを検討してください。 この分離は、今後行う可能性のある構成や変更を簡略化するのに役立ちます。

再利用可能なグループを構成し、そのグループをこのプロファイルに追加する方法については、「Intune ポリシーで再利用可能な設定グループを使用する」を参照してください。

攻撃面の縮小ルールの除外

Intuneでは、次の 2 つの設定がサポートされており、攻撃面の縮小ルールによる評価から特定のファイルとフォルダーのパスを除外します。

グローバル: 攻撃面の縮小のみの除外を使用します。

![[攻撃面の縮小のみ除外] 設定の画面キャプチャ。](media/endpoint-security-asr-policy/global-asr-rule-exclusion.png)

攻撃面の縮小のみの除外を構成する少なくとも 1 つのポリシーがデバイスに割り当てられている場合、構成された除外は、そのデバイスを対象とするすべての攻撃面の縮小ルールに適用されます。 この動作は、デバイスが適用されるすべてのポリシーから攻撃面の縮小ルール設定のスーパーセットを受け取り、個々の設定に対して設定の除外を管理できないために発生します。 デバイス上のすべての設定に除外が適用されないようにするには、この設定を使用しないでください。 代わりに、個々の設定に対 して ASR のみの規則の除外 を構成します。

詳細については、Defender CSP: Defender/AttackSurfaceReductionOnlyExclusions のドキュメントを参照してください。

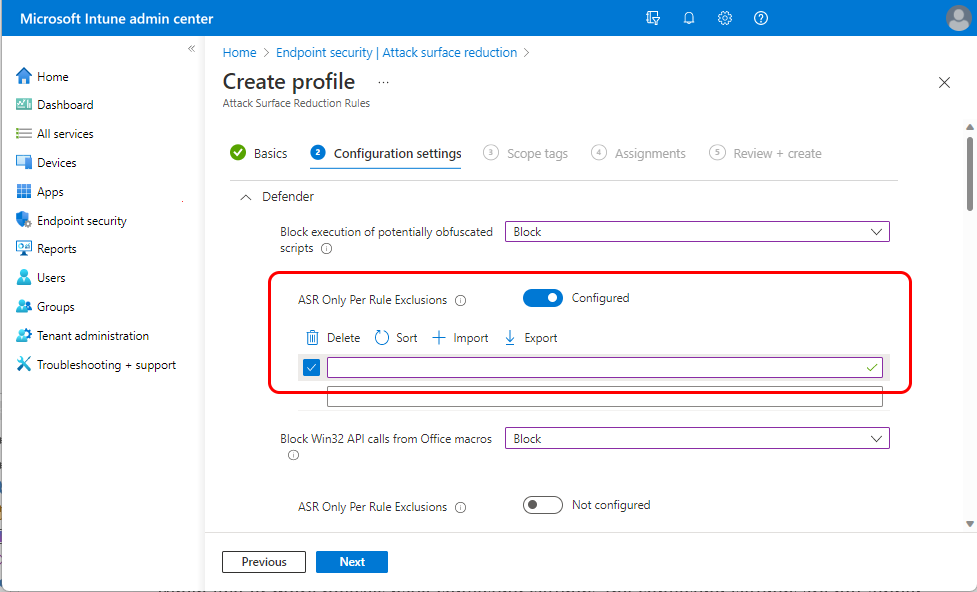

個々の設定: 規則の除外ごとに ASR のみを使用する

攻撃面の縮小ルール プロファイルの適用可能な設定を [未構成] 以外の設定に設定すると、その個々の設定に対して ASR のみの規則除外を使用するオプションがIntune表示されます。 このオプションを使用すると、個々の設定に分離されたファイルとフォルダーの除外を構成できます。これは、デバイス上のすべての設定に除外を適用するグローバル設定 [ 攻撃面の縮小のみ除外] の使用とは対照的です。

既定では、 ASR の [規則ごとの除外のみ] が [ 未構成] に設定されています。

重要

ASR ポリシーは、 ASR のみのルール除外 のマージ機能をサポートしていません。また、同じデバイスに対して ASR のみの 除外を構成する複数のポリシーが競合すると、ポリシーの競合が発生する可能性があります。 競合を回避するには、 規則の除外ごとの ASR のみの 構成を 1 つの ASR ポリシーに結合します。 今後の更新で 、ASR のみのルール除外 に対するポリシー マージの追加を調査しています。

設定のポリシーのマージ

ポリシーのマージは、同じデバイスに適用される複数のプロファイルで同じ設定が異なる値で構成され、競合が発生する場合の競合を回避するのに役立ちます。 競合を回避するために、Intuneは、デバイスに適用される各プロファイルから該当する設定を評価します。 これらの設定は、1 つのスーパーセットの設定にマージされます。

攻撃面の縮小ポリシーの場合、次のプロファイルはポリシーのマージをサポートします。

- デバイス制御

デバイス制御プロファイルのポリシーのマージ

デバイス制御プロファイルは、USB デバイス ID のポリシーマージをサポートします。 デバイス ID を管理し、ポリシーのマージをサポートするプロファイル設定は次のとおりです。

- デバイス識別子によるハードウェア デバイスのインストールを許可する

- デバイス識別子によってハードウェア デバイスのインストールをブロックする

- セットアップ クラスによるハードウェア デバイスのインストールを許可する

- セットアップ クラスによるハードウェア デバイスのインストールをブロックする

- デバイス インスタンス識別子によるハードウェア デバイスのインストールを許可する

- デバイス インスタンス識別子によってハードウェア デバイスのインストールをブロックする

ポリシーのマージは、その特定の設定をデバイスに適用する異なるプロファイル全体の各設定の構成に適用されます。 結果は、サポートされている各設定がデバイスに適用される 1 つのリストです。 以下に例を示します。

ポリシーのマージは、[デバイスに適用されるセットアップ クラスによるハードウェア デバイスのインストールを許可する] の各インスタンスで構成されたセットアップ クラスの一覧を評価します。 これらのリストは、重複するセットアップ クラスが削除される単一の許可リストにマージされます。

リストからの重複の削除は、競合の一般的なソースを削除するために行われます。 その後、結合された許可リストがデバイスに配信されます。

ポリシーのマージでは、異なる設定の構成は比較またはマージされません。 以下に例を示します。

[ セットアップ クラスによるハードウェア デバイスのインストールを許可する] の複数のリストが 1 つのリストにマージされた最初の例では、同じデバイスに適用される セットアップ クラスによるハードウェア デバイスのインストールをブロック するのインスタンスがいくつかあります。 関連するすべてのブロックリストが、デバイスの 1 つのブロックリストにマージされ、デバイスに展開されます。

- セットアップ クラスの許可リストは、セットアップ クラスのブロックリストと比較もマージもされません。

- 代わりに、デバイスは 2 つの異なる設定から両方のリストを受け取ります。 その後、デバイスは、 セットアップ クラスによるインストールに対して最も制限の厳しい設定を適用します。

この例では、ブロックリストで定義されているセットアップ クラスは、許可リストで見つかった場合、同じセットアップ クラスをオーバーライドします。 その結果、セットアップ クラスがデバイスでブロックされます。

次の手順

攻撃面縮小プロファイルのプロファイルの設定の詳細を表示します。