手順 1. クラウド ID モデルを決定する

小規模ビジネスに関するすべての小規模ビジネス コンテンツは、 & 学習に役立ちます。

Microsoft 365 では、Microsoft 365 サブスクリプションに含まれるクラウドベースのユーザー ID と認証サービスである Microsoft Entra ID を使用して、Microsoft 365 の ID と認証を管理します。 ID インフラストラクチャを正しく構成することは、organizationの Microsoft 365 ユーザー アクセスとアクセス許可を管理するために不可欠です。

開始する前に、Microsoft 365 の ID モデルと認証の概要についてこのビデオをご覧ください。

最初の計画の選択は、クラウド ID モデルです。

Microsoft クラウド ID モデル

ユーザー アカウントを計画するには、まず、Microsoft 365 の 2 つの ID モデルを理解する必要があります。 organizationの ID はクラウド内でのみ維持することも、ユーザーが Microsoft 365 クラウド サービスにアクセスするときに、オンプレミスの Active Directory Domain Services (AD DS) ID を維持して認証に使用することもできます。

次に示すのは、2 種類の ID と、その最適なフィット感と利点です。

| 属性 | クラウド専用 ID | ハイブリッド ID |

|---|---|---|

| 定義 | ユーザー アカウントは、Microsoft 365 サブスクリプションのMicrosoft Entra テナントにのみ存在します。 | ユーザー アカウントは AD DS に存在し、コピーは Microsoft 365 サブスクリプションのMicrosoft Entra テナントにも存在します。 Microsoft Entra ID のユーザー アカウントには、既にハッシュされた AD DS ユーザー アカウント パスワードのハッシュバージョンが含まれている場合もあります。 |

| Microsoft 365 がユーザー資格情報を認証する方法 | Microsoft 365 サブスクリプションのMicrosoft Entra テナントは、クラウド ID アカウントで認証を実行します。 | Microsoft 365 サブスクリプションのMicrosoft Entra テナントは、認証プロセスを処理するか、ユーザーを別の ID プロバイダーにリダイレクトします。 |

| 最適シナリオ | オンプレミスの AD DS がない、または必要な組織。 | AD DS または別の ID プロバイダーを使用している組織。 |

| 最大の利点 | 使い方が簡単です。 追加のディレクトリ ツールやサーバーは必要ありません。 | ユーザーは、オンプレミスまたはクラウドベースのリソースにアクセスするときに、同じ資格情報を使用できます。 |

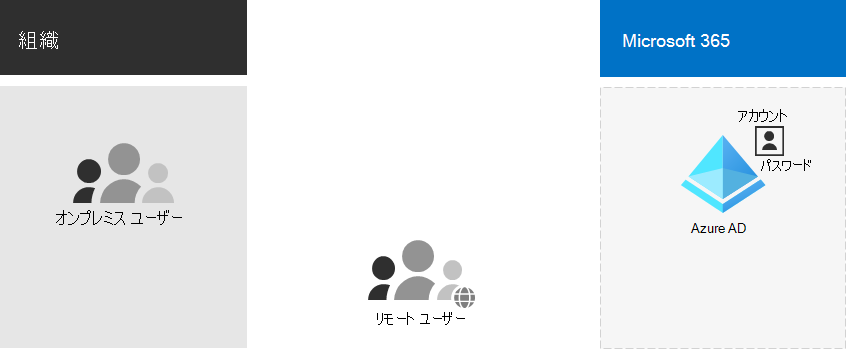

クラウド専用 ID

クラウド専用 ID では、Microsoft Entra ID にのみ存在するユーザー アカウントが使用されます。 クラウド専用 ID は、通常、オンプレミス サーバーを持たない小規模な組織や、AD DS を使用してローカル ID を管理しない小規模な組織で使用されます。

クラウドのみの ID の基本的なコンポーネントを次に示します。

オンプレミスとリモート (オンライン) の両方のユーザーは、Microsoft Entraユーザー アカウントとパスワードを使用して Microsoft 365 クラウド サービスにアクセスします。 Microsoft Entraは、保存されているユーザー アカウントとパスワードに基づいてユーザー資格情報を認証します。

管理

ユーザー アカウントは Microsoft Entra ID にのみ格納されるため、Microsoft 365 管理センターやWindows PowerShellなどのツールを使用してクラウド ID を管理します。

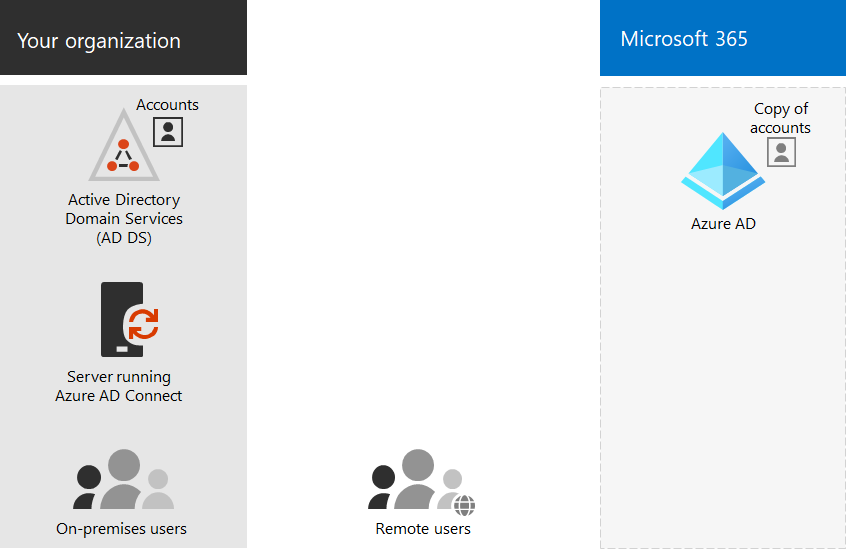

ハイブリッド ID

ハイブリッド ID は、オンプレミスの AD DS で作成され、Microsoft 365 サブスクリプションのMicrosoft Entra テナントにコピーがあるアカウントを使用します。 ほとんどの変更は、 特定のアカウント属性を除き、一方向にのみフローします。 AD DS ユーザー アカウントに加えた変更は、Microsoft Entra ID でコピーに同期されます。

Microsoft Entra Connect では、進行中のアカウント同期が提供されます。 オンプレミス サーバー上で実行され、AD DS の変更が確認され、それらの変更が Microsoft Entra ID に転送されます。 Microsoft Entra Connect を使用すると、同期するアカウントと、パスワード ハッシュ同期 (PHS) と呼ばれるハッシュされたバージョンのユーザー パスワードを同期するかどうかをフィルター処理できます。

ハイブリッド ID を導入した場合、オンプレミスの AD DS がアカウント情報の信頼できるソースとなります。 つまり、主にオンプレミスの管理タスクを実行し、その後、Microsoft Entra ID に同期します。

ハイブリッド ID のコンポーネントを次に示します。

Microsoft Entra テナントには、AD DS アカウントのコピーがあります。 この構成では、Microsoft 365 クラウド サービスにアクセスするオンプレミスユーザーとリモート ユーザーの両方が、Microsoft Entra ID に対して認証を行います。

注:

ハイブリッド ID のユーザー アカウントを同期するには、常に Microsoft Entra Connect を使用する必要があります。 ライセンスの割り当てとグループ管理の実行、アクセス許可の構成、およびユーザー アカウントに関連するその他の管理タスクを実行するには、Microsoft Entra ID の同期されたユーザー アカウントが必要です。

Microsoft 365 のハイブリッド ID とディレクトリ同期

ビジネス ニーズと技術的要件に応じて、ハイブリッド ID モデルとディレクトリ同期は、Microsoft 365 を採用しているエンタープライズ顧客にとって最も一般的な選択肢です。 ディレクトリ同期を使用すると、Active Directory Domain Services (AD DS) 内の ID を管理でき、ユーザー アカウント、グループ、連絡先に対するすべての更新が Microsoft 365 サブスクリプションのMicrosoft Entra テナントに同期されます。

注:

AD DS ユーザー アカウントが初めて同期されると、Microsoft 365 ライセンスが自動的に割り当てられず、メールなどの Microsoft 365 サービスにアクセスできません。 最初に、使用場所を割り当てる必要があります。 次に、グループ メンバーシップを使用して、これらのユーザー アカウントに個別または動的にライセンスを割り当てます。

ハイブリッド ID の認証

ハイブリッド ID モデルを使用する場合、認証には次の 2 種類があります。

マネージド認証

Microsoft Entra ID は、ローカルに格納されたハッシュされたバージョンのパスワードを使用して認証プロセスを処理するか、オンプレミスの AD DS によって認証される資格情報をオンプレミスのソフトウェア エージェントに送信します。

フェデレーション認証

Microsoft Entra ID は、認証を要求するクライアント コンピューターを別の ID プロバイダーにリダイレクトします。

マネージド認証

管理されたサービス アカウントにはふたつのタイプがあります。

パスワード ハッシュ同期

Microsoft Entra ID は認証自体を実行します。

パススルー認証 (PTA)

MICROSOFT ENTRA ID に AD DS が認証を実行します。

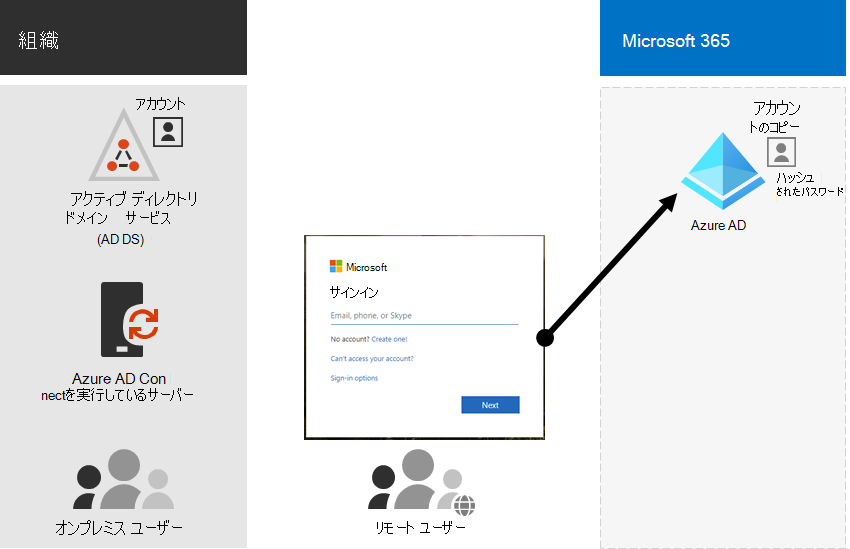

パスワード ハッシュ同期

PHS では、AD DS ユーザー アカウントを Microsoft 365 と同期し、オンプレミスでユーザーを管理します。 ユーザー パスワードのハッシュは AD DS から Microsoft Entra ID に同期され、ユーザーはオンプレミスとクラウドで同じパスワードを持ちます。 これは、MICROSOFT ENTRA ID で AD DS ID の認証を有効にする最も簡単な方法です。

パスワードがオンプレミスで変更またはリセットされると、新しいパスワード ハッシュが Microsoft Entra ID に同期されるため、ユーザーはクラウド リソースとオンプレミス リソースに常に同じパスワードを使用できます。 ユーザー パスワードは、Microsoft Entra ID に送信されたり、クリア テキストでMicrosoft Entra ID に格納されたりすることはありません。 Identity Protection など、Microsoft Entra ID の一部のプレミアム機能では、選択されている認証方法に関係なく PHS が必要です。

詳細については、 適切な認証方法の選択 に関するページを参照してください。

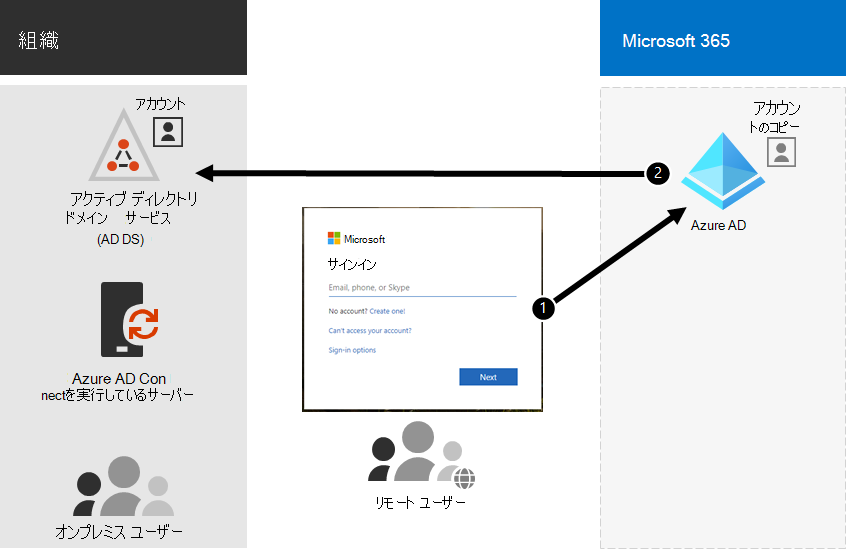

パススルー認証 (PTA)

PTA は、1 つ以上のオンプレミス サーバーで実行されているソフトウェア エージェントを使用して、AD DS でユーザーを直接検証する、Microsoft Entra認証サービスに対する簡単なパスワード検証を提供します。 PTA では、AD DS ユーザー アカウントを Microsoft 365 と同期し、オンプレミスでユーザーを管理します。

PTA を使用すると、ユーザーはオンプレミスのアカウントとパスワードを使用して、オンプレミスと Microsoft 365 の両方のリソースとアプリケーションにサインインできます。 この構成では、Microsoft Entra ID にパスワード ハッシュを格納することなく、オンプレミスの AD DS に対してユーザーのパスワードを直接検証します。

PTA は、セキュリティ要件を持つ組織がオンプレミスのユーザー アカウントの状態、パスワード ポリシー、ログオン時間を直ちに適用する場合にも使用します。

詳細については、 適切な認証方法の選択 に関するページを参照してください。

フェデレーション認証

フェデレーション認証は、主に、より複雑な認証要件を持つ大企業向けです。 AD DS ID は Microsoft 365 と同期され、ユーザー アカウントはオンプレミスで管理されます。 フェデレーション認証では、ユーザーはオンプレミスとクラウドで同じパスワードを持ち、Microsoft 365 を使用するために再度サインインする必要はありません。

フェデレーション認証では、スマートカードベースの認証やサードパーティの多要素認証などの追加の認証要件をサポートできます。通常、組織が Microsoft Entra ID でネイティブにサポートされていない認証要件を持っている場合に必要です。

詳細については、 適切な認証方法の選択 に関するページを参照してください。

サード パーティの認証と ID プロバイダーの場合、オンプレミスのディレクトリ オブジェクトは、主にサード パーティ ID プロバイダー (IdP) によって管理される Microsoft 365 およびクラウド リソース アクセスに同期される場合があります。 organizationがサード パーティのフェデレーション ソリューションを使用している場合は、サード パーティのフェデレーション ソリューションが Microsoft Entra ID と互換性がある場合は、Microsoft 365 のそのソリューションでサインオンを構成できます。

詳細については、「Microsoft Entraフェデレーション互換性リスト」を参照してください。

管理

元の権限のあるユーザー アカウントはオンプレミスの AD DS に格納されるため、AD DS の管理と同じツールを使用して ID を管理します。

同期されたユーザー アカウントを Microsoft Entra ID で管理するには、Microsoft 365 管理センターまたは PowerShell for Microsoft 365 を使用しません。

次の手順

手順 2 に進み、グローバル管理者アカウントをセキュリティで保護します。

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示