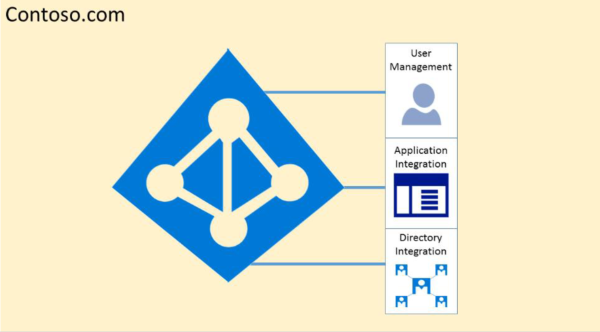

Microsoft Entra IDは、論理的なデータ分離を通じて、非常に安全な方法で複数のテナントをホストするように設計されています。 Microsoft Entra IDへのアクセスは、承認レイヤーによってゲートされます。 Microsoft Entra IDは、テナント コンテナーをセキュリティ境界として使用する顧客を分離して、共同テナントがコンテンツにアクセスしたり侵害したりできないように、顧客のコンテンツを保護します。 承認レイヤーでは、次の 3 つのチェックMicrosoft Entra実行されます。

- プリンシパルはテナントへのアクセスMicrosoft Entra有効になっていますか?

- プリンシパルはこのテナント内のデータへのアクセスを有効にしていますか?

- このテナントのプリンシパルの役割は、要求されたデータ アクセスの種類に対して承認されていますか?

アプリケーション、ユーザー、サーバー、またはサービスは、適切な認証とトークンまたは証明書なしでMicrosoft Entra IDにアクセスすることはできません。 要求に適切な資格情報が含まれていない場合、要求は拒否されます。

実質的に、Microsoft Entra IDは、テナントによってのみ所有および管理されるコンテナーに対するポリシーとアクセス許可を持つ、独自の保護されたコンテナー内の各テナントをホストします。

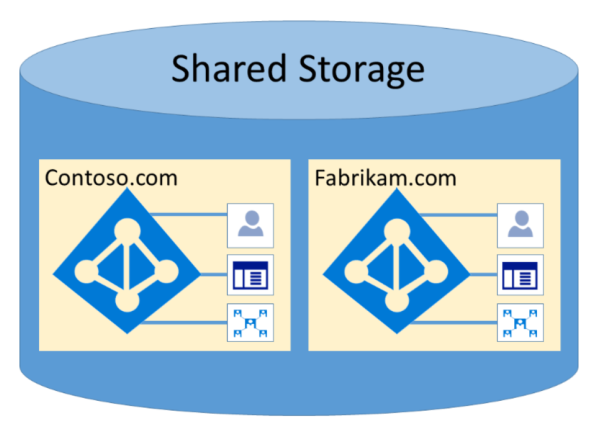

テナント コンテナーの概念は、ポータルから永続ストレージまで、すべてのレイヤーのディレクトリ サービスに深く浸透しています。 複数のMicrosoft Entraテナント メタデータが同じ物理ディスクに格納されている場合でも、ディレクトリ サービスによって定義されているもの以外のコンテナー間には関係がありません。これは、テナント管理者によって決定されます。 最初に承認層を通過することなく、要求元のアプリケーションまたはサービスからストレージMicrosoft Entra直接接続することはできません。

次の例では、Contoso と Fabrikam の両方に個別の専用コンテナーがあり、これらのコンテナーは、サーバーやストレージなどの同じ基になるインフラストラクチャの一部を共有できますが、互いに分離され、承認とアクセス制御のレイヤーによってゲートされたままになります。

さらに、Microsoft Entra ID内から実行できるアプリケーション コンポーネントはなく、あるテナントが別のテナントの整合性を強制的に侵害したり、別のテナントの暗号化キーにアクセスしたり、サーバーから生データを読み取ったりすることはできません。

既定では、Microsoft Entraは、他のテナントの ID によって発行されたすべての操作を禁止します。 各テナントは、要求ベースのアクセス制御を通じてMicrosoft Entra ID内で論理的に分離されます。 ディレクトリ データの読み取りと書き込みは、テナント コンテナーにスコープを設定し、内部抽象化レイヤーとロールベースのアクセス制御 (RBAC) レイヤーによってゲートされます。これにより、テナントがセキュリティ境界として強制されます。 すべてのディレクトリ データ アクセス要求はこれらのレイヤーによって処理され、Microsoft 365 のすべてのアクセス要求は以前のロジックによってポリシーされます。

Microsoft Entra IDには、北米、米国政府、欧州連合、ドイツ、およびワールド ワイドパーティションがあります。 テナントは 1 つのパーティションに存在し、パーティションには複数のテナントを含めることができます。 パーティション情報はユーザーから抽象化されます。 特定のパーティション (その中のすべてのテナントを含む) は、複数のデータセンターにレプリケートされます。 テナントのパーティションは、テナントのプロパティ (国コードなど) に基づいて選択されます。 各パーティション内のシークレットとその他の機密情報は、専用キーで暗号化されます。 キーは、新しいパーティションの作成時に自動的に生成されます。

Microsoft Entraシステム機能は、各ユーザー セッションに固有のインスタンスです。 さらに、Microsoft Entra IDでは、暗号化テクノロジを使用して、ネットワーク レベルで共有システム リソースを分離して、不正で意図しない情報転送を防ぎます。