Microsoft 365 の一般的な VPN 分割トンネリング シナリオ

注:

この記事は、リモート ユーザー向けの Microsoft 365 の最適化に対処する一連の記事の一部です。

- VPN 分割トンネリングを使用してリモート ユーザーの Microsoft 365 接続を最適化する方法の概要については、「 概要: Microsoft 365 の VPN 分割トンネリング」を参照してください。

- VPN 分割トンネリングの実装に関する詳細なガイダンスについては、「 Microsoft 365 の VPN 分割トンネリングの実装」を参照してください。

- VPN 分割トンネリング環境での Teams メディア トラフィックのセキュリティ保護に関するガイダンスについては、「 VPN 分割トンネリングのための Teams メディア トラフィックのセキュリティ保護」を参照してください。

- VPN 環境で Stream イベントとライブ イベントを構成する方法については、「VPN 環境での Stream イベントとライブ イベントに関する特別な考慮事項」を参照してください。

- 中国のユーザー向けの Microsoft 365 ワールドワイド テナント パフォーマンスの最適化の詳細については、「中国 ユーザー向けの Microsoft 365 パフォーマンスの最適化」を参照してください。

次の一覧には、エンタープライズ環境で見られる最も一般的な VPN シナリオが表示されます。 ほとんどの企業は、従来モデル 1 (VPN 強制トンネリング) を運用しています。 このセクションでは、比較的少ない労力で実現できる モデル 2 に迅速かつ安全に移行するのに役立ち、ネットワーク パフォーマンスとユーザー エクスペリエンスに大きな利点があります。

| モデル | 説明 |

|---|---|

| 1. VPN 強制トンネリング | トラフィックの 100% が、オンプレミス、インターネット、およびすべての O365/M365 を含む VPN トンネルに入ります |

| 2. いくつかの例外を含む VPN 強制トンネリング | VPN トンネルが既定で使用され (既定のルート ポイントが VPNに繋がっている)、直接のアクセスが許可される最も重要な除外シナリオはほとんど使用されない。 |

| 3. 広範囲な例外を含む VPN 強制トンネリング | VPN トンネルは既定で使用されます (既定のルートは VPN を指し、広範な例外は直接送信できます (すべての Microsoft 365、All Salesforce、All Zoom など) |

| 4. VPN 選択的トンネリング | VPN トンネルは、コープネット ベースのサービスにのみ使用されます。 既定のルート (インターネットとすべてのインターネット ベースのサービス) が直接送信されます。 |

| 5. VPN なし | #2 のバリエーション。 従来の VPN の代わりに、すべてのコープネット サービスが最新のセキュリティ アプローチ (Zscaler ZPA、Microsoft Entra ID Proxy/MCAS など) によって公開されます。 |

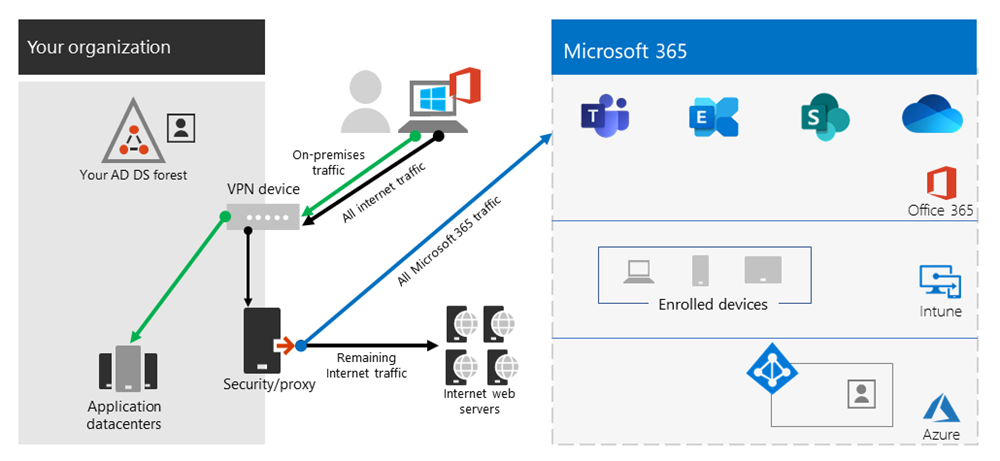

1. VPN 強制トンネリング

ほとんどのエンタープライズ顧客にとって最も一般的な開始シナリオ。 強制 VPN が使用されます。つまり、エンドポイントが企業ネットワーク内に存在するかどうかに関係なく、トラフィックの 100% が企業ネットワークに送信されます。 Microsoft 365 やインターネット閲覧などの外部 (インターネット) にバインドされたトラフィックは、プロキシなどのオンプレミスのセキュリティ機器からヘアピンで固定されます。 リモートで作業するユーザーの約 100% を持つ現在の環境では、このモデルは VPN インフラストラクチャに高負荷を与え、すべての企業トラフィックのパフォーマンスを大幅に妨げる可能性があるため、企業は危機時に効率的に動作する可能性があります。

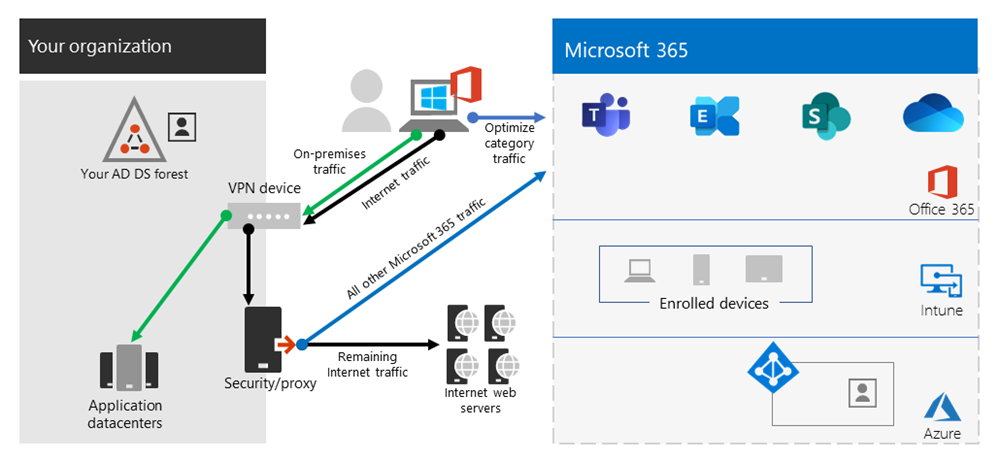

2. 少数の認可された例外を含む VPN 強制トンネル

企業の運用効率が大幅に高くなります。 このモデルを使用すると、高負荷と待機時間の影響を受けやすい制御および定義されたエンドポイントをいくつか使用して、VPN トンネルをバイパスし、Microsoft 365 サービスに直接移動できます。 これにより、オフロードされたサービスのパフォーマンスが大幅に向上し、VPN インフラストラクチャの負荷も減少するため、リソースの競合が少なくても動作する必要がある要素が可能になります。 このモデルでは、多数の肯定的な結果で簡単で定義されたアクションを迅速に実行できるように、 への移行を支援することに重点を置きます。

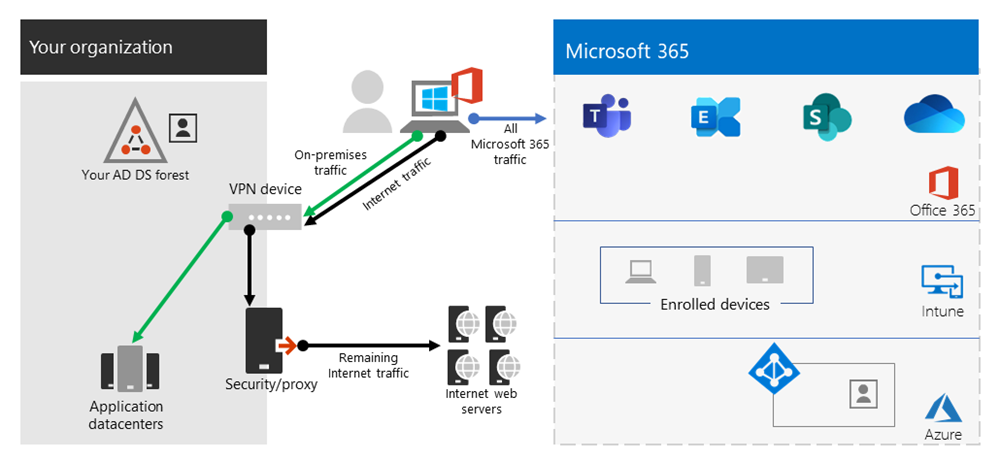

3. 広範囲な例外を含む VPN 強制トンネリング

モデル 2 の範囲を広げる。 定義されたエンドポイントの少数のグループを直接送信するのではなく、すべてのトラフィックを Microsoft 365 や SalesForce などの信頼できるサービスに直接送信します。 これにより、企業の VPN インフラストラクチャの負荷がさらに軽減され、決められたサービスのパフォーマンスが向上します。 このモデルは、 の実現可能性を評価して実装するのにさらに時間がかかる可能性があるため、モデル 2 が正常に配置されると、後で反復的に実行できるステップである可能性があります。

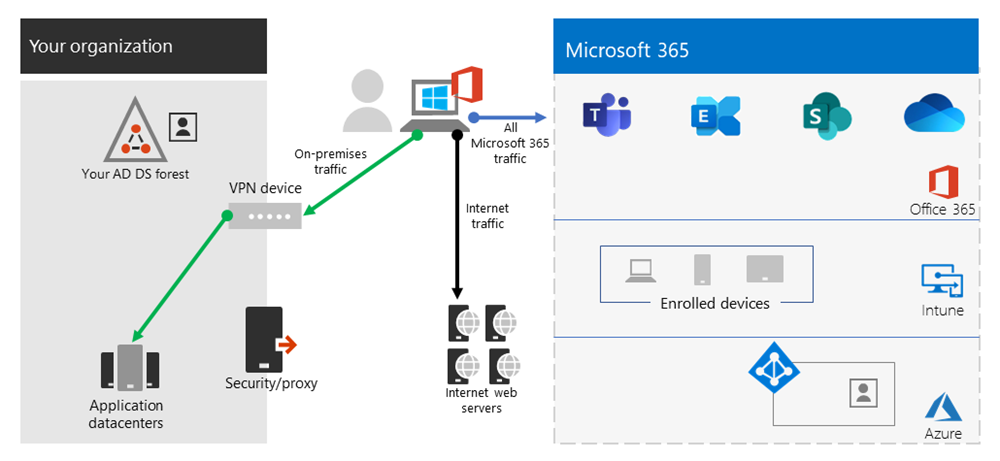

4. VPN 選択的トンネリング

3 つ目のモデルでは、企業の IP アドレスがあると識別されたトラフィックのみが VPN トンネルに送信されるため、インターネット パスが他のすべての既定のルートになります。 このモデルでは、組織がゼロ トラストへの道を歩み、安全な実装ができる必要があります。 さらに多くのサービスが企業ネットワークからクラウドに移行するにつれて、このモデルまたはその一部のバリエーションが時間の経過とともに必要な既定値になる可能性があることに注意してください。

Microsoft では、このモデルを内部的に使用します。 Microsoft による VPN 分割トンネリングの実装の詳細については、「 Running on VPN: Microsoft がリモート ワークフォースを接続したままにする方法」を参照してください。

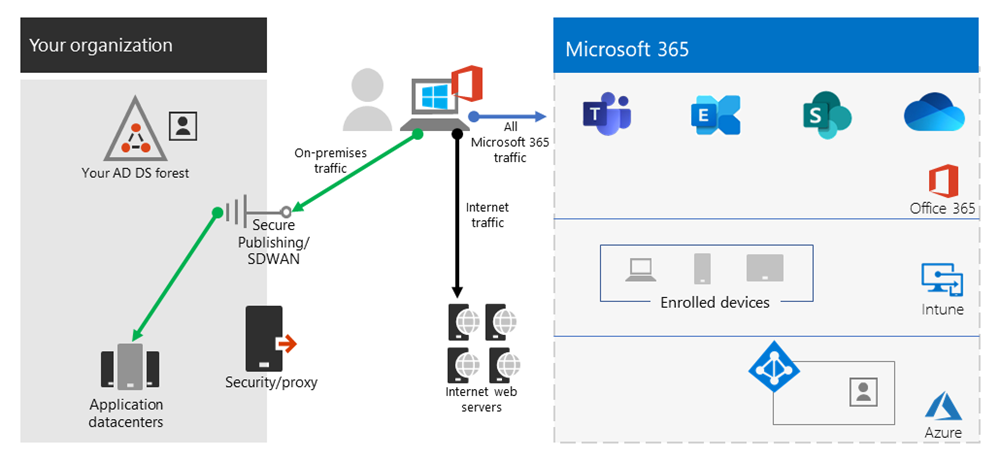

5. VPN なし

モデル番号 2 のより高度なバージョン。これにより、最新のセキュリティ アプローチまたは SDWAN ソリューション (Microsoft Entra ID プロキシ、Defender for Cloud Apps、Zscaler ZPA など) を通じて内部サービスが公開されます。

関連記事

概要: Microsoft 365 の VPN 分割トンネリング

Microsoft 365 の VPN 分割トンネリングの実装

VPN 分割トンネリングのための Teams メディア トラフィックのセキュリティ保護

VPN 環境での Stream イベントとライブ イベントに関する特別な考慮事項

中国ユーザー向けの Microsoft 365 パフォーマンスの最適化

Microsoft 365 ネットワークとパフォーマンスのチューニング

セキュリティ専門家と IT による、現代のユニークなリモート ワーク シナリオで最新のセキュリティ管理を実現するための代替的な方法 (Microsoft セキュリティ チーム ブログ)

Microsoft での VPN のパフォーマンス強化: Windows 10 の VPN プロファイルを使用して自動接続を許可する

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示