手順 1: Defender for Endpoint サービスとの接続を確保するようにネットワーク環境を構成する

適用対象:

- Microsoft Defender for Endpoint Plan 1

- Microsoft Defender for Endpoint Plan 2

- Microsoft Defender XDR

Defender for Endpoint を試す場合は、 無料試用版にサインアップしてください。

重要

この記事の一部の情報は、市販される前に大幅に変更される可能性があるプレリリース製品に関するものです。 Microsoft は、ここで提供されるいかなる情報に関して、明示または黙示を問わず、いかなる保証も行いません。

Defender for Endpoint にデバイスをオンボードする前に、サービスに接続するようにネットワークが構成されていることを確認してください。 このプロセスの最初の手順では、プロキシ サーバーまたはファイアウォール規則によって Defender for Endpoint へのアクセスが禁止されている場合に、許可されたドメイン の一覧に URL を追加します。 この記事には、以前のバージョンの Windows クライアントと Windows Server のプロキシとファイアウォールの要件に関する情報も含まれています。

プロキシ サーバー内の Microsoft Defender for Endpoint サービス URL へのアクセスを有効にします。

既定では、プロキシまたはファイアウォールがすべてのトラフィックをブロックし、特定のドメインのみを許可している場合は、ダウンロード可能なシートに一覧表示されているドメインを許可されたドメインの一覧に追加します。

次のダウンロード可能なスプレッドシートには、ネットワークが接続可能である必要があるサービスとそれに関連付けられた URL のリストが表示されます。 これらの URL へのアクセスを拒否するファイアウォールまたはネットワーク フィルター規則がないことを確認します。 必要に応じて、専用の 許可 ルールを作成する必要があります。

注:

(パブリック プレビューに適用)

- プレビューの一環として、特定の Defender for Endpoint サービスが URL の背後に統合されます。

*.endpoint.security.microsoft.comDefender for Endpoint のMicrosoft Defender XDRで縮小された URL セットを使用することもできます。 また、静的 Defender for Endpoint 専用 IP 範囲を使用して許可リストを構成する新しいオプションもあります。 詳細については、「 合理化された方法を使用したデバイスのオンボード 」を参照し、前の表の 更新された一覧 を確認してください。 - 新しいオンボード方法を使用するには、デバイスが特定の前提条件を満たし、新しいオンボード パッケージを使用する必要があります。 詳細については、「 前提条件」を参照してください。 以前にオンボードされたデバイスを移行できます。 「 効率的な接続へのデバイスの移行」を参照してください。

- この統合には、特定のサービスは含まれません。 必要なサービスとの接続を維持していることを確認する必要があります。 統合に含 まれていない サービスの詳細については、 合理化された方法を使用した合理化された URL シート または オンボード デバイスに関するページを参照してください。

- MMA エージェントを実行しているデバイスは、合理化されたソリューションではサポートされていないため、ダウンレベルの方法を使用してオンボードする必要があります。 必要な URL の一覧については、 合理化された URL リストの MMA タブを参照してください。 従来の Windows バージョン 1607、1703、1709、または 1803 を実行しているデバイスは、新しいオンボード パッケージを使用してオンボードできますが、URL の一覧が長くなる必要があります。 詳細については、前の表を参照してください。

| ドメイン リストのスプレッドシート | 説明 |

|---|---|

| 統合 URL リストのMicrosoft Defender for Endpoint (NEW - 合理化) |

大事な: 現在パブリック プレビュー中です。 デバイス接続を合理化するための統合 URL のスプレッドシート。 ここにスプレッドシートをダウンロードします。 該当する OS: 完全な一覧については、「 合理化された接続」を参照してください。 - Windows 10 1809 以降 - Windows 11 - Windows Server 2019 - Windows Server 2022 - Windows Server 2012 R2、Windows Server 2016 R2 は Defender for Endpoint モダン統合ソリューションを実行しています (MSI によるインストールが必要です)。 - 101.23102 を実行している macOS でサポートされているバージョン。* + - 101.23102 を実行している Linux でサポートされているバージョン。* + 最小コンポーネント バージョン: - マルウェア対策クライアント: 4.18.2211.5 - エンジン: 1.1.19900.2 - セキュリティ インテリジェンス: 1.391.345.0 - Xplat バージョン: 101.23102.* + - センサー/ KB バージョン: >10.8040.*/ 2022 年 3 月 8 日以降 以前にオンボードされたデバイスを合理化された方法に移行する場合は、「 デバイス接続の移行」を参照してください。 |

| 商用のお客様向けのMicrosoft Defender for Endpoint URL リスト (標準) | 商用顧客向けサービスの場所、地理的な場所、OS に関する特定の DNS レコードのスプレッドシート。 プラン 1 とプラン 2 Microsoft Defender for Endpointは、同じプロキシ サービス URL を共有します。 |

| Gov/GCC/DoD 向けの Microsoft Defender for Endpoint の URL リスト | Gov/GCC/DoD のお客様向けのサービスの場所、地理的な場所、OS の特定の DNS レコードのスプレッドシート。 ここにスプレッドシートをダウンロードします。 |

注:

- Windows 10バージョン 1607、1703、1709、1803 (RS1-RS4) はオンボード パッケージでサポートされていますが、より長い URL リストが必要です (更新された URL シートを参照)。 これらのバージョンでは、再オンボードはサポートされていません (最初に完全にオフボードする必要があります)。

- Windows 7、Windows 8.1、Windows Server 2008 R2 MMA、Unified Agent (MMA) にアップグレードされていないサーバーで実行されているデバイスは、MMA オンボード方法を引き続き使用する必要があります。

プロキシまたはファイアウォールで HTTPS スキャン (SSL 検査) が有効になっている場合は、上記の表に示されているドメインを HTTPS スキャンから除外します。

ファイアウォールで、地理列が WW であるすべての URL を開きます。 地理列が WW ではない行の場合は、特定のデータの場所の URL を開きます。 データの場所の設定を確認するには、「Microsoft Defender for Endpoint のデータ保存場所の確認とデータ保持設定の更新」を参照してください。 任意の種類のネットワーク検査から URL を *.blob.core.windows.net 除外しないでください。 代わりに、MDEに固有の BLOB URL のみを除外し、ドメインリストのスプレッドシートに一覧表示します。

注:

標準の URL セットに適用されます。

1803 以前のバージョンで実行されている Windows デバイスには settings-win.data.microsoft.com が必要です。

v20 を含む URL は、バージョン 1803 以降の Windows デバイスを使用している場合にのみ必要です。 たとえば、バージョン 1803 以降を実行し、米国の データ ストレージ地域にオンボードされている Windows デバイスには、us-v20.events.data.microsoft.com が必要です。

プロキシまたはファイアウォールが Defender for Endpoint センサーからの匿名トラフィックをブロックしていて、システム コンテキストから接続している場合は、以前に一覧表示した URL のプロキシまたはファイアウォールで匿名トラフィックが許可されていることを確認することが重要です。

注:

Microsoft はプロキシ サーバーを提供していません。 これらの URL には、構成したプロキシ サーバーを介してアクセスできます。

重要

Defender for Endpoint のセキュリティとコンプライアンス標準に準拠して、データはテナントの物理的な場所に従って処理され、保存されます。 クライアントの場所に基づいて、トラフィックはこれらの IP リージョン (Azure データセンター リージョンに対応) のいずれかを通過する可能性があります。 詳細については、「 データ ストレージとプライバシー」を参照してください。

Microsoft Monitoring Agent (MMA) - 以前のバージョンの Windows クライアントまたは Windows Server のプロキシとファイアウォールの要件

注:

(パブリック プレビューに適用)

MMA ベースのソリューションを使用するサービスでは、新しい合理化された接続ソリューション (統合 URL と静的 IP を使用するためのオプション) を利用することはできません。 Windows Server 2016と R2 Windows Server 2012の場合は、新しい統合ソリューションに更新する必要があります。

プロキシとファイアウォールの構成情報のリストにある情報は、Windows 7 SP1、Windows 8.1、Windows Server 2008 R2* など、以前のバージョンの Windows の Log Analytics エージェント (Microsoft Monitoring Agent と呼ばれることがよくあります) と通信するために必要です。

| エージェント リソース | ポート | 方向 | HTTP 検査をバイパス |

|---|---|---|---|

*.ods.opinsights.azure.com |

ポート 443 | 送信 | はい |

*.oms.opinsights.azure.com |

ポート 443 | 送信 | はい |

*.blob.core.windows.net |

ポート 443 | 送信 | はい |

*.azure-automation.net |

ポート 443 | 送信 | はい |

注:

これらの接続要件は、以前のMicrosoft Defender for EndpointのWindows Server 2016と MMA を必要とする R2 Windows Server 2012に適用されます。 新しい統合ソリューションを使用してこれらのオペレーティング システムをオンボードする手順は、Windows サーバーをオンボード、または Microsoft Defender for Endpoint の サーバー移行シナリオで新しい統合ソリューションに移行する方法です。

注:

クラウドベースのソリューションとして、IP 範囲が変更される可能性があります。 DNS 解決設定に移動する方法をお勧めします。

インターネット アクセスなしでデバイスをオンボードする

インターネットに直接接続されていないデバイスの場合は、プロキシ ソリューションを使用することをお勧めします。 以前の MMA ベースのソリューションを使用してオンボードされた古い Windows デバイスの場合、OMS ゲートウェイ ソリューションを使用すると、別の方法が提供されます。

注:

(パブリック プレビューに適用)

このプレビューでは、静的 IP 範囲を持つファイアウォール デバイスを利用できます。 詳細については、「 合理化されたデバイス接続 と 合理化された URL リスト」を参照してください。

オンボード 方法の詳細については、次の記事を参照してください。

重要

- Microsoft Defender for Endpointはクラウド セキュリティ ソリューションです。 "インターネットにアクセスできないデバイスのオンボード" は、エンドポイントのインターネット アクセスをプロキシ経由で構成する必要があることを意味します。 Microsoft Defender for Endpointは、直接インターネット アクセスまたはプロキシ インターネット アクセスのないエンドポイントをサポートしていません。 システム全体のプロキシ構成をお勧めします。

- 切断された環境の Windows または Windows Server は、内部ファイルまたは Web サーバーを介して証明書信頼Listsオフラインで更新できる必要があります。

- オフラインでのCTL の更新の詳細については、「 CTL ファイルをダウンロードするようにファイルまたは Web サーバーを構成する」を参照してください。

Windows 10以降、R2 以降、Linux、macOS Windows Server 2012実行されているデバイス

オペレーティング システムによっては、Microsoft Defender for Endpointに使用するプロキシを自動的に構成できます。通常は自動検出または自動構成ファイルを使用するか、デバイスで実行されている Defender for Endpoint サービスに静的に固有です。

- Windows デバイスについては、「デバイス プロキシとインターネット接続設定の構成」を参照してください

- Linux デバイスの場合は、「静的プロキシ検出用に Linux でMicrosoft Defender for Endpointを構成する」を参照してください。

- macOS デバイスの場合は、「Mac でのMicrosoft Defender for Endpoint」を参照してください

以前の MMA ベースのソリューションを実行している Windows デバイス

注:

- OMS ゲートウェイ サーバーは、"TelemetryProxyServer" レジストリまたは GPO を使用して構成されている場合、切断された Windows または Windows Server デバイスのプロキシとして使用できません。

- Windows または Windows Server の場合 - TelemetryProxyServer を使用できますが、標準のプロキシ デバイスまたはアプライアンスを指す必要があります。

- プロキシまたはハブとして機能するように Azure Log Analytics (旧称 OMS ゲートウェイ) を設定します。

- Azure Log Analytics エージェント

- Microsoft Monitoring Agent (MMA) ポイントを Defender for Endpoint Workspace キー & ID にインストールして構成する

注:

インターネットにアクセスできないクライアントは、Microsoft Defender エンドポイントにオンボードできません。 クライアントは、必要な URL に直接アクセスできる必要があります。または、プロキシまたはファイアウォール経由でアクセスできる必要があります。

合理化されたプレビューの一環として、特定の Defender for Endpoint サービス URL の代替手段として IP アドレスを利用できるようになりました。

Microsoft Monitoring Agent (MMA) サービス URL の要件を確認する

以前のバージョンの Windows で Microsoft Monitoring Agent (MMA) を使用する場合に、特定の環境でワイルドカード (*) の要件を排除するには、次のガイダンスを参照してください。

Microsoft Monitoring Agent (MMA) を使用して以前のオペレーティング システムを Defender for Endpoint にオンボードします (詳細については、「Defender for Endpoint で以前のバージョンの Windows をオンボードする」および「 Windows サーバーのオンボード」を参照してください)。

コンピューターがMicrosoft Defender ポータルに正常にレポートされていることを確認します。

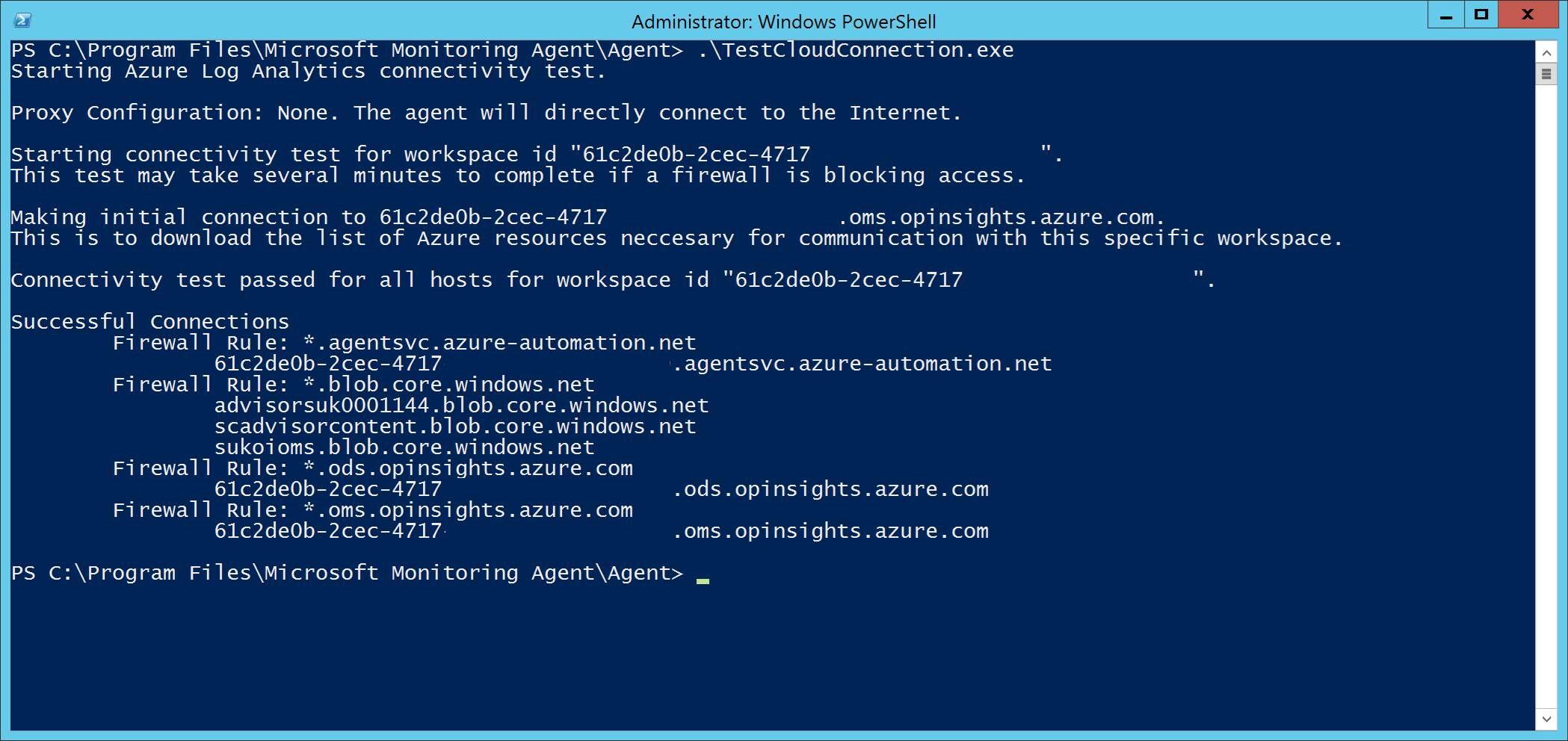

TestCloudConnection.exe ツール

C:\Program Files\Microsoft Monitoring Agent\Agentを実行して接続を検証し、特定のワークスペースに必要な URL を取得します。お使いの地域の要件の完全なリストについては、Microsoft Defender for Endpoint URL のリストを確認してください (サービス URL のスプレッドシートを参照)。

、*.oms.opinsights.azure.com、および *.agentsvc.azure-automation.net URL エンドポイントで*.ods.opinsights.azure.com使用されるワイルドカード (*) は、特定のワークスペース ID に置き換えることができます。 ワークスペース ID は、お客様の環境とワークスペースに固有です。 これは、Microsoft Defender ポータル内のテナントの [オンボード] セクションにあります。

URL エンドポイントは *.blob.core.windows.net 、テスト結果の [ファイアウォール規則: *.blob.core.windows.net] セクションに示されている URL に置き換えることができます。

注:

Microsoft Defender for Cloud 経由でオンボードする場合は、複数のワークスペースを使用できます。 各ワークスペースからオンボードされたマシンで TestCloudConnection.exe プロシージャを実行する必要があります (ワークスペース間で *.blob.core.windows.net URL に変更があるかどうかを判断するため)。

次の手順

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示