Microsoft Defender for Endpoint評価ラボ

重要

Microsoft Defender for Endpoint評価ラボは、2024 年 1 月に非推奨となりました。

適用対象:

Microsoft Defender ATP を試してみたいですか? 無料試用版にサインアップしてください。

重要

Microsoft は提供する機能とサービスの価値を引き続き評価するため、Defender 評価ラボを廃止することを決定しました。 この変更は 2024 年 1 月中旬にロールアウトされ、2024 年 1 月下旬までに完了する予定です。

包括的なセキュリティ製品評価を実施することは、エンド ツー エンドの攻撃シミュレーションを実際に実行する前に、面倒な環境とデバイスの構成を必要とする複雑なプロセスになる可能性があります。 複雑さに加えて、シミュレーション アクティビティ、アラート、結果が評価中に反映される場所を追跡する課題があります。

Microsoft Defender for Endpoint評価ラボは、デバイスと環境の構成の複雑さを排除するように設計されており、プラットフォームの機能の評価、シミュレーションの実行、予防、検出、修復機能の動作の確認に集中できます。

簡素化されたセットアップ エクスペリエンスを使用すると、独自のテスト シナリオと事前に作成されたシミュレーションの実行に焦点を当てて、Defender for Endpoint のパフォーマンスを確認できます。

自動調査、高度なハンティング、脅威分析など、プラットフォームの強力な機能にフル アクセスできるため、Defender for Endpoint が提供する包括的な保護スタックをテストできます。

最新の OS バージョンと適切なセキュリティ コンポーネントと Office 2019 Standard がインストールされるように事前構成されているWindows 10、Windows 11、Windows Server 2019、Windows Server 2016、Linux (Ubuntu) デバイスを追加できます。

脅威シミュレーターをインストールすることもできます。 Defender for Endpoint は、業界をリードする脅威シミュレーション プラットフォームと提携し、ポータルを離れることなく Defender for Endpoint 機能をテストするのに役立ちます。

お好みのシミュレーターをインストールし、評価ラボ内でシナリオを実行し、プラットフォームのパフォーマンスをすぐに確認できます。 また、シミュレーション カタログからアクセスして実行できるさまざまなシミュレーションに簡単にアクセスできます。

はじめに

評価ラボにアクセスするには、ライセンス要件を満たすか、Microsoft Defender for Endpointへの試用版アクセス権を持っている必要があります。

次の場合は、 セキュリティ設定の管理 アクセス許可が必要です。

- ラボをCreateする

- Create デバイス

- パスワードのリセット

- Create シミュレーション

ロールベースのアクセス制御 (RBAC) を有効にし、少なくとも 1 つのマシン グループを作成した場合、ユーザーはすべてのマシン グループにアクセスできる必要があります。

詳細については、「ロールのCreateと管理」を参照してください。

Microsoft Defender ATP を試してみたいですか? 無料試用版にサインアップしてください。

ラボの概要

メニューからラボにアクセスできます。 ナビゲーション メニューで、[ 評価] と [チュートリアル] [評価ラボ] を > 選択します。

注:

- 選択した環境構造の種類に応じて、デバイスはライセンス認証の日から指定された時間数で使用できます。

- 各環境は、制限されたテスト デバイスセットでプロビジョニングされます。 プロビジョニングされたデバイスを使い切り、削除したら、さらに多くのデバイスを要求できます。

- ラボ リソースは月に 1 回要求できます。

ラボは既にありますか? 新しい脅威シミュレーターを有効にし、アクティブなデバイスを持っていることを確認します。

評価ラボをセットアップする

ナビゲーション ウィンドウで、[評価] & [チュートリアル>] [評価ラボ] の順に選択し、[セットアップ ラボ] を選択します。

評価のニーズに応じて、デバイスの数が少ない環境をより長い期間設定するか、より短い期間にデバイスを増やすかを選択できます。 お好みのラボ構成を選択し、[ 次へ] を選択します。

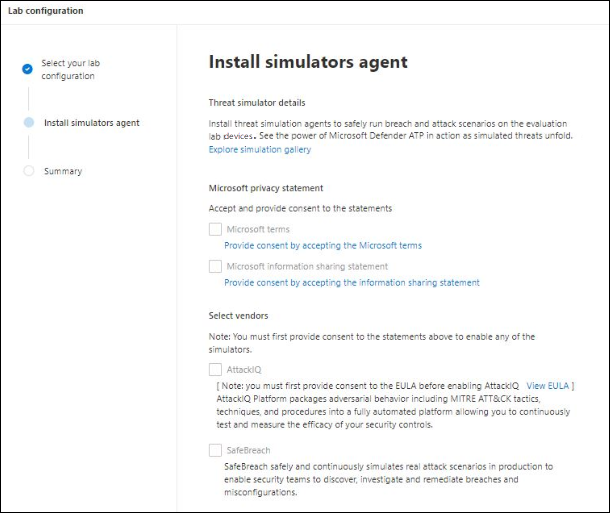

(省略可能)ラボに脅威シミュレーターをインストールすることを選択できます。

重要

最初に、使用条件と情報共有に関する声明に同意して同意する必要があります。

使用する脅威シミュレーション エージェントを選択し、詳細を入力します。 後で脅威シミュレーターをインストールすることもできます。 ラボのセットアップ中に脅威シミュレーション エージェントをインストールする場合は、追加したデバイスに脅威シミュレーション エージェントを便利にインストールできるという利点があります。

概要を確認し、[ セットアップ ラボ] を選択します。

ラボのセットアップ プロセスが完了したら、デバイスを追加してシミュレーションを実行できます。

デバイスを追加する

デバイスを環境に追加すると、Defender for Endpoint によって、接続の詳細が適切に構成されたデバイスが設定されます。 Windows 10、Windows 11、Windows Server 2019、Windows Server 2016、Linux (Ubuntu) を追加できます。

デバイスは、最新バージョンの OS と Office 2019 Standard だけでなく、Java、Python、SysIntenals などの他のアプリで構成されます。

ラボのセットアップ中に脅威シミュレーターを追加することを選択した場合、すべてのデバイスに、追加したデバイスに脅威シミュレーター エージェントがインストールされます。

推奨される Windows セキュリティ コンポーネントがオンになっていて、監査モードでデバイスがテナントに自動的にオンボードされます。ユーザー側では手間はかかっていません。

次のセキュリティ コンポーネントは、テスト デバイスで事前に構成されています。

- 攻撃面の減少

- 事前ブロック

- 制御されたフォルダー アクセス

- エクスプロイト保護

- ネットワーク保護

- 望ましくない可能性のあるアプリケーション検出

- クラウドによる保護

- Microsoft Defender SmartScreen

注:

Microsoft Defenderウイルス対策がオンになります (監査モードではありません)。 Microsoft Defenderウイルス対策によってシミュレーションの実行がブロックされている場合は、Windows セキュリティを介してデバイスのリアルタイム保護をオフにすることができます。 詳細については、「 Always-on 保護を構成する」を参照してください。

自動調査の設定は、テナント設定によって異なります。 既定では半自動化されるように構成されます。 詳細については、「 自動調査の概要」を参照してください。

注:

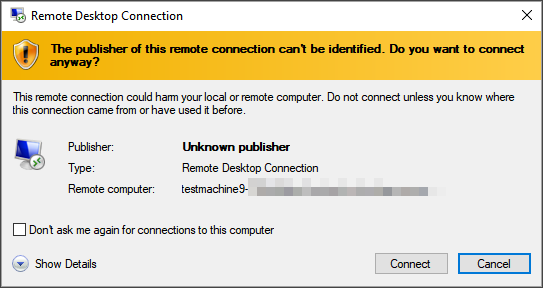

テスト デバイスへの接続は RDP を使用して行われます。 ファイアウォール設定で RDP 接続が許可されていることを確認します。

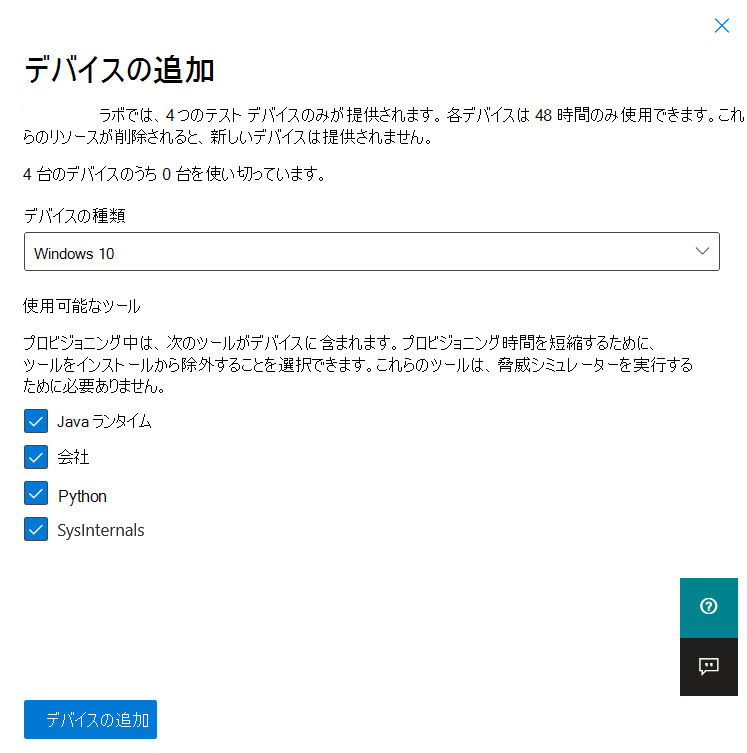

ダッシュボードから [デバイスの 追加] を選択します。

追加するデバイスの種類を選択します。 Windows 10、Windows 11、Windows Server 2019、Windows Server 2016、Linux (Ubuntu) を追加できます。

注:

デバイスの作成プロセスに問題が発生した場合は、通知が届き、新しい要求を送信する必要があります。 デバイスの作成が失敗した場合、許可されているクォータ全体に対してカウントされません。

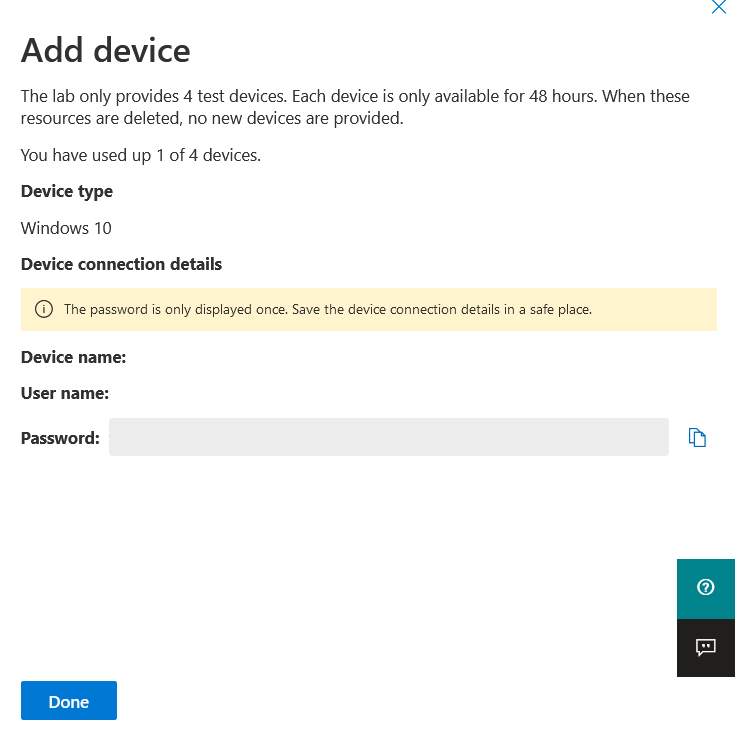

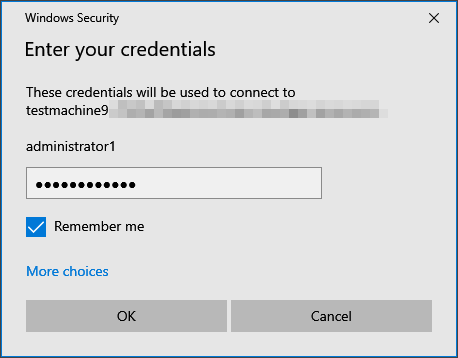

接続の詳細が表示されます。 [ コピー] を選択して、デバイスのパスワードを保存します。

注:

パスワードは 1 回だけ表示されます。 後で使用するために必ず保存してください。

デバイスのセットアップが開始されます。 これには最大で約 30 分かかる場合があります。

[ デバイス ] タブを選択して、テスト デバイスの状態、リスクと露出レベル、シミュレーターのインストールの状態を確認します。

ヒント

[ シミュレーターの状態] 列で、情報アイコンの上にマウス ポインターを置いて、エージェントのインストール状態を確認できます。

ドメイン コントローラーを追加する

ドメイン コントローラーを追加して、複数のデバイス間で横移動やマルチステージ攻撃などの複雑なシナリオを実行します。

注:

ドメインのサポートは、Microsoft Defender ポータル (security.microsoft.com) でのみ使用できます。

ダッシュボードから [デバイスの 追加] を選択します。

[ Windows Server 2019] を選択し、[ ドメイン コントローラーとして設定] を選択します。

ドメイン コントローラーがプロビジョニングされたら、[ デバイスの追加] をクリックして、ドメインに参加しているデバイスを作成できます。 次に、[Windows 10/Windows 11] を選択し、[ドメインに参加] を選択します。

注:

一度に稼働できるドメイン コントローラーは 1 つだけです。 ドメイン コントローラー デバイスは、ライブ デバイスが接続されている限り、ライブのままです。

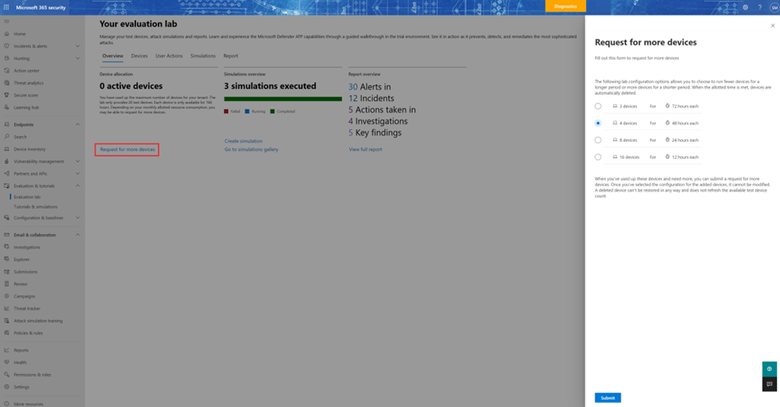

その他のデバイスの要求

既存のすべてのデバイスが使用および削除されると、さらに多くのデバイスを要求できます。 ラボ リソースは月に 1 回要求できます。

要求が正常に送信されると、緑色の確認バナーと最後の提出日が表示されます。

要求の状態は、[ ユーザーアクション] タブで確認できます。これは数時間で承認されます。

承認されると、要求されたデバイスがラボセットアップに追加され、さらに多くのデバイスを作成できるようになります。

ヒント

ラボの詳細を取得するには、シミュレーション ライブラリをチェックすることを忘れないでください。

攻撃シナリオをシミュレートする

テスト デバイスを使用して、それらに接続して独自の攻撃シミュレーションを実行します。

次を使用して、攻撃シナリオをシミュレートできます。

- "Do It Yourself" 攻撃シナリオ

- 脅威シミュレーター

高度なハンティングを使用して、データと脅威分析を照会して、新たな脅威に関するレポートを表示することもできます。

Do-it-yourself 攻撃シナリオ

事前に作成されたシミュレーションをお探しの場合は、 "Do It Yourself" 攻撃シナリオを使用できます。 これらのスクリプトは安全で文書化されており、使いやすいです。 これらのシナリオでは、Defender for Endpoint の機能が反映され、調査エクスペリエンスについて説明します。

注:

テスト デバイスへの接続は RDP を使用して行われます。 ファイアウォール設定で RDP 接続が許可されていることを確認します。

[接続] を選択して、デバイスに 接続し、攻撃シミュレーションを実行します。

Linux デバイスの場合: ローカル SSH クライアントと指定されたコマンドを使用する必要があります。

デバイスの作成手順中に表示されたパスワードを入力します。

デバイスで Do-it-Yourself 攻撃シミュレーションを実行します。

脅威シミュレーターのシナリオ

ラボのセットアップ中にサポートされている脅威シミュレーターのいずれかをインストールすることを選択した場合は、評価ラボ デバイスで組み込みのシミュレーションを実行できます。

サードパーティのプラットフォームを使用して脅威シミュレーションを実行することは、ラボ環境内のMicrosoft Defender for Endpoint機能を評価する良い方法です。

注:

シミュレーションを実行する前に、次の要件が満たされていることを確認します。

- デバイスを評価ラボに追加する必要がある

- 脅威シミュレーターは評価ラボにインストールする必要があります

ポータルから [Create シミュレーション] を選択します。

脅威シミュレーターを選択します。

シミュレーションを選択するか、シミュレーション ギャラリーを見て、使用可能なシミュレーションを参照します。

シミュレーション ギャラリーには、次の場所からアクセスできます。

- [シミュレーションの概要] タイルまたは [メイン評価] ダッシュボード

- ナビゲーション ウィンドウの [ 評価] と [チュートリアル>] [シミュレーション & チュートリアル] から移動し、[ シミュレーション カタログ] を選択します。

シミュレーションを実行するデバイスを選択します。

[Create シミュレーション] を選択します。

[シミュレーション] タブを選択して、 シミュレーションの進行状況を 表示します。シミュレーションの状態、アクティブなアラート、その他の詳細を表示します。

シミュレーションを実行した後は、ラボの進行状況バーを確認し、自動調査と修復をトリガー Microsoft Defender for Endpoint探索することをお勧めします。 機能によって収集および分析された証拠を確認します。

豊富なクエリ言語と生のテレメトリを使用して高度なハンティングを通じて攻撃の証拠を探し、脅威分析に記載されている世界中の脅威をチェックします。

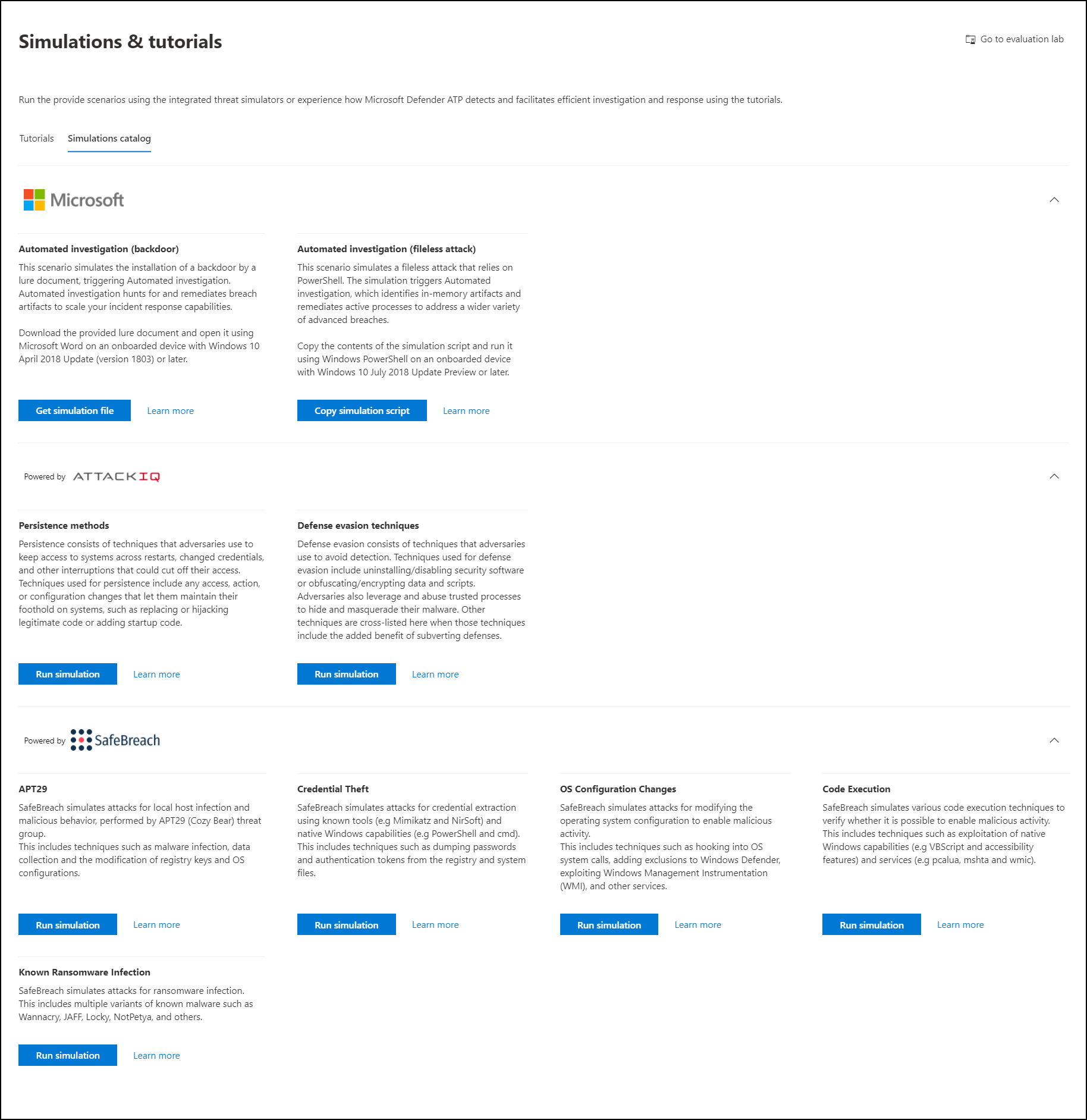

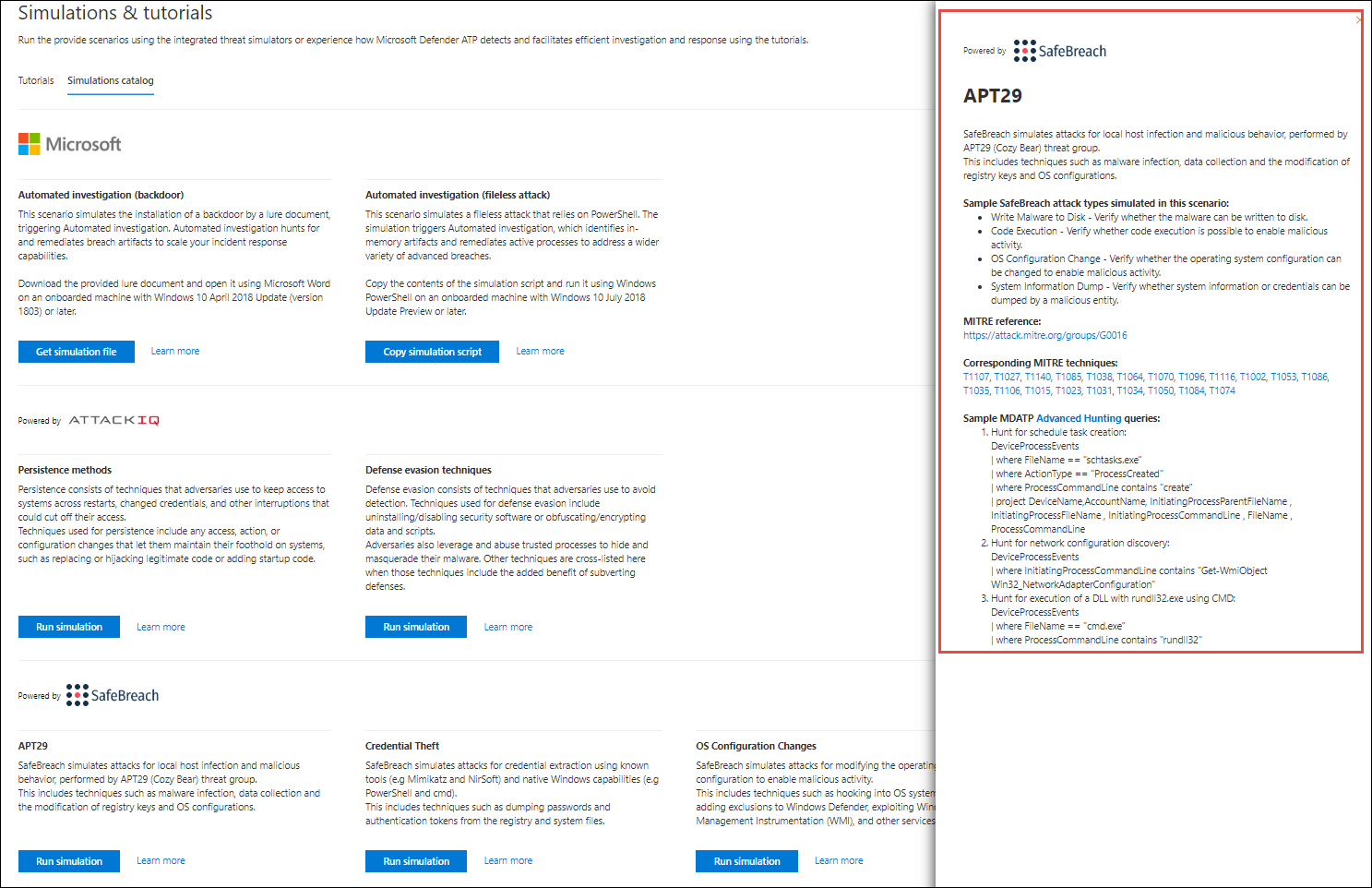

シミュレーション ギャラリー

Microsoft Defender for Endpointは、さまざまな脅威シミュレーション プラットフォームと提携して、ポータル内からプラットフォームの機能をテストするための便利なアクセスを提供しています。

メニューから [シミュレーションとチュートリアル> シミュレーション] カタログに移動して、使用可能なすべてのシミュレーションを表示します。

サポートされているサード パーティの脅威シミュレーション エージェントの一覧が一覧表示され、特定の種類のシミュレーションと詳細な説明がカタログに記載されています。

カタログから使用可能な任意のシミュレーションを簡単に実行できます。

各シミュレーションには、攻撃シナリオの詳細な説明と、使用される MITRE 攻撃手法や、実行する高度なハンティング クエリのサンプルなどの参照が付属しています。

例:

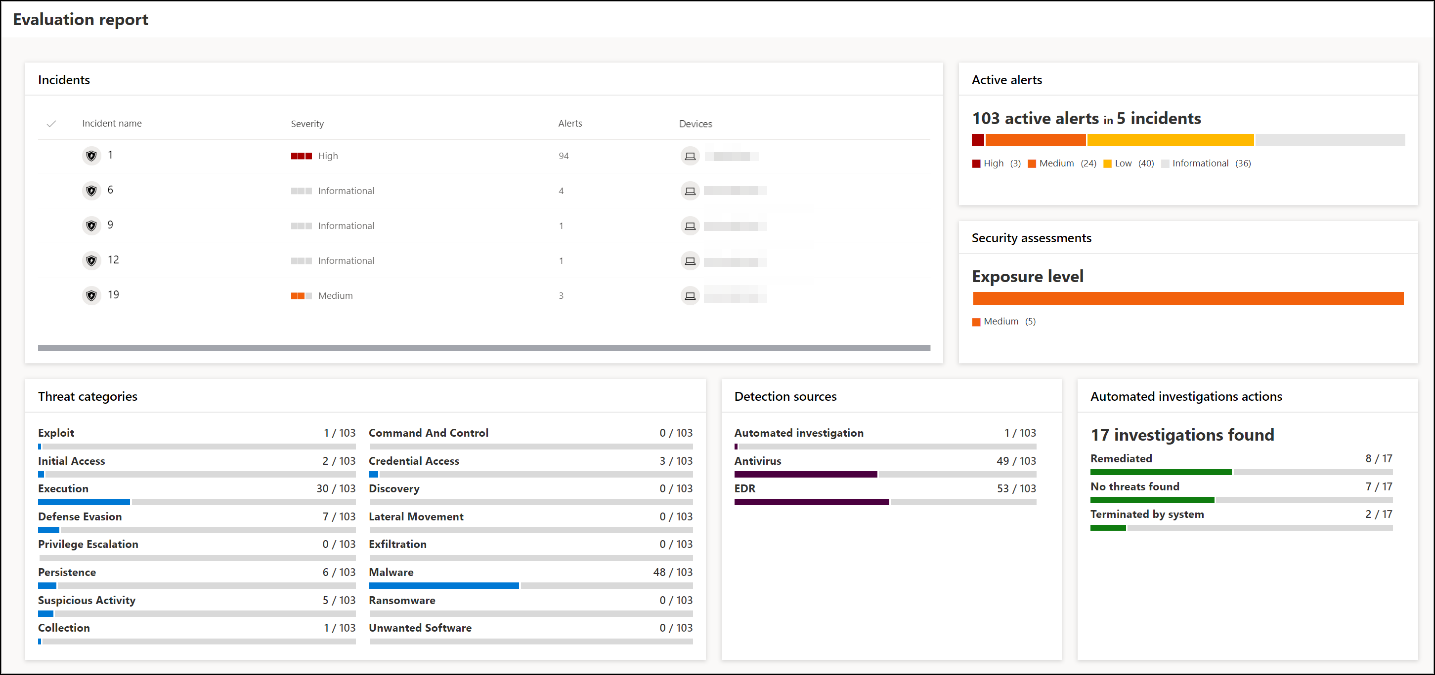

評価レポート

ラボ レポートは、デバイスで実行されたシミュレーションの結果をまとめたものです。

一目で、次の情報をすばやく確認できます。

- トリガーされたインシデント

- 生成されたアラート

- 露出レベルに関する評価

- 監視対象の脅威カテゴリ

- 検出ソース

- 自動化された調査

フィードバックの提供

お客様のフィードバックは、高度な攻撃から環境を保護するのに役立ちます。 製品の機能と評価結果から経験と印象を共有します。

[ フィードバックの提供] を選択して、ご意見をお聞かせください。

ヒント

さらに多くの情報を得るには、 Tech Community 内の Microsoft Security コミュニティ (Microsoft Defender for Endpoint Tech Community) にご参加ください。

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示

![[デバイス] タブ](media/machines-tab.png)

![テスト デバイスの [接続] ボタン](media/test-machine-table.png)

![[パスワードのリセット] オプション](media/reset-password-test-machine.png)

![[シミュレーション] タブ](media/simulations-tab.png)