ネットワーク デバイスの検出と脆弱性の管理

適用対象:

- Microsoft Defender for Endpoint Plan 1

- Microsoft Defender for Endpoint Plan 2

- Microsoft Defender 脆弱性の管理

- Microsoft Defender XDR

Microsoft Defender ATP を試してみたいですか? 無料試用版にサインアップしてください。

注:

ネットワーク デバイス検出と脆弱性評価ブログ (公開 04-13-2021) は、Defender for Endpoint の新しいネットワーク デバイス検出機能に関する分析情報を提供します。 この記事では、 ネットワーク デバイス 検出が対処するように設計されている課題の概要と、これらの新機能の使用を開始する方法の詳細について説明します。

ネットワーク検出機能は、Microsoft Defender ポータルおよびMicrosoft Defender XDR コンソールの [デバイス インベントリ] セクションで使用できます。

構成済みネットワーク デバイスの定期的な認証スキャンを実行するために、各ネットワーク セグメントで指定されたMicrosoft Defender for Endpoint デバイスが使用されます。 検出されると、Defender for Endpoint の脆弱性管理機能により、検出されたスイッチ、ルーター、WLAN コントローラー、ファイアウォール、VPN ゲートウェイをセキュリティで保護するための統合ワークフローが提供されます。

ネットワーク デバイスが検出され、分類されると、セキュリティ管理者は最新のセキュリティに関する推奨事項を受け取り、組織全体に展開されたネットワーク デバイスで最近検出された脆弱性を確認できます。

方法

Defender for Endpoint にはネットワーク デバイス自体にセンサーが組み込まれていないため、ネットワーク デバイスは標準エンドポイントとして管理されません。 これらの種類のデバイスでは、リモート スキャンがデバイスから必要な情報を取得するエージェントレス アプローチが必要です。 ネットワーク トポロジと特性に応じて、Microsoft Defender for Endpointにオンボードされた 1 台のデバイスまたは数台のデバイスが、SNMP (読み取り専用) を使用してネットワーク デバイスの認証済みスキャンを実行します。

注意すべきデバイスには、次の 2 種類があります。

- デバイスのスキャン: ネットワーク デバイスのスキャンに使用するオンボード済みのデバイス。

- ネットワーク デバイス: スキャンしてオンボードする予定のネットワーク デバイス。

ネットワーク デバイスの脆弱性管理

ネットワーク デバイスが検出され、分類されると、セキュリティ管理者は最新のセキュリティに関する推奨事項を受け取り、組織全体に展開されたネットワーク デバイスで最近検出された脆弱性を確認できます。

サポートされているオペレーティング システム

現在、次のオペレーティング システムがサポートされています。

- Cisco IOS、IOS-XE、NX-OS

- Fortinet FortiOS

- Juniper JUNOS

- HPE Aruba Networking ArubaOS、AOS-CX

- HPE ArubaOS、調達スイッチ ソフトウェア

- Palo Alto Networks PAN-OS

お客様の使用状況から収集されたデータに基づいて、ネットワーク ベンダーと OS が時間の経過と同時に追加されます。 そのため、この一覧で指定されていない場合でも、すべてのネットワーク デバイスを構成することをお勧めします。

始める方法

最初の手順は、認証されたネットワーク スキャンを実行するデバイスを選択することです。

スキャンを計画しているネットワーク デバイスの管理ポートへのネットワーク接続を持つ Defender for Endpoint オンボード デバイス (クライアントまたはサーバー) を決定します。

Defender for Endpoint スキャン デバイスとターゲット ネットワーク デバイスの間の SNMP トラフィックを許可する必要があります (ファイアウォールなど)。

脆弱性を評価するネットワーク デバイスを決定します (たとえば、Cisco スイッチや Palo Alto Networks ファイアウォール)。

すべての構成済みネットワーク デバイスで SNMP の読み取り専用が有効になっていることを確認して、Defender for Endpoint スキャン デバイスが構成されたネットワーク デバイスに対してクエリを実行できるようにします。 この機能の適切な機能には、'SNMP 書き込み' は必要ありません。

スキャンするネットワーク デバイス (またはこれらのデバイスが展開されているサブネット) の IP アドレスを取得します。

ネットワーク デバイスの SNMP 資格情報 (コミュニティ文字列、noAuthNoPriv、authNoPriv、authPriv など) を取得します。 新しいスキャン ジョブを構成するときに資格情報を指定する必要があります。

プロキシ クライアントの構成: Defender for Endpoint デバイス プロキシ要件以外の追加構成は必要ありません。

スキャナーの認証と正常な動作を許可するには、次のドメイン/URL を追加することが重要です。

- login.windows.net

- *.security.microsoft.com

- login.microsoftonline.com

- *.blob.core.windows.net/networkscannerstable/*

注:

許可されるデータ収集の Defender for Endpoint ドキュメントリストに、すべての URL が指定されているわけではありません。

アクセス許可

スキャン ジョブを構成するには、次のユーザーアクセス許可オプションが必要です。 Defender でセキュリティ設定を管理します。 アクセス許可を見つけるには、[設定ロール]> に移動します。 詳細については、「ロールベースのアクセス制御のロールの作成と管理」を参照してください。

スキャナーの Windows バージョンの前提条件

スキャナーは、Windows 10バージョン 1903 および Windows Server バージョン 1903 以降でサポートされています。 詳細については、「Windows 10バージョン 1903 と Windows Server バージョン 1903」を参照してください。

注:

テナントごとに 40 個のスキャナー インストールの制限があります。

スキャナーをインストールする

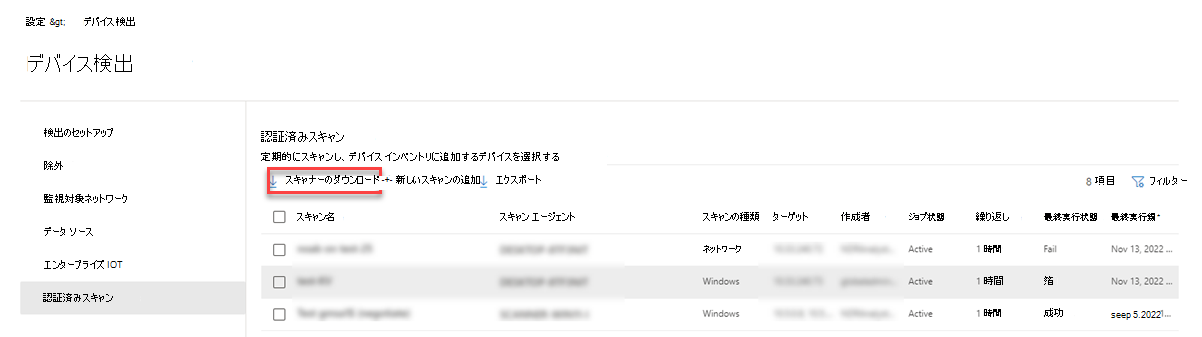

[Microsoft 365 セキュリティ>設定] [デバイスの検出>] [認証済みスキャン]> の順に移動します。

スキャナーをダウンロードし、指定された Defender for Endpoint スキャン デバイスにインストールします。

スキャナーのインストール & 登録

サインイン プロセスは、指定されたスキャン デバイス自体またはその他のデバイス (個人用クライアント デバイスなど) で完了できます。

注:

ユーザーがサインインするアカウントと、サインイン プロセスを完了するために使用されるデバイスの両方が、デバイスがMicrosoft Defender for Endpointにオンボードされているのと同じテナントに存在する必要があります。

スキャナーの登録プロセスを完了するには:

コマンド ラインに表示される URL をコピーして従い、指定されたインストール コードを使用して登録プロセスを完了します。

注:

URL をコピーするには、コマンド プロンプトの設定を変更する必要がある場合があります。

コードを入力し、"Defender でセキュリティ設定を管理する" という Defender for Endpoint アクセス許可を持つ Microsoft アカウントを使用してサインインします。

完了すると、サインインしたことを確認するメッセージが表示されます。

スキャナーのUpdates

スキャナーにはスケジュールされたタスクがあり、既定では更新プログラムを定期的に検索するように構成されています。 タスクを実行すると、クライアント デバイス上のスキャナーのバージョンが、更新場所のエージェントのバージョンと比較されます。 更新プログラムの場所は、ネットワーク共有やインターネットなど、Windows が更新プログラムを検索する場所です。

2 つのバージョン間に違いがある場合は、更新プロセスによって、違いがあり更新する必要がある、ローカル コンピューター上のファイルが特定されます。 必要な更新プログラムが決定されると、更新プログラムのダウンロードが開始されます。

新しいネットワーク デバイス認証スキャンを構成する

Microsoft Defender ポータルの [設定] [デバイス検出>認証済みスキャン] > に移動します。

[ 新しいスキャンの追加] を選択し、[ ネットワーク デバイス認証スキャン ] を選択し、[ 次へ] を選択します。

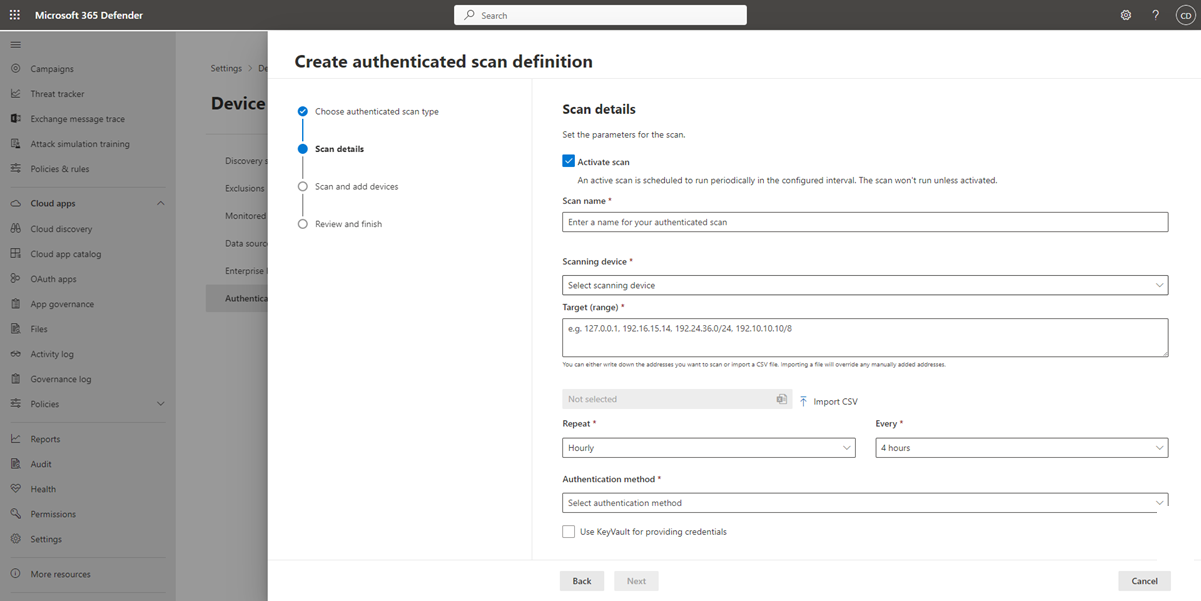

スキャンをアクティブ化するかどうかを選択します。

[スキャン名] を入力します。

[ スキャン デバイス]: ネットワーク デバイスの スキャンに使用するオンボード デバイスを選択します。

[ターゲット (範囲)] を入力します。スキャンする IP アドレス範囲またはホスト名。 アドレスを入力するか、CSV ファイルをインポートできます。 ファイルをインポートすると、手動で追加されたアドレスがオーバーライドされます。

[ スキャン間隔 ]: 既定では、スキャンは 4 時間ごとに実行されます。スキャン間隔を変更するか、[ 繰り返さない] を選択して 1 回だけ実行できます。

認証方法を選択します。

[ 資格情報の提供に Azure KeyVault を使用 する] を選択できます。Azure KeyVault で資格情報を管理する場合は、スキャン デバイスからアクセスする Azure KeyVault URL と Azure KeyVault シークレット名を入力して資格情報を提供できます。 シークレット値は、次の表で説明するように、選択した Authenticated メソッドに依存します。

認証方法 Azure KeyVault シークレット値 AuthPriv 名;AuthPassword;PrivPassword AuthNoPriv 名;AuthPassword CommunityString CommunityString [ 次へ ] を選択して、テスト スキャンを実行またはスキップします。

[ 次へ ] を選択して設定を確認し、[ 送信 ] を選択して新しいネットワーク デバイス認証スキャンを作成します。

注:

ネットワーク デバイス インベントリ内のデバイスの重複を防ぐには、各 IP アドレスが複数のスキャン デバイスで 1 回だけ構成されていることを確認します。

ネットワーク デバイスをスキャンして追加する

セットアップ プロセス中に、1 回限りのテスト スキャンを実行して、次のことを確認できます。

- Defender for Endpoint スキャン デバイスと構成されたターゲット ネットワーク デバイスの間に接続があります。

- 構成された SNMP 資格情報が正しい。

各スキャン デバイスは、最大 1,500 個の正常な IP アドレス スキャンをサポートできます。 たとえば、100 個の IP アドレスのみが正常な結果を返す 10 個の異なるサブネットをスキャンすると、同じスキャン デバイス上の他のサブネットから 1,400 個の IP アドレスをスキャンできます。

スキャンする IP アドレス範囲/サブネットが複数ある場合、テスト スキャンの結果が表示されるまで数分かかります。 テスト スキャンは、最大 1,024 個のアドレスで使用できます。

結果が表示されたら、定期的なスキャンに含めるデバイスを選択できます。 スキャン結果の表示をスキップすると、構成されているすべての IP アドレスがネットワーク デバイス認証スキャンに追加されます (デバイスの応答に関係なく)。 スキャン結果をエクスポートすることもできます。

デバイス一覧

[デバイス インベントリ] ページの [新しい ネットワーク デバイス ] タブに、新しく検出された デバイス が表示されます。 デバイスが更新されるまで、スキャン ジョブを追加してから最大 2 時間かかる場合があります。

トラブルシューティング

スキャナーのインストールに失敗しました

ファイアウォール設定で、必要な URL が許可されているドメインに追加されていることを確認します。 また、「 デバイス プロキシとインターネット接続の設定を構成する」の説明に従ってプロキシ設定が構成されていることを確認します。

Microsoft.com/devicelogin Web ページが表示されませんでした

ファイアウォールで許可されているドメインに必要な URL が追加されていることを確認します。 また、「 デバイス プロキシとインターネット接続の設定を構成する」の説明に従ってプロキシ設定が構成されていることを確認します。

数時間後にネットワーク デバイスがデバイス インベントリに表示されない

スキャン結果は、ネットワーク デバイスの認証済みスキャン構成を完了した後に行われた最初のスキャンの数時間後に更新する必要があります。

デバイスがまだ表示されない場合は、スキャン対象のデバイスでサービス 'MdatpNetworkScanService' が実行されていることを確認し、スキャナーをインストールし、関連するネットワーク デバイス認証スキャン構成で "スキャンの実行" を実行します。

5 分経っても結果が得られない場合は、サービスを再起動します。

デバイスの最終表示時間が 24 時間を超えています

スキャナーが正しく実行されていることを確認します。 次に、スキャン定義に移動し、[テストの実行] を選択します。関連する IP アドレスから返されるエラー メッセージを確認します。

スキャナーが構成されているが、スキャンが実行されていない

認証スキャナーは現在、連邦情報処理標準 (FIPS) に準拠していない暗号化アルゴリズムを使用するため、organizationが FIPS 準拠アルゴリズムの使用を強制している場合、スキャナーは動作できません。

FIPS に準拠していないアルゴリズムを許可するには、スキャナーを実行するデバイスのレジストリに次の値を設定します。

Enabled という名前の DWORD 値と 0x0 の値を持つ Computer\HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa\FipsAlgorithmPolicy

FIPS 準拠のアルゴリズムは、米国連邦政府の部門と機関に関連してのみ使用されます。

必要な Defender 脆弱性管理ユーザーのアクセス許可

"新しいエージェントを追加するための十分なアクセス許可がないようです。 必要なアクセス許可は、"Defender でセキュリティ設定を管理する" です。

任意のキーを押して終了します。

システム管理者に、必要なアクセス許可を割り当ててもらいます。 または、別の関連するメンバーにサインイン コードとリンクを提供して、サインイン プロセスを支援するように依頼します。

登録プロセスでコマンド ラインで指定されたリンクを使用して登録プロセスが失敗する

別のブラウザーを試すか、サインイン リンクとコードを別のデバイスにコピーします。

テキストが小さすぎるか、コマンド ラインからテキストをコピーできない

デバイスのコマンド ライン設定を変更して、テキスト サイズのコピーと変更を許可します。

関連記事

ヒント

さらに多くの情報を得るには、 Tech Community 内の Microsoft Security コミュニティ (Microsoft Defender for Endpoint Tech Community) にご参加ください。

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示

![デバイス インベントリの [ネットワーク デバイス] タブのスクリーンショット](/ja-jp/defender/media/defender-endpoint/network-devices-inventory.png)