高度なハンティング クエリの結果を操作する

適用対象:

- Microsoft Defender XDR

重要

この記事の一部の情報は、市販される前に大幅に変更される可能性があるプレリリース製品に関するものです。 Microsoft は、ここで提供されるいかなる情報に関して、明示または黙示を問わず、いかなる保証も行いません。

高度なハンティング クエリを作成して正確な情報を返すこともできますが、クエリ結果を使用してさらに洞察を得て、特定のアクティビティとインジケーターを調査することもできます。 クエリ結果に対して次のアクションを実行できます。

- 結果をテーブルまたはグラフとして表示する

- テーブルとグラフをエクスポートする

- 詳細なエンティティ情報にドリルダウンする

- 結果から直接クエリを調整する

クエリ結果をテーブルまたはグラフとして表示する

既定では、高度なハンティングでは、クエリ結果が表形式データとして表示されます。 グラフと同じデータを表示することもできます。 高度なハンティングでは、次のビューがサポートされています。

| ビューの種類 | 説明 |

|---|---|

| 表 | クエリ結果を表形式で表示します |

| 縦棒グラフ | x 軸上の一意の一連の項目を、高さが別のフィールドの数値を表す垂直バーとしてレンダリングします |

| 円グラフ | 一意の項目を表す断面円グラフをレンダリングします。 各円グラフのサイズは、別のフィールドの数値を表します。 |

| 折れ線グラフ | 一意の一連の項目の数値をプロットし、プロットされた値を接続します |

| 散布図 | 一意の一連の項目の数値をプロットします |

| 面グラフ | 一意の一連の項目の数値をプロットし、プロットされた値の下のセクションを塗りつぶします |

| 積み上げ面グラフ | 一意の一連の項目の数値をプロットし、プロットされた値の下に塗りつぶされたセクションを積み重ねる |

| タイム チャート | 線形時間スケールのカウントで値をプロットする |

有効なグラフのクエリを構築する

グラフをレンダリングすると、高度なハンティングによって、集計する対象の列と数値が自動的に識別されます。 意味のあるグラフを取得するには、視覚化して表示する特定の値を返すクエリを作成します。 いくつかのサンプル クエリと結果のグラフを次に示します。

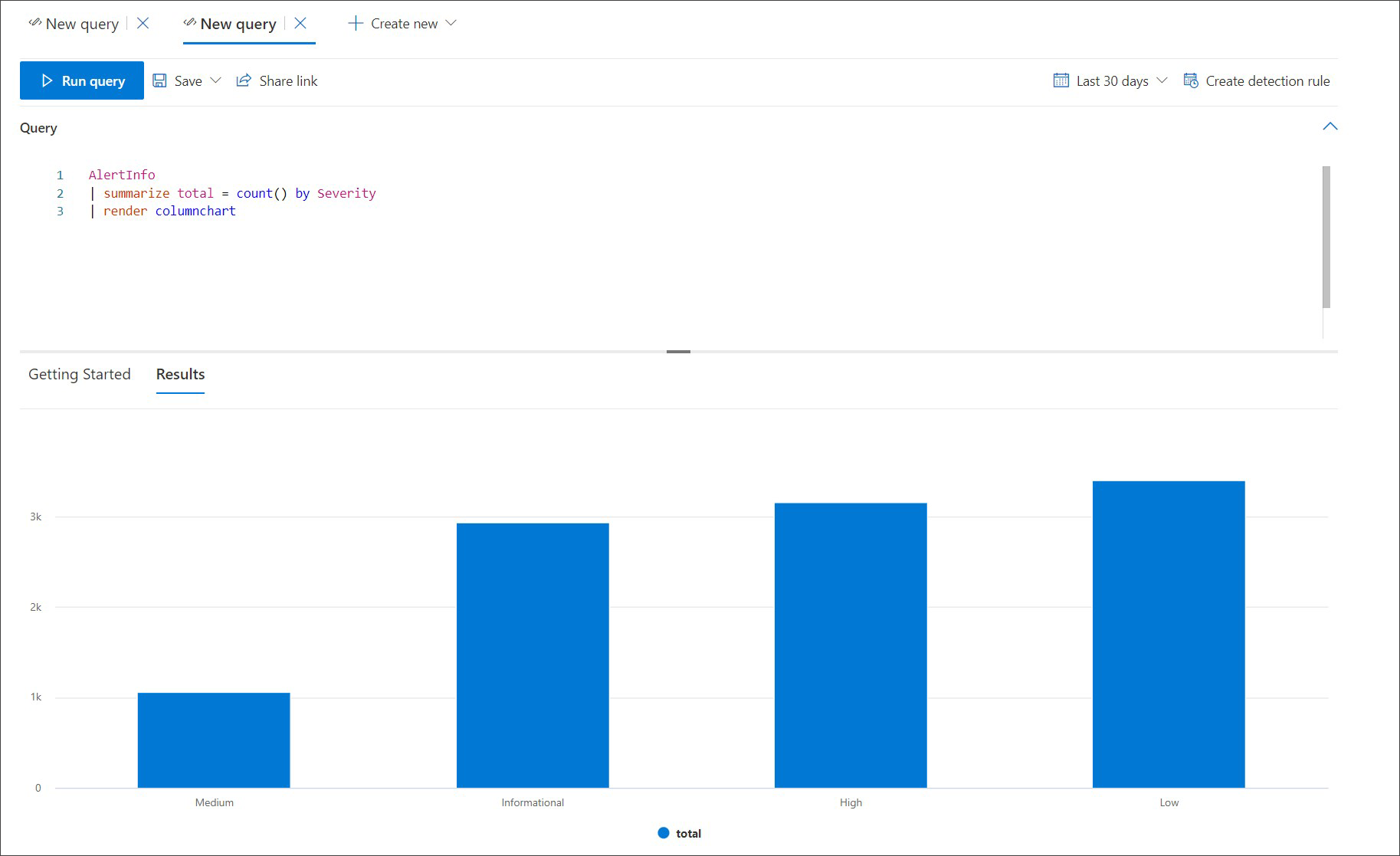

重大度別のアラート

演算子を summarize 使用して、グラフ化する値の数値カウントを取得します。 次のクエリでは、 演算子を summarize 使用して、重大度別のアラートの数を取得します。

AlertInfo

| summarize Total = count() by Severity

結果をレンダリングすると、縦棒グラフでは、各重大度の値が個別の列として表示されます。

AlertInfo

| summarize Total = count() by Severity

| render columnchart

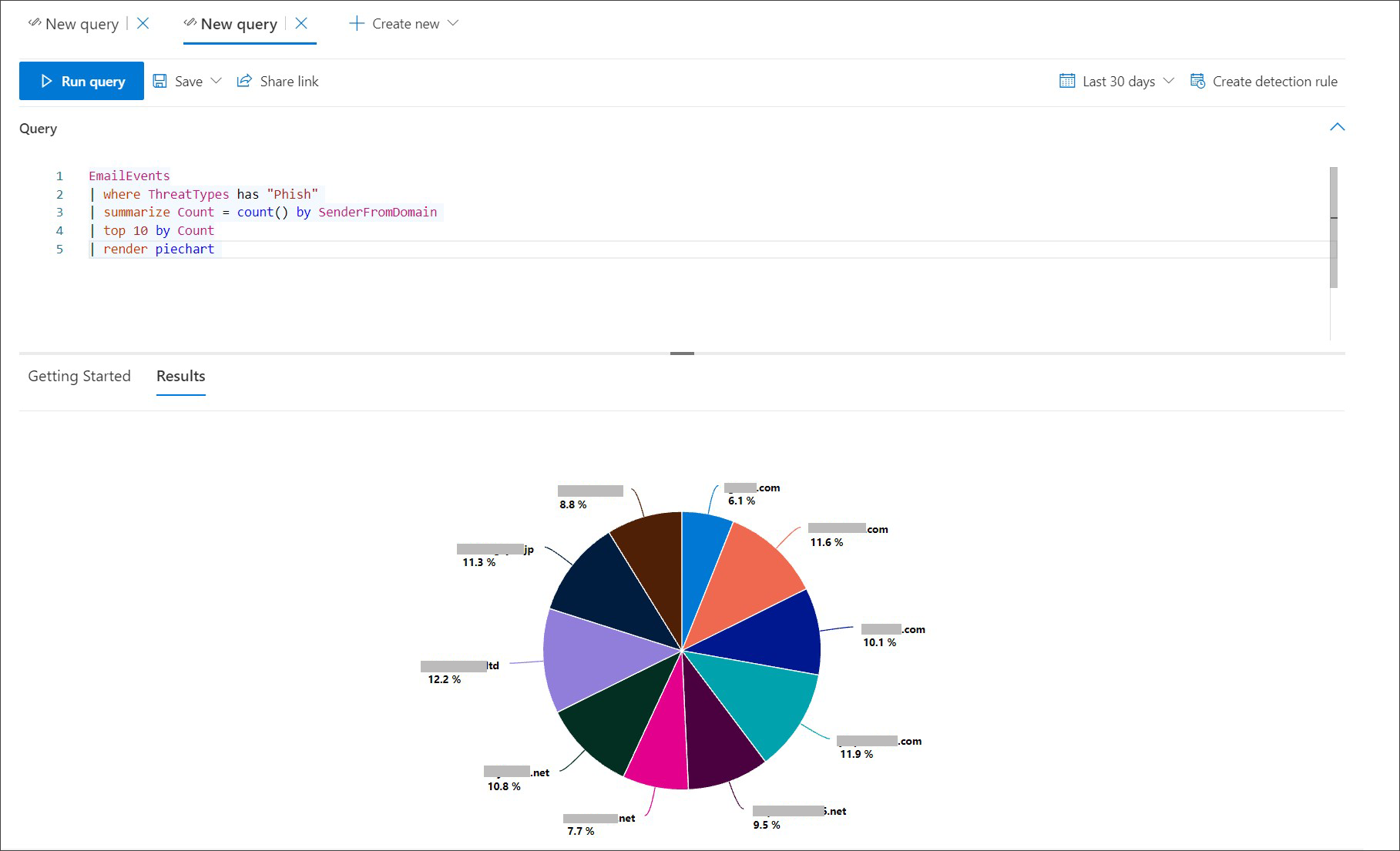

上位 10 個の送信者ドメインにわたるフィッシングメール

有限ではない値の一覧を処理する場合は、演算子を Top 使用して、ほとんどのインスタンスで値のみをグラフ化できます。 たとえば、フィッシングメールが最も多い上位 10 の送信者ドメインを取得するには、次のクエリを使用します。

EmailEvents

| where ThreatTypes has "Phish"

| summarize Count = count() by SenderFromDomain

| top 10 by Count

円グラフ ビューを使用して、上位ドメイン間の分布を効果的に表示します。

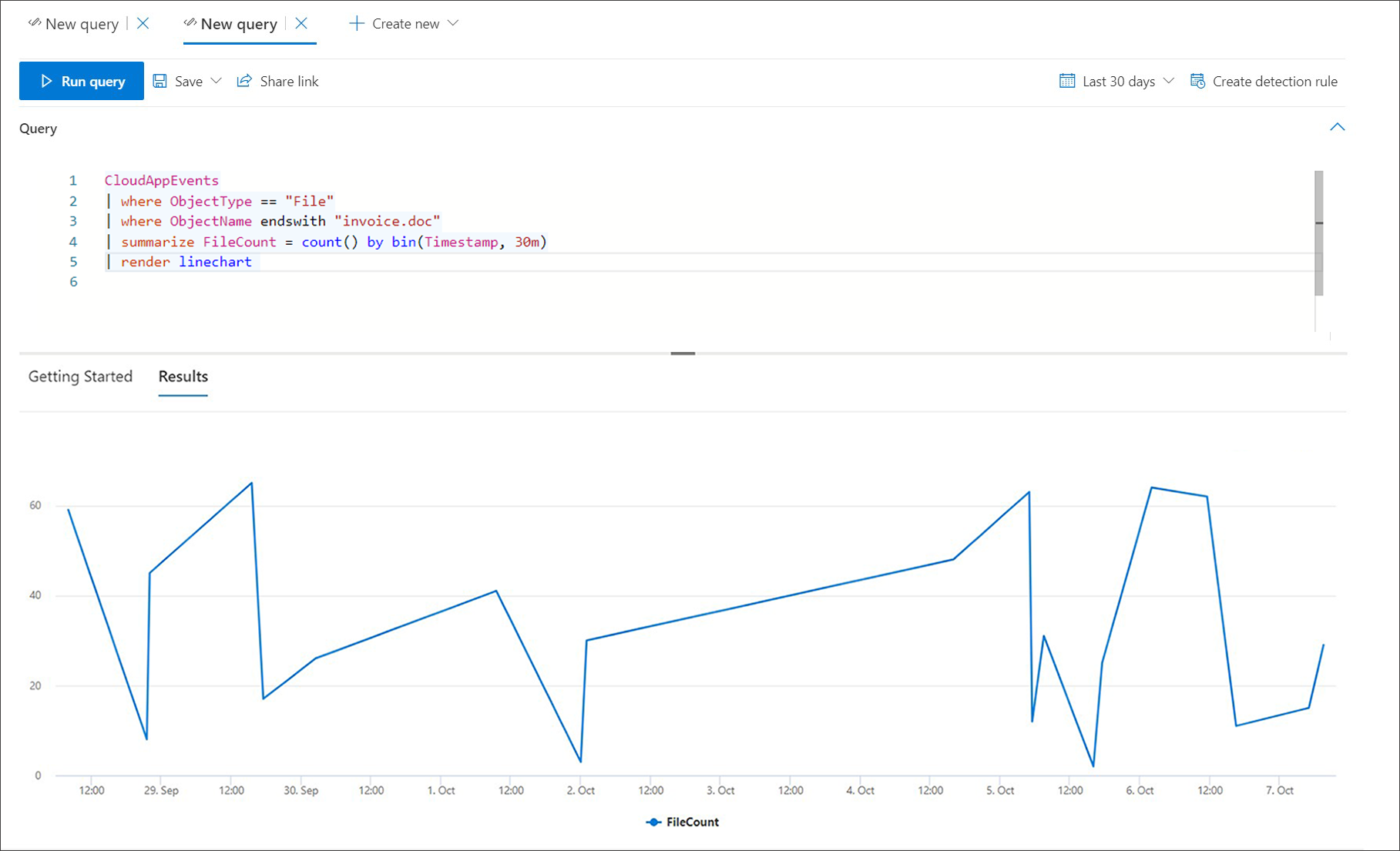

時間の経過に伴うファイル アクティビティ

関数で演算子をsummarizebin()使用すると、特定のインジケーターを含むイベントを時間の経過と共にチェックできます。 次のクエリでは、ファイル invoice.doc に関連するイベントを 30 分間隔でカウントし、そのファイルに関連するアクティビティの急増を示します。

CloudAppEvents

| union DeviceFileEvents

| where FileName == "invoice.doc"

| summarize FileCount = count() by bin(Timestamp, 30m)

以下の折れ線グラフでは、より多くのアクティビティが含まれる invoice.doc期間が明確に強調表示されています。

テーブルとグラフをエクスポートする

クエリを実行した後、[ エクスポート ] を選択して結果をローカル ファイルに保存します。 選択したビューによって、結果のエクスポート方法が決まります。

- テーブル ビュー - クエリ結果は表形式で Microsoft Excel ブックとしてエクスポートされます

- 任意のグラフ - クエリ結果は、レンダリングされたグラフの JPEG イメージとしてエクスポートされます

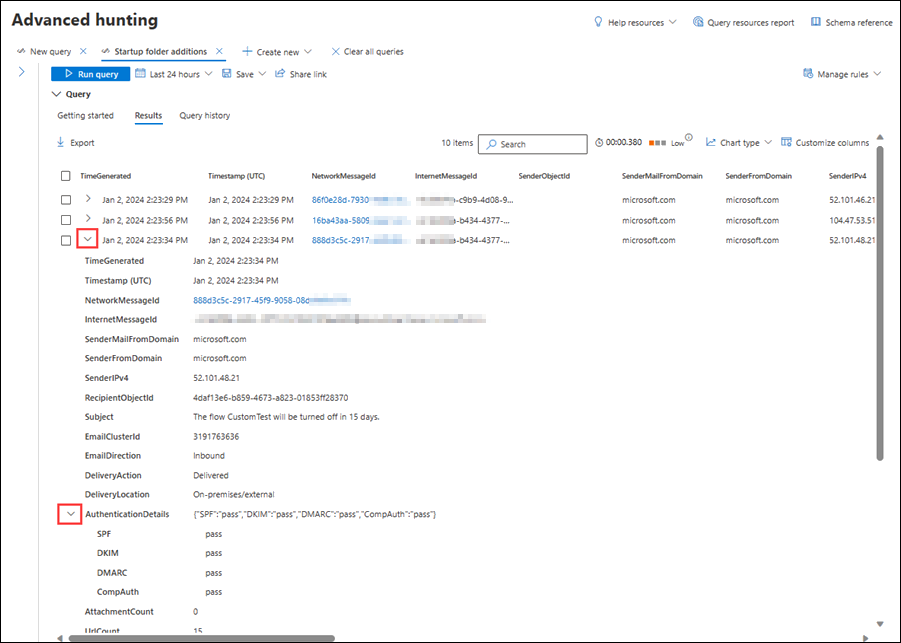

クエリ結果からドリルダウンする

次の機能を使用して、結果をインラインで調べることができます。

- 各結果の左側にあるドロップダウン矢印を選択して結果を展開する

- 必要に応じて、JSON 形式と配列形式の結果の詳細を展開します。読みやすくするために、該当する列名の左側にあるドロップダウン矢印を選択します。

- サイド ウィンドウを開いてレコードの詳細を表示する (展開された行と同時に)

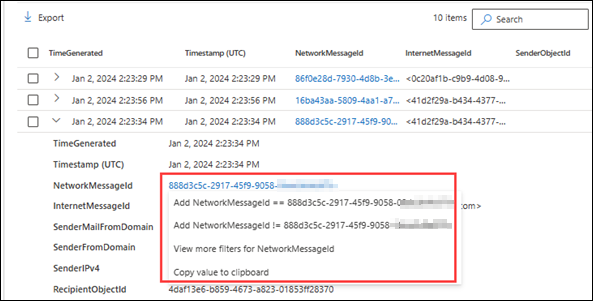

行内の任意の結果値を右クリックして、既存のクエリにフィルターを追加したり、さらに調査に使用する値をコピーしたりすることもできます。

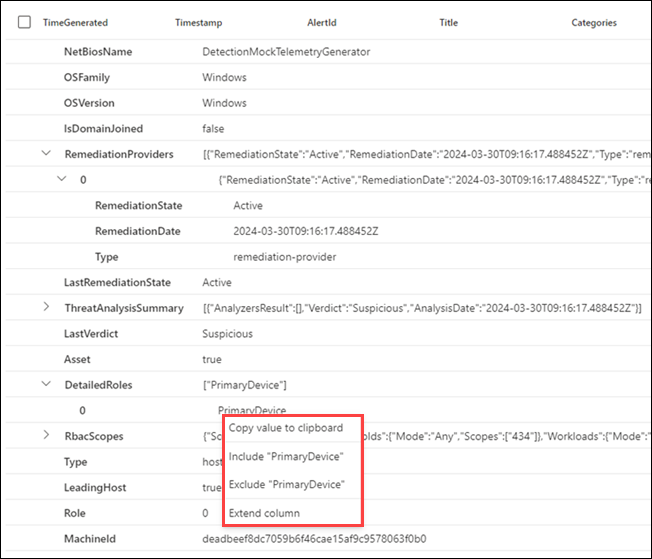

さらに、JSON フィールドと配列フィールドの場合は、既存のクエリを右クリックして更新して、フィールドを含めたり除外したり、フィールドを新しい列に拡張したりできます。

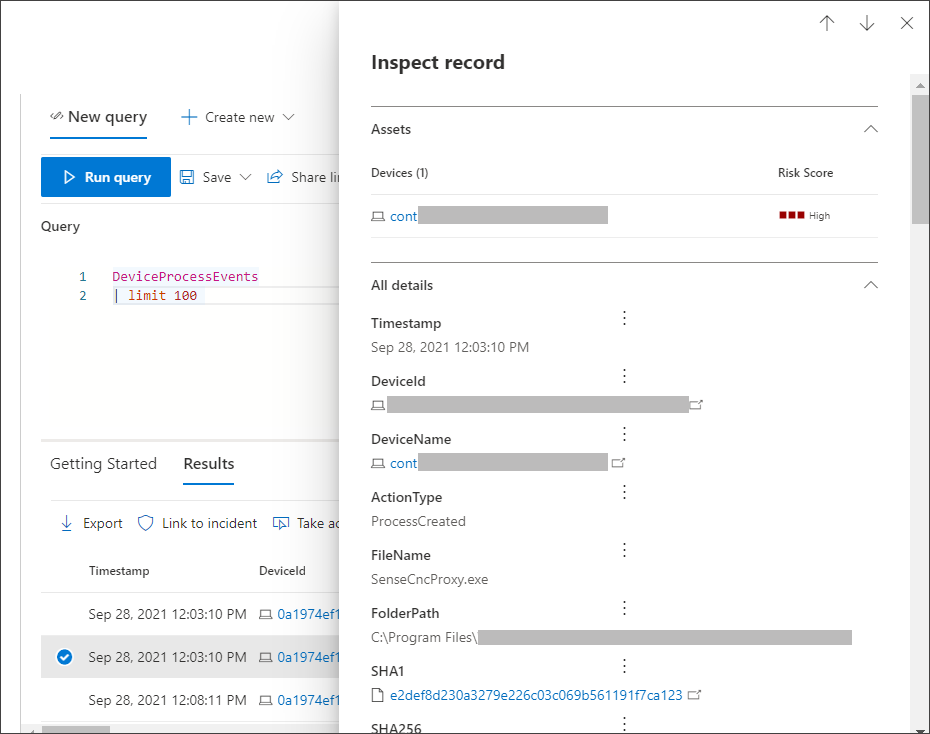

クエリ結果のレコードをすばやく検査するには、対応する行を選択して [ レコードの検査 ] パネルを開きます。 パネルには、選択したレコードに基づいて次の情報が表示されます。

- 資産 - レコード内で見つかったメイン資産 (メールボックス、デバイス、ユーザー) の概要ビューで、リスクや露出レベルなどの利用可能な情報が強化されています

- すべての詳細 - レコード内の列のすべての値

コンピューター、ファイル、ユーザー、IP アドレス、URL など、クエリ結果の特定のエンティティに関する詳細を表示するには、エンティティ識別子を選択して、そのエンティティの詳細なプロファイル ページを開きます。

結果からクエリを絞り込む

[ レコードの検査 ] パネルで、任意の列の右側にある 3 つのドットを選択します。 次のようなオプションを使用できます。

- 選択した値 (

==) を明示的に検索する - 選択した値をクエリ (

!=) から除外する - 、など

containsstarts with、クエリに値を追加するための高度な演算子を取得するends with

注:

この記事の一部のテーブルは、Microsoft Defender for Endpointでは使用できない場合があります。 Microsoft Defender XDRをオンにして、より多くのデータ ソースを使用して脅威を探します。 高度なハンティング ワークフローをMicrosoft Defender for EndpointからMicrosoft Defender XDRに移動するには、「高度なハンティング クエリをMicrosoft Defender for Endpointから移行する」の手順に従います。

関連項目

ヒント

さらに多くの情報を得るには、 Tech Community: Microsoft Defender XDR Tech Community の Microsoft Security コミュニティとEngageします。

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示

![Microsoft Defender ポータルの [レコードの検査] ページの [アクションの種類] ウィンドウ](/ja-jp/defender/media/work-with-query-tweak-query.png)