Microsoft Defender XDRで欺瞞機能を管理する

適用対象:

- Microsoft Defender XDR

- Microsoft Defender for Endpoint

重要

この記事の一部の情報は、商用リリース前に大幅に変更される可能性があるリリース済みの製品/サービスに関連しています。 Microsoft は、ここに記載された情報に関して、明示または黙示を問わず、いかなる保証も行いません。

Microsoft Defender XDRは、組み込みの欺瞞機能を通じて、人間が操作する横移動を高い信頼度で検出し、攻撃がorganizationの重要な資産に到達するのを防ぎます。 ビジネス メール侵害 (BEC)、ランサムウェア、組織の侵害、国家状態攻撃などのさまざまな攻撃では、多くの場合、横移動が使用され、初期段階で高い信頼を得て検出するのが難しい場合があります。 Defender XDRの欺瞞技術は、Microsoft Defender for Endpoint信号と相関する欺瞞信号に基づいて高い信頼度検出を提供します。

欺瞞機能は、本物の見た目のおとりアカウント、ホスト、および誘惑を自動的に生成します。 生成された偽の資産は、特定のクライアントに自動的にデプロイされます。 攻撃者がデコイや誘惑と対話すると、詐欺機能によって高い信頼度のアラートが発生し、セキュリティ チームの調査に役立ち、攻撃者の方法と戦略を観察できるようになります。 欺瞞機能によって発生したすべてのアラートは、インシデントに自動的に関連付けられ、Microsoft Defender XDRに完全に統合されます。 さらに、欺瞞テクノロジは Defender for Endpoint に統合され、デプロイのニーズを最小限に抑えます。

欺瞞機能の概要については、次のビデオをwatchします。

前提条件

次の表に、Microsoft Defender XDRで欺瞞機能を有効にする要件を示します。

| 要件 | 詳細 |

|---|---|

| サブスクリプションの要件 | 次のいずれかのサブスクリプション: - Microsoft 365 E5 - Microsoft Security E5 - Microsoft Defender for Endpoint Plan 2 |

| デプロイの要件 | 要件: - Defender for Endpoint は、Defenderfor Endpoint の自動調査と応答機能が構成されているプライマリ EDR ソリューション - です-デバイスは、Microsoft Entraで参加またはハイブリッドに参加しています- PowerShell はデバイスで有効になっています- 詐欺機能は、Windows 10 RS5 以降で動作するクライアントを対象としています。 |

| アクセス許可 | 偽装機能を構成するには、Microsoft Entra 管理センターまたはMicrosoft 365 管理センターで次のいずれかのロールが割り当てられている必要があります。 - グローバル管理者 - セキュリティ管理者 - ポータル システム設定の管理 |

欺瞞技術とは

欺瞞技術は、潜在的な攻撃のアラートをセキュリティ チームに即時に提供し、リアルタイムで対応できるようにするセキュリティ対策です。 詐欺技術は、ネットワークに属しているように見えるデバイス、ユーザー、ホストなどの偽の資産を作成します。

詐欺機能によって設定された偽のネットワーク資産と対話する攻撃者は、セキュリティ チームが潜在的な攻撃によるorganizationの侵害を防ぎ、攻撃者のアクションを監視して、防御者が環境のセキュリティをさらに向上させることができます。

Microsoft Defender XDRの欺瞞機能はどのように機能しますか?

Microsoft Defender ポータルの組み込みの欺瞞機能では、ルールを使用して、環境に合ったおとりと誘惑を行います。 この機能は、機械学習を適用して、ネットワークに合わせて調整されたデコイと誘惑を提案します。 また、欺瞞機能を使用して、おとりと誘惑を手動で作成することもできます。 これらのデコイと誘惑は、ネットワークに自動的にデプロイされ、PowerShell を使用して指定したデバイスに植え付けられます。

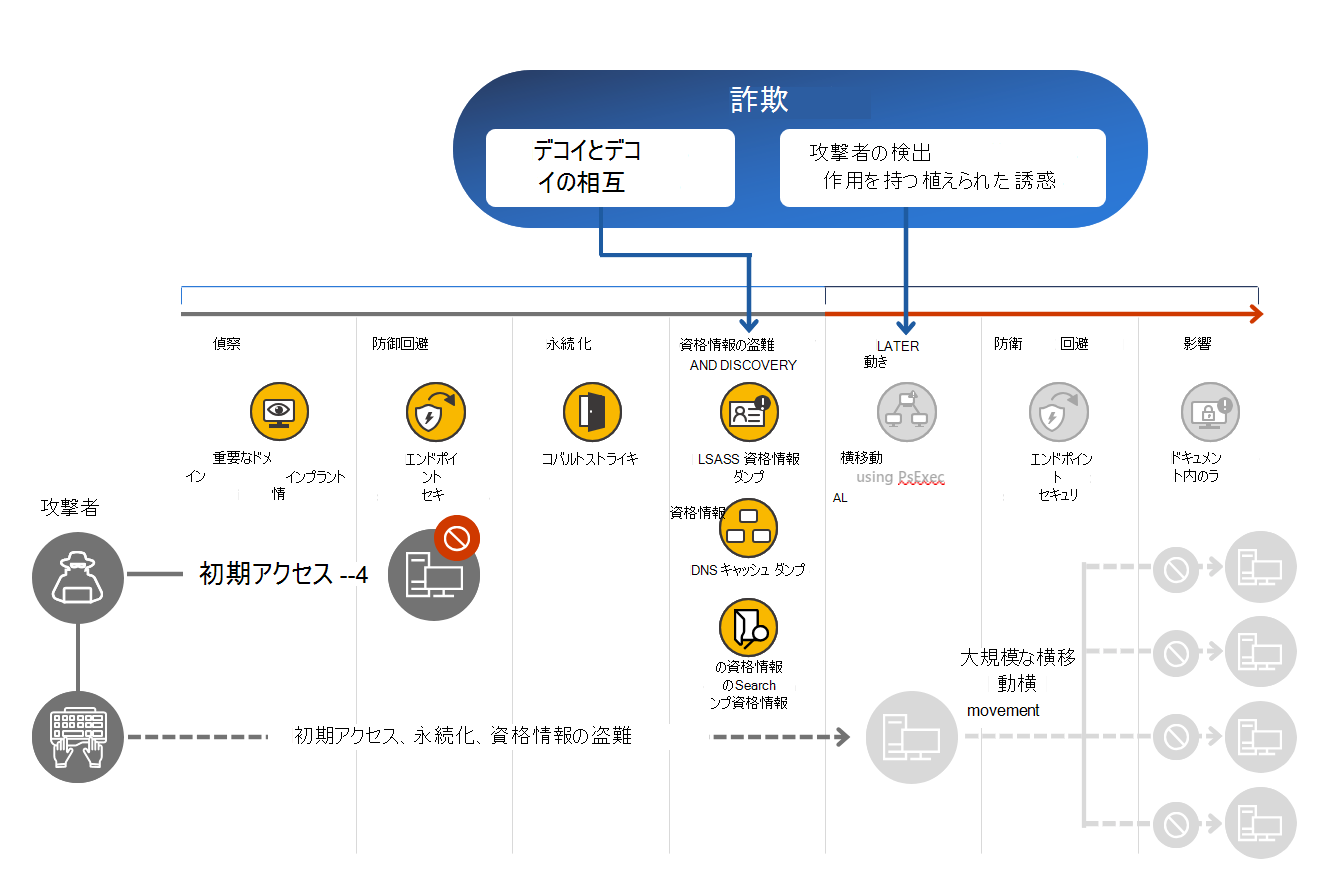

図 1. 欺瞞技術は、人間が操作する横移動の高い信頼度の検出を通じて、攻撃者が偽のホストや誘惑と対話したときにセキュリティ チームに警告します

デコイ は、ネットワークに属しているように見える偽のデバイスやアカウントです。 ルアー は、特定のデバイスやアカウントに植えられた偽のコンテンツであり、攻撃者を引き付けるために使用されます。 コンテンツには、ドキュメント、構成ファイル、キャッシュされた資格情報、または攻撃者が読み取り、盗み取り、または操作できる可能性のあるコンテンツを指定できます。 ルアーは、会社の重要な情報、設定、または資格情報を模倣します。

欺瞞機能では、次の 2 種類のルアーを使用できます。

- 基本的な魅力 - 顧客環境との対話がない、または最小限の操作を持たない、植え付けドキュメント、リンク ファイルなど。

- 高度な誘惑 - キャッシュされた資格情報や、顧客環境に応答したり、顧客環境と対話したりするインターセプトなどのコンテンツが植え付けられます。 たとえば、攻撃者は、Active Directory クエリへの応答を挿入したデコイ資格情報を操作する可能性があります。これはサインインに使用できます。

注:

誘惑は、詐欺ルールのスコープで定義された Windows クライアントにのみ植え付けられます。 ただし、Defender for Endpoint オンボード クライアントでデコイ ホストまたはアカウントを使用しようとすると、詐欺アラートが発生します。 Microsoft Defender for Endpointへのオンボードでクライアントをオンボードする方法について説明します。 今後の開発に向けて、Windows Server 2016以降の植え付けも予定しています。

デコイ、誘惑、スコープは、詐欺ルールで指定できます。 詐欺ルールを作成および変更する方法の詳細については、「 欺瞞機能の構成 」を参照してください。

攻撃者が Defender for Endpoint オンボード クライアントでデコイまたは誘惑を使用する場合、詐欺機能は、詐欺がクライアントに展開されたかどうかに関係なく、攻撃者のアクティビティの可能性を示すアラートをトリガーします。

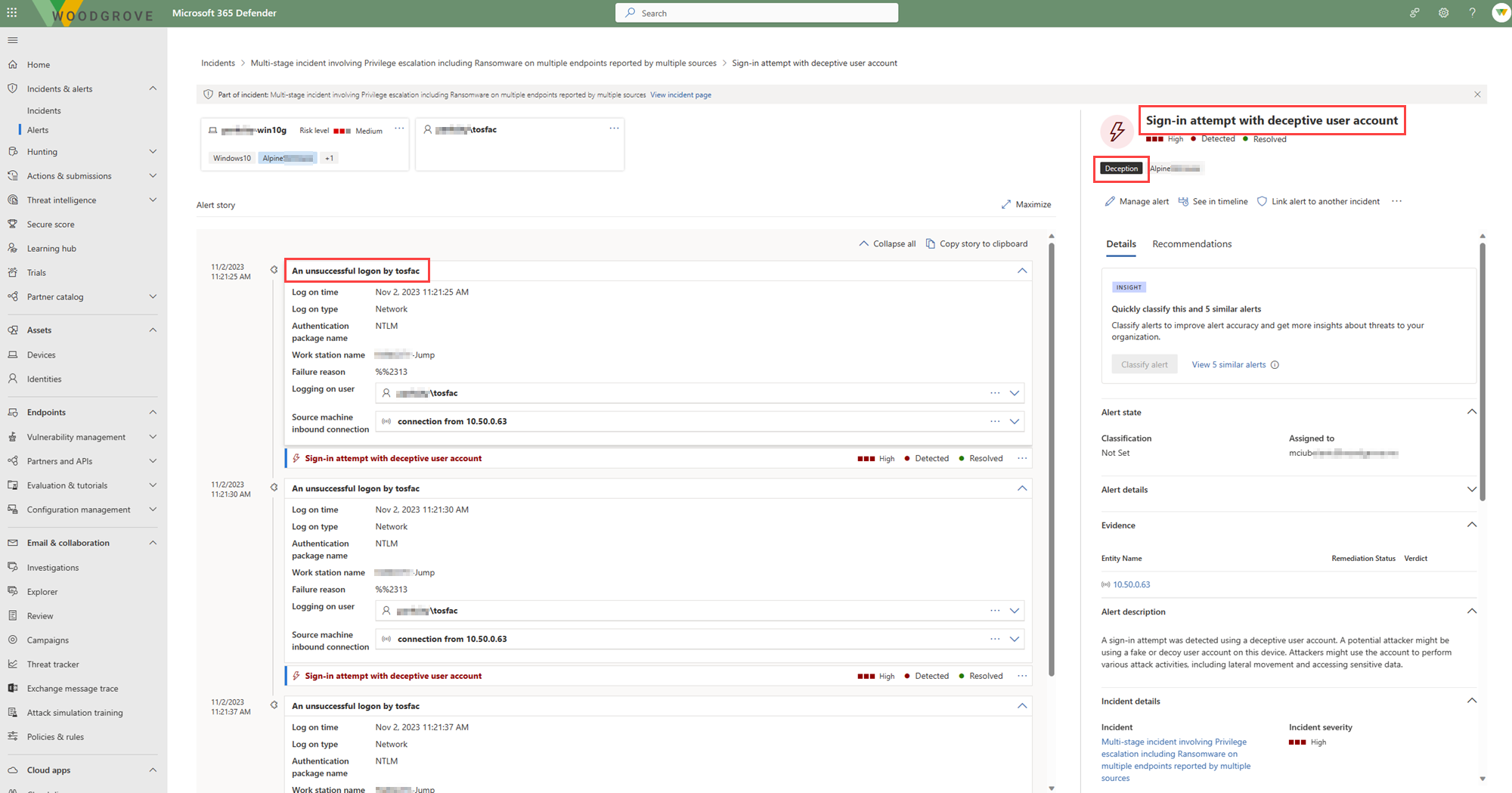

欺瞞によってアクティブ化されたインシデントとアラートを特定する

欺瞞検出に基づくアラートには、タイトルに 欺瞞 が含まれます。 アラート タイトルの例を次に示します。

- 欺瞞的なユーザー アカウントでのサインイン試行

- 欺瞞的なホストへの接続試行

アラートの詳細には、次のものが含まれます。

- Deception タグ

- アラートが発生したデコイ デバイスまたはユーザー アカウント

- サインイン試行や横移動試行などの攻撃の種類

図 2. 欺瞞関連のアラートの詳細

次の手順

ヒント

さらに多くの情報を得るには、 Tech Community: Microsoft Defender XDR Tech Community の Microsoft Security コミュニティとEngageします。

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示