Microsoft 365 を使用したゼロ トラスト展開計画

この記事では、Microsoft 365 でゼロ トラストセキュリティを構築するための展開計画について説明します。 ゼロ トラストは、侵害を想定し、各要求が制御されていないネットワークから発生したかのように検証する新しいセキュリティ モデルです。 要求がどこから発生したか、アクセスするリソースに関係なく、ゼロ トラスト モデルでは"信頼しない、常に検証する" ことが教えられます。

この記事は、このポスターと共に使用してください。

| アイテム | 説明 |

|---|---|

PDF | Visio 更新日: 2024 年 3 月 |

関連するソリューション ガイド |

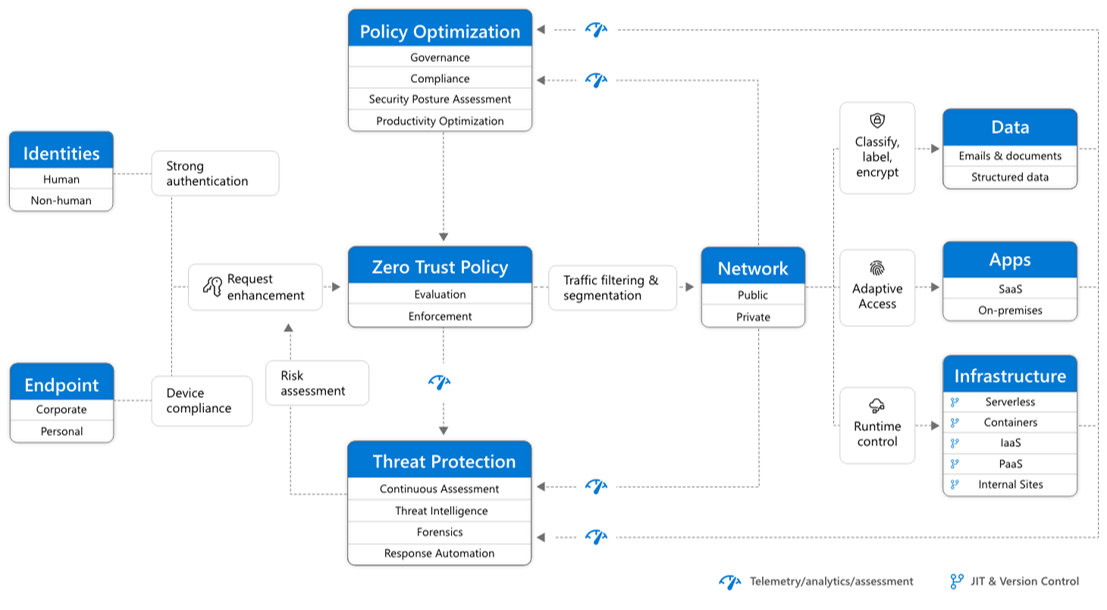

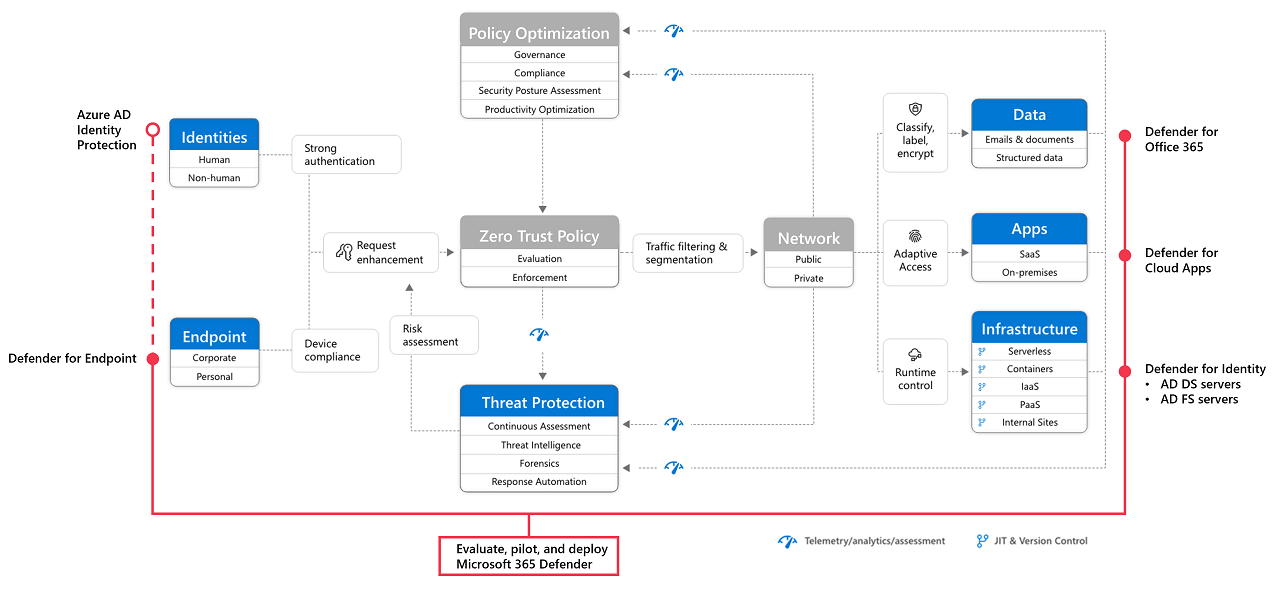

ゼロ トラスト セキュリティ アーキテクチャ

ゼロ トラストアプローチは、デジタル資産全体に及び、統合されたセキュリティ哲学とエンドツーエンド戦略として機能します。

この図は、ゼロ トラストに貢献する主要な要素の表現を示しています。

この図について:

- セキュリティ ポリシーの適用は、ゼロ トラスト アーキテクチャの中心にあります。 これには、ユーザー アカウントのリスク、デバイスの状態、設定したその他の条件とポリシーを考慮した条件付きアクセスによる多要素認証が含まれます。

- ID、デバイス、データ、アプリ、ネットワーク、その他のインフラストラクチャ コンポーネントはすべて、適切なセキュリティで構成されています。 これらのコンポーネントごとに構成されたポリシーは、全体的なゼロ トラスト戦略と調整されます。 たとえば、デバイス ポリシーは正常なデバイスの基準を決定し、条件付きアクセス ポリシーでは、特定のアプリとデータにアクセスするために正常なデバイスが必要です。

- 脅威の保護とインテリジェンスは、環境を監視し、現在のリスクを表面化し、攻撃を修復するための自動アクションを実行します。

ゼロ トラストの詳細については、「Microsoft ゼロ トラスト ガイダンス センター」を参照してください。

Microsoft 365 のゼロ トラストの展開

Microsoft 365 は、環境にゼロ トラストを組み込むのに役立つ多くのセキュリティと情報保護機能を使用して意図的に構築されています。 多くの機能を拡張して、organizationが使用する他の SaaS アプリとこれらのアプリ内のデータへのアクセスを保護できます。

この図は、ゼロ トラスト機能をデプロイする作業を表しています。 この作業は、一緒に構成できる作業単位に分割され、下から上に作業して、前提条件の作業が完了したことを確認します。

この図について:

- ゼロ トラストは、ID とデバイス保護の基礎から始まります。

- 脅威保護機能は、セキュリティ上の脅威をリアルタイムで監視および修復するために、この基盤の上に構築されています。

- 情報保護とガバナンスは、特定の種類のデータを対象とした高度な制御を提供し、最も重要な情報を保護し、個人情報の保護を含むコンプライアンス基準の遵守に役立ちます。

この記事では、クラウド ID を使用していることを前提としています。 この目的のガイダンスが必要な場合は、「 Microsoft 365 の ID インフラストラクチャをデプロイする」を参照してください。

ヒント

手順とエンド ツー エンドのデプロイ プロセスを理解したら、Microsoft 365 管理センターにサインインするときに、「Microsoft ゼロ トラスト セキュリティ モデルの高度なデプロイ ガイドを設定する」を使用できます。 このガイドでは、標準および高度なテクノロジの柱にゼロ トラスト原則を適用する手順について説明します。 サインインせずにガイドをステップ実行するには、 Microsoft 365 セットアップ ポータルにアクセスします。

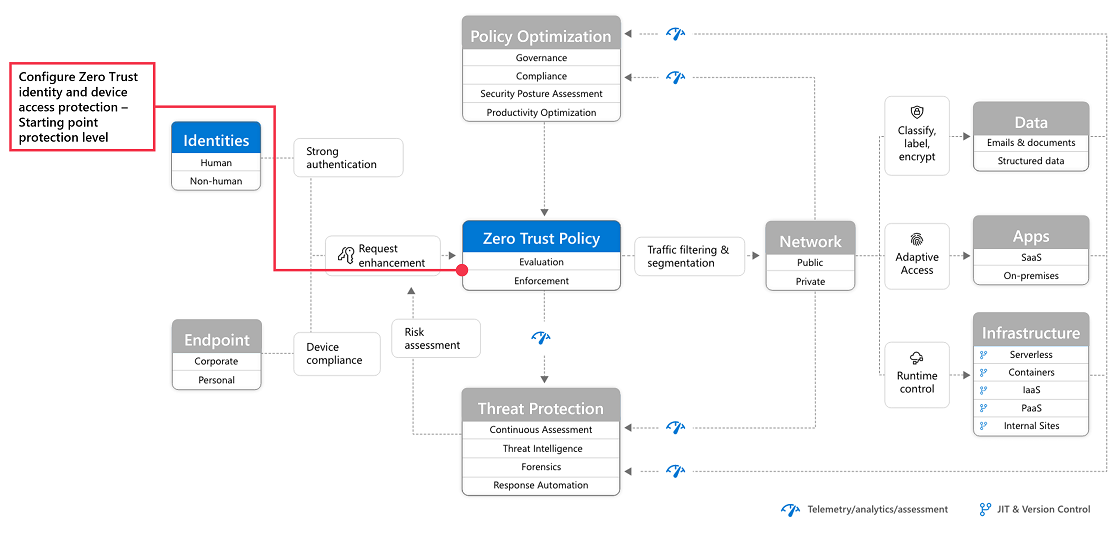

手順 1: ゼロ トラスト ID とデバイス アクセス保護を構成する: 開始点ポリシー

最初の手順では、ID とデバイスのアクセス保護を構成して、ゼロ トラスト基盤を構築します。

詳細な規範的なガイダンスについては、「ID とデバイス アクセス保護ゼロ トラスト」を参照してください。 この一連の記事では、エンタープライズ クラウド アプリとサービス、その他の SaaS サービス、および Microsoft Entra アプリケーションで公開されているオンプレミス アプリケーションの Microsoft 365 へのアクセスをセキュリティで保護するために、一連の ID とデバイス アクセスの前提条件構成とMicrosoft Entra条件付きアクセス、Microsoft Intune、その他のポリシーについて説明します。プロキシ。

| Includes | 前提条件 | を含まない |

|---|---|---|

3 つのレベルの保護に対して推奨される ID とデバイス アクセス ポリシー:

次に関するその他の推奨事項:

|

Microsoft E3 または E5 次のいずれかのモードでMicrosoft Entra IDします。

|

マネージド デバイスを必要とするポリシーのデバイス登録。 手順 2 を参照してください。Intuneを使用してエンドポイントを管理してデバイスを登録する |

まず、開始点レベルを実装します。 これらのポリシーでは、デバイスを管理に登録する必要はありません。

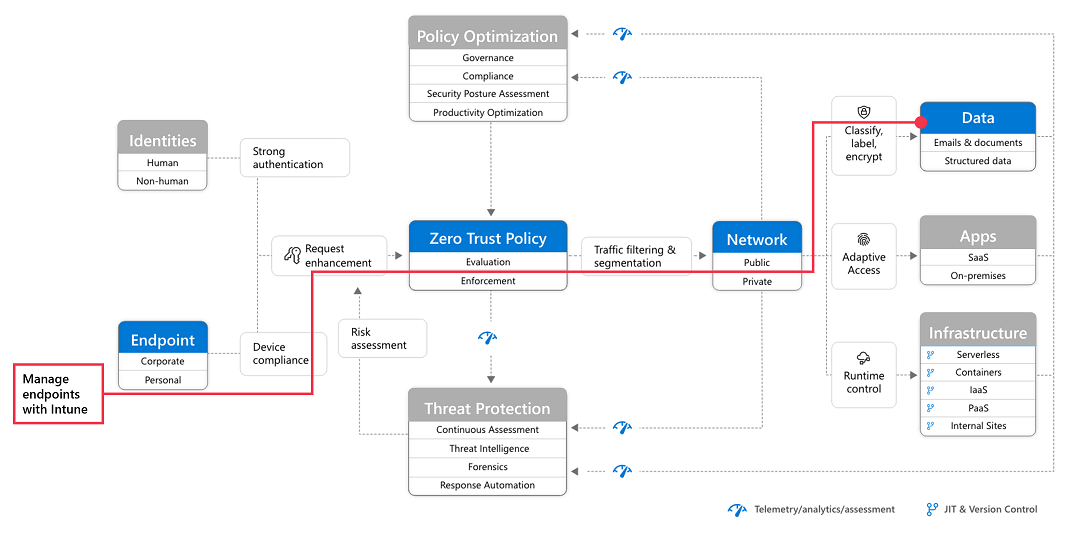

手順 2: Intuneを使用してエンドポイントを管理する

次に、デバイスを管理に登録し、より高度なコントロールでデバイスの保護を開始します。

詳細な規範的ガイダンスについては、「Intuneを使用してデバイスを管理する」を参照してください。

| Includes | 前提条件 | を含まない |

|---|---|---|

Intuneを使用してデバイスを登録します。

ポリシーの構成:

|

エンドポイントをMicrosoft Entra IDに登録する | 次のような情報保護機能の構成:

これらの機能については、 手順 5 を参照してください。機密データの保護と管理 (この記事の後半)。 |

詳細については、「Microsoft Intuneのゼロ トラスト」を参照してください。

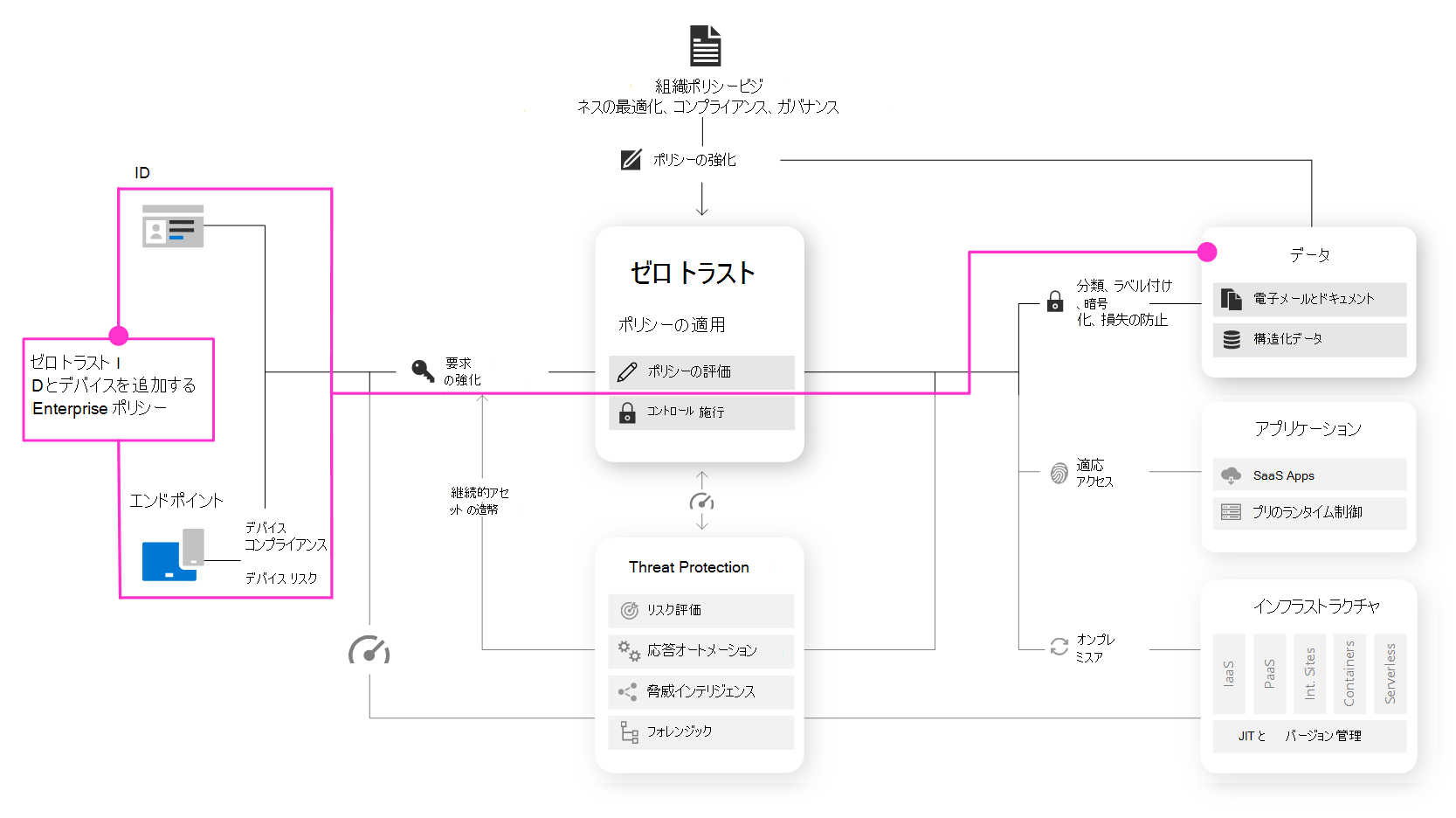

手順 3: ゼロ トラスト ID とデバイス アクセス保護を追加する: エンタープライズ ポリシー

デバイスを管理に登録すると、推奨されるゼロ トラスト ID とデバイス アクセス ポリシーの完全なセットを実装できるようになり、準拠しているデバイスが必要になります。

[共通 ID とデバイス アクセス ポリシー] に戻り、エンタープライズ層にポリシーを追加します。

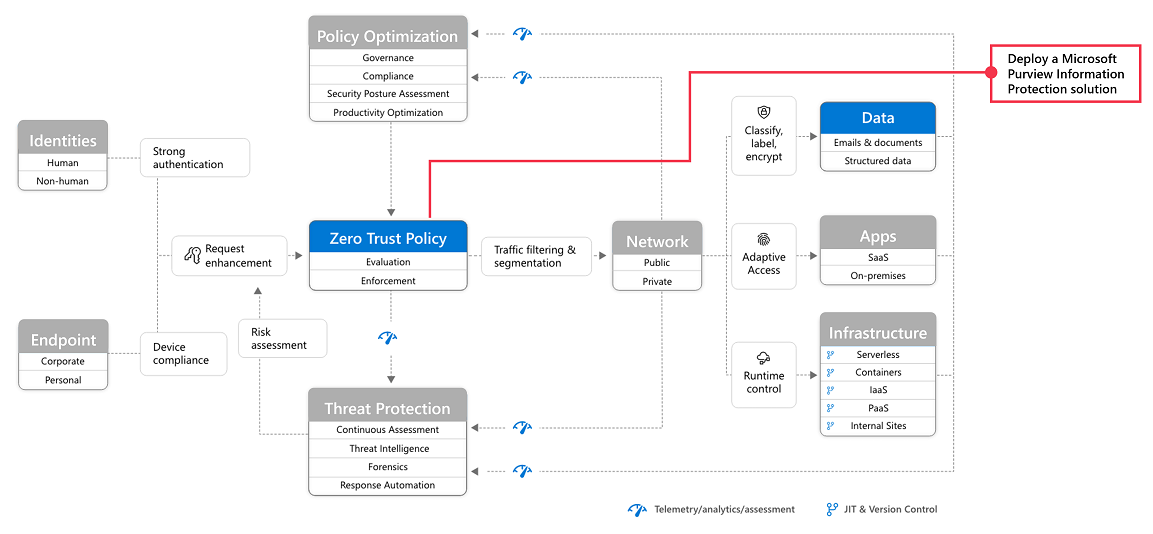

手順 4: Microsoft Defender XDRを評価、パイロット、デプロイする

Microsoft Defender XDRは、エンドポイント、電子メール、アプリケーション、ID など、Microsoft 365 環境全体からシグナル、脅威、アラート データを自動的に収集、関連付け、分析する拡張検出および応答 (XDR) ソリューションです。

Microsoft Defender XDR コンポーネントのパイロットとデプロイに関する方法的なガイドについては、「Microsoft Defender XDRの評価とパイロット」を参照してください。

| Includes | 前提条件 | を含まない |

|---|---|---|

すべてのコンポーネントの評価とパイロット環境を設定します。

脅威から保護する 脅威の調査と対応 |

Microsoft Defender XDRの各コンポーネントのアーキテクチャ要件については、ガイダンスを参照してください。 | Microsoft Entra ID 保護は、このソリューション ガイドには含まれていません。 これは手順 1 に含まれています。ゼロ トラスト ID とデバイス アクセス保護を構成します。 |

詳細については、次の追加のゼロ トラスト記事を参照してください。

手順 5: 機密データを保護および管理する

Microsoft Purview 情報保護を実装して、どこにいても機密情報を検出、分類、保護するのに役立ちます。

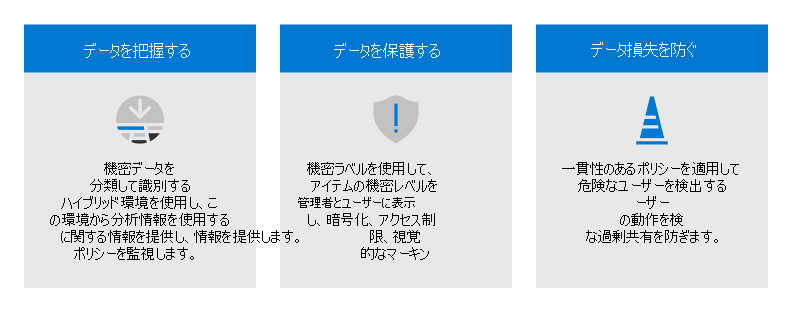

Microsoft Purview 情報保護機能は Microsoft Purview に含まれており、データを把握し、データを保護し、データ損失を防ぐためのツールを提供します。

この作業は、この記事で前に示したデプロイ スタックの上部に表示されますが、この作業はいつでも開始できます。

Microsoft Purview 情報保護には、特定のビジネス目標を達成するために使用できるフレームワーク、プロセス、および機能が用意されています。

情報保護を計画および展開する方法の詳細については、「Microsoft Purview 情報保護 ソリューションをデプロイする」を参照してください。

データ プライバシー規制の情報保護を展開する場合、このソリューション ガイドには、プロセス全体に推奨されるフレームワークが用意されています。 Microsoft 365 を使用してデータ プライバシー規制の情報保護を展開します。