Microsoft 365 テナントでのランサムウェア攻撃の検出と対応の最初の手順として、Microsoft Defender XDRの機能を評価するための試用版環境を設定します。

詳細については、これらのリソースを参照してください。

| 機能 | 説明 | どこから始めるか | 検知と対応に活用する方法 |

|---|---|---|---|

| Microsoft Defender XDR | シグナルを統合し、機能を単一のソリューションに調整します。 セキュリティ担当者が脅威シグナルを結合し、脅威の範囲と影響を完全に特定できるようにします。 攻撃を防止または停止し、影響を受けるメールボックス、エンドポイント、およびユーザー ID を自己回復するためのアクションを自動化します。 |

はじめに | インシデント対応 |

| Microsoft Defender for Identity | クラウドベースのセキュリティ インターフェイスを使用して、組織に向けられた高度な脅威、侵害された ID、悪意のあるインサイダー アクションを識別、検出、調査するには、オンプレミスの Active Directory Domain Services (AD DS) シグナルを使用します。 | 概要 | Microsoft Defender for Identity ポータルとの連携 |

| Microsoft Defender for Office 365 | メール メッセージ、リンク (URL)、共同作業ツールによってもたらされる悪意のある脅威から組織を保護します。 マルウェア、フィッシング、スプーフィング、その他の攻撃の種類に対する保護。 |

概要 | 脅威の捜索 |

| Microsoft Defender for Endpoint | エンドポイント (デバイス) 全体の高度な脅威の検出と対応を可能にします。 | 概要 | エンドポイントでの検出と対応 |

| Microsoft Entra ID 保護 | ID ベースのリスクの検出と修復と、それらのリスクの調査を自動化します。 | 概要 | 調査リスク |

| Microsoft Defender for Cloud Apps | Microsoft とサードパーティのすべてのクラウド サービスを対象に、検出、調査、ガバナンスを行うクラウド アクセス セキュリティ ブローカー。 | 概要 | 調査 |

注:

これらのサービスはすべて、Microsoft 365 E5 セキュリティ アドオンMicrosoft 365 E5 または Microsoft 365 E3 を必要とします。

これらのサービスを使用して、ランサムウェア攻撃者からの次の一般的な脅威を検出して対応します。

資格情報の盗用

- Microsoft Entra ID 保護

- Defender for Identity

- Defender for Office 365

デバイス侵害

- Defender for Endpoint

- Defender for Office 365

特権のエスカレーション

- Microsoft Entra ID 保護

- Defender for Cloud Apps

悪意のあるアプリの振る舞い

- Defender for Cloud Apps

データ放出、削除、またはアップロード

- Defender for Office 365

- Microsoft Defender for Cloud Apps の 異常検出ポリシー

次のサービスでは、Microsoft Defender XDRとそのポータル (https://security.microsoft.com) を一般的な脅威の収集と分析ポイントとして使用します。

- Defender for Identity

- Defender for Office 365

- Defender for Endpoint

- Defender for Cloud Apps

Microsoft Defender XDRは、脅威シグナルをアラートと接続されたアラートに組み合わせてインシデントに統合し、セキュリティ アナリストがランサムウェア攻撃のフェーズをより迅速に検出、調査、修復できるようにします。

結果の構成

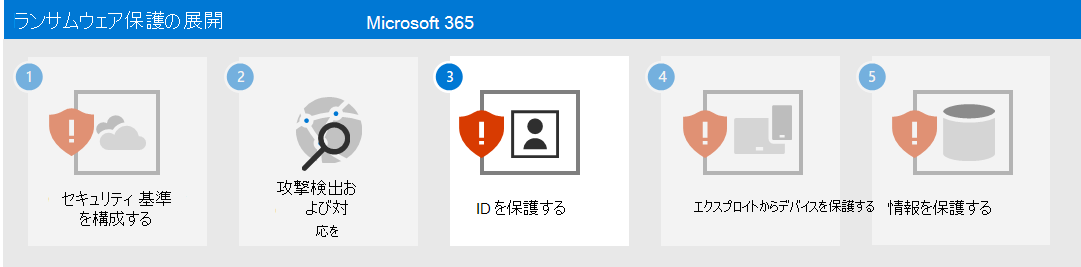

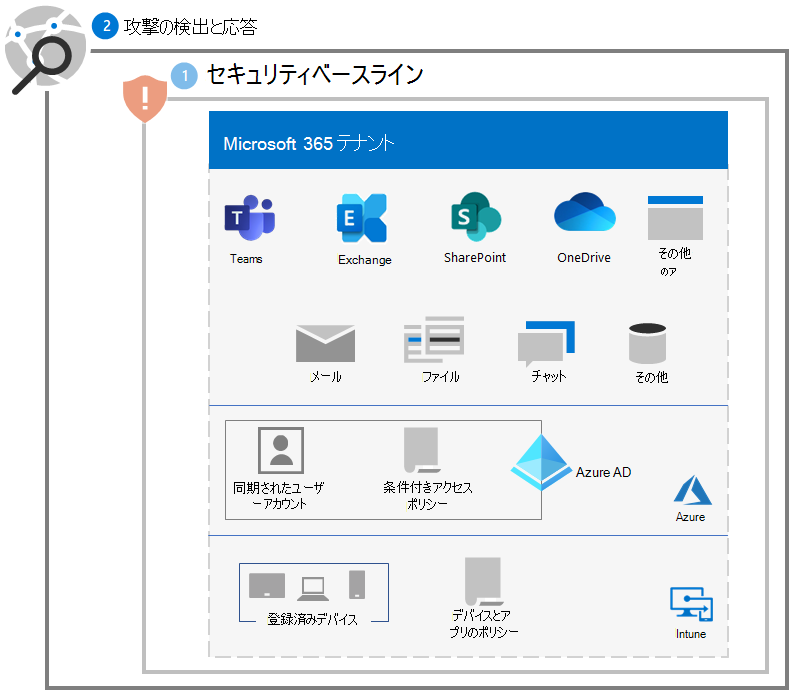

手順 1 と 2 のテナントのランサムウェア保護を次に示します。

次の手順

手順 3 に進み、Microsoft 365 テナントで ID を保護します。