AD DS にユーザーをプロビジョニングする方法

適用対象: Microsoft Identity Manager 2016 SP1 (MIM)

ID 管理システムの基本要件の 1 つは、外部システムにリソースをプロビジョニングする機能です。

このガイドでは、Microsoft® Identity Manager (MIM) 2016 から Active Directory® ドメイン サービス (AD DS) へのユーザーのプロビジョニング処理に関係する主要な構成要素について説明します。また、シナリオが期待どおりに機能しているかの確認方法についての説明、MIM 2016 を使用して Active Directory ユーザーを管理するための推奨事項、追加情報のリストも提供します。

はじめに

このセクションには、このドキュメントのスコープに関する情報も含まれています。 一般に、「~する方法」のガイドは、関連する『ファースト ステップ ガイド』で説明されている、オブジェクトと MIM を同期するプロセスについて、基本的な経験がある読者を対象としています。

対象ユーザー

このガイドは、既に MIM 同期プロセスのしくみについての基本的な知識があり、実地体験と、特定のシナリオに関するより詳細な概念情報を得ることに興味がある情報技術 (IT) プロフェッショナルを対象としています。

前提条件となる知識

このドキュメントでは、MIM の実行中のインスタンスへのアクセス権があることと、次のドキュメントで説明されている単純な同期のシナリオを構成した経験があることを前提としています。

このドキュメントの内容は、これらの概要ドキュメントの延長としての機能に限定されます。

スコープ

このドキュメントで紹介するシナリオは、基本的なラボ環境の要件に対応するために簡略化されています。 主な目的は、説明されている概念とテクノロジを読者に理解してもらうことです。

このドキュメントは、MIM を使用した AD DS でのグループ管理を含むソリューションを開発するのに役立ちます。

時間の要件

このドキュメントの手順を完了するには、90 から 120 分必要です。

この予想時間は、テスト環境が既に構成されていていることを前提としており、テスト環境のセットアップに必要な時間は含まれていません。

シナリオの説明

Fabrikam という架空の企業は、MIM を使用して、会社の AD DS 内のユーザー アカウントを管理することを計画しています。 このプロセスの一環として、Fabrikam 社は AD DS にユーザーをプロビジョニングする必要があります。 初期テストを開始するため、Fabrikam 社は MIM と AD DS で構成される基本的なラボ環境をインストールしました。 このラボ環境で Fabrikam 社は MIM ポータルで手動で作成したユーザーで構成されるシナリオをテストします。 このシナリオの目的は、定義済みのパスワードを使用して有効化したユーザーとして AD DS にユーザーをプロビジョニングすることです。

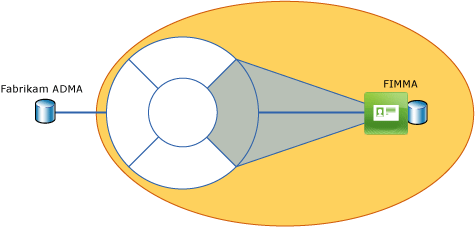

シナリオの設計

このガイドを使用するには、次の 3 つのアーキテクチャ コンポーネントが必要です。

Active Directory ドメイン コントローラー

FIM 同期サービスを実行しているコンピューター

FIM ポータルを実行しているコンピューター

次の図は、必要な環境を示しています。

1 台のコンピューターですべてのコンポーネントを実行できます。

注意

MIM のセットアップの詳細については、FIM のインストール ガイドを参照してください。

シナリオのコンポーネントの一覧

次の表に、このガイドのシナリオの一部であるコンポーネントを一覧表示します。

| アイコン | コンポーネント | 説明 |

|---|---|---|

|

組織単位 | MIM オブジェクト: プロビジョニングされたユーザーのターゲットとして使用される組織単位 (OU)。 |

|

ユーザー アカウント | · ADMA – AD DS に接続するための十分な権限を持つ Active Directory ユーザー アカウント。 · FIMMA - MIM に接続するための十分な権限を持つ Active Directory ユーザー アカウント。 |

|

管理エージェントと実行プロファイル | · Fabrikam ADMA – AD DS とデータを交換する管理エージェント。 ·Fabrikam FIMMA - MIM とデータを交換する管理エージェント。 |

|

同期規則 | Fabrikam グループの送信同期規則: AD DS にユーザーをプロビジョニングする送信同期規則。 |

|

セット | すべての契約社員: 契約社員の EmployeeType 属性値を持つすべてのオブジェクトの動的メンバーシップを持つセット。 |

|

Workflows | AD プロビジョニング ワークフロー: MIM ユーザーを AD 送信同期規則のスコープに取り込むためのワークフロー。 |

|

管理ポリシー規則 | AD プロビジョニング管理ポリシー規則: リソースがすべての契約社員のセットのメンバーになったときにトリガーする管理ポリシー規則 (MPR)。 |

|

MIM ユーザー | Britta Simon: AD DS にプロビジョニングする MIM ユーザー。 |

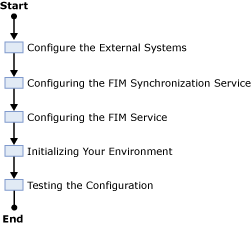

シナリオの手順

次の図は、このガイドで取り上げるシナリオの構成要素を示しています。

外部システムの構成

このセクションには、MIM 環境外で作成する必要があるリソースの作成方法も含まれています。

手順 1: OU を作成する

プロビジョニングされているサンプル ユーザーのコンテナーとして OU が必要です。 OU の作成の詳細については、「新しい組織単位 (OU) を作成する」を参照してください。

AD DS に MIMObjects という名前の OU を作成します。

手順 2: Active Directory ユーザー アカウントを作成する

このガイドのシナリオでは、次の 2 つの Active Directory ユーザー アカウントが必要です。

ADMA: Active Directory 管理エージェントで使用

FIMMA: FIM サービス管理エージェントで使用

どちらの場合も、通常のユーザー アカウントを作成するには十分です。 両方のアカウントの特定の要件の詳細については、このドキュメントで後述します。 ユーザーの作成の詳細については、「新しいユーザー アカウントを作成する」を参照してください。

FIM 同期サービスの構成

このセクションの構成手順では、FIM 同期サービス マネージャーを起動する必要があります。

管理エージェントを作成する

このガイドのシナリオでは、次の 2 つの管理エージェントを作成する必要があります。

Fabrikam ADMA: AD DS 用の管理エージェント

Fabrikam FIMMA: FIM サービス管理エージェント用の管理エージェント

手順 3: Fabrikam ADMA 管理エージェントを作成する

AD DS 用の管理エージェントを構成するときに、AD DS とのデータ交換で管理エージェントによって使用されるアカウントを指定する必要があります。 通常のユーザー アカウントを使用する必要があります。 ただし、AD DS からデータをインポートするには、アカウントに DirSync コントロールからの変更をポーリングする権限が必要です。 管理エージェントで AD DS にデータをエクスポートする場合は、ターゲットの OU に対して十分な権限をアカウントに付与する必要があります。 このトピックの詳細については、「Configuring the ADMA Account」 (ADMA アカウントの構成) を参照してください。

AD DS でユーザーを作成するには、オブジェクトの DN をフローする必要があります。 この他に、姓、名、および表示名もフローして、オブジェクトが確実に検出されるようにすることをお勧めします。

AD DS では、ユーザーが sAMAccountName 属性を使用してディレクトリ サービスにログオンするのがまだ一般的です。 この属性の値を指定しない場合、ディレクトリ サービスによってランダムな値が生成されます。 しかし、これらのランダムな値はわかりにくいため、通常、この属性のわかりやすいバージョンが AD DS へのエクスポートの一部となっています。 ユーザーが AD DS にログオンできるようにするには、エクスポート ロジックに unicodePwd 属性を使用して作成したパスワードを含める必要があります。

注意

unicodePwd として指定した値が、ターゲット AD DS のパスワード ポリシーに準拠していることを確認します。

AD DS アカウントのパスワードを設定するときに、有効なアカウントとしてアカウントを作成する必要もあります。 これは、userAccountControl 属性を設定することで行います。 UserAccountControl 属性の詳細については、「Using FIM to Enable or Disable Accounts in Active Directory」 (Active Directory で FIM を使用してアカウントを有効または無効にする) を参照してください。

次の表に、構成する必要がある最も重要なシナリオに固有の設定を一覧表示します。

| 管理エージェント デザイナー ページ | 構成 |

|---|---|

| 管理エージェントを作成する | 1. 管理エージェント: AD DS 2. 名前: Fabrikam ADMA |

| Active Directory フォレストに接続する | 1. ディレクトリ パーティションを選択します: "DC=Fabrikam,DC=com" 2. [ コンテナー] をクリックして [ コンテナーの選択 ] ダイアログ ボックスを開き、 MIMObjects が選択されている唯一の OU であることを確認します。 |

| オブジェクトの種類を選択する | 既に選択されているオブジェクトの種類に加え、ユーザーを選択します。 |

| 属性を選択する | 1. [すべて表示] をクリックします。 2. 次の属性を選択します。 ° displayName ° givenName ° sn ° SamAccountName ° unicodePwd ° userAccountControl |

詳細については、ヘルプで次のトピックを参照してください。

- 管理エージェントを作成する

- Active Directory フォレストに接続する

- Active Directory の管理エージェントを使用する

- ディレクトリ パーティションを構成する

注意

ExpectedRulesList 属性用に構成された属性フロー ルールのインポートがあることを確認します。

手順 4: Fabrikam FIMMA 管理エージェントを作成する

FIM サービス管理エージェントを構成するときに、FIM サービスとのデータ交換で管理エージェントによって使用されるアカウントを指定する必要があります。

通常のユーザー アカウントを使用する必要があります。 このアカウントは、MIM のインストール時に指定したものと同じアカウントである必要があります。 セットアップ時に指定した FIMMA アカウントの名前を決定したり、このアカウントがまだ有効であるかどうかをテストするために使用できるスクリプトについては、「Using Windows PowerShell to Do a FIM MA Account Configuration Quick Test」 (Windows PowerShell を使用して FIM MA アカウント構成の簡単なテストを行う) を参照してください、

次の表に、構成する必要がある最も重要なシナリオに固有の設定を一覧表示します。 次の表の情報に基づいて、管理エージェントを作成します。

| 管理エージェント デザイナー ページ | 構成 |

|---|---|

| 管理エージェントを作成する | 1. 管理エージェント: FIM サービス管理エージェント 2. Fabrikam FIMMA という 名前 を付けます |

| データベースへの接続 | 次の設定を使用します。 · サーバー: localhost · データベース: FIMService · FIM サービスのベース アドレス:http://localhost:5725 この管理エージェント用に作成したアカウントについての情報を提供します。 |

| オブジェクトの種類を選択する | 既に選択されているオブジェクトの種類に加え、[Person (ユーザー)] を選択します。 |

| オブジェクトの種類のマッピングを構成する | 既存のオブジェクトの種類のマッピングに加え、データ ソース オブジェクトの種類のユーザーからメタバース オブジェクトの種類のユーザーへのマッピングを追加します。 |

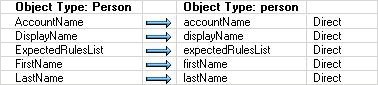

| 属性フローを構成する | 既存の属性フローのマッピングに加え、次の属性フローのマッピングを追加します。 |

詳細については、ヘルプの次のトピックを参照してください。

管理エージェントを作成する

Active Directory データベースに接続する

Active Directory の管理エージェントを使用する

ディレクトリ パーティションを構成する

注意

ExpectedRulesList 属性用に構成された属性フロー ルールのインポートがあることを確認します。

手順 5: 実行プロファイルを作成する

次の表に、このガイドのシナリオのために作成する必要がある実行プロファイルの一覧を示します。

| 管理エージェント | 実行プロファイル |

|---|---|

| Fabrikam ADMA | 1. 完全インポート 2. 完全同期 3. 差分インポート 4. 差分同期 5. エクスポート |

| Fabrikam FIMMA | 1. 完全インポート 2. 完全同期 3. 差分インポート 4. 差分同期 5. エクスポート |

前の表に従って各管理エージェントの実行プロファイルを作成します。

注意

詳細については、MIM ヘルプで「Create a Management Agent Run Profile」 (管理エージェントの実行プロファイルを作成する) を参照してください。

重要

環境内でプロビジョニングが有効になっていることを確認します。 これを行うには、「Windows PowerShellを使用してプロビジョニングを有効にする (https://go.microsoft.com/FWLink/p/?LinkId=189660)」というスクリプトを実行します。

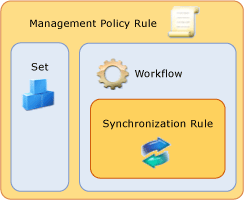

FIM サービスの構成

このガイドのシナリオのため、次の図に示すように、プロビジョニング ポリシーを構成する必要があります。

このプロビジョニング ポリシーの目的は、グループを AD ユーザーの送信同期規則のスコープに入れることです。 リソースを同期規則のスコープに入れることで、同期エンジンで構成に従ってリソースを AD DS にプロビジョニングできるようになります。

FIM サービスを構成するには、Windows インターネット エクスプローラー®で に移動します。http://localhost/identitymanagement. MIM ポータル ページで、プロビジョニング ポリシーを作成するには、[管理] セクションから関連ページに移動します。 構成を確認するには、「Using Windows PowerShell to document your provisioning policy configuration」 (Windows PowerShell を使用してプロビジョニング ポリシーの構成を文書化する) のスクリプトを実行する必要があります

手順 6: 同期規則を作成する

次の表に、必要な Fabrikam プロビジョニングの同期規則の構成を示します。 次の表のデータに従い、同期規則を作成します。

| 同期規則の構成 | 設定 |

|---|---|

| 名前 | Active Directory ユーザーの送信同期規則 |

| 説明 | |

| 優先順位 | 2 |

| データ フローの方向 | 送信 |

| 依存関係 |

| スコープ | 設定 |

|---|---|

| メタバース リソースの種類 | 個人 |

| 外部システム | Fabrikam ADMA |

| 外部システム リソースの種類 | user |

| リレーションシップ | 設定 |

|---|---|

| 外部システムでリソースを作成する | True |

| プロビジョニング解除を有効にする | False |

| リレーションシップ条件 | 設定 |

|---|---|

| ILM 属性 | データ ソース属性 |

| データ ソース属性 | sAMAccountName |

| 最初の送信属性フロー | 設定 1 | 設定 2 |

|---|---|---|

| Null を許容 | 到着地 | source |

| false | dn | +("CN=",displayName,",OU=MIMObjects,DC=fabrikam,DC=com") |

| false | userAccountControl | 定数: 512 |

| false | unicodePwd | 定数: P@$$W 0rd |

| 永続的な送信属性フロー | 設定 1 | 設定 2 |

|---|---|---|

| Null を許容 | 到着地 | source |

| false | sAMAccountName | accountName |

| false | displayName | displayName |

| false | givenName | firstName |

| false | sn | lastName |

注意

重要 送信先としての DN を持つ属性フローに [初期フローのみ] が選択されていることを確認します。

手順 7: ワークフローを作成する

AD のプロビジョニング ワークフローの目的は、Fabrikam のプロビジョニング同期規則をリソースに追加することです。 次の表に構成を示します。 次の表のデータに従って、ワークフローを作成します。

| ワークフローの構成 | 設定 |

|---|---|

| 名前 | Active Directory ユーザーのプロビジョニング ワークフロー |

| 説明 | |

| ワークフローの種類 | アクション |

| ポリシー更新時に実行 | False |

| 同期規則 | 設定 |

|---|---|

| 名前 | Active Directory ユーザーの送信同期規則 |

| アクション | 追加 |

手順 8: MPR を作成する

必要な MPR はセット移行の種類で、リソースがすべての契約社員のセットのメンバーになったときにトリガーします。 次の表に構成を示します。 次の表のデータに従って、ワークフローを作成します。

| MPR の構成 | 設定 |

|---|---|

| 名前 | AD ユーザー プロビジョニングの管理ポリシー規則 |

| 説明 | |

| Type | セット移行 |

| アクセス許可の付与 | False |

| 無効 | False |

| 移行の定義 | 設定 |

|---|---|

| 移行の種類 | セットへの移行 |

| 移行セット | すべての契約社員 |

| ポリシー ワークフロー | 設定 |

|---|---|

| Type | アクション |

| 表示名 | Active Directory ユーザーのプロビジョニング ワークフロー |

環境の初期化

初期化フェーズの目的は次のとおりです。

同期規則をメタバースに取り込む。

Active Directory 構造を Active Directory コネクタ スペースに取り込む。

手順 9: 実行プロファイルを実行する

次の表に、初期化フェーズの一部である実行プロファイルを一覧表示します。 次の表に従って実行プロファイルを実行します。

| 実行 | 管理エージェント | 実行プロファイル |

|---|---|---|

| 1 | Fabrikam FIMMA | フル インポート |

| 2 | 完全同期 | |

| 3 | エクスポート | |

| 4 | 差分インポート | |

| 5 | Fabrikam ADMA | フル インポート |

| 6 | 完全同期 |

注意

送信同期規則がメタバースに正常に投影されていることを確認する必要があります。

構成のテスト

このセクションの目的は、実際の構成をテストすることです。 構成をテストするには、次の手順を実行します。

FIM ポータルでサンプル ユーザーを作成します。

サンプル ユーザーのプロビジョニングの前提条件を確認します。

AD DS にサンプル ユーザーをプロビジョニングします。

ユーザーが AD DS に存在することを確認します。

手順 10: MIM でサンプル ユーザーを作成する

次の表にサンプル ユーザーのプロパティの一覧を示します。 次の表のデータに従って、サンプル ユーザーを作成します。

| 属性 | 値 |

|---|---|

| 名 | Britta |

| 姓 | Simon |

| 表示名 | Britta Simon |

| アカウント名 | BSimon |

| Domain | Fabrikam |

| 従業員タイプ | Contractor |

サンプル ユーザーのプロビジョニングの前提条件を確認する

サンプル ユーザーを AD DS にプロビジョニングするには、2 つの前提条件を満たす必要があります。

ユーザーがすべての契約社員のセットのメンバーであること。

ユーザーが送信同期規則のスコープ内にあるように設定していること。

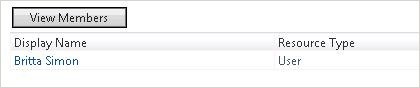

手順 11: ユーザーがすべての契約社員のメンバーであることを確認する

ユーザーがすべての契約社員のセットのメンバーであるかどうかを確認するには、セットを開き、[メンバーの表示] をクリックします。

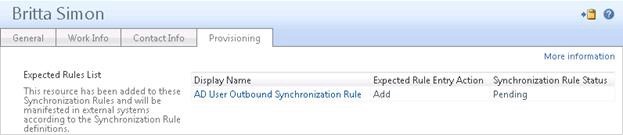

手順 12: ユーザーが送信同期規則のスコープ内にあることを確認する

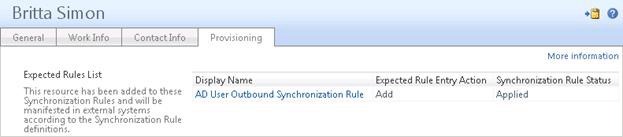

ユーザーが同期規則のスコープに含まれているかどうかを確認するには、ユーザーのプロパティ ページを開き、[プロビジョニング] タブで [予期されるルールの一覧] 属性を確認します。必要なルール一覧属性は、AD ユーザーを一覧表示する必要があります

送信同期規則が一覧表示されている必要があります。 次のスクリーンショットは、[予期される規則一覧] 属性の例を示しています。

処理のこの時点では、[予期される規則一覧] は [保留] になっています。 これは、同期規則がこのユーザーにまだ適用されていないことを意味します。

手順 13: サンプル グループを同期する

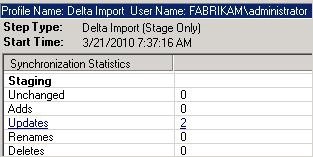

テスト オブジェクトに対して最初の同期サイクルを開始する前に、テスト計画で実行される各実行プロファイルの後に予想されるオブジェクトの状態を追跡する必要があります。 テスト計画には、オブジェクトの一般的な状態 (作成済み、更新済み、または削除済み) の横に、想定している属性値も含める必要があります。 テスト計画を使用して、テスト計画の想定を確認します。 手順が期待どおりの結果を返さない場合、想定した結果と実際の結果との不一致を解決するまで、次の手順に進まないでください。

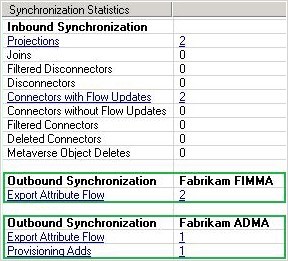

自身の想定を確認するため、最初のインジケーターとして同期の統計情報を使用できます。 たとえば、コネクタ スペースにステージングする新しいオブジェクトを想定していたにも関わらず、インポートの統計で “Adds (追加)” がなしと返された場合、明らかに環境内の何かが想定どおりに動作していません。

同期の統計情報から自分のシナリオが期待どおりに動作するかどうかの最初の兆候を得ることができますが、Synchronization Service Manager のコネクタ スペースの検索とメタバース検索機能を使用して、予想される属性値を検証する必要があります。

AD DS にユーザーを同期するには、次の手順を実行します。

FIM MA コネクタ スペースにユーザーをインポートします。

メタバースにユーザーを投影します。

Active Directory コネクタ スペースにユーザーをプロビジョニングします。

ステータス情報を FIM にエクスポートします。

ユーザーを AD DS にエクスポートします。

ユーザーの作成を確認します。

これらのタスクを実行するには、次の実行プロファイルを実行します。

| 管理エージェント | 実行プロファイル |

|---|---|

| Fabrikam FIMMA | 1. 差分インポート 2. 差分同期 3. エクスポート 4. 差分インポート |

| Fabrikam FIMMA | 1. エクスポート 2. Delta Import |

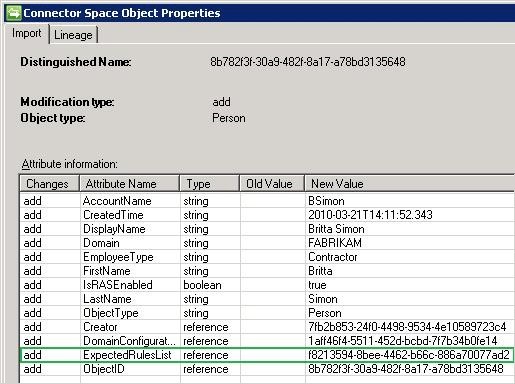

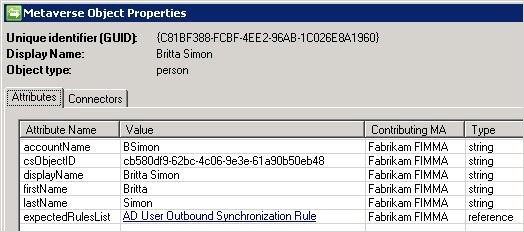

FIM サービス データベースからインポートすると、Britta Simon と、Britta を AD ユーザーの送信同期規則にリンクする ExpectedRuleEntry オブジェクトが、Fabrikam FIMMA コネクタ スペースにステージングされます。 コネクタ スペースで Britta のプロパティを確認するときに、FIM ポータルで構成した属性値の横に、ExpectedRuleEntry オブジェクトへの有効な参照も表示されます。 次のスクリーンショットは、その例を示しています。

Fabrikam FIMMA 上で実行する差分同期の目的は、次の複数の操作を実行することです。

投影: 新しいユーザー オブジェクトと関連する ExpectedRuleEntry オブジェクトがメタバースに投影されます。

プロビジョニング: 新しく投影された Britta Simon オブジェクトが Fabrikam ADMA のコネクタ スペースにプロビジョニングされます。

エクスポート属性フロー: エクスポート属性フローは、両方の管理エージェントで発生します。 Fabrikam ADMA に、新しくプロビジョニングされた Britta Simon オブジェクトが新しい属性の値とともに入力されます。 Fabrikam FIMMA では、既存の Britta Simon オブジェクトと関連する ExpectedRuleEntry オブジェクトが投影の結果である属性値で更新されます。

同期の統計情報で既に示したように、プロビジョニング アクティビティは、Fabrikam ADMA のコネクタ スペースで行われています。 Britta Simon のメタバース オブジェクトのプロパティを確認すると、このアクティビティが、有効な参照が入力された ExpectedRulesList 属性の結果であることがわかります。

Fabrikam FIMMA で次のエクスポート中に、Britta Simon の同期ルールのステータスが [保留] から [適用済み] に更新されます。これは、送信同期規則がメタバースのオブジェクトでアクティブになっていることを示します。

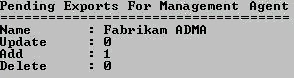

新しいオブジェクトが ADMA コネクタ スペースにプロビジョニングされたため、この管理エージェントの保留中のエクスポートに、[Add] が 1 つあるはずです。

FIM では、エクスポートを実行するたびに、次の差分インポートを行ってエクスポート操作を完了させる必要があります。 前回のエクスポートの実行後に実行する差分インポートは、確認のインポートと呼ばれています。 確認のインポートは、FIM 同期サービスが連続する同期の実行中に適切な更新要件を作成できるようにするために必要です。

このセクションの指示に従って、実行プロファイルを実行します。

重要

各実行プロファイルは、エラーなく正常に実行される必要があります。

手順 14: AD DS でプロビジョニングされたユーザーを確認する

サンプル ユーザーが AD DS にプロビジョニングされていることを確認するには、FIMObjects OU を開きます。 Britta Simon が FIMObjects OU に配置されているはずです。

まとめ

このドキュメントの目的は、MIM のユーザーを AD DS と同期するための主な構成要素を紹介することです。 最初のテストでは、タスクを完了するために必要な最小限の属性を使用して開始し、一般的な手順が期待どおりに機能したら、シナリオにさらに属性を追加します。 複雑さを最小レベルに維持することで、トラブルシューティングのプロセスを簡略化します。

構成をテストするときに、テスト オブジェクトを削除して新しく再作成することがよくあります。 これを入力された

ExpectedRulesList 属性を持つオブジェクトで行うと、孤立した ERE オブジェクトになる場合があります。

同期ターゲットとして AD DS を含む一般的な同期のシナリオでは、MIM はオブジェクトのすべての属性にとって信頼できません。 たとえば、FIM を使用して AD DS 内のユーザー オブジェクトを管理する場合、少なくとも、ドメインと objectSID 属性は AD DS 管理エージェントによって提供される必要があります。 ユーザーが FIM ポータルにログオンできるようにする場合は、アカウント名、ドメイン、および objectSID 属性が必要です。 AD DS からこれらの属性を入力するには、AD DS のコネクタ スペースに追加の受信同期規則が必要です。 属性値の複数のソースを持つオブジェクトを管理する場合は、属性フローの優先順位を正しく構成する必要があります。 属性フローの優先順位が正しく構成されていない場合、同期エンジンによって属性値の入力がブロックされます。 属性フローの優先順位の詳細については、「About Attribute Flow Precedence」 (属性フローの優先順位について) の記事を参照してください。