ホストされた体験版用に Azure Marketplace サブスクリプションを設定する

この記事では、体験版用の Dataverse および Power Apps または Dynamics 365 Operations Apps 環境上で Azure Marketplace サブスクリプションと Dynamics 365 アプリを設定する方法について説明します。

重要

体験版は既に非推奨になっています。 体験版に代わる方法として、無料試用版への移行を検討することをお勧めします。お客様は、カスタマイズされた設定と構成を使用して、特定の要件を満たして、製品に完全に関わる機会を提供します。 オファーから体験版を削除し、体験版環境をクリーンアップすることをお勧めします。

重要

Azure Active Directory (Azure AD) Graph は、2023 年 6 月 30 日の時点で非推奨となっています。 今後、Azure AD Graph への投資は行いません。 Azure AD Graph API には、セキュリティ関連の修正プログラム以外の SLA やメンテナンス コミットメントはありません。 新機能への投資は Microsoft Graph に対してのみ行われます。

アプリケーションを Microsoft Graph API に移行するのに十分な時間を確保できるように、段階的な手順で Azure AD Graph を廃止します。 後日お知らせしますが、Azure AD Graph を使用して新しいアプリケーションの作成をブロックします。

詳細については、「 Important: Azure AD Graph の廃止と Powershell モジュールの廃止に関するページを参照してください。

Dataverse および Power Apps 上で Dynamics 365 アプリ用に設定する

Azure ポータルに管理者アカウントでサインインします。

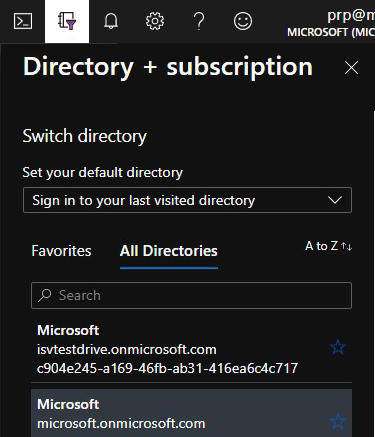

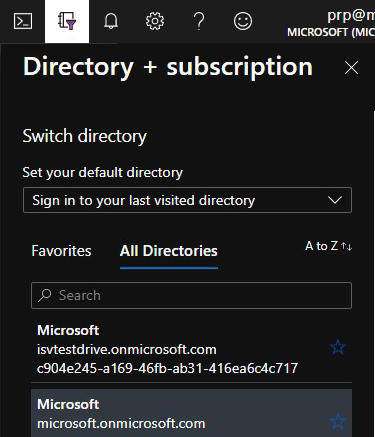

右上隅のアカウント アイコンの上にカーソルを移動して、Dynamics 365 体験版インスタンスに関連付けられたテナント内にいることを確認します。 正しいテナントにいない場合は、アカウント アイコンを選択して正しいテナントに切り替えます。

Dynamics 365 Customer Engagement Plan ライセンスが使用可能であることを確認します。

Azure で Microsoft Entra アプリを作成します。 AppSource では、このアプリを使用して、テナントでの体験版ユーザーのプロビジョニングとプロビジョニング解除が行われます。

フィルター ウィンドウで、[Microsoft Entra ID を選択します。

[アプリの登録] を選択します。

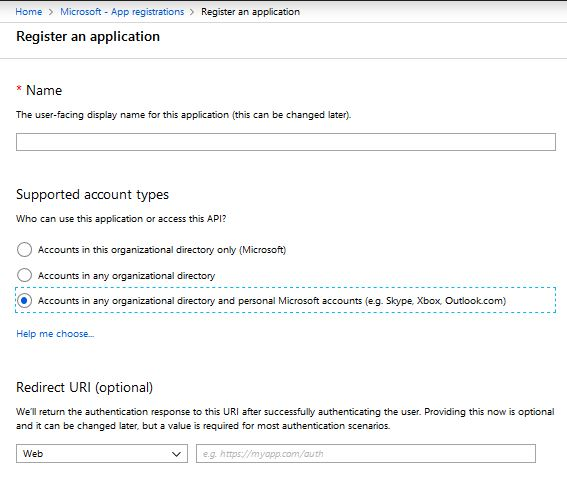

[新規登録] を選択します。

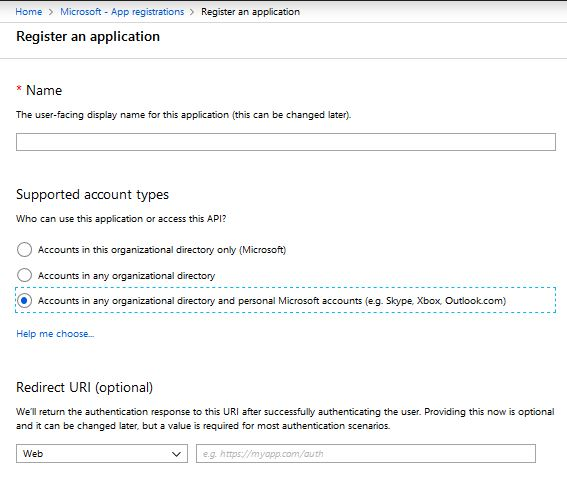

適切なアプリケーション名を指定します。

[サポートされているアカウントの種類] で、[Accounts in any organizational directory and personal Microsoft accounts]\(任意の組織のディレクトリ内のアカウントと、個人用の Microsoft アカウント\) を選択します。

[作成] を選択して、アプリが作成されるまで待ちます。

アプリが作成されたら、概要画面に表示されるアプリケーション ID をメモします。 この値は、後で体験版を構成するときに必要になります。

[アプリケーションの管理] で、[API のアクセス許可] を選択します。

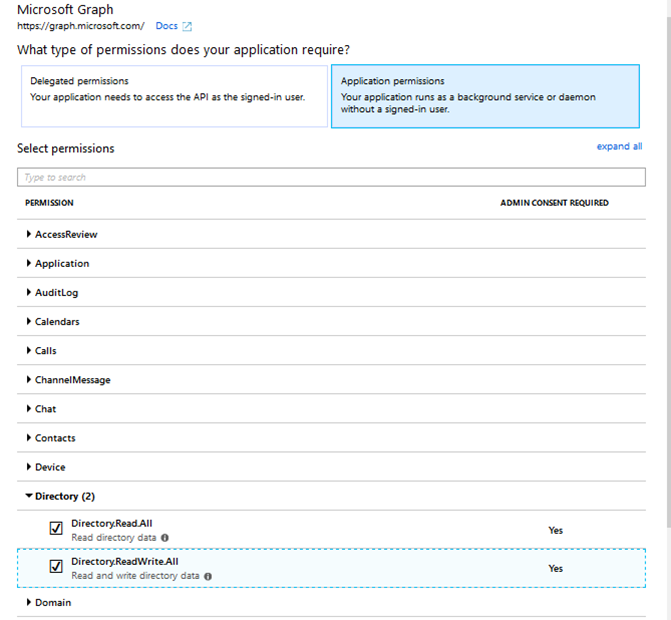

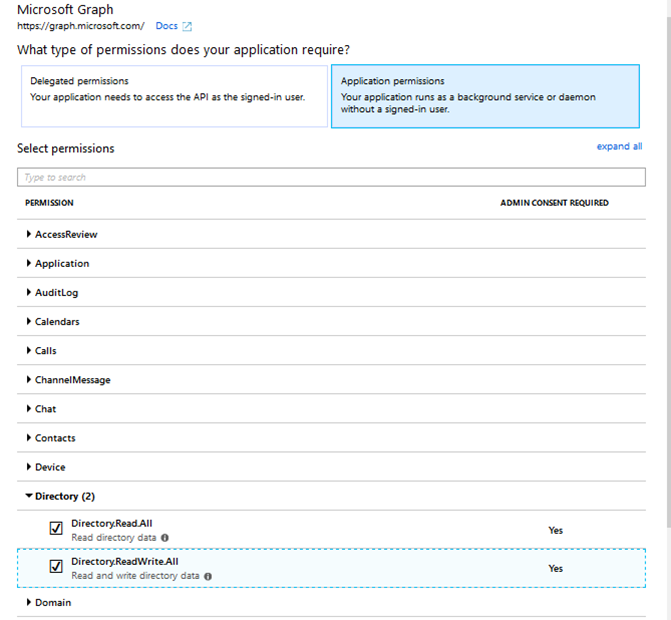

[アクセス許可の追加] を選択し、次に [Microsoft Graph API] を選択します。

[アプリケーション] アクセス許可カテゴリを選択し、次に [User.ReadWrite.All]、[Directory.Read.All]、[Directory.ReadWrite.All] のアクセス許可を選択します。

アクセス許可が追加されたら、[Grant admin consent for Microsoft]\(Microsoft に対する管理者の同意の付与\) を選択します。

メッセージ アラートから、[はい] を選択します。

Microsoft Entra アプリのシークレットを生成するには:

[アプリケーションの管理] から、[Certificate and secrets]\(証明書とシークレット\) を選択します。

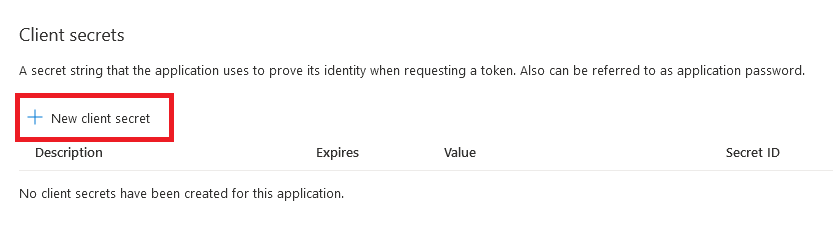

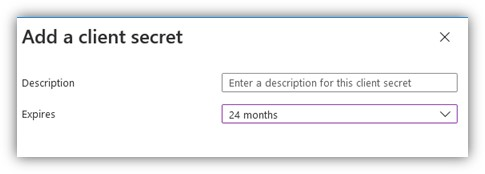

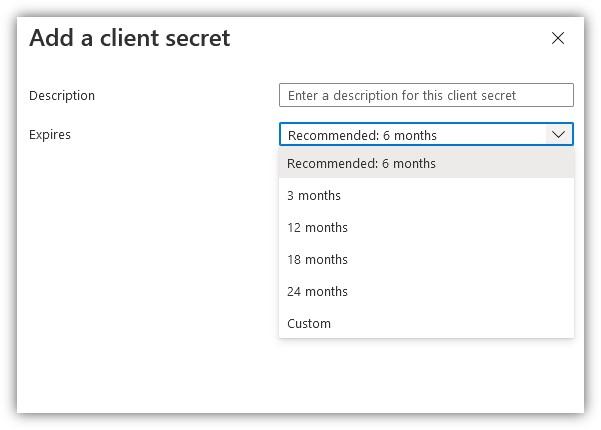

[クライアント シークレット] で、[新しいクライアント シークレット] を選択します。

説明 ("体験版" など) を入力し、適切な期間を選択します。 このキーの有効期限が切れると体験版が中断され、その時点で新しいキーを生成して AppSource に提供する必要があるため、最大期間として 24 か月を使用することをお勧めします。

[追加] を選択して、Azure アプリのシークレットを生成します。 このブレードを離れるとすぐに非表示になるため、この値をコピーします。 この値は、後で体験版を構成するときに必要になります。

サービス プリンシパル ロールをアプリケーションに追加して、Microsoft Entra アプリが Azure テナントからユーザーを削除できるようにします。 この手順を完了するには、2 つのオプションがあります。

方法 1

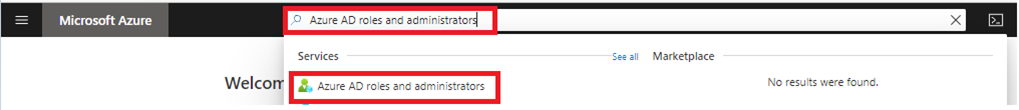

Microsoft Entra ロールと管理者を検索しサービスを選択します。

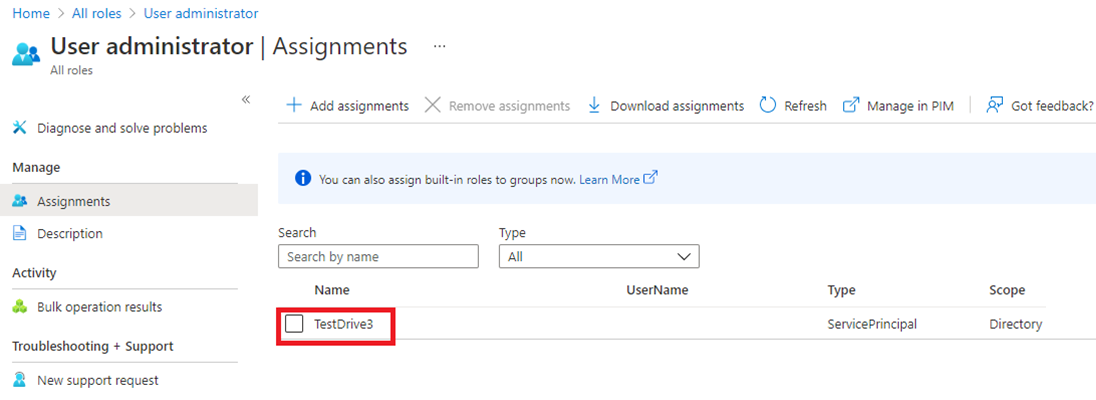

[すべてのロール] ページで、"ユーザー管理者" のロールを検索し、[ユーザー管理者] をダブルクリックします。

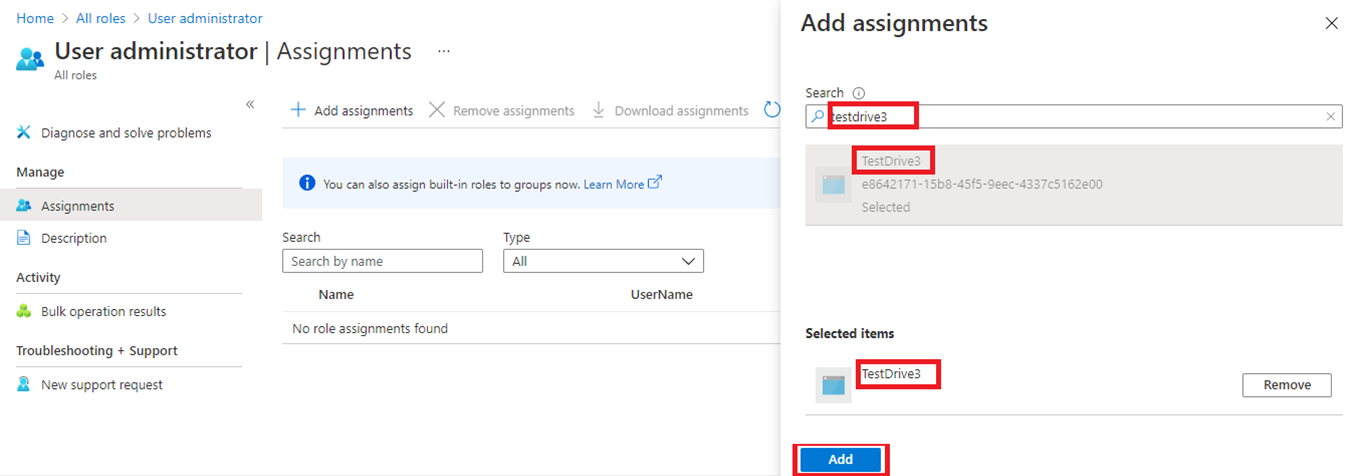

[割り当ての追加] を選択します。

![[割り当ての追加] ボタンを示すスクリーンショット。](../media/marketplace-offers/test-drive/add-assignments-1.png)

上で作成したアプリを検索して選択し、[追加] をクリックします。

サービス プリンシパルのロールがアプリケーションに正常に割り当てられていることに注意してください。

オプション 2

管理レベルの PowerShell コマンド プロンプトを開きます。

Install-Module MSOnline (MSOnline がインストールされていない場合は、このコマンドを実行します)。

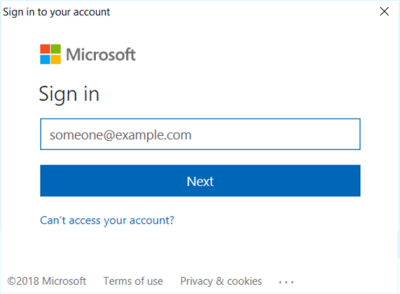

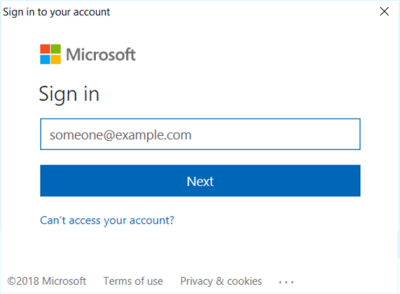

Connect-MsolService (これにより、ポップアップ ウィンドウが表示されます。新しく作成された組織テナントを使用してサインインします)。

$applicationId = <YOUR_APPLICATION_ID>.

$sp = Get-MsolServicePrincipal -AppPrincipalId $applicationId。

Add-MsolRoleMember -RoleObjectId fe930be7-5e62-47db-91af-98c3a49a38b1 -RoleMemberObjectId $sp.ObjectId -RoleMemberType servicePrincipal。

新しいセキュリティ グループを作成し、キャンバス アプリ (Power Apps) に追加します。 この手順は、キャンバス アプリ オプションを使用した Dynamics 365 for Customer Engagement および Power Apps オファーにのみ適用されます。

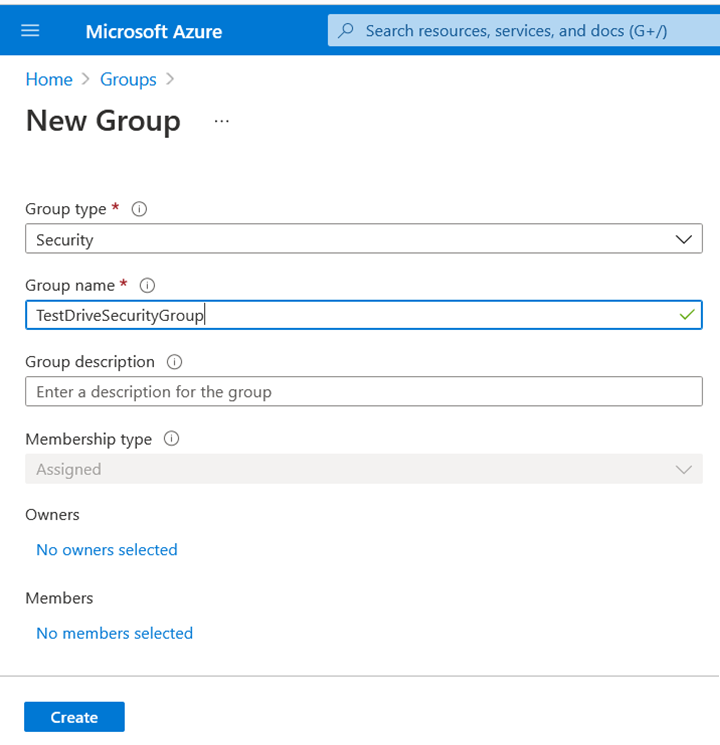

新しいセキュリティ グループを作成します。

Microsoft Entra ID に移動します。

[管理] の [グループ] を選びます。

+ 新規グループ を選択します。

[セキュリティ グループ] の種類を選択します。

[グループ名] として「TestDriveSecurityGroup」と入力します。

[セキュリティ グループ体験版] などの説明を追加します。

他のフィールドは既定値のままにして、[作成] を選択します。

作成したセキュリティ グループをキャンバス アプリ (Power Apps) に追加します。

PowerApps ポータルのページを開き、サインインします。

[アプリ] を選択し、アプリの省略記号をクリックします。

[共有] を選択します。

前の手順で作成した TestDriveSecurityGroup セキュリティ グループを検索します。

セキュリティ グループに [データのアクセス許可] を追加します。

[電子メールの送信] 招待状チェック ボックスをオフにします。

[共有] を選択します。

Note

キャンバス アプリ (Power Apps) 用の CE/Dataverse 以外のバックエンド データ ソースを使用する場合:

- 上記で作成したセキュリティ グループにデータ ソースへのアクセスを許可します。 たとえば、SharePoint データ ソースなどです。

- SharePoint を開き、データ テーブルをセキュリティ グループと共有します。

作成したばかりの Azure アプリをアプリケーション ユーザーとして体験版 CRM インスタンスに追加します。 この手順は、Dataverse および Power Apps オファー上の Dynamics 365 にのみ適用されます。

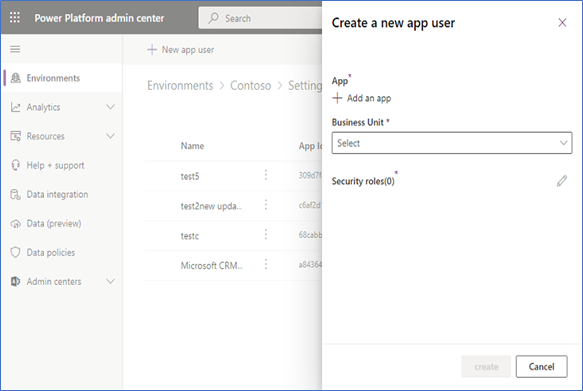

System 管理者としてPower Platform 管理センターにサインイン。

環境を選び、リストから環境を選択します。

設定を選択します。

ユーザーとアクセス許可を選択してから、アプリケーション ユーザーを選択します。

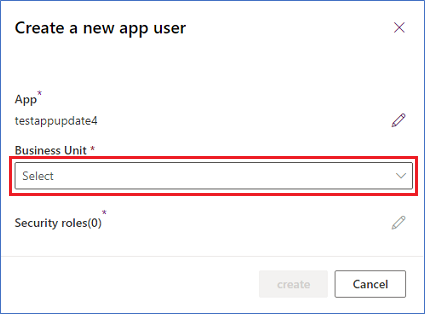

+ 新しいアプリ ユーザーを選択し、新しいアプリ ユーザーの作成ページを開きます。

[ + アプリの追加] を選択し 選択したユーザー用に作成された登録済み Microsoft Entra ID アプリケーションを選択し、 追加を選択します。

Note

アプリケーション名またはアプリケーション ID の入力に加えて、Azure マネージド ID のアプリケーション ID を入力することもできます。 マネージド ID の場合、マネージド ID アプリケーション名を入力する代わりに、マネージド ID のアプリケーション ID を使用します。

選択した Microsoft Entra app が App の下に表示されます。 編集 (

)を選択して、別の Microsoft Entra アプリケーションを選択できます。 部署の下で、ドロップダウン リストから部署を選択します。

)を選択して、別の Microsoft Entra アプリケーションを選択できます。 部署の下で、ドロップダウン リストから部署を選択します。

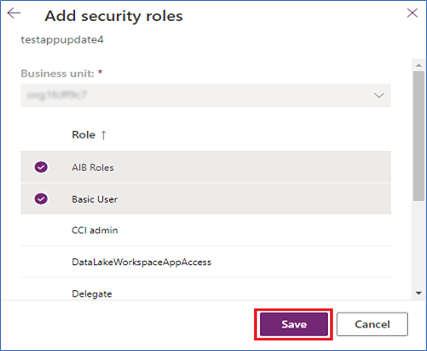

ビジネス ユニットを選択した後セキュリティ ロールを選択して、新しいアプリケーション ユーザーに追加する、選択した部署のセキュリティ ロールを選択できます。 セキュリティ ロールを追加した後、保存を選択します。

[作成] を選択します

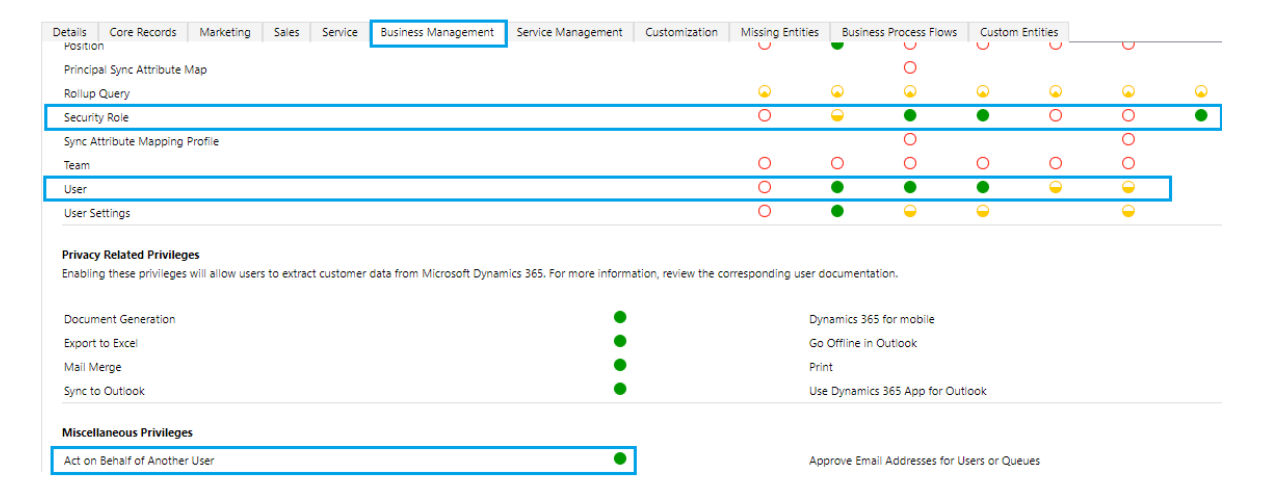

ロールの管理を選択します。

"システム管理者" など、読み取り、書き込み、およびロールの割り当ての特権を含むカスタムまたは OOB のセキュリティ ロールを割り当てます。

[別のユーザーの代わりに操作します] 特権を有効にします。

体験版用に作成したカスタム セキュリティ ロールをアプリケーション ユーザーに割り当てます。

Dynamics 365 Operations アプリ用に設定する

管理者アカウントを使用して Azure portal にサインインします。

右上隅のアカウント アイコンの上にカーソルを移動して、Dynamics 365 体験版インスタンスに関連付けられたテナント内にいることを確認します。 正しいテナントにいない場合は、アカウント アイコンを選択して正しいテナントに切り替えます。

Azure で Microsoft Entra アプリを作成します。 AppSource では、このアプリを使用して、テナントでの体験版ユーザーのプロビジョニングとプロビジョニング解除が行われます。

フィルター ウィンドウで、[Microsoft Entra ID を選択します。

[アプリの登録] を選択します。

[新規登録] を選択します。

適切なアプリケーション名を指定します。

[サポートされているアカウントの種類] で、[Accounts in any organizational directory and personal Microsoft accounts]\(任意の組織のディレクトリ内のアカウントと、個人用の Microsoft アカウント\) を選択します。

[作成] を選択して、アプリが作成されるまで待ちます。

アプリが作成されたら、概要画面に表示されるアプリケーション ID をメモします。 この値は、後で体験版を構成するときに必要になります。

[アプリケーションの管理] で、[API のアクセス許可] を選択します。

[アクセス許可の追加] を選択し、次に [Microsoft Graph API] を選択します。

[アプリケーション] アクセス許可カテゴリを選択し、次に [Directory.Read.All] と [Directory.ReadWrite.All] のアクセス許可を選択します。

アクセス許可の追加 を選択します。

アクセス許可が追加されたら、[Grant admin consent for Microsoft]\(Microsoft に対する管理者の同意の付与\) を選択します。

メッセージ アラートから、[はい] を選択します。

Microsoft Entra アプリのシークレットを生成するには:

[アプリケーションの管理] から、[Certificate and secrets]\(証明書とシークレット\) を選択します。

[クライアント シークレット] で、[新しいクライアント シークレット] を選択します。

説明 ("体験版" など) を入力し、適切な期間を選択します。 このキーの有効期限が切れると、体験版は中断されます。その時点で、新しいキーを生成して AppSource に提供する必要があります。

[追加] を選択して、Azure アプリのシークレットを生成します。 このブレードを離れるとすぐに非表示になるため、この値をコピーします。 この値は、後で体験版を構成するときに必要になります。

サービス プリンシパル ロールをアプリケーションに追加して、Microsoft Entra アプリが Azure テナントからユーザーを削除できるようにします。

管理レベルの PowerShell コマンド プロンプトを開きます。

Install-Module MSOnline (MSOnline がインストールされていない場合は、このコマンドを実行します)。

Connect-MsolService (これにより、ポップアップ ウィンドウが表示されます。新しく作成された組織テナントを使用してサインインします)。

$applicationId = <YOUR_APPLICATION_ID>.

$sp = Get-MsolServicePrincipal -AppPrincipalId $applicationId。

Add-MsolRoleMember -RoleObjectId fe930be7-5e62-47db-91af-98c3a49a38b1 -RoleMemberObjectId $sp.ObjectId -RoleMemberType servicePrincipal。

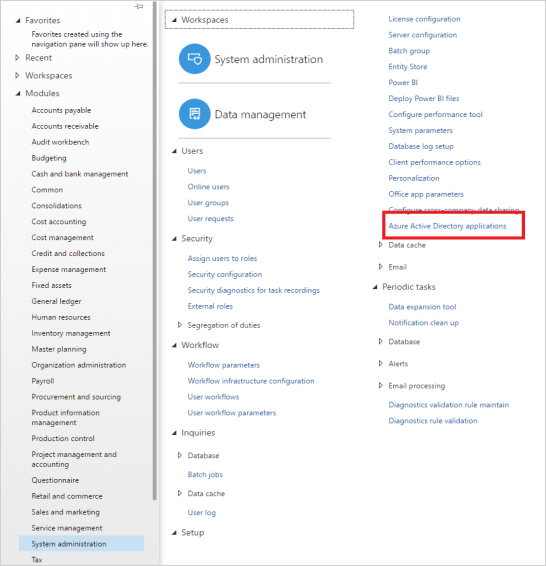

次に、上記のアプリを Dynamics 365 Operations アプリに追加して、アプリでユーザーを管理できるようにします。

- Dynamics 365 Operations アプリ インスタンスを見つけます。

- 左上隅にある 3 行のアイコン (☰) を選択します。

- [システム管理] を選択します。

- Microsoft Entra アプリケーションを選択します。

- + 新規を選択します。

- 代理アクションを実行する Microsoft Entra アプリの Client ID を入力します。

Note

アクションはこのユーザー ID の代わりに実行されます (通常、インスタンスのシステム管理者、または他のユーザーを追加する権限を持つユーザー)。