Azure ログ統合 のFAQ

この記事では、Azure ログ統合についてよく寄せられる質問 (FAQ) とその回答を紹介します。

重要

Azure ログ統合機能は、2019 年 6 月 15 日までに廃止される予定です。 AzLog ダウンロードは、2018 年 6 月 27 日に無効になりました。 今後必要な対応のガイダンスについては、Azure 監視を使って SIEM ツールと統合する方法に関する投稿を確認してください。

Azure ログ統合は Windows オペレーティング システムのサービスです。このサービスを利用すると、未加工のログを Azure リソースからオンプレミスの Security Information and Event Management (SIEM) システムに統合できます。 この統合によって、オンプレミスでもクラウド上でも、すべての資産を一元化されたダッシュボードで利用できるようになります。 そうすることで、お使いのアプリケーションに関連するセキュリティ イベントの集計、関連付け、分析、および警告を行えます。

Azure ログを統合するための推奨される方法は、SIEM ベンダーの Azure Monitor コネクタを使用し、次の手順に従 う方法です。 ただし、SIEM ベンダーが Azure Monitor へのコネクタを提供していない場合は、そのようなコネクタが入手可能になるまで、Azure Log Integration を一時的なソリューションとして使用できます (SIEM が Azure Log Integration でサポートされている場合)。

注意

Azure を操作するには、Azure Az PowerShell モジュールを使用することをお勧めします。 作業を開始するには、Azure PowerShell のインストールに関する記事を参照してください。 Az PowerShell モジュールに移行する方法については、「AzureRM から Az への Azure PowerShell の移行」を参照してください。

Azure ログ統合ソフトウェアは無料ですか。

はい。 Azure ログ統合ソフトウェアに料金はかかりません。

Azure ログ統合はどこで利用できますか。

現時点では、Azure 商用サービスおよび Azure Government で利用できます。中国やドイツでは利用できません。

Azure ログ統合が Azure VM ログの取得元としているストレージ アカウントを表示するには、どうすればよいですか。

AzLog source list コマンドを実行します。

Azure ログ統合でログの取得元となっているサブスクリプションはどのようにしてわかりますか。

AzureResourcemanagerJson ディレクトリに格納される監査ログの場合、サブスクリプション ID はログのファイル名で確認できます。 これは、 AzureSecurityCenterJson フォルダー内のログにも当てはまります。 例:

20170407T070805_2768037.0000000023.1111e5ee-1111-111b-a11e-1e111e1111dc.json

Azure Active Directory 監査ログには、名前の一部として、テナント ID が含まれます。

イベント ハブから読み取られた診断ログには、名前の一部にサブスクリプション ID は含まれていません。 その代わりに、イベント ハブ ソースの作成の一環で指定されたフレンドリ名が含まれます。

プロキシ構成を更新するには、どうすればよいですか。

プロキシ設定で Azure ストレージ アクセスが直接許可されていない場合は、c:\Program Files\Microsoft Azure Log Integration で AZLOG.EXE.CONFIG ファイルを開きます。 ファイルを更新して、 defaultProxy セクションに組織のプロキシ アドレスを追加します。 更新が完了したら、 net stop AzLog コマンドと net start AzLog コマンドを使用してサービスを停止して開始します。

<?xml version="1.0" encoding="utf-8"?>

<configuration>

<system.net>

<connectionManagement>

<add address="*" maxconnection="400" />

</connectionManagement>

<defaultProxy>

<proxy usesystemdefault="true"

proxyaddress="http://127.0.0.1:8888"

bypassonlocal="true" />

</defaultProxy>

</system.net>

<system.diagnostics>

<performanceCounters filemappingsize="20971520" />

</system.diagnostics>

Windows イベントのサブスクリプション情報を表示するには、どうすればよいですか。

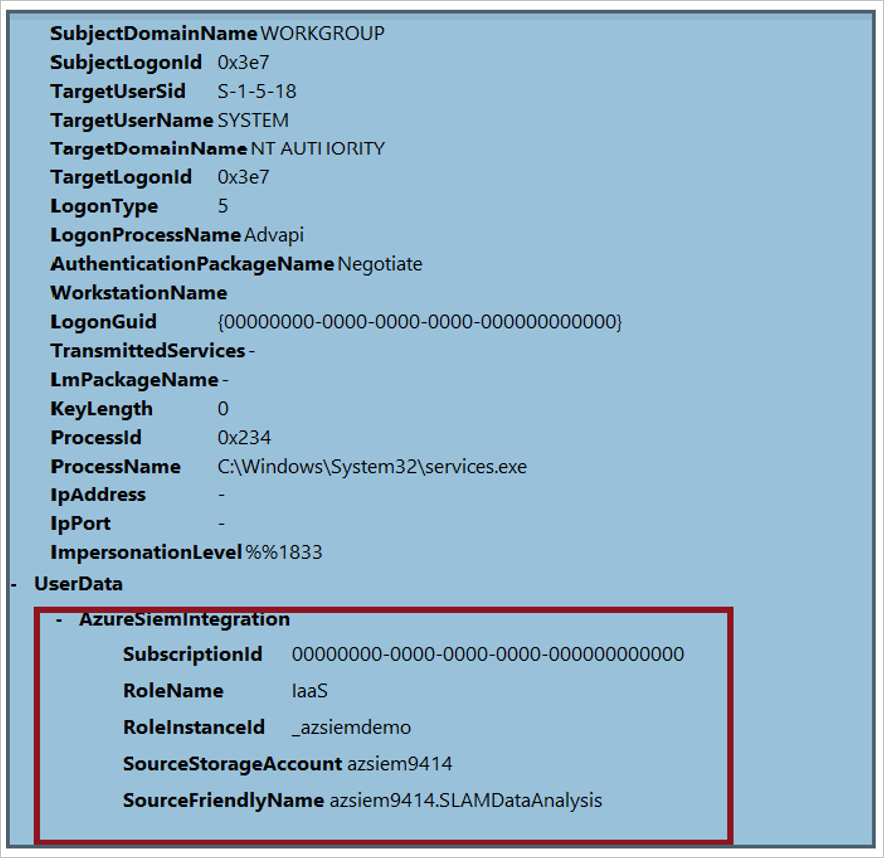

ソースを追加するときに、サブスクリプション ID をフレンドリ名に追加します。

Azlog source add <sourcefriendlyname>.<subscription id> <StorageName> <StorageKey>

イベント XML には、次に示すサブスクリプション ID などのメタデータが含まれます。

エラー メッセージ

AzLog createazureid コマンドを実行すると、次のエラーが表示されるのはなぜですか?

エラー:

Failed to create AAD Application - Tenant 72f988bf-86f1-41af-91ab-2d7cd011db37 - Reason = 'Forbidden' - Message = 'Insufficient privileges to complete the operation.'

azlog createazureid コマンドは、Azure ログインでアクセスできるサブスクリプションの、すべての Azure AD テナントにサービス プリンシパルを作成しようとします。 Azure ログインがその Azure AD テナントのゲスト ユーザーのみである場合、コマンドは "操作を完了するための特権が不十分です" で失敗します。テナント管理者に、アカウントをテナントのユーザーとして追加するように依頼します。

azlog authorize コマンドを実行すると、次のエラーが表示されるのはなぜですか。

エラー:

Warning creating Role Assignment - AuthorizationFailed: The client janedo@microsoft.com' with object id 'fe9e03e4-4dad-4328-910f-fd24a9660bd2' does not have authorization to perform action 'Microsoft.Authorization/roleAssignments/write' over scope '/subscriptions/70d95299-d689-4c97-b971-0d8ff0000000'.

azlog authorize コマンドは、(azlog createazureid で作成された) Azure AD サービス プリンシパルの閲覧者のロールを、指定されたサブスクリプションに割り当てます。 Azure ログインが、サブスクリプションの共同管理者または所有者としてのログインでない場合、ログインは失敗し、"承認に失敗しました" というエラー メッセージが表示されます。 このアクションを完了するには、共同管理者または所有者の Azure ロールベースのアクセス制御 (RBAC) が必要です。

監査ログのプロパティの定義はどこで確認できますか。

参照トピック

Azure Security Center の警告の詳細はどこで確認できますか。

「 Azure Security Center でのセキュリティの警告の管理と対応」をご覧ください。

VM 診断で収集した情報を変更するには、どうすればよいですか。

Azure Diagnostics の構成を取得、変更および設定する方法の詳細については、「PowerShell を使用して Windows を実行している仮想マシンで Azure Diagnostics を有効にする」をご覧ください。

Azure Diagnostics の構成を取得する例を次に示します。

Get-AzVMDiagnosticsExtension -ResourceGroupName AzLog-Integration -VMName AzlogClient

$publicsettings = (Get-AzVMDiagnosticsExtension -ResourceGroupName AzLog-Integration -VMName AzlogClient).PublicSettings

$encodedconfig = (ConvertFrom-Json -InputObject $publicsettings).xmlCfg

$xmlconfig = [System.Text.Encoding]::UTF8.GetString([System.Convert]::FromBase64String($encodedconfig))

Write-Host $xmlconfig

$xmlconfig | Out-File -Encoding utf8 -FilePath "d:\WADConfig.xml"

Azure Diagnostics の構成を変更する例を次に示します。 この構成では、イベント ID 4624 と イベント ID 4625のみがセキュリティ イベント ログから収集されます。 Azure 向け Microsoft マルウェア対策のイベントは、システム イベント ログから収集されます。 XPath 式の使用に関する詳細については、「Consuming Events (イベントの利用)」をご覧ください。

<WindowsEventLog scheduledTransferPeriod="PT1M">

<DataSource name="Security!*[System[(EventID=4624 or EventID=4625)]]" />

<DataSource name="System!*[System[Provider[@Name='Microsoft Antimalware']]]"/>

</WindowsEventLog>

Azure Diagnostics の構成を設定する例を次に示します。

$diagnosticsconfig_path = "d:\WADConfig.xml"

Set-AzVMDiagnosticsExtension -ResourceGroupName AzLog-Integration -VMName AzlogClient -DiagnosticsConfigurationPath $diagnosticsconfig_path -StorageAccountName log3121 -StorageAccountKey <storage key>

変更後、ストレージ アカウントをチェックして、適切なイベントが収集されていることを確認します。

インストールおよび構成中に問題が起きる場合は、[サポート リクエスト] を開いてください。 サポートを依頼しようとしているサービスとして [ログ統合] を選択します。

Azure ログ統合を使用して Network Watcher のログを自分の SIEM に統合することはできますか。

Azure Network Watcher では大量のログ情報が生成されます。 これらのログは、SIEM に送信されることを想定していません。 Network Watcher のログの送信先としてサポートされているのは、ストレージ アカウントのみです。 Azure ログ統合では、これらのログを読み取って SIEM で利用できるようにすることはサポートされていません。