このドキュメントでは、特権アクセス戦略の適合様態のコンテキストを含むエンタープライズ アクセス モデル全体について説明します。 特権アクセス戦略を採用する方法のロードマップについては、迅速な近代化計画 (RaMP) に関する記事を参照してください。 これをデプロイするための実装ガイダンスについては、「特権アクセスのデプロイ」を参照してください。

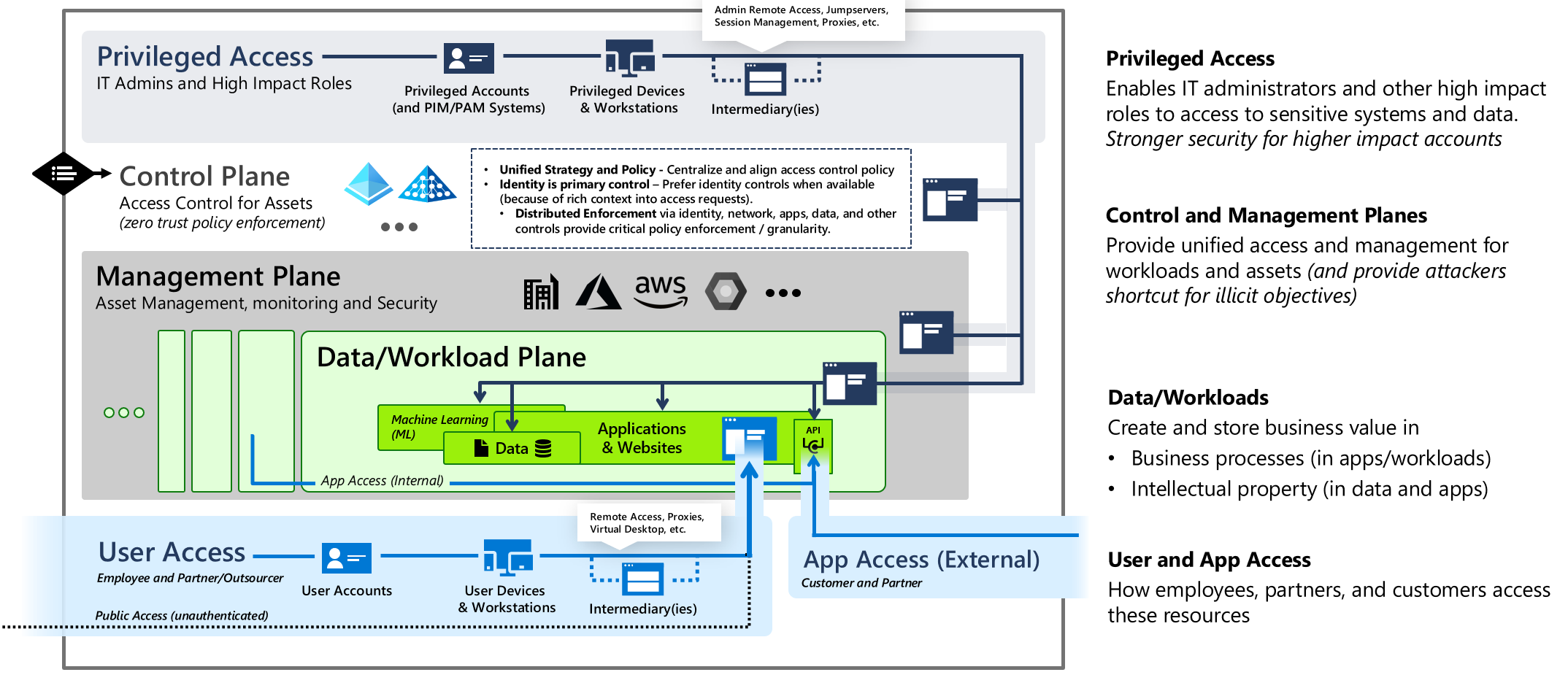

特権アクセス戦略は、エンタープライズ アクセス制御戦略全体の一部です。 このエンタープライズ アクセス モデルは、特権アクセスがエンタープライズ アクセス モデル全体にどのように適合するかを示します。

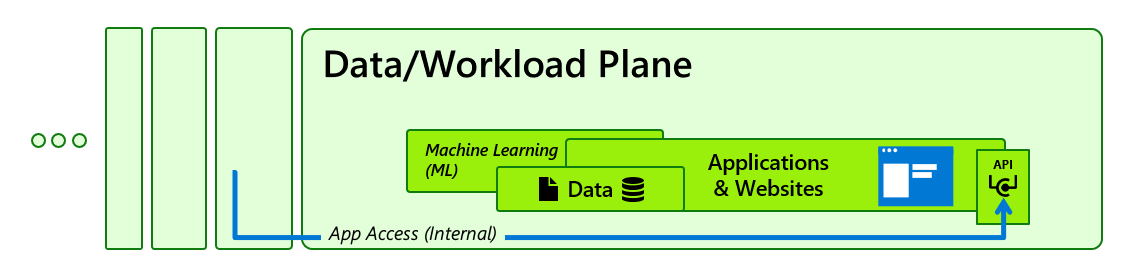

データ/ワークロード プレーンは、組織が保護しなければならないビジネス価値の主な保存場所です。

次に示す組織の資産の大部分は、通常、アプリケーションとデータに格納されます。

- アプリケーションとワークロードのビジネス プロセス

- データとアプリケーションの知的財産権

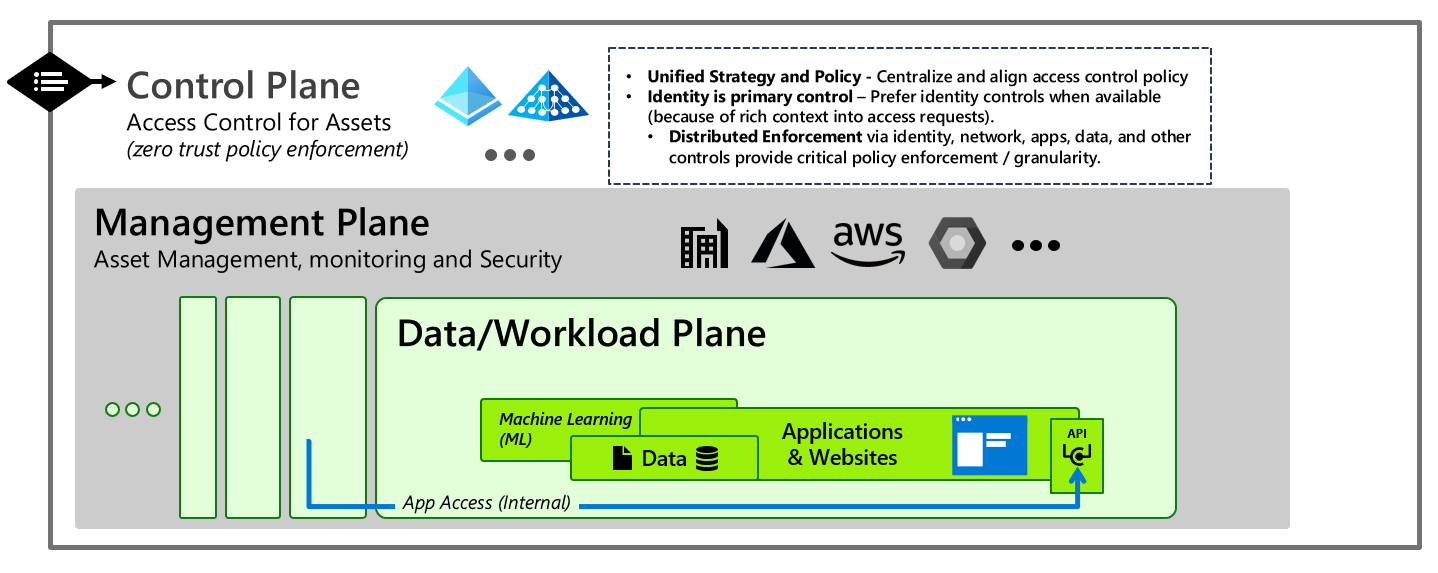

企業の IT 組織では、ワークロードと、そのホストであるインフラストラクチャ (オンプレミス、Azure、サード パーティのクラウド プロバイダーなど) を管理し、サポートしますが、その過程で管理プレーンを作成します。 企業全体でこれらのシステムに一貫したアクセス制御を提供するには、集中管理されたエンタープライズ ID システムに基づくコントロール プレーンが必要です。これは多くの場合、運用テクノロジ (OT) デバイスなどの古いシステム向けのネットワーク アクセス制御によって補完されます。

これらの各プレーンは、その機能によってデータとワークロードを制御しますが、これは攻撃者にとっては、いずれかのプレーンの制御を乗っ取った場合に悪用できる格好の経路でもあります。

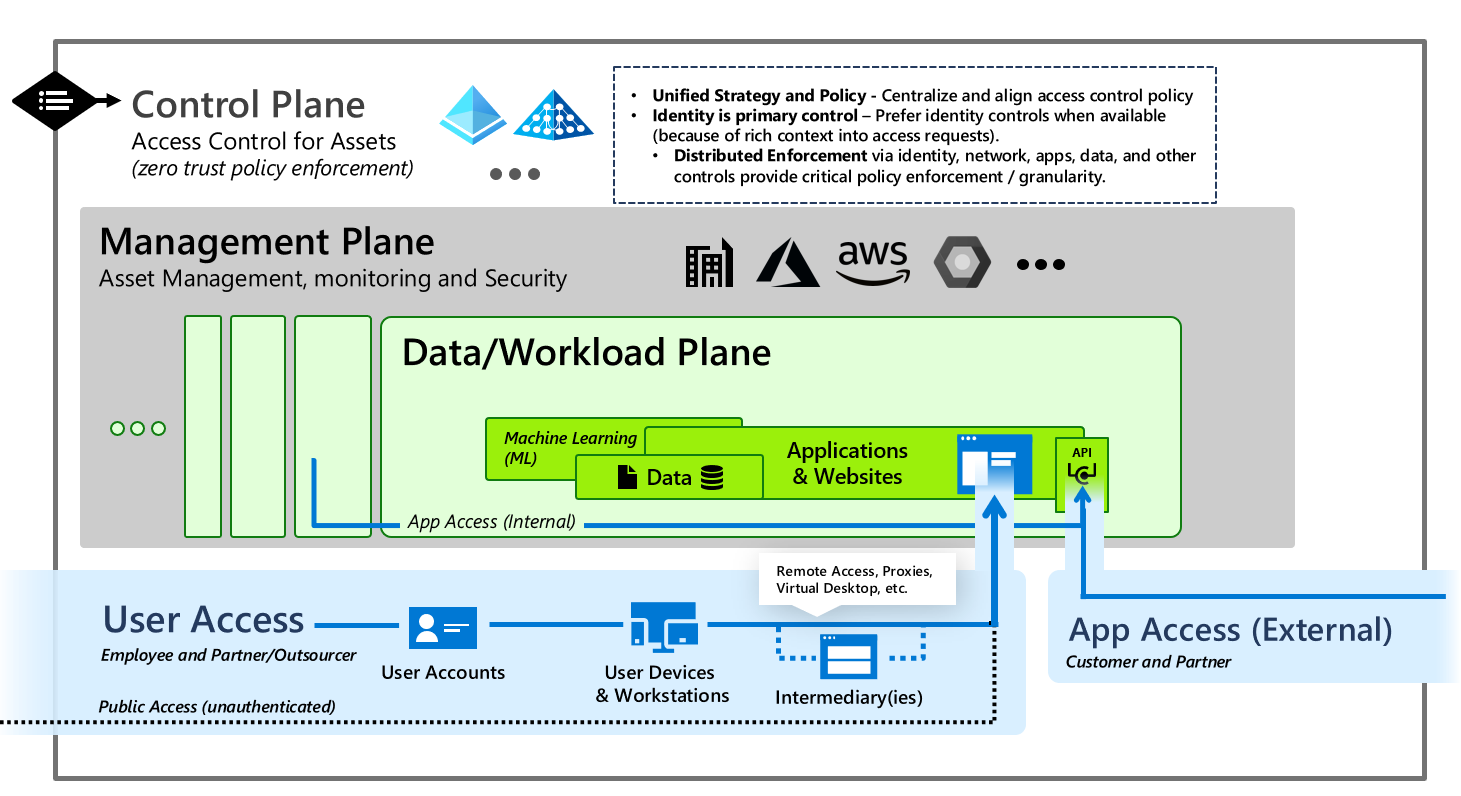

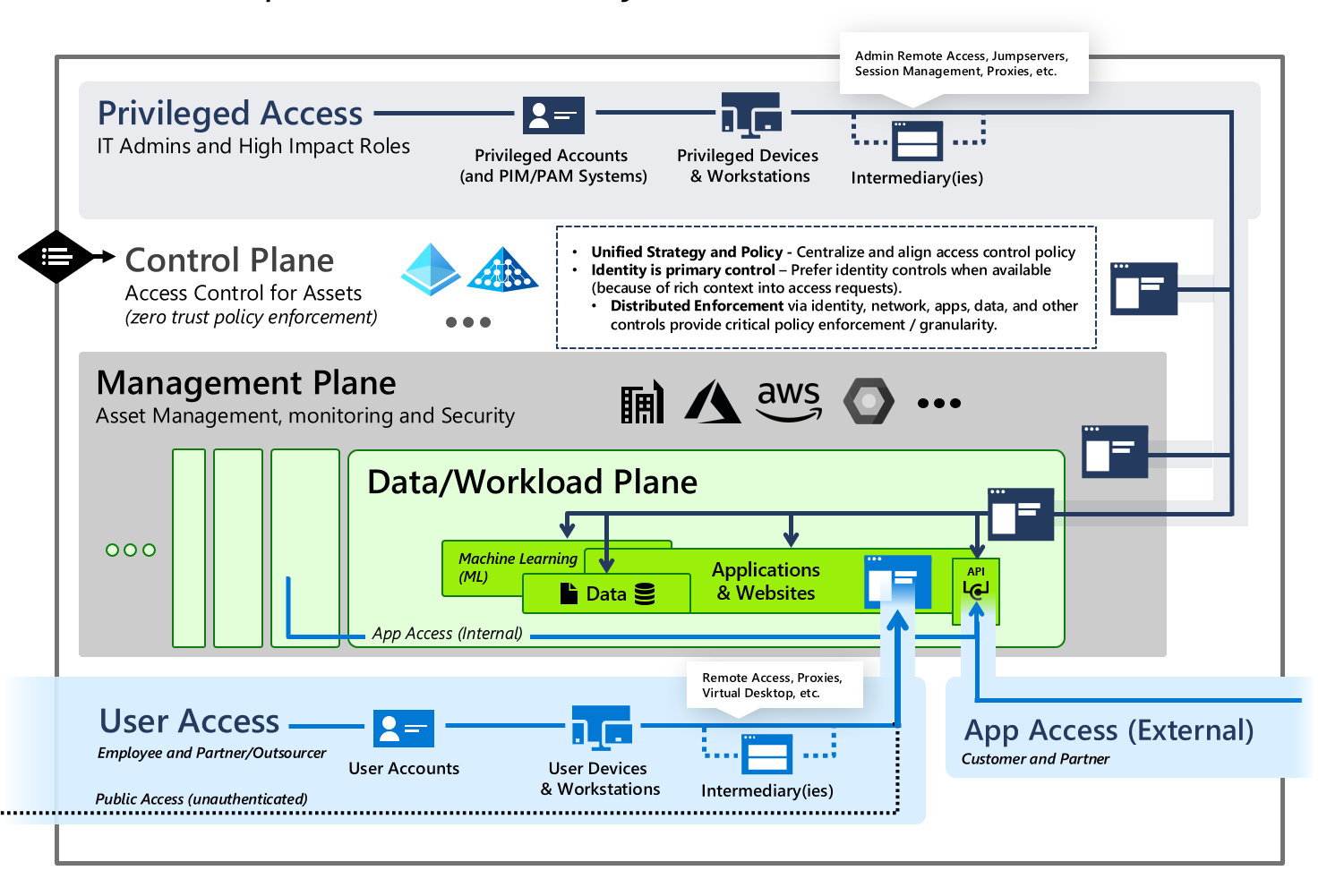

これらのシステムがビジネス価値を生み出すためには、内部ユーザー、パートナー、そして顧客が各自のワークステーションまたはデバイスを使用して (また多くの場合、リモート アクセス ソリューションを使用して) システムにアクセスできる必要がありますが、これによってユーザー アクセス経路が作成されます。 また、プロセスの自動化を促進するために、プログラムからアプリケーション プログラミング インターフェイス (API) を介してシステムにアクセスする場合も多々ありますが、これによってアプリケーション アクセス経路が作成されます。

最後に、これらのシステムは、IT スタッフ、開発者、組織内のその他関係者の手で管理および保守する必要がありますが、これによって特権アクセス経路が作成されます。 これらの経路は、組織のビジネス クリティカル資産に対する高いレベルの制御を提供するため、侵害から厳重に保護する必要があります。

組織において、生産性とリスク軽減を両立する一貫したアクセス制御を実現するには、以下のことが必要です。

- すべてのアクセスにゼロ トラスト原則を適用する

- 他のコンポーネントの侵害を想定する

- 信頼の明示的な検証

- 最小特権アクセス

- 広範なセキュリティとポリシーの適用

- 一貫したポリシー適用を保証するための内部および外部アクセス

- すべてのアクセス方法 (ユーザー、管理者、API、サービス アカウントなど)

- 承認されていない特権エスカレーションを軽減する

- 階層を適用する - (正当なプロセスに対する攻撃や悪用による) より低いプレーンからのより高いプレーンの制御を防ぐ

- コントロール プレーン

- 管理プレーン

- データ/ワークロード プレーン

- 偶発的なエスカレーションを誘発する構成上の脆弱性を継続的に監査する

- 潜在的な攻撃を表す可能性がある異常を監視し、対応する

- 階層を適用する - (正当なプロセスに対する攻撃や悪用による) より低いプレーンからのより高いプレーンの制御を防ぐ

従来の AD 層モデルからの進化

エンタープライズ アクセス モデルは、オンプレミスの Windows Server Active Directory 環境で未認可の権限エスカレーションを封じ込めることに重点を置いていた従来の階層モデルに取って代わり、置き換えるものです。

エンタープライズ アクセス モデルには、以上の要素に加えて、オンプレミス、複数のクラウド、内部または外部のユーザー アクセスなどにまたがる、最新のエンタープライズ環境のアクセス管理要件のすべてが組み込まれています。

ティア 0 スコープ展開

ティア 0 は拡張されてコントロール プレーンになり、従来の OT オプションのように、それが唯一または最良のアクセス制御オプションであるネットワークなど、アクセス制御のすべての側面に対処します。

ティア 1 の分割

明確性と実用性を高めるために、かつてのティア 1 が次の領域に分割されました。

- 管理プレーン – エンタープライズ規模の IT 管理機能用

- データ/ワークロード プレーン – (IT 担当者またはビジネス ユニットによって実行される) ワークロード単位の管理用

この分割により、本質的にビジネス価値が高いが技術的制御が制限される、ビジネス クリティカルなシステムと管理ロールの重点的な保護が確実になります。 さらに、この分割により、旧来のインフラストラクチャ関連ロールの過剰な重視が解消され、開発者や DevOps モデルとの親和性が向上します。

ティア 2 の分割

アプリケーション アクセスと、さまざまなパートナーおよび顧客モデルを確実にカバーするために、ティア 2 が次の領域に分割されました。

- ユーザー アクセス – B2B、B2C、パブリックのアクセス シナリオのすべてを含む

- アプリ アクセス – API アクセス経路と、その結果として生じる攻撃面に対処する