適用対象:SQL Server on Linux

このチュートリアルでは、オンプレミスの仮想マシン (VM) または Azure ベースの仮想マシン上で実行されている HPE Serviceguard for Linux を使用して、SQL Server の可用性グループを構成する方法について説明します。

HPE Serviceguard クラスターの概要については、 HPE Serviceguard クラスターを参照してください。

注

Microsoft では、データ移動、可用性グループ、および SQL Server コンポーネントをサポートしています。 HPE Serviceguard クラスターとクォーラム管理のドキュメントに関するサポートについては、HPE にお問い合わせください。

このチュートリアルは、次のタスクで構成されています。

- 可用性グループに含める予定の 3 つの VM すべてに SQL Server をインストールします。

- VM に HPE Serviceguard をインストールします。

- HPE Serviceguard クラスターを作成します。

- Azure portal でロード バランサーを作成します。

- 可用性グループを作成し、可用性グループにサンプル データベースを追加します。

- Serviceguard クラスター マネージャーを使用して、可用性グループに SQL Server ワークロードをデプロイします。

- 自動フェールオーバーを実行し、ノードをクラスターに参加させます。

前提条件

Azure で、Linux ベースの VM (仮想マシン) を 3 つ作成します。 Azure で Linux ベースの仮想マシンを作成するには、「クイックスタート: Azure portal で Linux 仮想マシンを作成する」を参照してください。 VM をデプロイする際には、必ず、HPE Serviceguard でサポートされている Linux ディストリビューションを使用してください。 必要に応じて、オンプレミス環境に VM をローカルにデプロイすることもできます。

サポートされているディストリビューションの例については、「HPE Serviceguard for Linux」を参照してください。 パブリック クラウド環境のサポートについては、HPE に関する情報を確認してください。

このチュートリアルの手順は、HPE Serviceguard for Linux に対して検証されています。 試用版は HPE からダウンロードできます。

3 つのすべての仮想マシンに対する論理ボリューム マウント (LVM) 上の SQL Server データベース ファイル。 Serviceguard Linux (HPE) のクイック スタート ガイドを参照してください。

VM に OpenJDK Java ランタイムがインストールされていることを確認します。 IBM Java SDK はサポートされていません。

SQL Server をインストールする

3 つの VM すべてで、このチュートリアルで選択した Linux ディストリビューションに基づいて、次のセクションのいずれかの手順に従います。 この手順では、SQL Server とツールをインストールします。

レッドハットエンタープライズLinux(RHEL)

SUSE Linux Enterprise Server(SLES)

注

SQL Server 2025 (17.x) 以降、SUSE Linux Enterprise Server (SLES) はサポートされていません。

この手順を完了すると、可用性グループに参加する 3 つの VM すべてに SQL Server サービスとツールがインストールされます。

VM に HPE Serviceguard をインストールする

この手順では、3 つのすべての VM に HPE Serviceguard for Linux をインストールします。 次の表では、各サーバーがクラスターで果たすロールについて説明します。

| [Number of VMs](VM の数) | HPE Serviceguard ロール | Microsoft SQL Server 可用性グループのレプリカ ロール |

|---|---|---|

| 1 | HPE Serviceguard クラスター ノード | プライマリ レプリカ |

| 1 つ以上 | HPE Serviceguard クラスター ノード | セカンダリ レプリカ |

| 1 | HPE Serviceguard クォーラム サーバー | 構成専用レプリカ |

注

HPE によるこの動画では、 UI を介して HPE Serviceguard クラスターをインストールして構成する方法が説明されています。

Serviceguard をインストールするには、cminstaller メソッドを使用します。 具体的な手順については、以下のリンクを参照してください。

- 2 つのノードに Serviceguard for Linux をインストールします。 「Install_serviceguard_using_cminstaller」セクションを参照してください。

- 3 番目のノードに Serviceguard クォーラム サーバーをインストールします。 「Install_QS_from_the_ISO」セクションを参照してください。

HPE Serviceguard クラスターのインストールが完了したら、プライマリ レプリカ ノードの TCP ポート 5522 でクラスター管理ポータルを有効にすることができます。 以下の手順では、ポート 5522 を許可するファイアウォール ルールを追加します。 次のコマンドは Red Hat Enterprise Linux (RHEL) 向けです。 他のディストリビューションでは、同様のコマンドを実行する必要があります。

sudo firewall-cmd --zone=public --add-port=5522/tcp --permanent

sudo firewall-cmd --reload

HPE Serviceguard クラスターを作成する

以下の手順に従って、HPE Serviceguard クラスターを構成および作成します。 この手順では、クォーラム サーバーも構成します。

- 3 番目のノードで Serviceguard クォーラム サーバーを構成します。 「Configure_QS」セクションを参照してください。

- 他の 2 つのノードで Serviceguard クラスターを構成して作成します。 「Configure_and_create_Cluster」セクションを参照してください。

注

VM の作成時に Azure VM マーケットプレースから HPE Serviceguard for Linux (SGLX) 拡張機能を追加することで、HPE Serviceguard クラスターとクォーラムの手動インストールをバイパスできます。

可用性グループを作成し、サンプル データベースを追加する

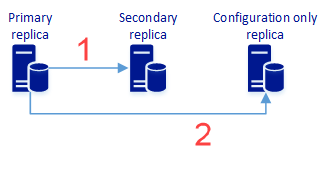

この手順では、2 つ以上の同期レプリカと構成のみのレプリカを含む可用性グループを作成します。これにより、データ保護が提供され、高可用性が提供される場合もあります。 次の図は、このアーキテクチャを表したものです。

セカンダリ レプリカへのユーザー データの同期レプリケーションです。 これには、可用性グループの構成メタデータも含まれます。

可用性グループの構成メタデータの同期レプリケーションです。 ユーザー データは含まれません。

詳細については、「可用性グループ構成の高可用性とデータ保護」を参照してください。

可用性グループを作成するには、次の手順に従います。

- 構成専用レプリカを含むすべての VM で 可用性グループを有効にし、mssql-server を再起動する。

-

AlwaysOn_healthイベント セッションを有効にする (任意) - プライマリ VM で証明書を作成する

- セカンダリ サーバーで証明書を作成する

- レプリカにデータベース ミラーリング エンドポイントを作成する

- 可用性グループを作成する

- セカンダリ レプリカを追加する

- 可用性グループにデータベースを追加する

可用性グループを有効にし、mssql-server を再起動する

SQL Server インスタンスをホストするすべてのノードで可用性グループを有効にします。 次に、mssql-server を再起動します。 3 つのすべてのノードで次のスクリプトを実行します。

sudo /opt/mssql/bin/mssql-conf

set hadr.hadrenabled 1 sudo systemctl restart mssql-server

AlwaysOn_health イベント セッションを有効にする (任意)

必要に応じて、可用性グループのトラブルシューティング時に根本原因の診断に役立つ Always On 可用性グループ拡張イベントを有効にします。 SQL Server の各インスタンスで次のコマンドを実行します。

ALTER EVENT SESSION AlwaysOn_health ON SERVER

WITH (STARTUP_STATE = ON);

GO

プライマリ VM で証明書を作成する

次の Transact-SQL スクリプトでは、マスター キーと証明書を作成します。 その後、証明書をバックアップし、秘密キーでファイルをセキュリティ保護します。 強力なパスワードでスクリプトを更新してください。 プライマリ SQL Server インスタンスに接続し、次の Transact-SQL スクリプトを実行します。

CREATE MASTER KEY ENCRYPTION BY PASSWORD = '<master-key-password>';

CREATE CERTIFICATE dbm_certificate

WITH SUBJECT = 'dbm';

BACKUP CERTIFICATE dbm_certificate TO FILE = '/var/opt/mssql/data/dbm_certificate.cer'

WITH PRIVATE KEY (

FILE = '/var/opt/mssql/data/dbm_certificate.pvk',

ENCRYPTION BY PASSWORD = '<private-key-password>'

);

この時点で、プライマリ SQL Server レプリカの /var/opt/mssql/data/dbm_certificate.cer には証明書が、var/opt/mssql/data/dbm_certificate.pvk には秘密キーが作成されています。 これら 2 つのファイルを、可用性レプリカをホストするすべてのサーバー上の同じ場所にコピーします。 これらのファイルにアクセスするには、 mssql ユーザーを使用するか、 mssql ユーザーにアクセス許可を付与します。

たとえば、ソース サーバーでは、次のコマンドでファイルがターゲット コンピューターにコピーされます。

node2 の値を、セカンダリ SQL Server インスタンスを実行しているホストの名前に置き換えます。 構成のみのレプリカにも証明書をコピーし、そのノードで次のコマンドを実行します。

cd /var/opt/mssql/data

scp dbm_certificate.* root@<node2>:/var/opt/mssql/data/

次に、セカンダリ インスタンスを実行しているセカンダリ VM と SQL Server の構成のみのレプリカで、次のコマンドを実行して、 mssql ユーザーがコピーした証明書を所有できるようにします。

cd /var/opt/mssql/data

chown mssql:mssql dbm_certificate.*

セカンダリ サーバーで証明書を作成する

次の Transact-SQL スクリプトでは、プライマリ SQL Server レプリカで作成したバックアップからマスター キーと証明書を作成します。 強力なパスワードでスクリプトを更新してください。 暗号化解除パスワードは、前の手順で .pvk ファイルを作成するときに使用したパスワードと同じです。 証明書を作成するには、構成専用レプリカを除くすべてのセカンダリ サーバーで次のスクリプトを実行します。

CREATE MASTER KEY ENCRYPTION BY PASSWORD = '<master-key-password>';

CREATE CERTIFICATE dbm_certificate

FROM FILE = '/var/opt/mssql/data/dbm_certificate.cer'

WITH PRIVATE KEY (

FILE = '/var/opt/mssql/data/dbm_certificate.pvk',

DECRYPTION BY PASSWORD = '<private-key-password>'

);

前の例で、<private-key-password> をプライマリ レプリカで証明書を作成するときに使用したのと同じパスワードに置き換えます。

レプリカにデータベース ミラーリング エンドポイントを作成する

プライマリ レプリカとセカンダリ レプリカで、次のコマンドを実行してデータベース ミラーリング エンドポイントを作成します。

CREATE ENDPOINT [hadr_endpoint]

AS TCP (LISTENER_PORT = 5022)

FOR DATABASE_MIRRORING

(

ROLE = WITNESS,

AUTHENTICATION = CERTIFICATE dbm_certificate,

ENCRYPTION = REQUIRED ALGORITHM AES

);

ALTER ENDPOINT [hadr_endpoint]

STATE = STARTED;

注

5022 は、データベース ミラーリング エンドポイントで使用される標準ポートですが、使用可能な任意のポートに変更することができます。

構成専用レプリカで、次のコマンドを使用してデータベース ミラーリング エンドポイントを作成します。

Roleの値を WITNESS に設定します。これは、構成専用レプリカに必要なロールです。

CREATE ENDPOINT [hadr_endpoint]

AS TCP (LISTENER_PORT = 5022)

FOR DATABASE_MIRRORING

(

ROLE = WITNESS,

AUTHENTICATION = CERTIFICATE dbm_certificate,

ENCRYPTION = REQUIRED ALGORITHM AES

);

ALTER ENDPOINT [hadr_endpoint]

STATE = STARTED;

可用性グループを作成する

プライマリ レプリカ インスタンスで、次のコマンドを実行します。 これらのコマンドでは、まず EXTERNAL の ag1 を持つ cluster_type という名前の可用性グループを作成し、次に、その可用性グループにデータベース作成の権限を付与しています。

次のスクリプトを実行する前に、 <node1>、 <node2>、 <node3> (構成専用レプリカ) のプレースホルダーを、前の手順で作成した VM の名前に置き換えます。

CREATE AVAILABILITY GROUP [ag1]

WITH (CLUSTER_TYPE = EXTERNAL)

FOR REPLICA ON

N'<node1>' WITH (

ENDPOINT_URL = N'tcp://<node1>:<5022>',

AVAILABILITY_MODE = SYNCHRONOUS_COMMIT,

FAILOVER_MODE = EXTERNAL,

SEEDING_MODE = AUTOMATIC

),

N'<node2>' WITH (

ENDPOINT_URL = N'tcp://<node2>:\<5022>',

AVAILABILITY_MODE = SYNCHRONOUS_COMMIT,

FAILOVER_MODE = EXTERNAL,

SEEDING_MODE = AUTOMATIC

),

N'<node3>' WITH (

ENDPOINT_URL = N'tcp://<node3>:<5022>',

AVAILABILITY_MODE = CONFIGURATION_ONLY

);

ALTER AVAILABILITY GROUP [ag1]

GRANT CREATE ANY DATABASE;

セカンダリ レプリカを追加する

すべてのセカンダリ レプリカで次のコマンドを実行します。 これらのコマンドは、セカンダリ レプリカを ag1 可用性グループにプライマリ レプリカとともに追加し、その ag1 可用性グループにデータベース作成アクセスを付与します。

ALTER AVAILABILITY GROUP [ag1]

JOIN WITH (CLUSTER_TYPE = EXTERNAL);

GO

ALTER AVAILABILITY GROUP [ag1]

GRANT CREATE ANY DATABASE;

GO

可用性グループにデータベースを追加する

プライマリ レプリカに接続し、次の T-SQL コマンドを実行します。

可用性グループに追加する

db1という名前のサンプル データベースを作成します。CREATE DATABASE [db1]; GOデータベースの復旧モデルを full に設定します。 可用性グループ内のすべてのデータベースには、完全復旧モデルが必要です。

ALTER DATABASE [db1] SET RECOVERY FULL;データベースをバックアップします。 可用性グループにデータベースを追加するには、データベースに少なくとも 1 つの完全バックアップが必要です。

BACKUP DATABASE [db1] TO DISK = N'/var/opt/mssql/data/db1.bak';データベースを full 復旧モデルに設定します。

ALTER DATABASE [db1] SET RECOVERY FULL;データベースをディスクにバックアップします。

BACKUP DATABASE [db1] TO DISK = N'/var/opt/mssql/data/db1.bak';可用性グループにデータベース

db1を追加します。ALTER AVAILABILITY GROUP [ag1] ADD DATABASE [db1];

前の手順を完了すると、 ag1 可用性グループが表示されます。 3 つの VM は、1 つのプライマリ レプリカ、1 つのセカンダリ レプリカ、および 1 つの構成専用レプリカを持つレプリカとして追加されます。

ag1 には 1 つのデータベースが含まれています。

SQL Server 可用性グループ ワークロードを展開する (HPE クラスター マネージャー)

HPE Serviceguard で、Serviceguard クラスター マネージャー UI を使用して可用性グループに SQL Server ワークロードを展開します。

Serviceguard マネージャーのグラフィカル ユーザー インターフェイスを使用して、可用性グループ ワークロードを展開し、高可用性 (HA)、Serviceguard クラスター経由でのディザスター リカバリー (DR) を有効にします。 詳細については、「Always On 可用性グループの Microsoft SQL Server on Linux の保護」を参照してください。

Azure Portal でロード バランサーを作成する

Azure Cloud でのデプロイの場合、HPE Serviceguard for Linux では、従来の IP アドレスに置き換えるために、プライマリ レプリカとのクライアント接続を有効にするためにロード バランサーが必要です。

Azure portal で、Serviceguard クラスター ノードまたは仮想マシンを含むリソース グループを開きます。

リソース グループで、 [追加] を選択します。

"load balancer" を検索し、検索結果から Microsoft によって提供されている Load Balancer を選択します。

[Load Balancer] ペインで、[作成] を選択します。

ロード バランサーを次のように構成します。

設定 [値] 名前 ロード バランサー名。 たとえば、「 SQLAvailabilityGroupLB」のように入力します。タイプ 内部 SKU Basic または Standard 仮想ネットワーク VM レプリカに使用される仮想ネットワーク サブネット SQL Server インスタンスがホストされているサブネット IP アドレスの割り当て 静的 プライベート IP アドレス サブネット内にプライベート IP を作成します サブスクリプション 対象のサブスクリプションを選択します リソース グループ 対象のリソース グループを選択します ロケーション SQL ノードと同じ場所を選択します

バックエンド プールを構成する

バックエンド プールは、Serviceguard クラスターが構成されている 2 つのインスタンスのアドレスです。

- リソース グループで、作成したロード バランサーを選択します。

- [設定]>[バックエンド プール]に移動し、[追加] を選択してバックエンド アドレス プールを作成します。

- [バックエンド プールの追加] の [名前]に、バックエンド プールの名前を入力します。

- [関連付け先] で、[仮想マシン] を選択します。

- 環境内の仮想マシンを選択し、適切な IP アドレスを各選択項目に関連付けます。

- 追加を選択します。

プローブを作成する

プローブは、どの Serviceguard クラスター ノードがプライマリ レプリカであるかを Azure が確認する方法を定義します。 Azure は、プローブの作成時に定義されたポートで、IP アドレスに基づいてサービスをプローブします。

[ロード バランサーの設定] ペインで、[正常性プローブ] を選択します。

[正常性プローブ] ペインで [追加] を選択します。

次の値を使用してプローブを構成します。

設定 [値] 名前 プローブの名前。 たとえば、「 SQLAGPrimaryReplicaProbe」のように入力します。プロトコル TCP ポート 空いている任意のポートを使用できます たとえば、"59999" などです。 間隔 5 異常のしきい値 2 OK を選択します。

すべての仮想マシンにサインインし、次のコマンドを使用してプローブ ポートを開きます。

sudo firewall-cmd --zone=public --add-port=59999/tcp --permanent sudo firewall-cmd --reload

Azure はプローブを作成し、それを使用して、可用性グループのプライマリ レプリカ インスタンスが実行されている Serviceguard ノードを検出します。 構成したポート (59999) を覚えておいてください。これは、 Serviceguard クラスターに AG をデプロイするために必要です。

ロード バランサー ルールを設定する

ロード バランサー ルールでは、ロード バランサーがトラフィックをクラスター内のプライマリ レプリカである Serviceguard ノードにどのようにルーティングするかを構成します。 このロード バランサーでは、Direct Server Return を有効にします。Serviceguard クラスター ノードのうち、同時にプライマリ レプリカになれるのは 1 台のみであるためです。

ロード バランサーの設定で、[負荷分散規則] を選択します。

負荷分散規則で、[追加] を選択します。

次の設定を使用してロード バランサー ルールを構成します。

設定 [値] 名前 ロード バランサー ルールの名前。 たとえば、「 SQLAGPrimaryReplicaListener」のように入力します。プロトコル TCP ポート 1433 バックエンド ポート 1433。このルールではフローティング IP を使用するため、この値は無視されます。 プローブ このロード バランサーに対して作成したプローブの名前を使用します。 セッション永続性 None アイドル タイムアウト (分) 4 フローティング IP 有効化済み OK を選択します。

ロード バランサー ルールが Azure によって構成されます。 これで、クラスター内でプライマリ レプリカ インスタンスになっている Serviceguard ノードに、ロード バランサーがトラフィックをルーティングするように構成されました。

Serviceguard クラスターに AG をデプロイする必要があるロード バランサーのフロントエンド IP アドレス LbReadWriteIP を書き留めます。

この時点で、リソース グループには、すべての Serviceguard ノードに接続する 1 台のロード バランサーが存在します。 ロード バランサーには、クラスター内のプライマリ レプリカ インスタンスにクライアントが接続するための IP アドレスも含まれており、どのマシンがプライマリ レプリカになっても、可用性グループに対する要求に応答できます。

自動フェールオーバーを実行し、ノードをクラスターに再び参加させる

自動フェールオーバー テストでは、プライマリ レプリカをオフラインにします (電源オフ)。 このアクションにより、プライマリ ノードの突然の使用不能がレプリケートされます。 想定されている動作は次のとおりです。

クラスター マネージャーが、可用性グループ内のセカンダリ レプリカのいずれかをプライマリに昇格させます。

障害が発生したプライマリ レプリカは、再起動後、自動的にクラスターに再参加します。 クラスター マネージャーが、これをセカンダリ レプリカに昇格させます。

HPE Serviceguard については、 フェールオーバーの準備のためのセットアップのテストを参照してください。