Azure SQL Managed Instance NSG ルールを Azure Confidential Ledger と連携するように構成する

適用対象:Azure SQL Managed Instance

Azure SQL Managed Instance でダイジェストの場所として Azure Confidential Ledger を有効にしたら、Azure Confidential Ledger と通信するように Azure SQL Managed Instance の仮想ネットワーク規則を手動で構成する必要があります。

この記事では、次のことについて説明します。

- AZURE Confidential Ledger へのトラフィックを許可するように、SQL Managed Instance ネットワーク セキュリティ グループ (NSG) とルーティング テーブルのルールを構成します。

アクセス許可

マネージド インスタンス内にあるデータの機密性のため、Azure SQL Managed Instance のパブリック エンドポイントを有効にするための構成では、2 段階のプロセスが必要です。 このセキュリティ対策は、職務の分離 (SoD) に準拠します。

- SQL Managed Instance の管理者は、SQL Managed Instance でパブリック エンドポイントを有効にする必要があります。 SQL Managed Instance の管理者は、SQL Managed Instance リソースの [概要] ページで確認できます。

- ネットワーク管理者は、NSG を使用して SQL Managed Instance へのトラフィックを許可する必要があります。 詳細については、ネットワーク セキュリティ グループのアクセス許可に関するページを参照してください。

Azure Confidential Ledger の送信 NSG ルールを有効にする

Azure Confidential Ledger の IP アドレスをキャプチャし、それらを SQL Managed Instance の送信 NSG ルールとルート テーブルに追加する必要があります。

台帳エンドポイントと ID サービス エンドポイントの IP アドレスを取得する

Azure portal でプロビジョニングした Azure Confidential Ledger の [概要] ページで、Ledger Endpoint のホスト名をキャプチャします。 ping、または同様のネットワーク ツールを使用して、Azure Confidential Ledger インスタンスの IP アドレスを取得します。

ping -a <ledgername>.confidential-ledger.azure.com

PING <ledgername>.confidential-ledger.azure.com (1.123.123.123) 56(84) bytes of data.

64 bytes from 1.123.123.123 (1.123.123.123): icmp_seq=1 ttl=105 time=78.7 ms

同様に、Azure Confidential Ledger インスタンス Identity Service Endpoint の手順を実行します。

ping identity.confidential-ledger.core.azure.com

PING part-0042.t-0009.t-msedge.net (13.107.246.70) 56(84) bytes of data.

64 bytes from 13.107.246.70 (13.107.246.70): icmp_seq=1 ttl=52 time=14.9 ms

送信 NSG ルールに IP アドレスを追加する

これら 2 つの IP アドレスは、SQL Managed Instance の送信 NSG ルールに追加する必要があります。

Azure portal で、SQL Managed Instance のネットワーク セキュリティ グループに移動します。 ネットワーク セキュリティ グループは、SQL Managed Instance におけるリソース グループ内の別のリソースです。

[送信セキュリティ規則] メニューに移動します。

新しい送信規則として、前のセクションで取得した 2 つの IP アドレスを追加します。

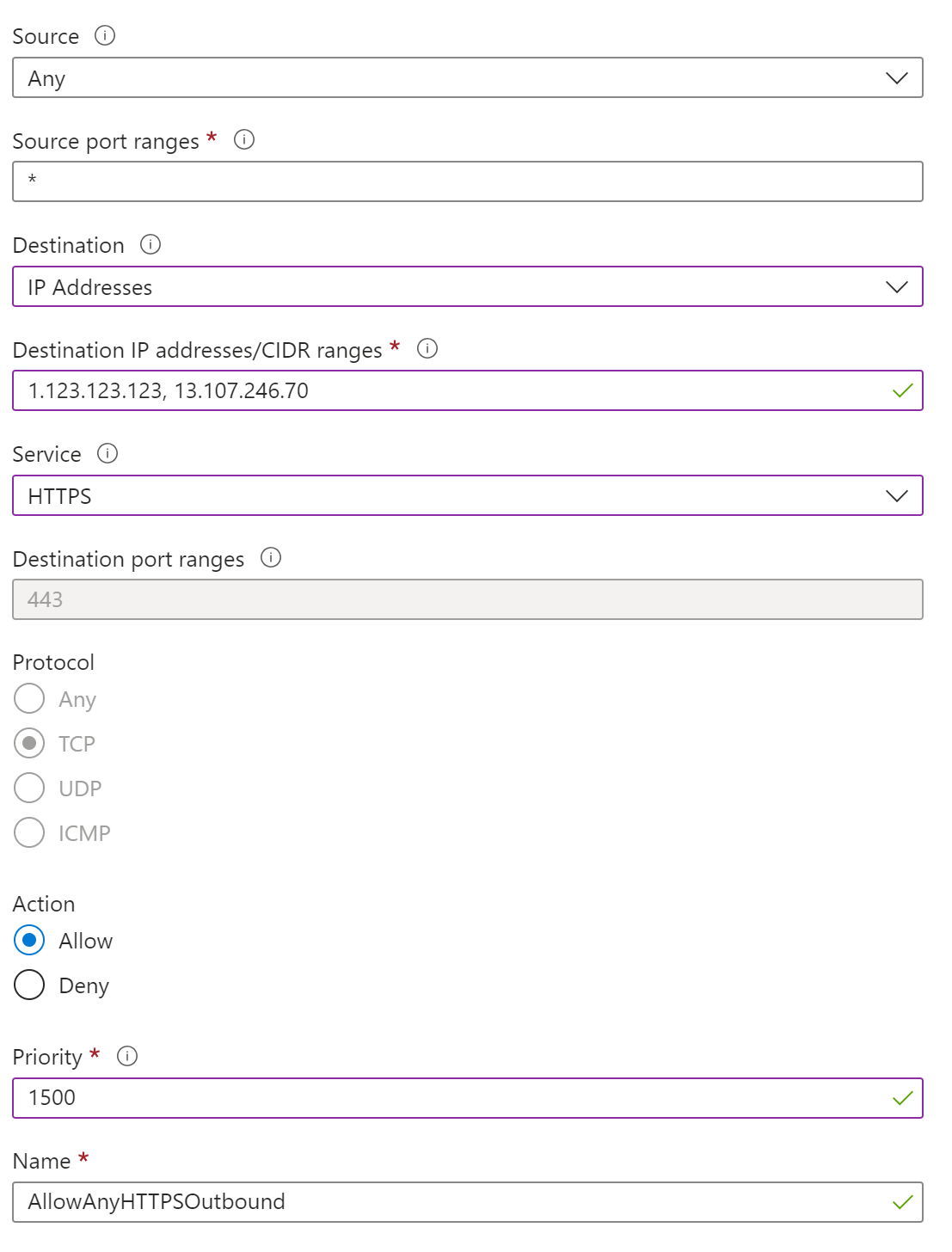

[送信セキュリティ規則] タブを選択し、deny_all_inbound 規則よりも優先度の高い規則を次の設定で追加します。

設定 提案された値 説明 ソース 任意の IP アドレスまたはサービス タグ - Power BI などの Azure サービスの場合は、Azure クラウド サービス タグを選択します

- 自分のコンピューターまたは Azure 仮想マシンの場合は、NAT IP アドレスを使用します

ソース ポート範囲 * ソース ポートは通常、動的に割り当てられ予測できないため、* (任意) のままにしておきます 宛先 <1.123.123.123>、<13.107.246.70> Azure Confidential Ledger の前のセクションで取得した IP アドレスを追加する 宛先ポート範囲 3342 宛先ポート野範囲を 3342 に設定します。これが、マネージド インスタンスのパブリック TDS エンドポイントです サービス HTTPS SQL Managed Instance は HTTPS 経由で台帳と通信します 操作 Allow マネージド インスタンスから台帳への送信トラフィックを許可します 優先順位 1500 この規則が deny_all_inbound 規則よりも優先度が高いことを確認してください

ルート テーブルに IP アドレスを追加する

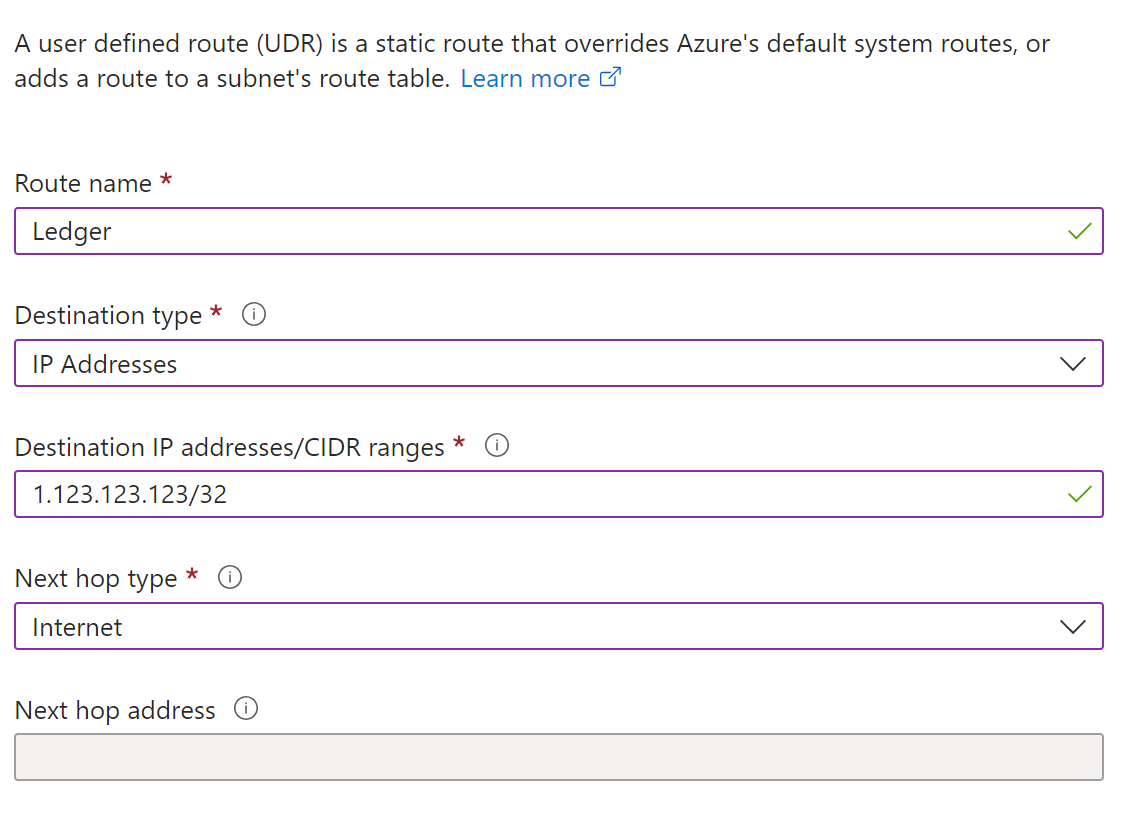

2 つの Azure Confidential Ledger IP アドレスは、ルート テーブルにも追加する必要があります。

Azure portal で、SQL Managed Instance のルート テーブルに移動します。 ルート テーブルは、SQL Managed Instance のリソース グループ内の別のリソースです。

[設定] で [ルート] メニューに移動します。

新しいルートとして、前のセクションで取得した 2 つの IP アドレスを追加します。

設定 提案された値 説明 ルート名 希望する名前を使用します このルートに使用する名前です 送信先の種類 IP アドレス ドロップダウン メニューから、[IP アドレス] を選択します。 宛先 IP アドレス/CIDR 範囲 1.123.123.123/32 この例では、 1.123.123.123/32を使用します。 ID サービス エンドポイントを追加する別のルートを作成します。この例では13.107.246.70/32です次ホップの種類 インターネット

ルートが正しく構成されていることを確認します

データベース検証を実行することで、SQL Managed Instance が Azure Confidential Ledger と通信できるようになったことを確認できます。 クエリでは、Ledger verification succeeded が報告されます。

関連するコンテンツ

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示