Microsoft Defender for Cloud を使用して SQL Server を保護する

適用対象: SQL Server

次の手順のようにして、Microsoft Defender for Cloud で Azure Arc によって有効化された SQL Server のインスタンスを構成できます。

前提条件

Windows ベースの SQL Server インスタンスが Azure に接続されていること。 手順については「SQL Server を Azure Arc に接続する」をご覧ください。

Note

Microsoft Defender for Cloud は、Windows マシン上の SQL Server インスタンスに対してのみサポートされます。 これは、SQL Server on Linux では動作しません。

ご自分のユーザー アカウントに Security Center ロール (RBAC) の 1 つが割り当てられていること

Log Analytics ワークスペースを作成する

Log Analytics ワークスペース リソースの種類を検索し、作成ペインを使用して新しいものを追加します。

Note

Log Analytics ワークスペースはどのリージョンでも使用できます。したがって、既にある場合は、それを使用できます。 ただし、Azure Arc によって有効化された SQL Server リソースが作成されているのと同じリージョンに作成することをお勧めします。

[エージェント管理] > [Log Analytics agent instructions] (Log Analytics エージェントの手順) に移動し、後で使用するためにワークスペース ID と主キーをコピーします。

Log Analytics エージェントをインストールする

次の手順は、リモート マシンで MMA をまだ構成していない場合にのみ必要です。

[Azure Arc] > [サーバー] に移動し、SQL Server インスタンスがインストールされているマシンの Azure Arc 対応サーバー リソースを開きます。

[拡張機能] ペインを開き、[+ 追加] をクリックします。

[Log Analytics エージェント - Azure Arc] を選んで、[次へ] をクリックします。

前のステップで保存した値を使って、ワークスペース ID とワークスペース キーを設定します。

検証に成功したら、[作成] を選んでエージェントをインストールします。 デプロイが完了すると、ステータスは [成功] に更新されます。

詳細については、Azure Arc を使用した拡張機能の管理に関するページを参照してください。

Microsoft Defender for Cloud を有効にする

[Azure Arc] > [SQL Server] に移動し、保護するインスタンスの Azure Arc 対応 SQL Server リソースを開きます。

[Microsoft Defender for Cloud] タイルをクリックします。 [有効化の状態] に [サブスクリプション レベルで無効] と表示される場合は、「コンピューターの SQL サーバーの Microsoft Defender を有効にする」に記載されている手順に従います。

注意

脆弱性評価を生成する最初のスキャンは、Microsoft Defender for Cloud を有効にした後 24 時間以内に行われます。 その後、自動スキャンが毎週日曜日に実行されます。

探索

Azure Security Center でセキュリティの異常と脅威について調べます。

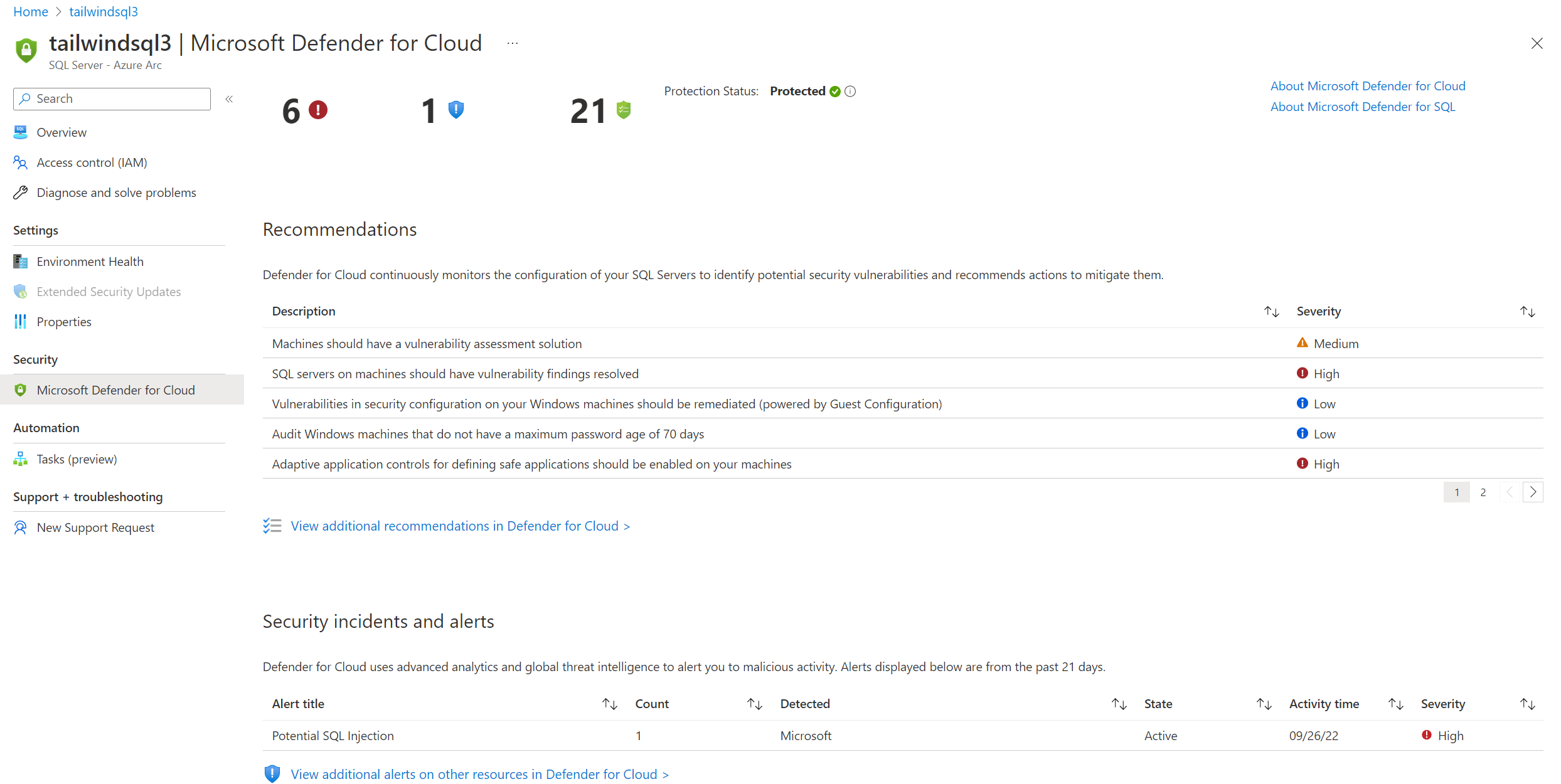

SQL Server – Azure Arc リソースを開き、左側のメニューの [設定] セクションで [Microsoft Defender for Cloud] を選択します。 その SQL Server インスタンスの推奨事項とアラートを確認できます。

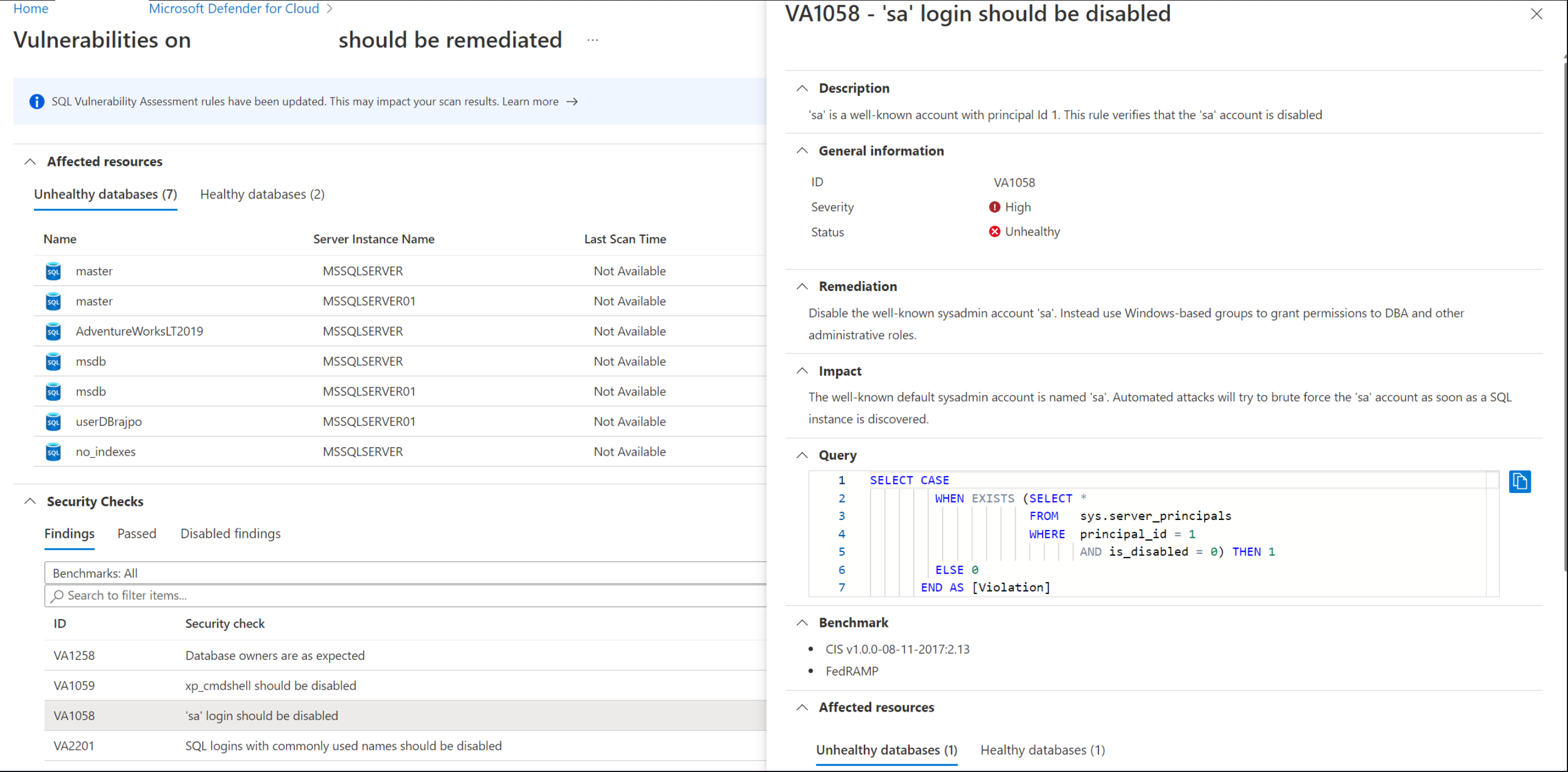

推奨事項のいずれかを選ぶと、脆弱性の詳細が表示されます。

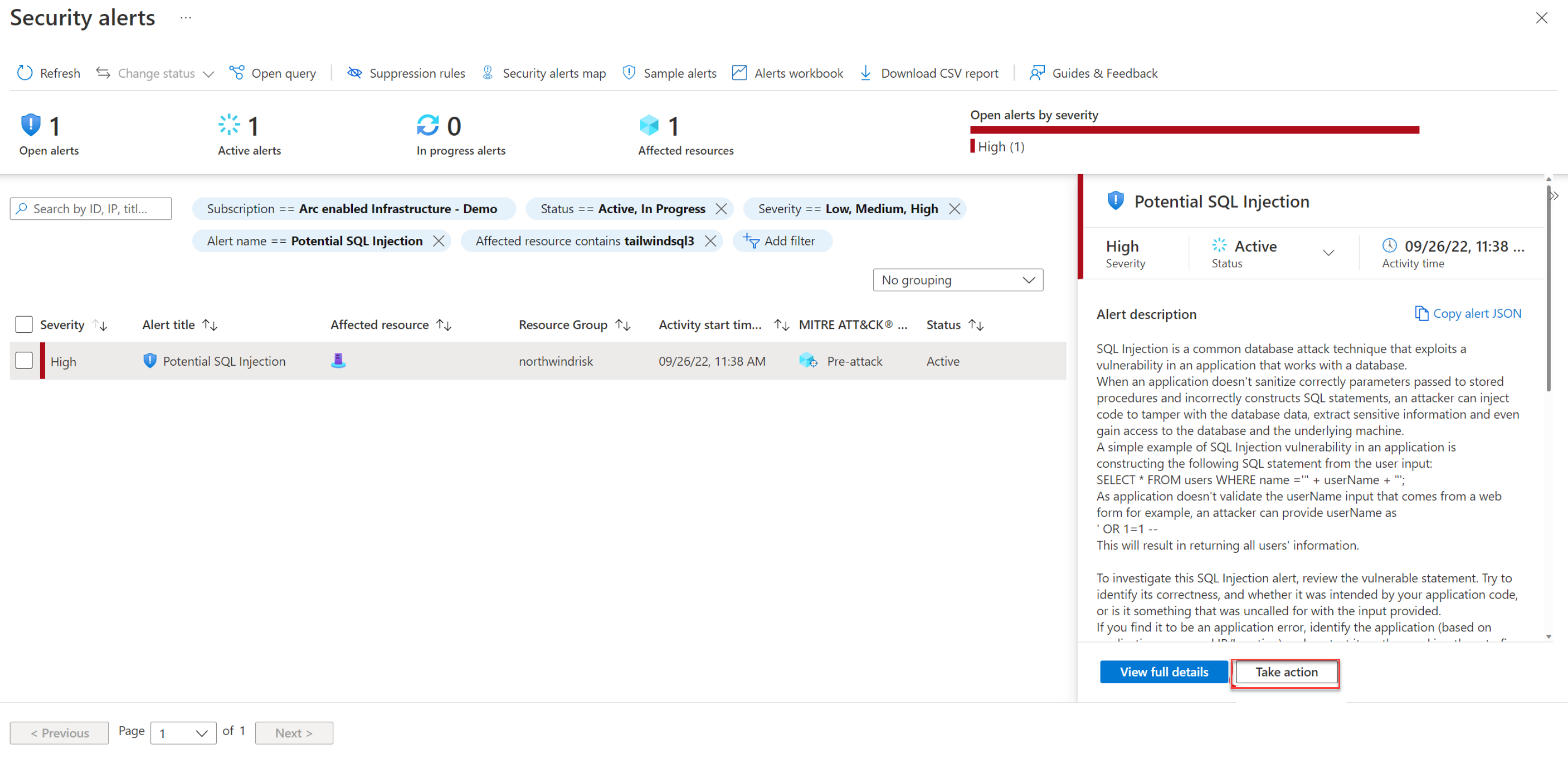

任意のセキュリティ アラートを選んで詳細を確認し、攻撃についてさらに調べます。 次の図は、潜在的な SQL インジェクションのアラートの例です。

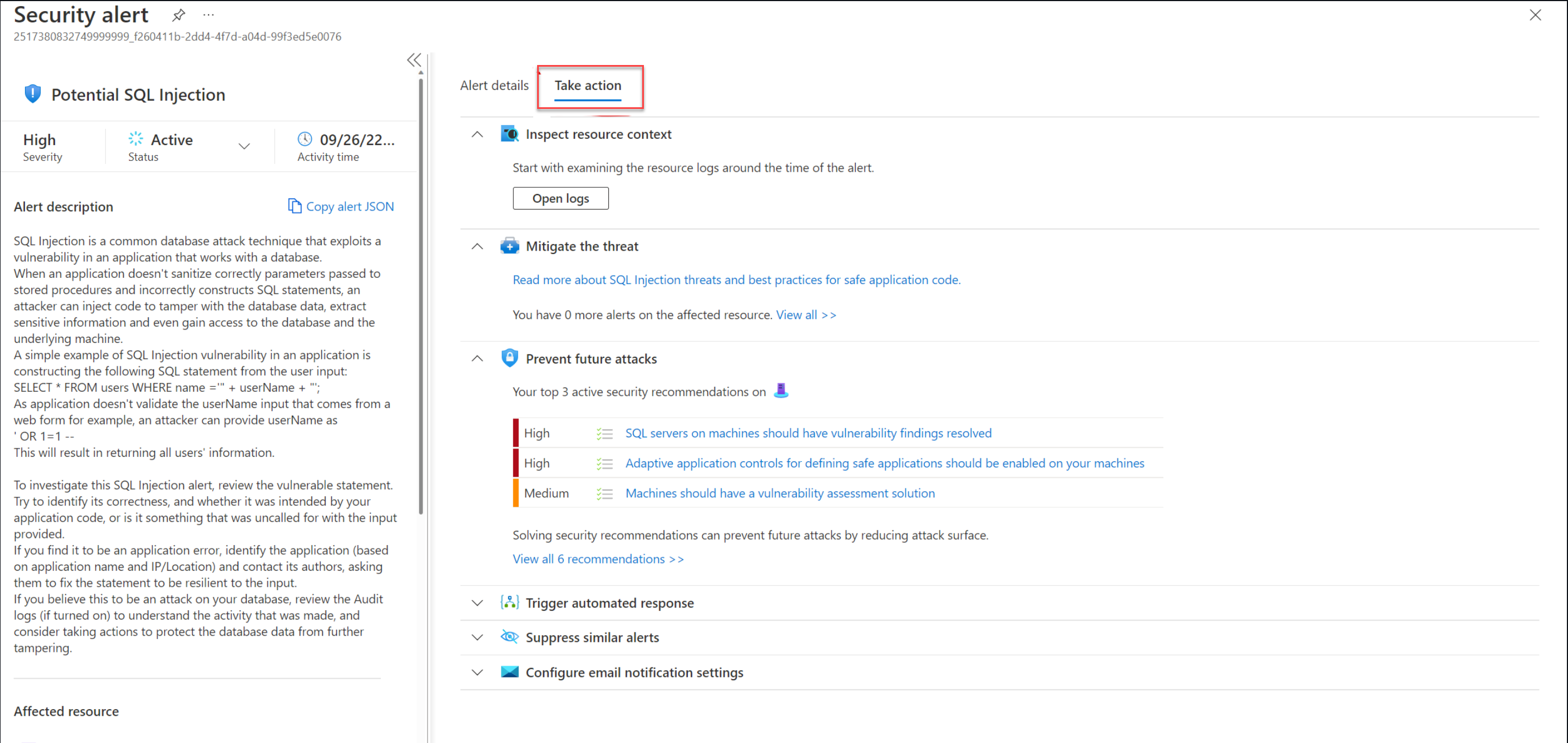

アラートを軽減するには、[アクションの実行] を選びます。

次のステップ

- SQL Server を Azure Arc に自動的に接続する

- Azure Sentinel を使用して、セキュリティのアラートと攻撃をさらに詳しく調査できます。 詳しくは、Azure Sentinel のオンボードに関する記事をご覧ください。

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示