VMM ファブリックで SDN RAS ゲートウェイを設定する

この記事では、System Center Virtual Machine Manager (VMM) ファブリックでソフトウェア定義ネットワーク (SDN) RAS ゲートウェイを設定する方法について説明します。

SDN RAS ゲートウェイは、2 つの自律システム間のサイト間接続を可能にする SDN のデータ パス要素です。 具体的には、RAS ゲートウェイを使用すると、IPSec、汎用ルーティング カプセル化 (GRE)、またはレイヤー 3 転送を使用して、リモート テナント ネットワークとデータセンター間のサイト間接続が可能になります。 詳細情報。

Note

VMM 2025 および 2022 は、RAS ゲートウェイのデュアル スタック サポートを提供します。

Note

- VMM 2019 UR1 から、 One Connected ネットワークの種類が Connected Network に変更されます。

- VMM 2019 UR2 以降では、IPv6 がサポートされています。

開始する前に

開始する前に、次のことを確認してください。

- 計画: ソフトウェア定義ネットワークの計画について読み、このドキュメントで計画トポロジ 確認します 。 この図は、サンプルの 4 ノードセットアップを示しています。 セットアップは、3 つのネットワーク コントローラー ノード (VM) と 3 つの SLB/MUX ノードで高可用性を実現します。 Web 層とデータベース層をシミュレートするために、2 つの仮想サブネットに分割された 1 つの仮想ネットワークを持つ 2 つのテナントが表示されます。 インフラストラクチャとテナントの両方の仮想マシンは、任意の物理ホストに再配布できます。

- ネットワーク コントローラー: RAS ゲートウェイを展開する前に、ネットワーク コントローラーを展開する必要があります。

- SLB: 依存関係が正しく処理されるようにするには、ゲートウェイを設定する前に SLB もデプロイする必要があります。 SLB とゲートウェイが構成されている場合は、IPsec 接続を使用して検証できます。

- サービス テンプレート: VMM はサービス テンプレートを使用して GW 展開を自動化します。 サービス テンプレートは、第 1 世代および第 2 世代の VM でのマルチノードデプロイをサポートします。

デプロイメントの手順

RAS ゲートウェイを設定するには、次の操作を行います。

サービス テンプレートのダウンロード: GW のデプロイに必要なサービス テンプレートをダウンロードします。

VIP 論理ネットワークの作成: GRE VIP 論理ネットワークを作成します。 プライベート VIP 用の IP アドレス プールと、GRE エンドポイントに VIP を割り当てる必要があります。 ネットワークは、サイト間 GRE 接続のために SDN ファブリックで実行されているゲートウェイ VM に割り当てられる VIP を定義するために存在します。

Note

デュアル スタック サポートを有効にするには、GRE VIP 論理ネットワークを作成する際に、ネットワーク サイトに IPv6 サブネットを追加し、IPv6 アドレス プールを作成します。 (2022 以降に適用可能)

サービス テンプレートをインポートします: RAS ゲートウェイ サービス テンプレートをインポートします。

ゲートウェイのデプロイ: ゲートウェイ サービス インスタンスをデプロイし、そのプロパティを構成します。

展開を検証します: サイト間 GRE、IPSec、または L3 を構成し、展開を検証します。

サービス テンプレートをダウンロードする

- Microsoft SDN GitHub リポジトリから SDN フォルダーをダウンロードしテンプレートを VMM>Templates>GW から VMM サーバー上のローカル パスにコピーします。

- コンテンツをローカル コンピューター上のフォルダーに展開します。 後でライブラリにインポートします。

ダウンロードには、次の 2 つのテンプレートが含まれています。

- EdgeServiceTemplate_Generation 1 VM.xml テンプレートは、第 1 世代仮想マシンに GW サービスをデプロイするためのテンプレートです。

- EdgeServiceTemplate_Generation 2 VM.xmlは、第 2 世代仮想マシンに GW サービスをデプロイするためのものです。

両方のテンプレートの既定の数は 3 つの仮想マシンで、サービス テンプレート デザイナーで変更できます。

GRE VIP 論理ネットワークを作成する

- VMM コンソールで、論理ネットワークの作成ウィザードを実行します。 Nameを入力し、必要に応じて説明を入力し、Next を選択します。

- Settingsで、[接続済みネットワークを選択。 必要に応じて、[ 同じ名前の VM ネットワークを作成するを選択できます。 この設定により、VM はこの論理ネットワークに直接アクセスできます。 ネットワーク コントローラーによって管理を選択し、 次を選択します。

- VMM 2019 UR1 以降の場合は、Settings で Connected Network を選択し、ネットワーク コントローラーによって管理を選択し、Next を選択します。

- Settingsで、[接続されたネットワーク]を選択し、ネットワーク コントローラーによって管理を選択し、次へを選択します。

Network サイトで、設定を指定します。

サンプル値を次に示します。

- ネットワーク名: GRE VIP

- サブネット: 31.30.30.0

- マスク: 24

- トランク上の VLAN ID: NA

- ゲートウェイ: 31.30.30.1

- Summaryで設定を確認し、ウィザードを終了します。

IPv6 を使用するには、IPv4 サブネットと IPV6 サブネットの両方をネットワーク サイトに追加します。 サンプル値を次に示します。

- ネットワーク名: GRE VIP

- サブネット: FD4A:293D:184F:382C::

- マスク: 64

- トランク上の VLAN ID: NA

- ゲートウェイ: FD4A:293D:184F:382C::1

Summaryで設定を確認し、ウィザードを終了します。

IPv4 を使用するには、ネットワーク サイトに IPv4 サブネットを追加し、IPv4 アドレス プールを作成します。 サンプル値を次に示します。

- ネットワーク名: GRE VIP

- サブネット:

- Mask:

- トランク上の VLAN ID: NA

- ゲートウェイ:

IPv6 を使用するには、ネットワーク サイトに IPv4 と IPv6 の両方のサブネットを追加し、IPv6 アドレス プールを作成します。 サンプル値を次に示します。

- ネットワーク名: GRE VIP

- サブネット: FD4A:293D:184F:382C::

- マスク: 64

- トランク上の VLAN ID: NA

- ゲートウェイ: FD4A:293D:184F:382C::1

Summaryで設定を確認し、ウィザードを終了します。

GRE VIP アドレスの IP アドレス プールを作成する

Note

VMM 2019 UR1 以降では、 論理ネットワーク ウィザードを使用して IP アドレス プールを作成できます。

Note

論理ネットワークの作成 ウィザードを使用して、IP アドレス プールを作成できます。

- GRE VIP 論理ネットワークを右クリックし、[IP プールの作成] をクリックします。

- プールの Name と省略可能な説明を入力し、VIP ネットワークが選択されていることを確認します。 [次へ] を選択します。

- 既定のネットワーク サイトをそのまま使用し、 [次へ] を選択します。

- 範囲の開始 IP アドレスと終了 IP アドレスを選択します。 使用可能なサブネットの 2 番目のアドレスで範囲を開始します。 たとえば、使用可能なサブネットが .1 から .254 の場合は、.2 から範囲を開始します。

- [ロード バランサー VIP 用に予約された IP アドレス ボックスに、サブネットの IP アドレス範囲を入力します。 これは、開始 IP アドレスと終了 IP アドレスに使用した範囲と一致する必要があります。

- ゲートウェイ、DNS、または WINS の情報を指定する必要はありません。このプールは、ネットワーク コントローラー経由でのみ VIP の IP アドレスを割り当てるために使用されます。 次へを選択して、これらの画面をスキップします。

- Summaryで設定を確認し、ウィザードを終了します。

- IPv6 サブネットを作成した場合は、別の IPv6 GRE VIP アドレス プールを作成します。

- 範囲の開始 IP アドレスと終了 IP アドレスを選択します。 使用可能なサブネットの 2 番目のアドレスで範囲を開始します。 たとえば、使用可能なサブネットが .1 から .254 の場合は、.2 から範囲を開始します。 VIP 範囲を指定する場合は、短縮形式の IPv6 アドレスを使用しないでください。2001:db8:0:200::7 の代わりに、2001:db8:0:200:0:7 形式を使用します。

- [ロード バランサー VIP 用に予約された IP アドレス ボックスに、サブネットの IP アドレス範囲を入力します。 これは、開始 IP アドレスと終了 IP アドレスに使用した範囲と一致する必要があります。

- ゲートウェイ、DNS、または WINS の情報を指定する必要はありません。このプールは、ネットワーク コントローラー経由でのみ VIP の IP アドレスを割り当てるために使用されます。 次へを選択して、これらの画面をスキップします。

- Summaryで設定を確認し、ウィザードを終了します。

サービス テンプレートをインポートする

- Library>Import Template を選択します。

- サービス テンプレート フォルダーを参照します。 たとえば、EdgeServiceTemplate Generation 2.xml ファイルを選択します。

- サービス テンプレートをインポートするときに、環境のパラメーターを更新します。

Note

ライブラリ リソースは、ネットワーク コントローラーのデプロイ中にインポートされました。

- WinServer.vhdx: ネットワーク コントローラーのデプロイ中に前に準備してインポートした仮想ハード ドライブ イメージを選択します。

- EdgeDeployment.CR: VMM ライブラリ内の EdgeDeployment.cr ライブラリ リソースにマップします。

Summary ページで詳細を確認し、Import を選択します。

Note

サービス テンプレートをカスタマイズできます。 詳細情報。

ゲートウェイ サービスをデプロイする

ゲートウェイ サービスのオンボード中に IPv6 を有効にするには、 [使用可能な IPv6 ] チェック ボックスをオンにし、前に作成した IPv6 GRE VIP サブネットを選択します。 また、パブリック IPv6 プールを選択し、パブリック IPv6 アドレスを指定します。

この例では、第 2 世代テンプレートを使用します。

EdgeServiceTemplate Generation2.xml サービス テンプレートを選択し、 展開を選択します。

Nameを入力し、サービス インスタンスの宛先を選択します。 宛先は、ゲートウェイのデプロイ用に以前に構成されたホストを含むホスト グループにマップする必要があります。

Network 設定で、管理ネットワークを管理 VM ネットワークにマップします。

Note

マッピングが完了すると、 [サービスのデプロイ ] ダイアログが表示されます。 VM インスタンスは、最初は Red であるのが普通です。 Refresh Preview を選択すると、VM に適したホストが自動的に検索されます。

構成の展開 ウィンドウの左側で、次の設定を構成します。

- AdminAccount。 必須。 ゲートウェイ VM のローカル管理者として使用する RunAs アカウントを選択します。

- 管理ネットワーク。 必須。 ホスト管理用に作成した管理 VM ネットワークを選択します。

- 管理アカウント。 必須。 ネットワーク コントローラーに関連付けられている Active Directory ドメインにゲートウェイを追加するアクセス許可を持つ実行アカウントを選択します。 これは、ネットワーク コントローラーのデプロイ時に MgmtDomainAccount に使用されるアカウントと同じにすることができます。

- FQDN。 必須。 ゲートウェイの Active Directory ドメインの FQDN。

[サービスのデプロイ] を選択して、サービスのデプロイ ジョブを開始します。

Note

展開時間はハードウェアによって異なりますが、通常は 30 分から 60 分です。 ゲートウェイのデプロイに失敗した場合は、デプロイを再試行する前に、 All Hosts>Services で失敗したサービス インスタンスを削除します。

ボリューム ライセンスの VHDX を使用していない場合 (または、プロダクト キーが応答ファイルを使用して提供されていない場合)、VM のプロビジョニング中に Product Key ページでデプロイが停止します。 VM デスクトップに手動でアクセスし、キーを入力するかスキップする必要があります。

デプロイされた SLB インスタンスをスケールインまたはスケールアウトする場合は、この ブログをお読みください。

ゲートウェイの制限

NC マネージド ゲートウェイの既定の制限を次に示します。

- MaxVMNetworksSupported= 50

- MaxVPNConnectionsPerVMNetwork= 10

- MaxVMSubnetsSupported= 550

- MaxVPNConnectionsSupported= 250

Note

SDNv2 仮想化ネットワークの場合、すべての VM ネットワークに対して内部ルーティング サブネットが作成されます。 MaxVMSubnetsSupported制限には、VM ネットワーク用に作成された内部サブネットが含まれます。

ネットワーク コントローラーマネージド ゲートウェイに設定既定の制限をできます。 ただし、制限を大きい値にオーバーライドすると、ネットワーク コントローラーのパフォーマンスに影響する可能性があります。

ゲートウェイの制限をオーバーライドする

既定の制限をオーバーライドするには、オーバーライド文字列をネットワーク コントローラー サービスの接続文字列に追加し、VMM で更新します。

- MaxVMNetworksSupported= <このゲートウェイで使用できる VM ネットワークの数>。

- MaxVPNConnectionsPerVMNetwork= の後に、このゲートウェイを使用して VM ネットワークごとに作成できる VPN 接続の数が続きます。

- MaxVMSubnetsSupported= このゲートウェイで使用できる VM ネットワークのサブネットの数。

- MaxVPNConnectionsSupported= このゲートウェイで使用できる VPN 接続の数。

例:

ゲートウェイで使用できる VM ネットワークの最大数を 100 にオーバーライドするには、次のように接続文字列を更新します。

serverurl=https://NCCluster.contoso.com;servicename=NC_VMM_RTM; MaxVMNetworksSupported==100

ゲートウェイ マネージャーの役割を構成する

ゲートウェイ サービスがデプロイされたので、プロパティを構成し、ネットワーク コントローラー サービスに関連付けることができます。

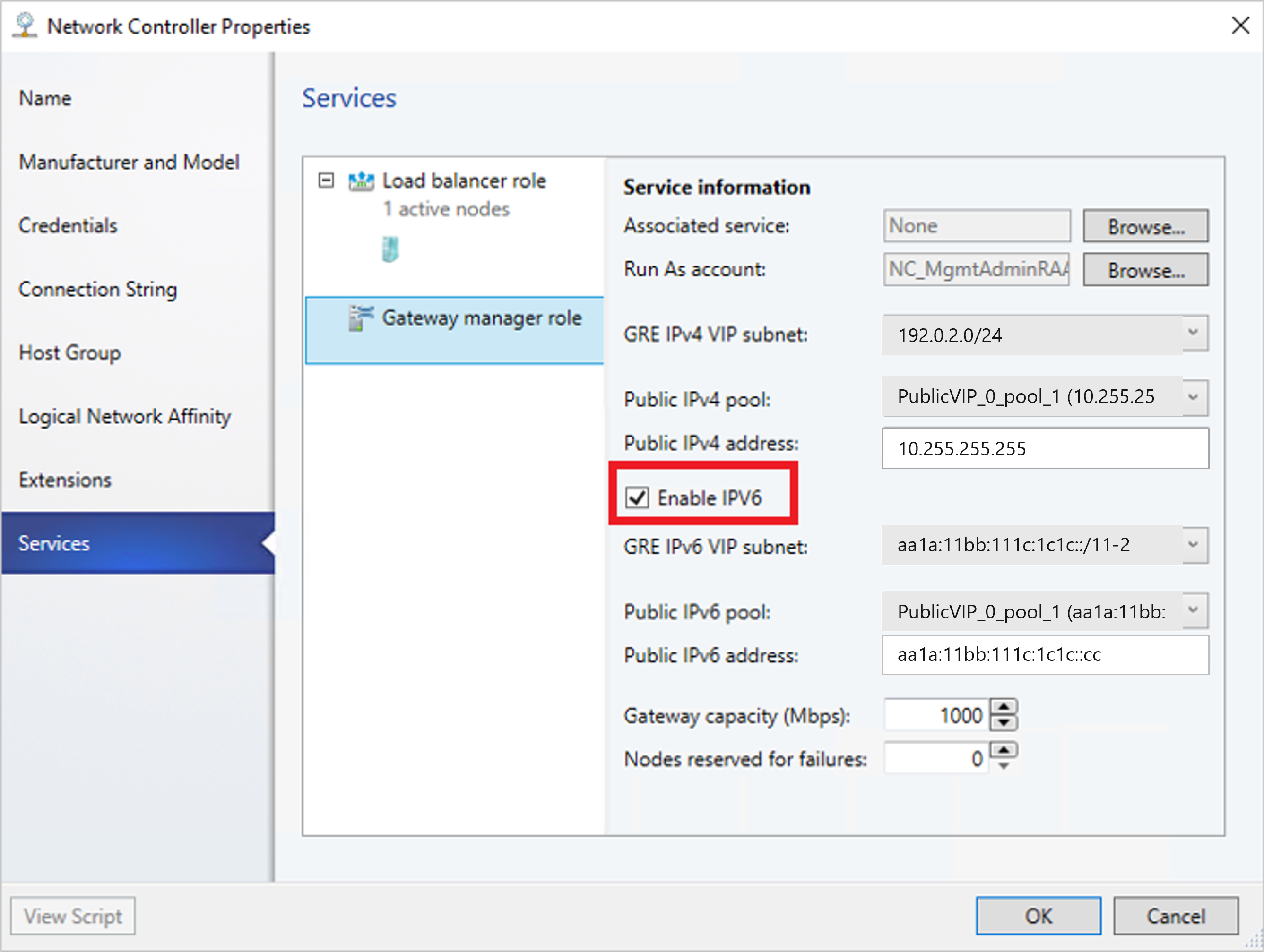

Fabric>Network Service を選択して、インストールされているネットワーク サービスの一覧を表示します。 [ネットワーク コントローラー] サービスを右クリックし、[プロパティ] を選択します。

Services タブを選択し、Gateway Manager ロールを選択します。

Service information の [Associated Service フィールドを見つけて、Browse を選択します。 前に作成したゲートウェイ サービス インスタンスを選択し、 OK を選択します。

ネットワーク コントローラーがゲートウェイ仮想マシンにアクセスするために使用する 実行アカウント を選択します。

Note

実行アカウントには、ゲートウェイ VM に対する管理者特権が必要です。

GRE VIP サブネットで、前に作成した VIP サブネットを選択します。

- パブリック IPv4 プールで、SLB のデプロイ時に構成したプールを選択します。 Public IPv4 アドレスで、前のプールの IP アドレスを指定し、範囲から最初の 3 つの IP アドレスを選択しないようにします。

IPv4 のサポートを有効にするには、 パブリック IPv4 プールで、SLB のデプロイ時に構成したプールを選択します。 Public IPv4 アドレスで、前のプールの IP アドレスを指定し、範囲から最初の 3 つの IP アドレスを選択しないようにします。

IPv6 のサポートを有効にするには、 Network コントローラーのプロパティ>Servicesから 有効な IPv6 チェックボックスをオンにし、前に作成した IPv6 GRE VIP サブネットを選択し、パブリック IPv6 プールとパブリック IPv6 アドレスをそれぞれ入力します。 また、ゲートウェイ VM に割り当てられる IPv6 フロントエンド サブネットを選択します。

ゲートウェイ容量で、容量設定を構成します。

ゲートウェイ容量 (Mbps) は、ゲートウェイ VM から予期される通常の TCP 帯域幅を表します。 このパラメーターは、使用する基になるネットワーク速度に基づいて設定する必要があります。

IPsec トンネルの帯域幅は、ゲートウェイ容量の (3/20) に制限されています。 つまり、ゲートウェイ容量が 1000 Mbps に設定されている場合、同等の IPsec トンネル容量は 150 Mbps に制限されます。

Note

帯域幅の制限は、着信帯域幅と発信帯域幅の合計値となります。

GRE トンネルと L3 トンネルの同等の比率はそれぞれ 1/5 と 1/2 です。

Nodes の [障害用に予約済み] フィールドで、バックアップ用の予約済みノードの数を構成します。

個々のゲートウェイ VM を構成するには、各 VM を選択し、IPv4 フロントエンド サブネットを選択し、ローカル ASN を指定し、必要に応じて BGP ピアのピアリング デバイス情報を追加します。

Note

GRE 接続を使用する予定の場合は、ゲートウェイ BGP ピアを構成する必要があります。

これで、デプロイしたサービス インスタンスがゲートウェイ マネージャーロールに関連付けられます。 その下にゲートウェイ VM インスタンスが一覧表示されている必要があります。

ゲートウェイ容量で、容量設定を構成します。

ゲートウェイ容量 (Mbps) は、ゲートウェイ VM から予期される通常の TCP 帯域幅を表します。 このパラメーターは、使用する基になるネットワーク速度に基づいて設定する必要があります。

IPsec トンネルの帯域幅は、ゲートウェイ容量の (3/20) に制限されています。 つまり、ゲートウェイ容量が 1000 Mbps に設定されている場合、同等の IPsec トンネル容量は 150 Mbps に制限されます。

Note

帯域幅の制限は、着信帯域幅と発信帯域幅の合計値となります。

これと同等の、GRE および L3 のトンネルの比率は、それぞれ 1/5 と 1/2 です。

Nodes の [障害用に予約済み] フィールドで、バックアップ用の予約済みノードの数を構成します。

個々のゲートウェイ VM を構成するには、各 VM を選択し、IPv4 フロントエンド サブネットを選択し、ローカル ASN を指定し、必要に応じて BGP ピアのピアリング デバイス情報を追加します。

Note

GRE 接続を使用する予定の場合は、ゲートウェイ BGP ピアを構成する必要があります。

これで、デプロイしたサービス インスタンスがゲートウェイ マネージャーロールに関連付けられます。 その下にゲートウェイ VM インスタンスが一覧表示されている必要があります。

デプロイの検証

ゲートウェイをデプロイした後、S2S GRE、S2S IPSec、または L3 接続の種類を構成し、それらを検証できます。 詳細については、次の内容を参照してください。

接続の種類の詳細については、 thisを参照してください。

PowerShell からトラフィック セレクターを設定する

VMM PowerShell を使用してトラフィック セレクターを設定する手順を次に示します。

次のパラメーターを使用して、トラフィック セレクターを作成します。

Note

使用される値は例のみです。

$t= new-object Microsoft.VirtualManager.Remoting.TrafficSelector $t.Type=7 // IPV4=7, IPV6=8 $t.ProtocolId=6 // TCP =6, reference: https://en.wikipedia.org/wiki/List_of_IP_protocol_numbers $t.PortEnd=5090 $t.PortStart=5080 $t.IpAddressStart=10.100.101.10 $t.IpAddressEnd=10.100.101.100Add-SCVPNConnection または Set-SCVPNConnection の -LocalTrafficSelectors パラメーターを使用して、上記のトラフィック セレクターを構成します。

SDN ファブリックからゲートウェイを削除する

これらの手順を使用して、SDN ファブリックからゲートウェイを削除します。