Microsoft Azure Sentinel の分析とは

Microsoft Azure Sentinel の分析は、サイバーセキュリティの脅威を検出、調査、および修復するのに役立ちます。 Contoso の SOC チームでは、Microsoft Azure Sentinel の分析を使用して、環境内の問題を検出するための分析ルールとクエリを設定できます。

Microsoft Azure Sentinel の分析とは

Microsoft Azure Sentinel の分析には、Contoso のデータとリソースのセキュリティを実装するために使用できる機能がいくつか用意されています。

ワークステーション、サーバー、ネットワーク デバイス、ファイアウォール、侵入防止、センサーなどから収集された履歴データを分析できます。 Microsoft Azure Sentinel の分析では、さまざまなソースからのデータを分析して、相関関係と異常を特定できます。

分析ルールを使用すると、既知の悪意のあるアクターによって使用される攻撃手法に基づいて、アラートをトリガーできます。 これらのルールを設定することにより、環境内で発生する可能性のあるセキュリティ インシデントに対して、適切なタイミングで SOC がアラートを受け取るようにすることができます。

セキュリティ操作用に分析ルールを使用する理由

Contoso で実装した他の製品の中にも脅威の特定に役立つことができるものがありますが、Microsoft Azure Sentinel Analytics は、サイバーセキュリティの脅威の存在を反映するシグナルを関連付けて照合することによって、セキュリティの脅威を全体的に検出するうえで重要な役割を果たします。 適切な分析ルールを使用すると、攻撃の発生元、侵害されたリソース、失われた可能性のあるデータ、およびインシデントのタイムラインに関する分析情報を得ることができます。

一般的なセキュリティ分析のユース ケースには、次のようなものがあります。

侵害されたアカウントの特定

疑わしい可能性のあるパターンを検出するためのユーザーの行動分析

攻撃の可能性を示す傾向を見つけるためのネットワーク トラフィック分析

攻撃者によるデータ流出の検出

内部関係者による脅威の検出

インシデントの調査

脅威の捜索

ファイアウォールやマルウェア対策ソリューションなどの従来の保護ツールを使用しても、脅威の一部を検出できない場合があります。 特定の脅威が何か月も検出されない可能性があります。 複数のツールと製品によって収集されたデータを、脅威インテリジェンスの機能と組み合わせることによって、内部関係者による脅威を検出、分析、軽減することができます。

また、分析ルールを使用して、攻撃のインジケーターを使用するカスタム アラートを作成することもできます。 これらのインジケーターにより、リアルタイムで進行中の可能性がある攻撃を特定することができます。

Analytics は、Contoso の SOC チームが複雑な調査の効率を向上させ、より迅速に脅威を検出するのに役立ちます。

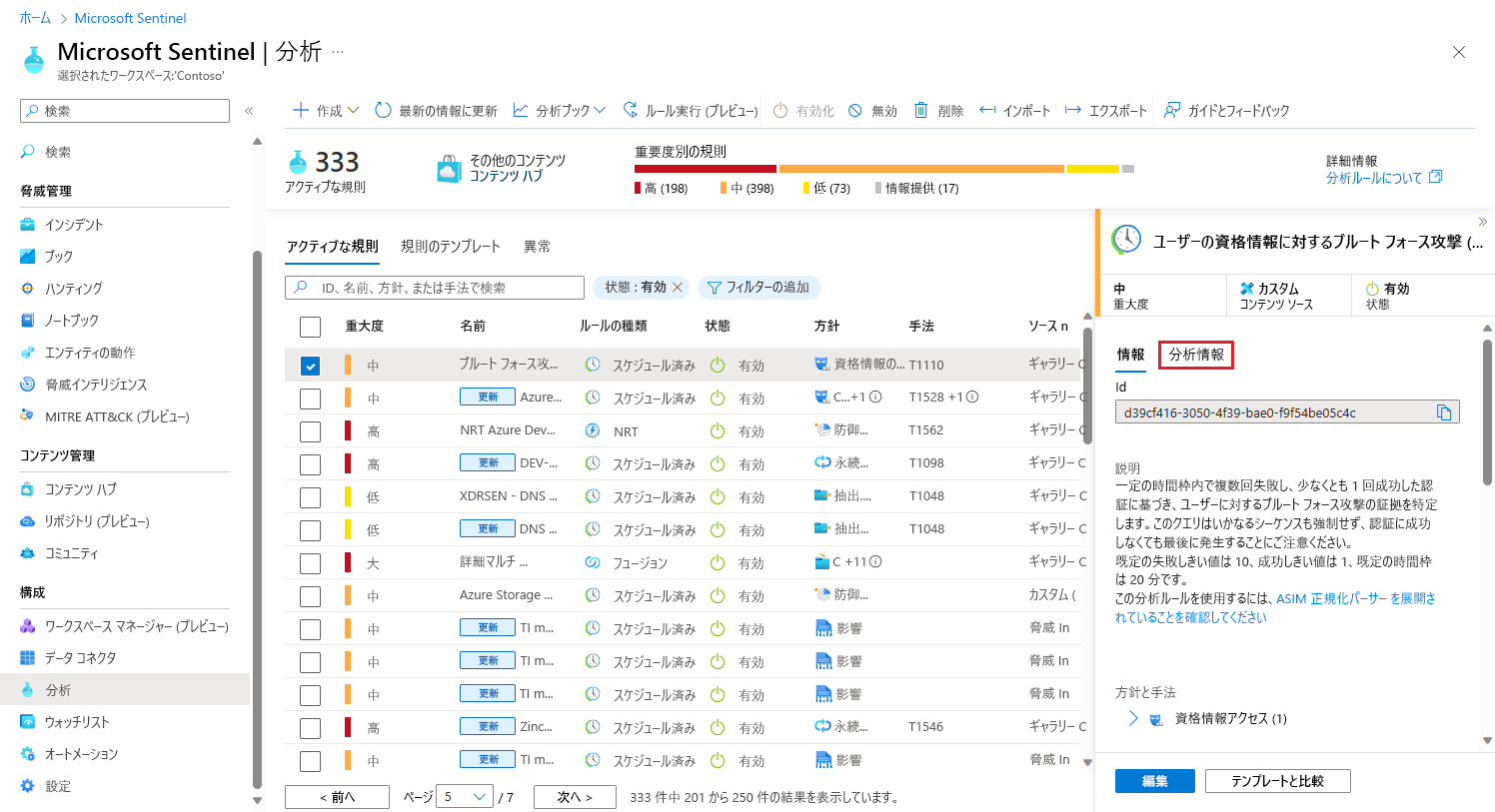

[分析] ホーム ページを調べる

分析ルールは、[分析] ホーム ページから作成できます。 Microsoft Azure Sentinel の [分析] ページには、ナビゲーション ウィンドウからアクセスできます。

[分析] ホーム ページには、次の 3 つの主要な部分があります。

ヘッダー バーには、現在使用されているルールの数に関する情報が表示されます。

ルールとテンプレートの一覧には、Microsoft によって Microsoft Azure Sentinel の GitHub リポジトリから事前に読み込まれているすべてのルール テンプレートが表示されます。

詳細ウィンドウには、検出で使用できる各テンプレートとルールについて説明した追加情報が表示されます。

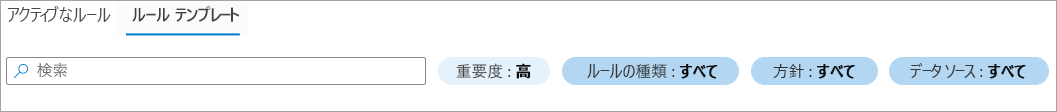

ルール テンプレートをフィルター処理する

現在、Microsoft によって、150 個を超えるテンプレート ルールが Microsoft Azure Sentinel の GitHub リポジトリから事前に読み込まれています。 これらのテンプレートを検索し、適切なルールにアクセスするには、フィルターを適用する必要があります。 たとえば、重要度レベルが高い脅威を検出するテンプレート ルールや、特定のデータ ソースからのルールのみを確認することができます。

フィルターを使用するには、ヘッダー バーで、使用するフィルターを選択します。

[分析] ホーム ページには、次のフィルターが用意されています。

[重要度]。 重要度レベルでルールをフィルター処理するために使います。

[ルールの種類]。 現在、次の 4 種類のルールがあります:スケジュール、Fusion、Microsoft セキュリティ、機械学習による行動分析。

[方針]。 ATT&CK モデルに含まれている 14 個の具体的な手法に基づいて規則をフィルター処理するために使用します。

[データ ソース]。 アラートを生成するデータ ソース コネクタによってルールをフィルター処理するために使用します。

Note

MITRE ATT&CK は、グローバルにアクセスできる、実際の世界の観測に基づいた敵対者の方針と手法に関するナレッジ ベースです。 ATT&CK のナレッジ ベースは、民間部門、政府機関、およびサイバーセキュリティの製品とサービスのコミュニティにおいて、具体的な脅威モデルと手法を開発するための基盤として使用されています。