セキュリティ

医療機関では、個人的かつ機密性のある顧客データが保存されます。 金融機関では、口座番号、残高、および取引履歴が保存されます。 小売業者では、購入履歴、アカウント情報、顧客の統計情報が保存されます。 セキュリティ インシデントが発生すれば、この機密データが漏洩し、個人に不快な思いをさせたり金銭的な損害が発生したりする可能性があります。 どうすれば、顧客のデータの整合性とシステムの安全性を保証できるでしょうか。

このユニットでは、セキュリティの柱の重要な要素について説明します。

セキュリティとは

セキュリティとは、結局のところ、組織が使用、保存、および送信するデータを保護することです。 セキュリティで保護可能な資産の中心となるのは、組織で保存または処理されるデータです。 このデータは、顧客に関する機密データ、組織の財務情報、または組織を支えるクリティカルな基幹業務データである可能性があります。 データが存在するインフラストラクチャと、そのアクセスに使用される ID を保護することもきわめて重要です。

データは、より厳しい法的要件および規制上の要件の対象となる場合があります。 そのような追加要件は、所在地、保存するデータの種類、またはアプリケーションを運用する業界によって異なります。

例えば、米国のヘルスケア業界には、医療保険の相互運用性と説明責任に関する法律 (HIPAA) という法律があります。 金融業界には、クレジット カード データの処理に関する Payment Card Industry Data Security Standard (PCI データセキュリティスタンダード) があります。 これらの法律や基準が適用されるデータを保存する組織は、そのデータを保護するための特定のセキュリティ上の措置を確実に講じることが求められます。 ヨーロッパでは、一般データ保護規則 (GDPR) によって、個人データの保護方法が規定され、格納されたデータに関する個人の権利が定義されています。 国や地域によっては、特定の種類のデータを域内にとどめることが求められます。

セキュリティ違反が発生すると、組織と顧客双方の財務および評判に大きな影響を及ぼす可能性があります。 セキュリティ違反により、顧客が組織に対して抱くはずだった信頼が損なわれ、組織の長期的な健全性に影響が及ぶ可能性があります。

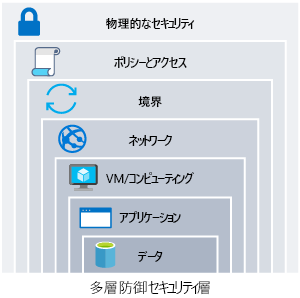

多層防御

環境をセキュリティで保護するための多層的なアプローチにより、そのセキュリティ態勢が強化されます。 これは一般に "多層防御" として知られており、レイヤー階層を次のように分類できます。

- データ

- アプリケーション

- VM/コンピューティング

- ネットワーク

- 境界

- ポリシーとアクセス

- 物理的なセキュリティ

各階層は、攻撃が発生する可能性のある異なった領域に重点を置き、ある階層が失敗したり、攻撃者に迂回されたりした場合に備えた重層的な保護を実現します。 1 つの階層にのみ重点を置くならば、この階層を突破した攻撃者が無制限に環境にアクセスできてしまいます。

各階層のセキュリティへの対処は、システムおよびデータにアクセスするために攻撃者がしなければならない作業を増やします。 適用されるセキュリティ統制、テクノロジ、および機能は階層によって異なります。 実装する保護の特定にあたっては、多くの場合、コストが懸念事項になります。 ビジネスの要件に関するコストと、ビジネス全体のリスクのバランスを取る必要があります。

アーキテクチャを完全に保護する単一のセキュリティ システム、統制、またはテクノロジは存在しません。 セキュリティとは、テクノロジだけではなく人やプロセスをも包摂した概念です。 総体的なセキュリティを備えた環境を構築し、それを既定の要件にすることで、組織のセキュリティをできる限り高めることができます。

一般的な攻撃からの保護

階層ごとに、防御すべき一般的な攻撃がいくつか存在します。 以下の一覧はすべてを網羅したものではありませんが、それぞれの階層で受ける可能性がある攻撃や、必要な保護の種類についてのアイデアを示します。

データ層: 暗号化キーの漏洩または弱い暗号化の使用により、不正アクセスが発生した場合にデータが脆弱性にさらされるおそれがあります。

アプリケーション層: 悪意のあるコードの挿入と実行は、アプリケーション層に対する攻撃の顕著な特徴です。 一般的な攻撃には、SQL インジェクションやクロスサイト スクリプティング (XSS) があります。

VM/コンピューティング層:マルウェアは、環境を攻撃する一般的な方法です。これには、悪意のあるコードの実行によってシステムに危害を加える行為が含まれます。 ひとたびマルウェアがシステムに侵入すると、資格情報の漏洩や環境全体への横展開につながる、さらなる攻撃が発生するおそれがあります。

ネットワーク層: インターネットに開かれた不要なポートを利用することは、攻撃の一般的な方法です。 開かれたポートには、SSH または RDP プロトコルを仮想マシンに対して開いたままにしておくことも含まれます。 これらのプロトコルが開かれていると、システムへのブルートフォース攻撃によって攻撃者がアクセスを試みることを許してしまうおそれがあります。

境界層: サービス拒否 (DoS) 攻撃はこの階層でしばしば発生します。 これらの攻撃はネットワーク リソースを圧迫することで、ネットワークをダウンさせる、あるいは正当な要求への応答を不能にすることを試みます。

ポリシーとアクセス層: この層はアプリケーションの認証が行われる領域です。 この層には、OpenID Connect、OAuth、あるいは Active Directory のような Kerberos ベースの認証など、最新の認証プロトコルが含まれます。 この層でのリスクは資格証明の漏えいであり、ID のアクセス許可を制限することが重要です。 普段とは違う場所からのログインなど、アカウント侵害の可能性を識別するための監視を導入することも検討します。

物理層: この階層では、ドア ドラフティングやセキュリティ バッジの盗取などの方法による施設への不正侵入が発生するおそれがあります。

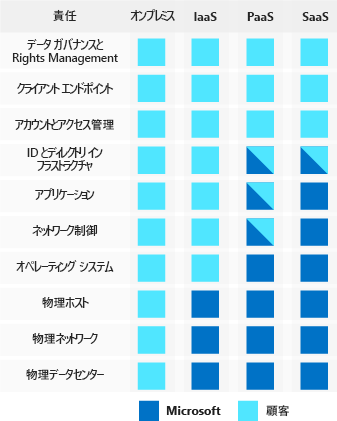

セキュリティの共同責任

共同責任モデルに戻ると、このモデルをセキュリティの観点から再考することができます。 選択したサービスの種類によっては、一部のセキュリティ保護はサービスに組み込まれますが、それ以外はご自分の責任となります。 自分のアーキテクチャに適切なセキュリティ制御を確実に提供するには、選択するサービスとテクノロジを慎重に評価することが必要になります。