Azure AD での API の使用

Microsoft Entra ID 認証は、推奨される認証スキームです。 他のアプローチとは異なり、次の固有の属性があります。

この認証スキームでは、接続を使用しているユーザーに代わって、認証を行うことができます。このため、ユーザーはまだアクセス許可を得ていないリソースにはアクセスすることができせん。 ターゲット サービスは、認証されたユーザーに対して許可される対象を変更する責任を負います。

ターゲット サービスでは接続を実行しているユーザーの ID を把握しています。これにより、ユーザーに対して詳細を明示的に確認することなく、Azure AD の情報を使用することでさらに確認を行うことができます。

基になるリソースへのアクセス制御によって開発者とユーザーが資格情報を確認する必要性を排除する、マネージド ID をサポートします。

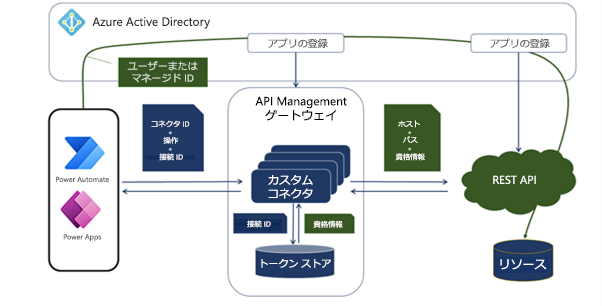

Azure AD のセキュリティで保護されたカスタム コネクタ の内部は、汎用のセキュリティで保護されたコネクタと同様です。

主な違いは、カスタム コネクタとターゲット アプリケーション サービスが Azure AD の内部でアプリとして登録されている点です。 この要因により、作成者は適切なアクセス許可を適用してから、Power Apps のアプリ、Power Automate のフローまたは Logic Apps ワークフローから基になるサービスまでに対して、呼び出し元のユーザーの ID を渡します。

サービスには、Microsoft Graph API などの Azure AD に登録された既存のサービスや、Azure Functions や Microsoft Azure App Service などを使用して実装されるカスタム サービスがあります。 サービスの重要な特性は、呼び出し元の Azure AD ID を使用することで、セキュリティで保護されたリソースを保護し、アクセスを承認するのに役立つことです。

Azure AD 認証を有効にする

組織が既に Azure Functions または Azure App Service を使用してサービスを実装している場合は、Azure AD 認証の追加は、シンプルな構成の演習です。

認証/承認ブレードを選択する。

App Service 認証を有効にする。

不正なアクセスに対する既定のアクションを設定する。

Microsoft Entra ID でアプリを構成して登録する。

Azure AD 認証を有効にすると、呼び出し元の ID 情報が、この情報を使用できるようになった基になるサービスで使用可能になります。

コネクタの構成

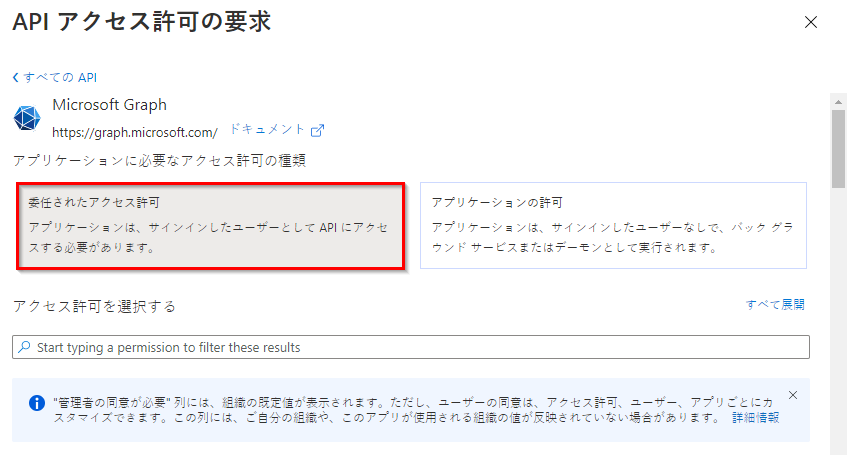

呼び出し元は、カスタム コネクタを使用によってのみ、基になるサービスにアクセスできます。 コネクタが呼び出し元の ID を渡すには、Azure AD で別のアプリとして登録される必要があります。 また、API サービスに対する委任されたアクセス許可を付与される必要があり、それによって呼び出し元に代わってアクションを実行できます。

カスタム コネクタがユーザーの代理として API にアクセスするため、同意が必要です。 通常、カスタム コネクタよる接続の作成時にユーザーに対して同意を求めるメッセージが表示されます。 一部のアクセス許可には、組織内のすべてにユーザーに対応する管理者によって付与される管理上の同意が必要な場合があります。

カスタム コネクタは、Azure AD に登録した後で、カスタム コネクタ ウィザードを使用して構成することができます。

認証タイプとして OAuth 2.0 を選択してから、ID プロバイダーを Microsoft Entra ID に設定します。 次のパラメーターは必須です。

クライアントID - コネクタを識別する Azure AD アプリの ID。

シークレット - Azure AD アプリの登録中に作成されるシークレット。

リソース URL - サービスのリソース識別子。

構成を保存すると、リダイレクト URL が使用可能になり、有効なコールバックとしてアプリの登録に追加することができます。

構成は apiProperties.json ファイルに格納され、開発者は paconn コマンドライン ツール を使用して必要に応じて構成を更新することもできます。 たとえば、秘密鍵は、作成者によって定義されるのではなく、エンタープライズ展開の一部として管理され、自動的に循環されます。

Microsoft Entra ID を使用してコネクタを構成する手順

Azure AD を使用してコネクタを設定し、構成するには次の手順に従います。

2 つの Azure AD アプリに登録する。

1 つはAPI サービスを識別して保護するため

1 つはユーザーのコネクタを識別して保護するため

アクセス許可を委任する。 コネクタの登録済みアプリで、サービスの ID に対する「代理」呼び出しを許可します。

クライアント ID、シークレット、およびリソース URL 情報を提供することで、コネクタを定義する。

コネクタのアプリ登録にリダイレクト URL を追加する。

ユーザーのサービスがクロス オリジン リソース共有 (CORS) スキームを使用して設定されている場合、サービスの CORS に対してAzure API Management ドメイン (通常、azure-apim.net) の一覧を許可します。

Azure AD 認証の設定には、Azure AD でアプリと ID を登録するために追加の手順が含まれますが、カスタム コネクタのセキュリティを保護するための優先スキームにするというより多くの利点があります。