GCP アカウントを接続する

GCP アカウントを Microsoft Defender for Cloud にオンボードすると、GCP Security Command と Defender for Cloud が統合されます。 そのため、Defender for Cloud は、この両方のクラウド環境全体を可視化および保護することで、以下を実現します。

セキュリティ構成ミスの検出

Defender for Cloud の推奨事項と GCP Security Command Center の検出結果を 1 つのビューに表示する

Defender for Cloud のセキュリティ スコアの計算に GCP リソースを組み込む

CIS 標準に基づく GCP Security Command Center の推奨事項を Defender for Cloud の規制コンプライアンス ダッシュボードに統合する

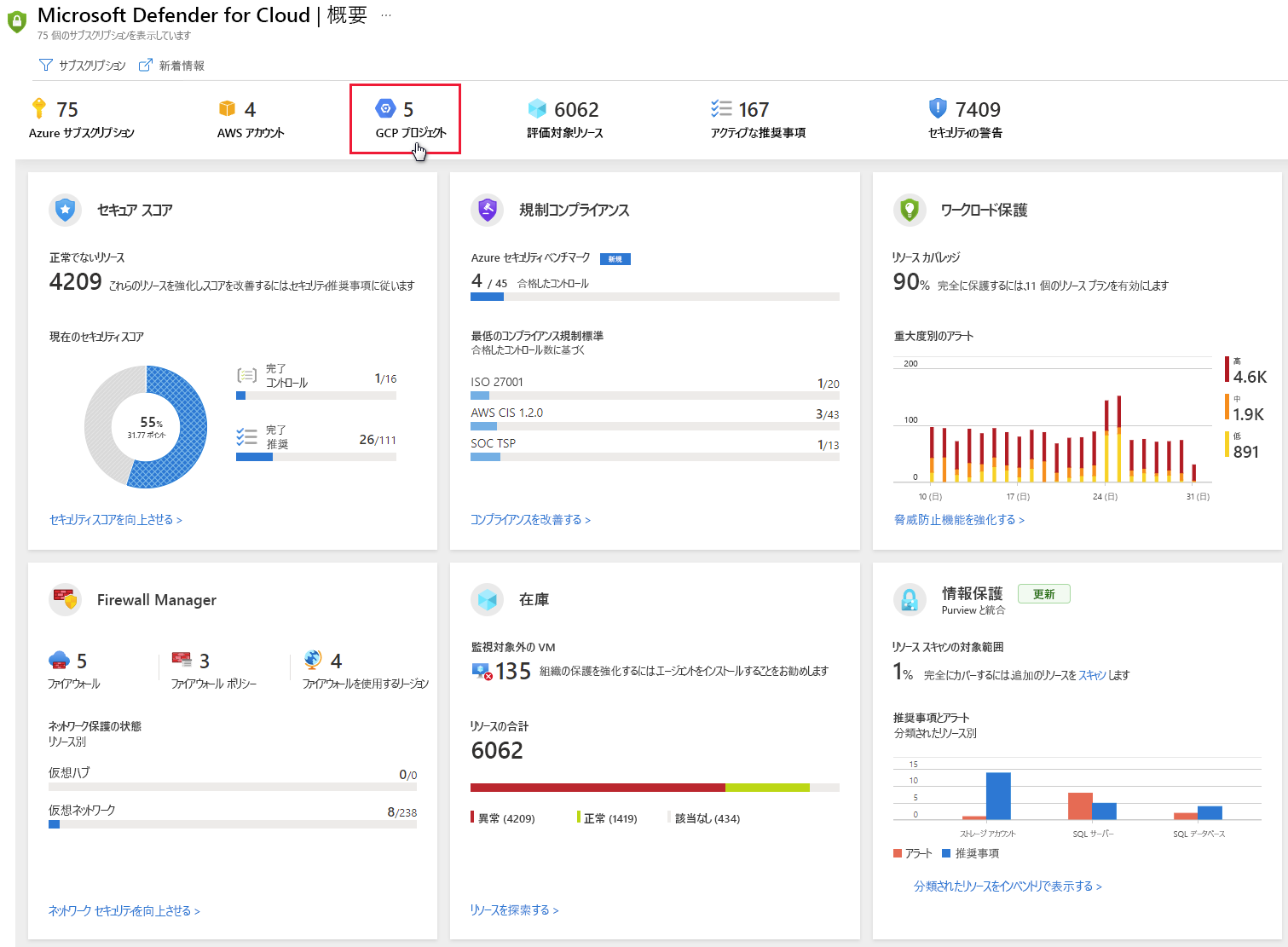

次のスクリーンショットでは、Defender for Cloud の概要ダッシュボードに GCP プロジェクトが表示されていることがわかります。

GCP クラウド コネクタを作成するには、次の手順に従います。

Security Health Analytics を使用して GCP Security Command Center を設定する

組織内のすべての GCP プロジェクトについて、次のことも行う必要があります。

GCP のドキュメントに記載されたこちらの手順を使用して、GCP Security Command Center を設定します。

GCP のドキュメントに記載されたこちらの手順を使用して、Security Health Analytics を有効にします。

Security Command Center にデータが流れていることを確認します。

セキュリティ構成のために GCP 環境に接続するための手順は、セキュリティ構成の推奨事項を利用するための Google の推奨事項に従っています。 統合には Google Security Command Center が使用され、課金に影響する可能性のある追加のリソースが消費されます。

Security Health Analytics を初めて有効にしたときは、データが使用可能になるまで数時間かかることがあります。

GCP Security Command Center API を有効にする

Google の Cloud Console API ライブラリから、Azure Security Center に接続するプロジェクトを選択します。

API ライブラリで、Security Command Center API を見つけて選択します。

API のページで、 [有効にする] を選択します。

セキュリティ構成統合用の専用サービス アカウントを作成する

GCP コンソールで、Security Center に接続するプロジェクトを選択します。

ナビゲーション メニューの [IAM と管理] のオプションで、[サービス アカウント] を選択します。

[サービス アカウントを作成] を選択します。

アカウント名を入力し、 [作成] を選択します。

ロールとして [Security Center Admin Viewer](Security Center 管理者閲覧者) を指定し、[続行] を選択します。

[ユーザーにこのサービス アカウントへのアクセスを許可] セクションは省略可能です。 [完了] を選択します。

作成したサービス アカウントの [メール] の値をコピーし、後で使用できるように保存します。

ナビゲーション メニューの [IAM と管理] のオプションで、[IAM] を選択します。

組織レベルに切り替えます。

[追加] を選択します。

[新しいメンバー] フィールドに、先ほどコピーした [メール] の値を貼り付けます。

ロールとして [Security Center Admin Viewer](Security Center 管理閲覧者) を指定し、[保存] を選択します。

専用サービス アカウントの秘密キーを作成する

プロジェクト レベルに切り替えます。

ナビゲーション メニューの [IAM と管理] のオプションで、[サービス アカウント] を選択します。

専用サービス アカウントを開き、[編集] を選択します。

[キー] セクションで、 [キーを追加] 、 [新しいキーの作成] の順に選択します。

秘密キーの作成画面で、 [JSON] を選択し、 [作成] を選択します。

後で使用するために、この JSON ファイルを保存します。

GCP から Defender for Cloud に接続する

Defender for Cloud のメニューから、 [クラウド コネクタ] を選択します。

[add GCP account](GCP アカウントの追加) を選択します。

オンボード ページで次の操作を行い、[次へ] を選択します。

選択したサブスクリプションを検証します。

[表示名] フィールドに、コネクタの表示名を入力します。

[組織 ID] フィールドに、組織の ID を入力します。

[Private key file](秘密キー ファイル) ボックスで、前の手順でダウンロードした JSON ファイルに移動します。 専用サービス アカウントの秘密キーを作成します。

確認

コネクタが正常に作成され、GCP Security Command Center が正しく構成されたら、次のようになります。

Defender for Cloud の規制コンプライアンス ダッシュボードに GCP CIS 標準が表示されます。

オンボードが完了してから 5 分から 10 分後、GCP リソースのセキュリティの推奨事項が Security Center ポータルと規制コンプライアンス ダッシュボードに表示されます。