ゲスト アカウントと Microsoft Entra B2B を使用して共同作業を行う

あなたは、外部チームと社内の開発者チームが、簡単で安全なプロセスによって共同作業できるようにする必要があります。 Microsoft Entra B2B (企業間) を使用すると、他の企業のユーザーをゲスト ユーザーとして Microsoft Entra テナントに追加できます。

組織に複数の Microsoft Entra テナントがある場合は、Microsoft Entra B2B を使用してテナント A のユーザーにテナント B のリソースへのアクセス権を付与することもできます。各 Microsoft Entra テナントは、他の Microsoft Entra テナントとは異なり、ID とアプリの登録を独自に表現しています。

Microsoft Entra B2B のゲスト ユーザー アクセス

外部ユーザーがあなたの組織のリソースに対して一時的または制限されたアクセスを必要とするシナリオでは、ゲスト ユーザー アクセス権を付与します。 適切な制限を設定したゲスト ユーザー アクセス権を付与し、作業が完了したら、アクセス権を削除することができます。

Azure portal を使用して、B2B コラボレーション ユーザーを招待できます。 Microsoft Entra の組織、グループ、またはアプリケーションにゲスト ユーザーを招待します。 ユーザーを招待した後、そのアカウントがゲスト アカウントとして Microsoft Entra ID に追加されます。

ゲストに電子メールで招待を送信するか、直接リンクを使用してアプリケーションへの招待を共有することができます。 その場合、ゲスト ユーザーは招待に応じてリソースにアクセスします。

既定では、Microsoft Entra ID のユーザーと管理者はゲスト ユーザーを招待できますが、全体管理者はこの機能を制限したり、無効にしたりすることができます。

パートナーの ID を使用してパートナーと共同作業を行う

組織が、特定のパートナー組織に属している各外部ゲスト ユーザーの ID を管理する必要がある場合、それらの ID をセキュリティで保護する必要があるため、組織の責任が増大します。 それらの ID を管理するためのワークロードが追加されます。 また、義務を果たすために、アカウントの同期、各アカウントのライフサイクルの管理、個々の外部アカウントの追跡を行う必要もあります。 組織は、共同作業を行うすべてのパートナー組織について、このような手順に従う必要があります。 また、それらのアカウントに何らかの問題が発生した場合は、あなたの組織が責任を負います。

Microsoft Entra B2B では、外部ユーザーの ID を管理する必要はありません。 パートナーの ID を管理する責任はパートナー自身にあります。 外部ユーザーは、引き続き各自の現在の ID を使用して、あなたの組織との共同作業を行います。

たとえば、Proseware の外部パートナー Giovanna Carvalho と共同作業を行うとします。 彼女の組織は、彼女の ID を gcarvalho@proseware.com として管理しています。 その ID は、組織の Microsoft Entra ID のゲスト アカウントに使用します。 Giovanna は、ゲスト アカウントの招待に応じた後、自分の組織で使用するのと同じ ID (名前とパスワード) をゲスト アカウント用に使用します。

フェデレーションの代わりに Microsoft Entra B2B を使用する理由

Microsoft Entra B2B を使用する場合、パートナーの資格情報と ID を管理して認証する責任を負うことはありません。 パートナーに IT 部門がない場合でも、パートナーとの共同作業を行うことができます。 たとえば、個人または会社の電子メール アドレスのみを使用しており、IT 部門が管理する ID 管理ソリューションがない契約社員とも共同作業を行うことができます。

外部ユーザーに対してアクセスを提供することは、フェデレーションよりもはるかに簡単です。 外部ユーザー アカウントを作成および管理するために、AD 管理者は必要ありません。 承認されたユーザーであれば、他のユーザーを招待できます。 たとえば、ライン管理者が自分のチームと共同作業を行う外部ユーザーを招待することができます。 共同作業が必要なくなったら、これらの外部ユーザーを簡単に削除できます。

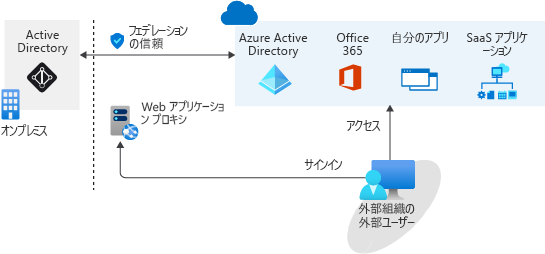

フェデレーションは、もっと複雑です。 フェデレーションでは、一連のリソースへのアクセスを共有するために、別の組織やドメインのコレクションと信頼を確立します。 オンプレミスの ID プロバイダーと、Microsoft Entra ID との信頼が確立されている承認サービス (Active Directory フェデレーション サービス (AD FS) など) を使用している可能性があります。 リソースにアクセスするには、すべてのユーザーが各自の資格情報を入力し、AD FS サーバーに対して正常に認証を行う必要があります。 内部ネットワークの外部で認証を試みるユーザーがいる場合は、Web アプリケーション プロキシを設定する必要があります。 アーキテクチャは次の図のようになります。

組織が Azure リソースに対するすべての認証をローカル環境で実行することを望む場合は、Microsoft Entra ID とのオンプレミス フェデレーションが適している可能性があります。 管理者はより厳しいレベルのアクセス制御を実装できますが、これは、ローカル環境がダウンした場合に、ユーザーが必要な Azure のリソースやサービスにアクセスできなくなることを意味します。

B2B コラボレーションを使用すると、外部チームは、Azure のリソースとサービスに対する、適切なアクセス許可を備えた必要なアクセス権を取得できます。 フェデレーションと信頼を確立する必要はなく、認証はオンプレミスのサーバーに依存しません。 認証は Azure を介して行われます。 コラボレーションが簡略化され、オンプレミスのディレクトリが使用できないためにユーザーがサインインできない状況について心配する必要はありません。