Azure の認証方法について説明する

認証とは、個人、サービス、またはデバイスの身元を確認するプロセスです。 個人、サービス、またはデバイスでは、身元を証明するために何らかの種類の資格情報を提供する必要があります。 認証は、旅行中の ID の提示に似ています。 チケットを受け取っていることを確認するのではなく、本人であることを証明するだけです。 Azure では、標準的なパスワード、シングル サインオン (SSO)、多要素認証 (MFA)、パスワードレスなど、複数の認証方法がサポートされています。

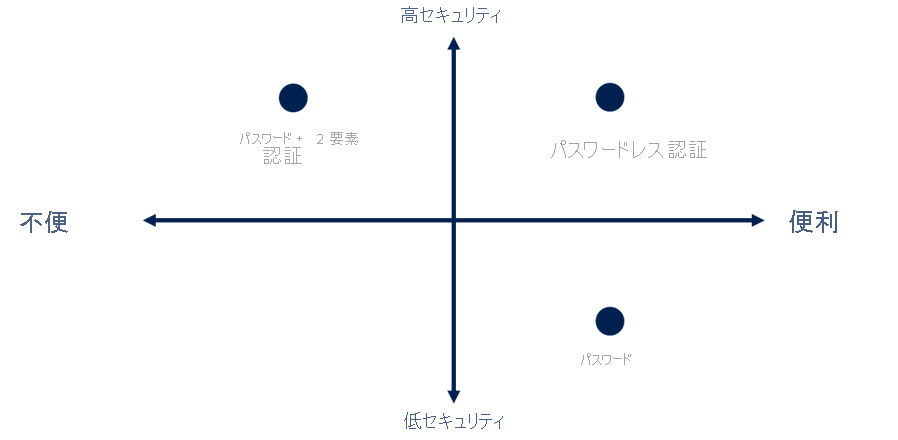

とても長い間、セキュリティと利便性は互いに対立しているように思われていました。 さいわいなことに、新しい認証ソリューションではセキュリティと利便性の両方が提供されます。

次の図は、利便性と比較したセキュリティ レベルを示しています。 パスワードレス認証はセキュリティが高く、利便性が高い一方で、パスワード自体はセキュリティが低いものの利便性が高いことに注目してください。

シングル サインオンとは

シングル サインオン (SSO) を使用すると、ユーザーは 1 回サインインするだけで、その資格情報を使用して、さまざまなプロバイダーからの複数のリソースやアプリケーションにアクセスできます。 SSO を機能させるには、さまざまなアプリケーションとプロバイダーが初期認証子を信頼する必要があります。

ID が多くなると、覚えておく必要があり、また変更する必要があるパスワードが増えることになります。 パスワード ポリシーはアプリケーションによって異なる場合があります。 複雑さの要件が増えるほど、ユーザーにとってパスワードを覚えておくことが一層困難になります。 ユーザーが管理する必要があるパスワードが多くなればなるほど、資格情報に関するセキュリティ インシデントのリスクが高まります。

これらすべての ID を管理するプロセスについて考えてみてください。 アカウントのロックアウトやパスワードのリセット要求に対応する必要があるため、ヘルプ デスクにはより負担がかかります。 ユーザーが退職した場合、その ID をすべて追跡し、無効になっていることを確かめるのが困難である可能性があります。 ID を見落とした場合、除外しておくべきアクセスが許可される恐れがあります。

SSO の場合、ユーザーは 1 つの ID と 1 つのパスワードを覚えておくだけで済みます。 アプリケーション間でのアクセスはユーザーに関連付けられている単一の ID に許可され、セキュリティ モデルが簡素化されます。 ユーザーがロールを変更したり組織から脱退したりするとき、アクセスは 1 つの ID に関連付けられています。 この変更により、アカウントの変更や無効化に必要な労力が大幅に軽減されます。 アカウントに SSO を使用すると、ユーザーは自分の ID を管理しやすくなり、IT 部門ではユーザーを管理しやすくなります。

重要

以降の接続はすべて初期認証子のセキュリティに基づくため、シングル サインオンの安全性は初期認証子と同程度となります。

多要素認証とは何ですか?

多要素認証は、サインイン プロセス中に追加の形式 (または要素) の ID の提示をユーザーに求めるプロセスです。 MFA は、パスワードは侵害されても、2 番目の要素が侵害されなかった場合に、パスワードの侵害から保護するのに役立ちます。

Web サイト、電子メール、またはオンライン サービスにサインインする方法について考えてみてください。 ユーザー名とパスワードの入力後に、電話に送信されたコードを入力する必要があったことがありますか? その場合は、多要素認証を使用してサインインしています。

多要素認証では、完全な認証のために 2 つ以上の要素を必須とすることで、ID のセキュリティが強化されます。 これらの要素は、次の 3 つのカテゴリに分類されます。

- ユーザーが知っていること – これは難しい質問である可能性があります。

- ユーザーが持っているもの – これは、ユーザーの携帯電話に送信されるコードである可能性があります。

- ユーザー自身の特徴 – これは通常、指紋や顔のスキャンなど、何らかの生体認証プロパティです。

多要素認証を使用することで、資格証明露出 (たとえば、ユーザー名やパスワードの漏洩など) の影響が限られ、ID のセキュリティが強化されます。 多要素認証を有効にすると、攻撃者があるユーザーのパスワードを持っていたとしても、そのユーザーの電話や指紋がなければ完全には認証されません。

多要素認証と単一要素認証を比較してみましょう。 単一要素認証では、ユーザー名とパスワードのみで攻撃者が認証されてしまいます。 多要素認証はセキュリティに大きなメリットを与えるため、可能な限り有効にしてください。

Microsoft Entra 多要素認証とは何ですか?

Microsoft Entra 多要素認証は、多要素認証機能を提供する Microsoft サービスです。 Microsoft Entra 多要素認証では、ユーザーは、サインイン時に電話のコールやモバイル アプリ通知などの追加の認証形式を選択できます。

パスワードレス認証とは

MFA のような機能は、組織をセキュリティで保護する優れた方法ですが、多くの場合、ユーザーはパスワードを覚えておく必要があるのに加え、セキュリティ層が増えることに不満を感じます。 簡単に行えて便利な場合、準拠する可能性が高くなります。 パスワードレス認証がより便利なのは、パスワードの代わりに、自分が持っているものに加え、自分自身の特徴または自分が知っているもので認証する方法であるためです。

パスワードレス認証を機能させるには、事前にデバイスで設定する必要があります。 たとえば、コンピューターは自分が持っているものです。 登録されると、自分に関連付けられていることが Azure によって認識されるようになります。 コンピューターが認識されたので、知っていることまたは本人であることを示すもの (PIN や指紋など) を提供すると、パスワードを使用せずに認証できます。

認証については、組織ごとにさまざまなニーズがあります。 Microsoft グローバル Azure および Azure Government には、Microsoft Entra ID と統合される次の 3 つのパスワードレス認証オプションが用意されています。

- Windows Hello for Business

- Microsoft Authenticator アプリ

- FIDO2 セキュリティ キー

Windows Hello for Business

Windows Hello for Business は、指定された自分用の Windows PC を持っているインフォメーション ワーカーに最適です。 生体認証や PIN 資格情報はユーザーの PC に直接関連付けられるため、所有者以外のユーザーからのアクセスが防止されます。 公開キー基盤 (PKI) 統合およびシングル サインオン (SSO) の組み込みサポートにより、Windows Hello for Business では、オンプレミスおよびクラウドの会社のリソースにシームレスにアクセスできる便利な方法を提供します。

Microsoft Authenticator アプリ

従業員の電話を、パスワードレスの認証手段とすることも可能です。 あなたは、パスワードに加えて、便利な多要素認証オプションとして Microsoft Authenticator アプリを既に使用しているかもしれません。 Authenticator アプリをパスワードレスのオプションとして使用することもできます。

Authenticator アプリは、あらゆる iOS や Android フォンを、強力なパスワードレスの資格情報に変えます。 ユーザーは、自分の電話で通知を受け取り、画面に表示される番号と電話の番号を照合してから、生体認証 (タッチまたは顔) または PIN を使用して確認することで、任意のプラットフォームまたはブラウザーにサインインできます。 インストールの詳細については、「Microsoft Authenticator アプリのダウンロードとインストール」を参照してください。

FIDO2 セキュリティ キー

FIDO (Fast IDentity Online) Alliance は、オープン認証標準を促進し、認証形式としてパスワードを使用することを減らすのに役立ちます。 FIDO2 は、Web 認証 (WebAuthn) 標準が組み込まれている最新の標準です。

FIDO2 セキュリティキーは、フィッシング不可能な標準ベースのパスワードレスの認証方法であり、どのような形式でも使用できます。 Fast Identity Online (FIDO) は、パスワードレス認証のオープン標準です。 FIDO は、ユーザーおよび組織が標準を利用し、外部のセキュリティ キーまたはデバイスに組み込まれているプラットフォーム キーを使用して、ユーザー名やパスワードなしでリソースにサインインできるようにします。

ユーザーは、FIDO2 セキュリティ キーを登録してから、サインイン インターフェイスで認証の主な手段として選択することができます。 これらの FIDO2 セキュリティ キーは通常、USB デバイスですが、Bluetooth または NFC を使用することもできます。 認証を処理するハードウェア デバイスでは公開または推測が可能なパスワードがないため、アカウントのセキュリティが向上します。