ゼロ トラスト モデルについて説明する

ゼロ トラストは、最悪のシナリオを想定し、その予想に基づいてリソースを保護するセキュリティ モデルです。 ゼロ トラストでは、最初に侵害を想定し、各要求が制御されていないネットワークから送信されたものとして検証されます。

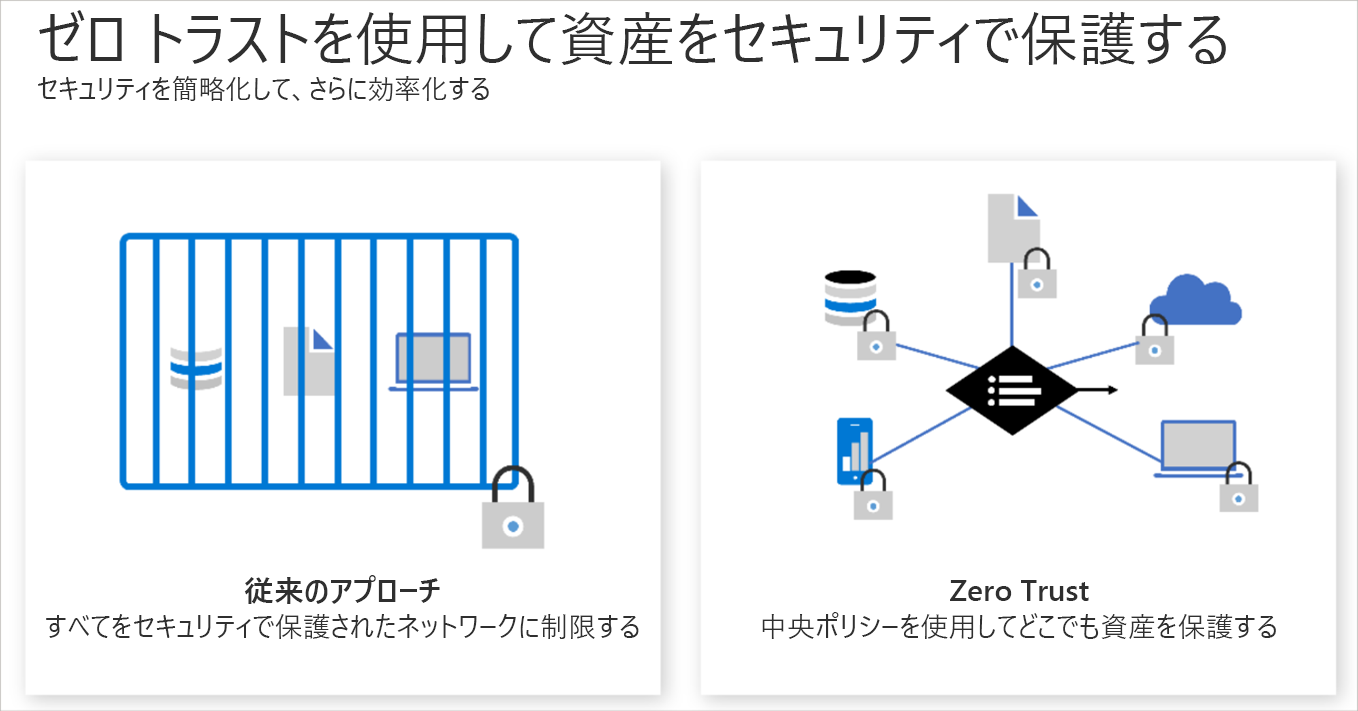

現代の組織には、最新の環境の複雑さに効果的に適応し、モバイル ワークフォースを受け入れ、ユーザー、デバイス、アプリケーション、データを、その場所を問わず保護する新しいセキュリティ モデルが必要です。

この新たなコンピューティングの時流に対処するために、Microsoft はゼロ トラスト セキュリティ モデルを強く推奨しています。このモデルの土台となっているのは、これらの基本原則です。

- 明示的に検証する - すべての使用可能なデータ ポイントに基づいて、常に認証と承認を行います。

- 最小限の特権アクセスを使用する - Just-In-Time および Just-Enough-Access (JIT/JEA)、リスクベースの適応型ポリシー、データ保護を使用して、ユーザーのアクセスを制限します。

- 侵害を想定する - 影響範囲を最小限に抑えるために、アクセスをセグメント化します。 エンドツーエンドの暗号化を検証します。 分析を使用した可視化、脅威検出の推進、防御の強化を行います。

ゼロ トラストへの調整

従来、企業ネットワークは制限され、保護され、一般的に安全であると見なされていました。 マネージド コンピューターのみがネットワークに参加でき、VPN アクセスは厳しく制御され、個人のデバイスは頻繁に制限またはブロックされていました。

ゼロ トラスト モデルでは、そのシナリオをひっくり返します。 デバイスが企業ネットワーク内にあるため安全であると仮定する代わりに、すべてのユーザーに認証を求めます。 その後、場所ではなく、認証に基づいてアクセスを許可します。