ゼロ トラスト モデルについて説明する

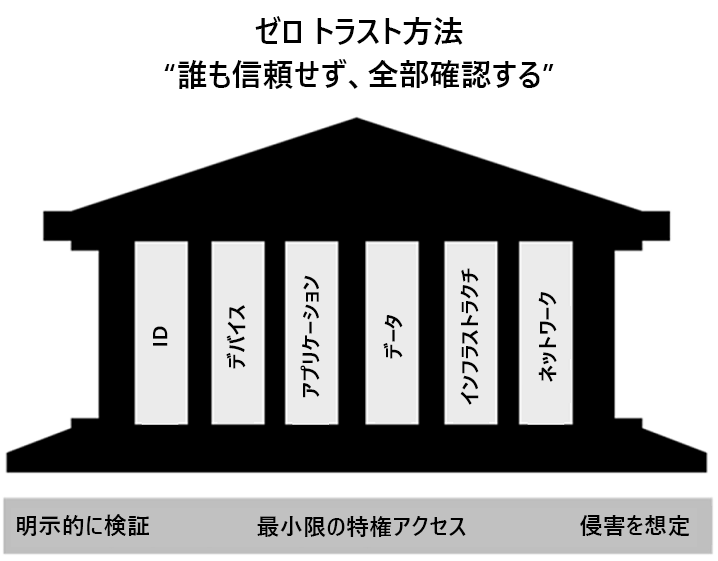

ゼロ トラストでは、信頼されていないオープンなネットワーク上にすべて (企業ネットワークのファイアウォールの背後にあるリソースも含む) があることを前提としています。 ゼロ トラスト モデルは、"だれも信頼するな、すべて検証しろ" という原則に基づいて動作します。

攻撃者は従来のアクセス制御をバイパスできるようになり、従来のセキュリティ戦略で十分であるという錯覚は終わろうとしています。 企業ネットワークの整合性を信頼しなくなれば、セキュリティが強化されます。

つまり、実際には、ユーザーを検証するためにパスワードで十分であることが前提でなくなり、追加のチェックを行うために多要素認証が追加されています。 企業ネットワーク上のすべてのデバイスにアクセス権を付与するのではなく、必要な特定のアプリケーションまたはデータへのアクセスのみがユーザーに許可されます。

このビデオでは、ゼロ トラストの方法を紹介します。

ゼロ トラストの原則

ゼロ トラスト モデルには、セキュリティの実装方法をガイドして支える 3 つの原則があります。 「明示的に検証する」、「最小限の特権アクセス」、「侵害を想定する」という原則です。

- 明示的に検証する。 常に、使用可能なデータ ポイント (ユーザー ID、場所、デバイス、サービスまたはワークロード、データ分類、異常など) に基づいて認証と許可を行います。

- 最小限の特権アクセス。 データと生産性の両方を保護するために、JIT/JEA (Just-in-Time and Just-Enough-Access)、リスクベースのアダプティブ ポリシー、データ保護を使用してユーザー アクセスを制限します。

- 侵害を想定する。 ネットワーク、ユーザー、デバイス、およびアプリケーション別にアクセスをセグメント化します。 暗号化を使用してデータを保護し、分析を使用して可視性を取得し、脅威を検出し、セキュリティを強化します。

6 つの基本的な柱

ゼロ トラスト モデルでは、すべての要素が連携してエンドツーエンドのセキュリティが実現されます。 これらの 6 つの要素は、ゼロ トラスト モデルの基礎となる要素です。

- ID は、ユーザー、サービス、またはデバイスの場合があります。 リソースへのアクセスが試みられたら、強力な認証を使用して ID を検証する必要があり、最小限の特権アクセスの原則に従う必要があります。

- デバイスでは、デバイスからオンプレミスのワークロードとクラウドへのデータ フローとして、大規模な攻撃面が作成されます。 デバイスの正常性とコンプライアンスを監視することは、セキュリティの重要な側面です。

- アプリケーションは、データが消費される方法です。 すべてのアプリケーションが一元的に管理されているとは限らないため、使用されているすべてのアプリケーションが検出されます。 この柱には、アクセス許可とアクセスの管理も含まれます。

- データでは、その属性に基づいて分類、ラベル付け、および暗号化が行われる必要があります。 結局のところ、セキュリティ対策とは、データを保護し、組織で制御されるデバイス、アプリケーション、インフラストラクチャ、ネットワークを離れても安全な状態を保持することです。

- インフラストラクチャは、オンプレミスであるのか、クラウドベースであるのかに関係なく、脅威ベクトルを表します。 セキュリティを強化するには、バージョン、構成、および JIT アクセスを評価し、テレメトリを使用して攻撃や異常を検出します。 これにより、自動的に危険な動作をブロックしたり、危険な動作にフラグを設定したり、保護アクションを実行したりできます。

- ネットワークをセグメント化する必要があります (より深いネットワーク内のマイクロ セグメンテーションを含む)。 また、リアルタイムの脅威保護、エンドツーエンドの暗号化、監視、および分析を採用する必要もあります。

基本的な 6 本の柱に関するゼロ トラスト モデルの 3 つの原則を採用したセキュリティ戦略は、企業が組織全体にセキュリティを提供して適用するのに役立ちます。