Azure ExpressRoute について知る

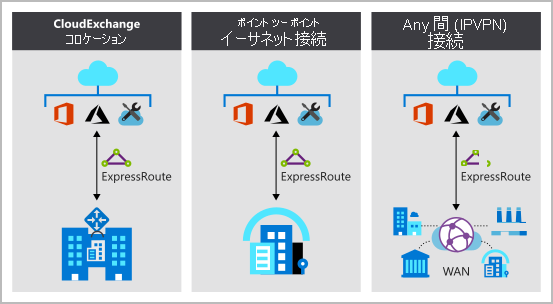

ExpressRoute を利用すると、接続プロバイダーが提供するプライベート接続を介して、オンプレミスのネットワークを Microsoft クラウドに拡張できます。 ExpressRoute では、Microsoft Azure や Microsoft 365 などの多様な Microsoft クラウド サービスへの接続を確立できます。 接続には、任意の環境間 (IP VPN) 接続、ポイントツーポイントのイーサネット接続、共有施設での接続プロバイダーによる仮想交差接続があります。 ExpressRoute 接続はパブリック インターネットを経由しないため、このアプローチにより、ExpressRoute 接続では、より高い信頼性、より高い速度、一貫性のある待機時間、より高いセキュリティが提供されます。

ExpressRoute の機能

以下に ExpressRoute の重要な利点の一部を示します。

- 接続プロバイダーを通した、オンプレミス ネットワークと Microsoft Cloud との間のレイヤー 3 接続。

- 使用できる接続には、Any-to-Any (IP VPN) 接続、ポイント ツー ポイントのイーサネット接続、イーサネット交換による仮想交差接続があります。

- 地政学的地域でのすべてのリージョンにわたる Microsoft クラウド サービスへの接続

- ExpressRoute Premium アドオンを使用した、すべてのリージョンにわたる Microsoft サービスへのグローバル接続

- 信頼性向上のためにあらゆるピアリングの場所に組み込まれる冗長性

Azure ExpressRoute は、Azure のデータセンターとオンプレミスや共用環境にあるインフラストラクチャの間でプライベート接続を作成するために使用されます。 ExpressRoute 接続はパブリック インターネットを経由しないので、一般的なインターネット接続よりも信頼性が高く、より高速で、待機時間が短くなります。

Azure ExpressRoute のユース ケースを理解する

Azure サービスへのより高速で信頼性の高い接続 - Azure サービスを活用する組織は、Azure サービスとデータ センターへの信頼性の高い接続を求めています。 パブリック インターネットは多くの要因に依存しており、事業用には適さない場合があります。 Azure ExpressRoute は、Azure のデータ センターと、オンプレミスやコロケーション環境にあるインフラストラクチャとの間にプライベート接続を作成するために使用されます。 ExpressRoute 接続を使用してオンプレミス システムと Azure の間でデータを転送することで、コスト面でも非常に大きな利点が得られる場合があります。

ストレージ、バックアップ、リカバリ - バックアップとリカバリは、組織が事業継続し、停止から回復するために重要です。 ExpressRoute では、最大 100 Gbps の帯域幅で Azure への高速で信頼性の高い接続が提供されます。これにより、定期的なデータ移行、ビジネス継続性のためのレプリケーション、ディザスター リカバリー、その他の高可用性戦略などのシナリオに最適なものとなっています。

データ センターの機能を拡張する - ExpressRoute を使用して、既存のデータ センターに接続し、コンピューティング容量とストレージ容量を追加できます。 スループットが高く待機時間が短い Azure は、データセンターへの、またはデータセンター間での自然な拡張となるため、パブリック クラウドの規模や経済性の利点が得られ、ネットワーク パフォーマンスに関して妥協する必要がありません。

予測可能で信頼性が高く、高スループットの接続 - ExpressRoute が提供する予測可能で信頼性の高い高スループット接続を使用して、企業はプライバシーやパフォーマンスを損なうことなく、オンプレミス インフラストラクチャと Azure にまたがるアプリケーションを構築できます。 たとえば、パブリック インターネット経由でトラフィックをルーティングすることなく、オンプレミスの Active Directory サービスで顧客を認証し、すべての企業顧客にサービスを提供する企業イントラネット アプリケーションを、Azure で実行します。

ExpressRoute 接続モデル

オンプレミスのネットワークと Microsoft クラウドの間の接続は、CloudExchange での同一場所配置、ポイント ツー ポイントのイーサネット接続、任意の環境間 (IPVPN) 接続、ExpressRoute Direct という 4 つの異なる方法で作成できます。 接続プロバイダーでは、1 つ以上の接続モデルを提供できます。

クラウド エクスチェンジでのコロケーション

クラウドの Exchange がある施設に同一場所配置している場合、併置プロバイダーのイーサネット交換経由で Microsoft クラウドに仮想交差接続を要請できます。 併置プロバイダーは、共有施設のインフラストラクチャと Microsoft クラウドの間に、レイヤー 2 交差接続と管理レイヤー 3 交差接続のいずれかを提供します。

ポイント ツー ポイントのイーサネット接続

オンプレミス データセンター/オフィスと Microsoft クラウドをポイント ツー ポイントのイーサネット リンクで接続できます。 ポイント ツー ポイントのイーサネットのプロバイダーは、サイトと Microsoft クラウドの間にレイヤー 2 接続と管理レイヤー 3 接続のいずれかを提供できます。

Any-to-Any (IPVPN) ネットワーク

WAN と Microsoft クラウドを統合できます。 IPVPN プロバイダー (通常、MPLS VPN) は、ブランチ オフィスとデータセンターの間に任意の環境間の接続を提供できます。 Microsoft クラウドを WAN に相互接続し、ブランチ オフィスのように見せることができます。 通常、WAN プロバイダーは管理レイヤー 3 接続を提供します。

ExpressRoute サイトから直接

世界中に戦略的に分散されたピアリングの場所で、Microsoft のグローバル ネットワークに直接接続できます。 ExpressRoute Direct では、大規模なアクティブ/アクティブ接続をサポートするデュアル 100 Gbps または 10 Gbps 接続が提供されます。

ExpressRoute のデプロイに関する設計上の考慮事項

ExpressRoute のデプロイを計画するときには、多くの決定を下す必要があります。 このセクションでは、デプロイを設計するときに考慮する必要があるいくつかの重要な領域について説明します。

プロバイダーか直接モデルかを選択する (ExpressRoute Direct)

ExpressRoute Direct

ExpressRoute Direct を使用すると、世界中に戦略的に分散されたピアリングの場所で Microsoft のグローバル ネットワークに直接接続できます。 ExpressRoute Direct では、大規模なアクティブ/アクティブ接続をサポートするデュアル 100 Gbps または 10 Gbps 接続が提供されます。 ExpressRoute Direct については、どのサービス プロバイダーとも協力できます。

ExpressRoute Direct によって提供される主な機能は以下の通りです。

- Storage や Cosmos DB などのサービスへの大規模なデータ インジェスト

- 規制対象となっていて、専用の分離された接続が必要な、銀行、政府機関、小売などの業種に向けた物理的な分離性

- 事業単位に基づいた回線配分の詳細な制御

ExpressRoute Direct 使用時とサービス プロバイダー使用時の比較表

| サービス プロバイダー使用時の ExpressRoute | ExpressRoute Direct |

|---|---|

| サービス プロバイダーを使用して、既存のインフラストラクチャへの高速オンボードと接続を有効にします | 100 Gbps/10 Gbps インフラストラクチャとすべてのレイヤーの完全な管理が必要です |

| イーサネットや MPLS を含む、何百ものプロバイダーと統合されます | 規制対象の業種と大量のデータ インジェストのための直接/専用容量 |

| 50 Mbps ~ 10 Gbps 回線 SKU | 100 Gbps ExpressRoute Direct で顧客が選択できる回線 SKU の組み合わせ: 5 Gbps、10 Gbps、40 Gbps、100 Gbps。10 Gbps ExpressRoute Direct で顧客が選択できる回線 SKU の組み合わせ: 1 Gbps、2 Gbps、5 Gbps、10 Gbps |

| シングル テナント用に最適化 | 複数の事業単位と複数の作業環境を持つシングル テナント用に最適化 |

ルートのアドバタイズ

ExpressRoute 回線に Microsoft ピアリングが構成されるときには、Microsoft Edge ルーターによって、接続プロバイダーを介して使用中のエッジ ルーターとの間に一対の Border Gateway Protocol (BGP) セッションが確立されます。 貴社のネットワークにはルートが一切アドバタイズされません。 ネットワークに対するルート アドバタイズを有効にするには、ルート フィルターを関連付ける必要があります。

ルート フィルターを関連付けるには:

- Microsoft ピアリングがプロビジョニングされたアクティブな ExpressRoute 回線を用意する。

- あらかじめ ExpressRoute 回線を作成し、接続プロバイダー経由で回線を有効にしておきます。 ExpressRoute 回線がプロビジョニングされて有効な状態になっている必要があります。

- BGP セッションを直接管理する場合は、Microsoft ピアリングを作成します。 または、ご利用の回線に対する Microsoft ピアリングのプロビジョニングを接続プロバイダーに依頼します。

一連の BGP コミュニティ値を取得する

Microsoft ピアリング経由でアクセスできるサービスに関連付けられた BGP コミュニティ値は、「ExpressRoute のルーティングの要件」ページで確認できます。

使用する値をリストアップする

ルート フィルターで使用する BGP コミュニティ値をリストアップします。

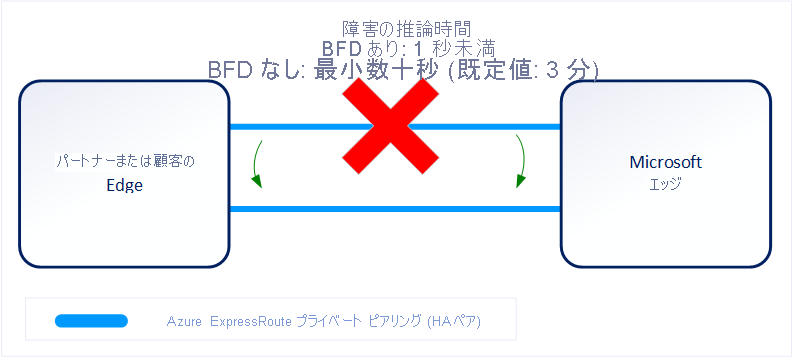

双方向転送の検出

ExpressRoute は、プライベート ピアリングと Microsoft ピアリングの両方で BFD (Bidirectional Forwarding Detection) をサポートしています。 ExpressRoute 経由で BFD を有効にすると、Microsoft Enterprise edge (MSEE) デバイスと、ExpressRoute 回線が構成されているルーター (CE/PE) との間のリンク障害の検出速度が向上します。 ご使用のエッジ ルーティング デバイスまたはパートナーのエッジ ルーティング デバイス経由で ExpressRoute を構成できます (マネージド レイヤー 3 接続サービスを選択した場合)。 このセクションでは、BFD の必要性と、ExpressRoute 上で BFD を有効にする方法について説明します。

ExpressRoute 回線は、レイヤー 2 接続またはマネージド レイヤー 3 接続のいずれかで有効にできます。 どちらの場合も、ExpressRoute 接続パスに複数のレイヤー 2 デバイスが存在するときは、上にある BGP セッションに、パスのリンク障害を検出する責任があります。

MSEE デバイスでは、BGP のキープアライブとホールド時間は、一般に、それぞれ 60 秒と 180 秒に構成されます。 それが理由で、リンク障害の発生時には、リンク障害を検出してトラフィックが別の接続に切り替わるまで、最大で 3 分かかる場合があります。

BGP タイマーを制御するには、エッジ ピアリング デバイスで BGP のキープアライブとホールド時間を低く設定します。 2 つのピアリング デバイス間で BGP タイマーが同じでない場合は、短い方の時間値を使用して BGP セッションが確立されます。 設定できる BGP キープアライブの最短時間は 3 秒で、ホールド時間は 10 秒です。 ただし、このプロトコルではプロセスが大量に消費されるため、BGP タイマーを非常に短時間に設定することはお勧めできません。

このシナリオでは、BFD が役立ちます。 BFD では、低いオーバーヘッドで、1 秒を下回る時間間隔でのリンク障害検出が可能です。

次の図は、ExpressRoute 回線経上で BFD を有効にする利点を示しています。

BFD の有効化

MSEE では、新しく作成されたすべての ExpressRoute プライベート ピアリング インターフェイスで、BFD が既定で構成されています。 そのため、BFD を有効にするには、プライマリおよびセカンダリ デバイスの両方で BFD を構成するだけで済みます。 BFD は 2 段階のプロセスで構成します。 インターフェイス上で BFD を構成し、次に、それを BGP セッションにリンクします。

ピアリングを無効にすると、ExpressRoute 回線のプライマリとセカンダリの接続の両方のボーダー ゲートウェイ プロトコル (BGP) セッションがシャットダウンされます。 ピアリングを有効にすると、ExpressRoute 回線のプライマリとセカンダリの接続の両方の BGP セッションが復元されます。

Note

ExpressRoute 回線上でピアリングを初めて構成すると、そのピアリングは既定で有効になります。

以下のシナリオでは、ExpressRoute ピアリングのリセットが役立つことがあります。

あなたはディザスター リカバリーの設計と実装をテストしています。 たとえば、2 つの ExpressRoute 回線があるとします。 一方の回線のピアリングを無効にして、ネットワーク トラフィックが他方の回線を使用するように強制できます。

Azure プライベート ピアリングまたは Microsoft ピアリングで、双方向フォワーディング検出 (BFD) を有効にしたい。 ExpressRoute 回線が、2018 年 8 月 1 日より前に Azure プライベート ピアリングで作成された場合、または 2020 年 1 月 10 日より前に Microsoft ピアリングで作成された場合、BFD は、既定では有効になりませんでした。 BFD を有効にするには、ピアリングをリセットします。

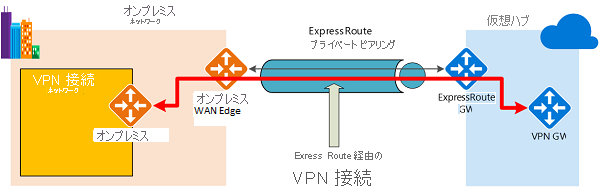

ExpressRoute 上で暗号化を構成する

このセクションでは、Azure Virtual WAN を使用して、Azure ExpressRoute 回線のプライベート ピアリング上でオンプレミス ネットワークから Azure への IPsec/IKE VPN 接続を確立する方法を示します。 この手法により、パブリック インターネットを経由したり、パブリック IP アドレスを使用したりすることなく、ExpressRoute を経由してオンプレミス ネットワークと Azure 仮想ネットワークの間で暗号化されたトランジットを提供できます。

トポロジとルーティング

次の図は、ExpressRoute プライベート ピアリングを経由した VPN 接続の例を示しています。

この図は、ExpressRoute プライベート ピアリング経由で Azure ハブ VPN ゲートウェイに接続されたオンプレミス ネットワーク内のネットワークを示しています。 接続の確立は簡単です。

- ExpressRoute 回線とプライベート ピアリングを使用して ExpressRoute 接続を確立します。

- VPN 接続を確立します。

この構成の重要な側面は、オンプレミス ネットワークと Azure の間で、ExpressRoute パスと VPN パスの両方を経由してルーティングを行うことです。

オンプレミス ネットワークから Azure へのトラフィック

オンプレミス ネットワークから Azure へのトラフィックに関しては、Azure プレフィックス (仮想ハブと、ハブに接続されているすべてのスポーク仮想ネットワークを含む) は、ExpressRoute プライベート ピアリング BGP と VPN BGP の両方を経由してアドバタイズされます。 その結果、オンプレミス ネットワークから Azure への 2 つのネットワーク ルート (パス) が生成されます。

- IPsec で保護されたパス上に 1 つ

- IPsec で保護されて "いない" 直接 ExpressRoute 上に 1 つ

通信に暗号化を適用するには、図中の VPN 接続ネットワークに関して、オンプレミス VPN ゲートウェイ経由の Azure ルートが直接 ExpressRoute パスよりも優先されることを確認する必要があります。

Azure からオンプレミス ネットワークへのトラフィック

Azure からオンプレミス ネットワークへのトラフィックにも同じ要件が適用されます。 IPsec パスを直接 ExpressRoute パス (IPsec なし) よりも確実に優先させるには、2 つのオプションがあります。

- VPN 接続ネットワークの VPN BGP セッションで、より具体的なプレフィックスをアドバタイズします。 VPN 接続ネットワークを包含する広い範囲を ExpressRoute プライベート ピアリング経由でアドバタイズし、次に VPN BGP セッションでより具体的な範囲をアドバタイズすることができます。 たとえば、ExpressRoute 経由では 10.0.0.0/16 を、VPN 経由では 10.0.1.0/24 をアドバタイズします。

- VPN と ExpressRoute で、互いに切り離されたプレフィックスをアドバタイズします。 VPN 接続のネットワーク範囲が他の ExpressRoute 接続ネットワークから切り離されている場合は、VPN と ExpressRoute の BGP セッションで、それぞれプレフィックスをアドバタイズできます。 たとえば、ExpressRoute 経由では 10.0.0.0/24 を、VPN 経由では 10.0.1.0/24 をアドバタイズします。

どちらの例でも、Azure では VPN の保護なく ExpressRoute 上で直接送信するのではなく、VPN 接続を介して 10.0.1.0/24 にトラフィックが送信されます。

[!WARNING]

ExpressRoute 接続と VPN 接続の両方を経由して "同じ" プレフィックスをアドバタイズした場合、Azure は ExpressRoute パスを直接、VPN 保護なしで使用します。

ExpressRoute デプロイの冗長性を設計する

ExpressRoute のデプロイのために冗長性を計画できる方法は 2 つあります。

- ExpressRoute とサイト間の共存接続を構成する

- Azure 可用性ゾーン内にゾーン冗長 VNET ゲートウェイを作成する

ExpressRoute とサイト間の共存接続を構成する

このセクションは、共存する ExpressRoute とサイト間 VPN の接続を構成するのに役立ちます。 サイト間 VPN と ExpressRoute が構成可能な場合、いくつかの利点があります。 セキュリティで保護されたフェールオーバー パスとして ExpressRoute 用のサイト間 VPN を構成したり、サイト間 VPN を使用して、ExpressRoute 経由では接続されていないサイトに接続したりできます。

サイト間 VPN と ExpressRoute が共存する接続を構成することには、いくつかの利点があります。

- ExpressRoute のセキュリティで保護されたフェールオーバー パスとしてサイト間 VPN を構成することができます。

- また、サイト間 VPN を使用して、ExpressRoute 経由で接続されていないサイトに接続することもできます。

最初にどちらのゲートウェイでも構成できます。 通常、新しいゲートウェイやゲートウェイ接続を追加してもダウンタイムは発生しません。

ネットワーク制限と制限事項

- サポートされているのはルート ベースの VPN ゲートウェイのみです。 ルート ベースの VPN ゲートウェイを使用する必要があります。 "ポリシーベースのトラフィック セレクター" のために VPN 接続が構成されている、ルートベースの VPN ゲートウェイを使用することもできます。

- Azure VPN Gateway の ASN は 65515 に設定する必要があります。 Azure VPN Gateway は、BGP ルーティング プロトコルをサポートします。 ExpressRoute と Azure VPN を連動させるには、Azure VPN Gateway の自律システム番号を既定値 65515 のままで維持する必要があります。 以前に 65515 以外の AS 番号を選択し、設定を 65515 に変更する場合、設定を適用するには VPN Gateway をリセットする必要があります。

- ゲートウェイ サブネットは /27 またはそれより短いプレフィックス (/26、/25 など) でなければなりません。そうでないと、ExpressRoute 仮想ネットワーク ゲートウェイを追加するときに、エラー メッセージが表示されます。

- デュアル スタック VNet での共存はサポートされていません。 ExpressRoute IPv6 サポートとデュアルスタック ExpressRoute ゲートウェイを使用している場合、VPN Gateway とは共存できません。

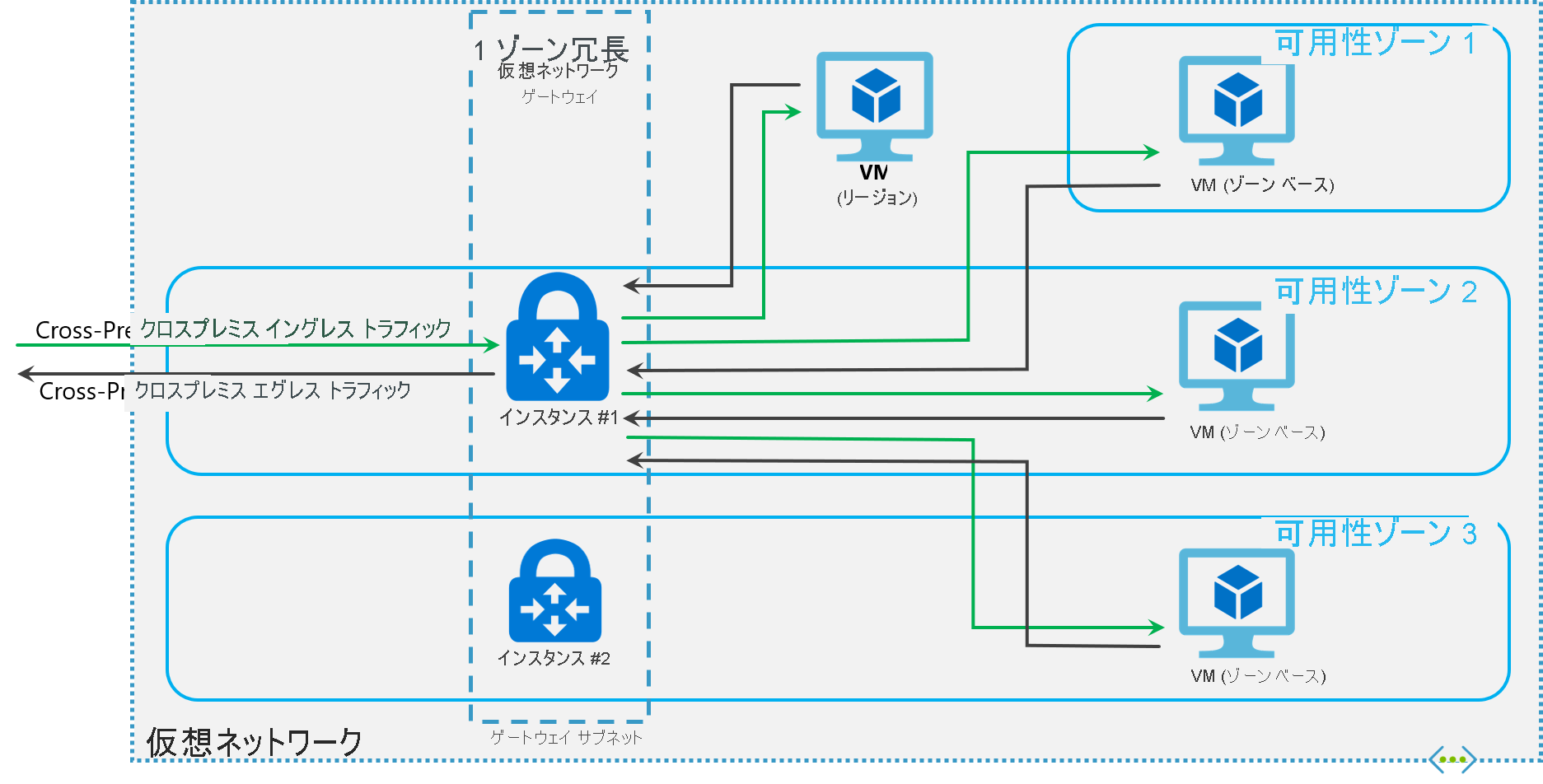

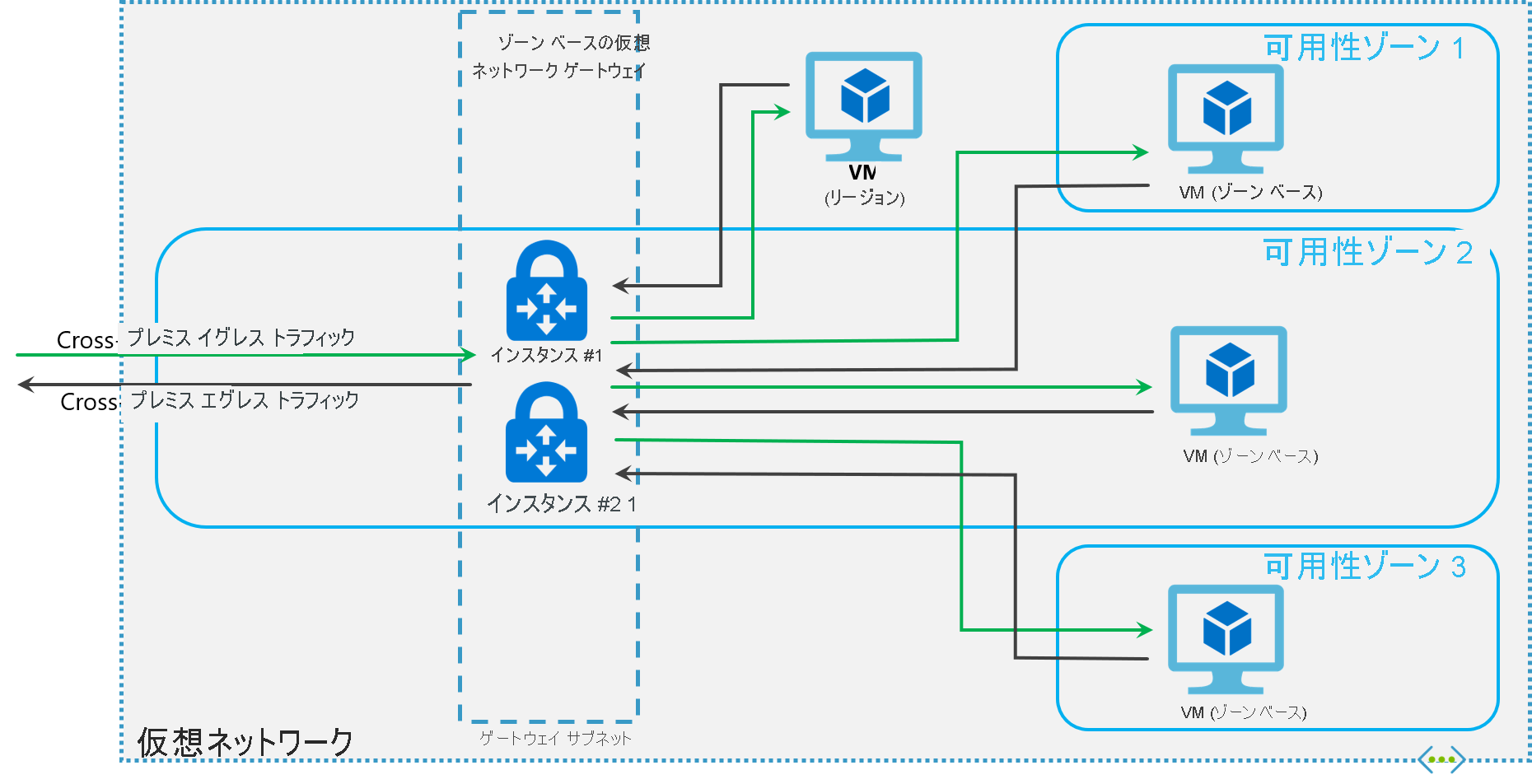

Azure 可用性ゾーン内にゾーン冗長 VNet ゲートウェイを作成する

Azure Availability Zones に、VPN ゲートウェイと ExpressRoute ゲートウェイをデプロイできます。 これにより、仮想ネットワーク ゲートウェイに回復性、スケーラビリティ、高可用性が提供されます。 Azure Availability Zones にゲートウェイをデプロイすると、オンプレミス ネットワークの Azure への接続をゾーン レベルの障害から保護しながら、ゲートウェイを 1 つのリージョン内に物理的かつ論理的に分離できます。

ゾーン冗長ゲートウェイ

複数の可用性ゾーンにわたって仮想ネットワーク ゲートウェイを自動的にデプロイするには、ゾーン冗長仮想ネットワーク ゲートウェイを使用します。 ゾーン冗長ゲートウェイでは、Azure 上のミッション クリティカルでスケーラブルなサービスへのアクセスにおいて、ゾーン回復性のメリットを活かすことができます。

ゾーン ゲートウェイ

特定の 1 つのゾーンにゲートウェイをデプロイするには、ゾーン ゲートウェイを使用できます。 ゾーン ゲートウェイをデプロイすると、すべてのゲートウェイ インスタンスが同じ可用性ゾーンにデプロイされます。

ゲートウェイ SKU

ゾーン冗長ゲートウェイとゾーン ゲートウェイは、ゲートウェイ SKU として使用できます。 Azure AZ リージョンには、新しい仮想ネットワーク ゲートウェイ SKU があります。 これらの SKU は、ExpressRoute や VPN Gateway の対応する SKU と似ていますが、ゾーン冗長ゲートウェイとゾーン ゲートウェイに固有である点が異なります。 これらの SKU は、SKU 名に含まれる "AZ" で特定できます。

パブリック IP の SKU

ゾーン冗長ゲートウェイとゾーン ゲートウェイはいずれも、Azure パブリック IP リソースの Standard SKU に依存します。 Azure パブリック IP リソースの構成によって、デプロイするゲートウェイがゾーン冗長ゲートウェイになるかゾーン ゲートウェイになるかが決まります。 Basic SKU を使用してパブリック IP リソースを作成した場合、ゲートウェイはゾーン冗長性を持たず、ゲートウェイ リソースはリージョン固有となります。

ゾーン冗長ゲートウェイ

- ゾーンを指定せずに Standard パブリック IP SKU を使用してパブリック IP アドレスを作成した場合、動作はゲートウェイが VPN ゲートウェイであるか ExpressRoute ゲートウェイであるかによって異なります。

- VPN ゲートウェイの場合は、2 つのゲートウェイ インスタンスがこれらの 3 つのゾーンの 2 つにデプロイされ、ゾーン冗長性が提供されます。

- ExpressRoute ゲートウェイの場合は、3 つ以上のインスタンスを作成できるため、ゲートウェイは 3 つのゾーンすべてにわたることができます。

ゾーン ゲートウェイ

- Standard パブリック IP SKU を使用してパブリック IP アドレスを作成し、ゾーン (1、2、または 3) を指定した場合、すべてのゲートウェイ インスタンスが同じゾーンにデプロイされます。

リージョン ゲートウェイ

- Basic パブリック IP SKU を使用してパブリック IP アドレスを作成した場合、ゲートウェイはリージョン ゲートウェイとしてデプロイされ、ゲートウェイにはゾーン冗長性が組み込まれません。

ExpressRoute のフェールオーバー パスとしてサイト間 VPN を構成する

ExpressRoute のバックアップとしてサイト間 VPN 接続を構成することができます。 この接続は、Azure のプライベート ピアリング パスにリンクされている仮想ネットワークにのみ適用されます。 Azure Microsoft ピアリングを介してアクセスできるサービスの VPN ベースのフェールオーバー ソリューションはありません。 ExpressRoute 回線は常にプライマリ リンクです。 データは、ExpressRoute 回線で障害が発生した場合にのみ、サイト間 VPN パスを通過します。 非対称なルーティングを回避するには、ローカル ネットワーク構成でも、サイト間 VPN よりも ExpressRoute 回線を優先するようにします。 ExpressRoute を受け取るルートの優先度を高く設定すると、ExpressRoute パスを優先することができます。

注意

ExpressRoute Microsoft ピアリングを有効にしている場合、ExpressRoute 接続で Azure VPN Gateway のパブリック IP アドレスを受け取ることができます。 バックアップとしてサイト間 VPN 接続を設定するには、VPN 接続がインターネットにルーティングされるように、オンプレミス ネットワークを構成する必要があります。

注意

両方のルートが同じである場合は、ExpressRoute 回線がサイト間 VPN よりも優先されますが、Azure では最長プレフィックスの一致を使用してパケットの宛先へのルートを選択します。