Azure VPN Gateway を設計して実装する

- 12 分

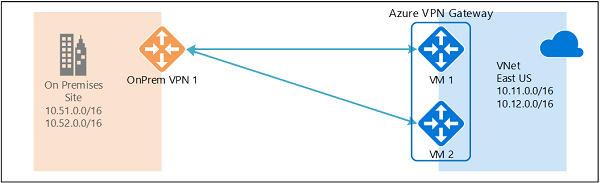

Azure VPN Gateway は、パブリック インターネット経由で Azure 仮想ネットワークとオンプレミスの場所の間で暗号化されたトラフィックを送信するために使用できるサービスです。 VPN Gateway は、Azure 仮想ネットワーク間で、暗号化されたトラフィックを Microsoft ネットワークを介して送信するためにも使用できます。 VPN Gateway は、VPN ゲートウェイと呼ばれる特定の種類の Azure 仮想ネットワーク ゲートウェイを使用します。 同じ VPN ゲートウェイに複数の接続を作成できます。 複数の接続を作成すると、利用できるゲートウェイ帯域幅がすべての VPN トンネルによって共有されます。

注

仮想ネットワーク ゲートウェイは、ゲートウェイ サブネットと呼ばれるサブネットにデプロイされる 2 台以上の仮想マシンで構成されます。 Azure が仮想マシンを管理するため、管理者による対応は不要です。

VPN ゲートウェイの計画

仮想ネットワーク ゲートウェイの作成は完了までに時間がかかる場合があるため、適切な計画を立てることが不可欠です。 計画プロセスの間で検討する必要がある要素には、以下が含まれます。

- スループット - Mbps または Gbps

- バックボーン - インターネットかプライベートか

- パブリック (静的) IP アドレスの可用性

- VPN デバイスの互換性

- 複数のクライアント接続か、またはサイト間のリンクか

- VPN ゲートウェイの種類

- VPN Gateway の SKU

VPN Gateway の SKU

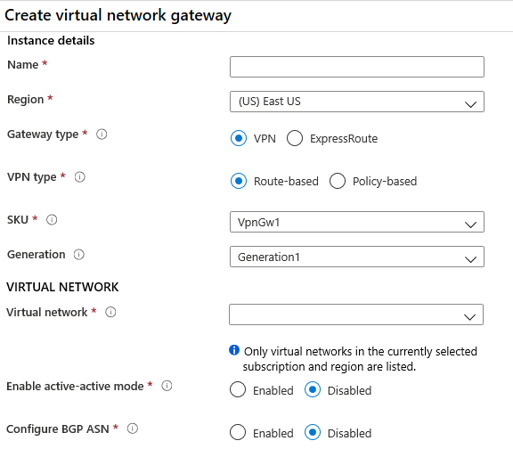

VPN Gateway を作成する際は、ゲートウェイ SKU を選択する必要があります。 ワークロード、スループット、機能、SLA に基づいて要件を満たす SKU を選択できます。

ヒント

Basic SKU には機能面および性能面での制限があり、本番環境では使用すべきではありません。

VPN Gateway の種類

仮想ネットワーク ゲートウェイを作成するときには、VPN の種類を指定する必要があります。 VPN ゲートウェイには、ポリシー ベースとルート ベースの 2 種類があります。 各 VPN の種類には、特定の接続要件があります。 仮想ネットワーク ゲートウェイを作成したら、VPN の種類を変更することはできません。

ポリシー ベースのゲートウェイ

ポリシー ベースの VPN は、以前は静的ルーティング ゲートウェイと呼ばれていました。 ポリシー ベースの VPN は、IPsec ポリシーに基づいて IPsec トンネルを介してパケットを暗号化して直接送信します。 ポリシー (またはトラフィック セレクター) は、VPN デバイスの構成でアクセス リストとして定義されます。 ポリシーベースの VPN を使用する場合は、以下の制限事項に留意してください。

- IKEv1 プロトコルをサポートするポリシー ベースの VPN は、Basic Gateway SKU でのみ使用できます。

- ポリシー ベースの VPN の使用時に利用できるトンネルは 1 つだけです。

- サイト間接続に対してポリシー ベースの VPN のみを使用できます。

ルート ベースのゲートウェイ

ルート ベースの VPN は、以前は動的ルーティング ゲートウェイと呼ばれていました。 ルート ベースの VPN は、「ルート」を使用して、IP 転送やルーティング テーブルを使用してパケットを対応するトンネル インターフェイスに直接送信します。 その後、トンネル インターフェイスではトンネルの内部または外部でパケットを暗号化または復号します。 ほとんどの VPN ゲートウェイはルート ベースです。

VPN 接続の高可用性オプション

VPN 接続の可用性を高めるために、次のいずれかのオプションを検討してください。

- VPN Gateway の冗長性 (アクティブ/スタンバイ)

- アクティブ/アクティブの Azure VPN ゲートウェイ

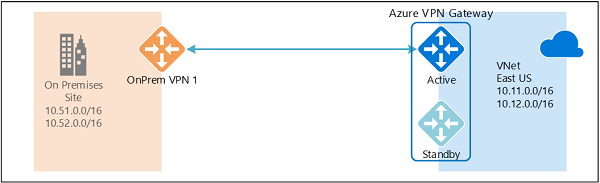

アクティブ/スタンバイの Azure VPN ゲートウェイ

アクティブ/スタンバイ構成で Azure VPN ゲートウェイを作成できます。 アクティブ スタンバイが既定の構成です。 この構成には、アクティブとスタンバイの 2 つのインスタンスがあります。 アクティブな接続が中断されると、スタンバイ接続が引き継ぎます。 スタンバイ接続に切り替えると、サービスの中断が発生します。

- 計画メンテナンスの場合、接続は秒単位で復元されます。

- 計画外の中断の場合、接続は数分で復元されます。

- P2S クライアント接続の場合は、再接続する必要があります。

アクティブ/アクティブの Azure VPN ゲートウェイ

アクティブ/アクティブ構成で Azure VPN ゲートウェイを作成できます。 アクティブ/アクティブ構成では、ゲートウェイの両方のインスタンスがオンプレミス VPN デバイスへの VPN トンネルを確立します。 Azure 仮想ネットワークからオンプレミス ネットワークへのトラフィックは、両方のトンネルを介して同時にルーティングされます。 障害が発生した場合、Azure は自動的にもう一方のトンネルに切り替えます。