Azure Firewall Manager を使用してネットワークをセキュリティ保護する

- 5 分

複数のファイアウォールを管理している場合、ファイアウォール規則を同期させるのが難しいことがよくあります。中央の IT チームには、基本的なファイアウォール ポリシーを定義し、複数の部署にそれを適用する方法が必要です。 同時に、DevOps チームは、独自のローカル環境から派生して複数の組織に実装されるファイアウォール ポリシーを作成する必要があります。

Azure Firewall Manager は、 これらの問題の解決に役立ちます。 Azure Firewall Manager は、複数の Azure Firewall インスタンス間で一元的な構成と管理を提供します。 Azure Firewall Manager を使用すると、1 つ以上のファイアウォール ポリシーを作成し、それらを複数のファイアウォールに迅速に適用できます。

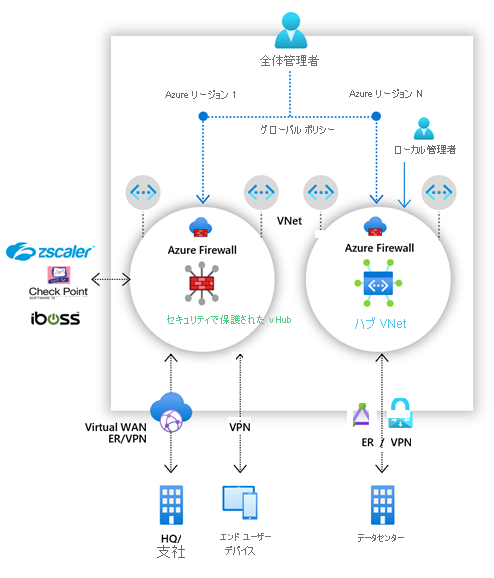

Firewall Manager は、セキュリティで保護された仮想ハブとハブ仮想ネットワークのセキュリティ管理を提供できます。

セキュリティで保護された仮想ハブ。 ハブ アンド スポーク アーキテクチャを簡単に作成できる、Microsoft 管理対象リソースです。 ポリシーを関連付ける場合は、セキュリティで保護された仮想ハブを使用します。 基になるリソースは、仮想 WAN ハブです。

ハブ仮想ネットワーク。 自分で作成して管理する標準の Azure 仮想ネットワークです。 ファイアウォール ポリシーをこの種類のハブに関連付けると、ハブ仮想ネットワークが作成されます。 このアーキテクチャの基になるリソースは、仮想ネットワークです。

Azure Firewall Manager の機能

組織に複数の Azure Firewall インスタンスがある場合は、これらの構成を一元化することで利点が得られます。 Firewall Manager によって、次のことができます。

複数の Azure サブスクリプションをまたぐ。

さまざまな Azure リージョンをまたぐ。

トラフィックの管理と保護用にハブ アンド スポーク アーキテクチャを実装する。

Azure Firewall Manager の決定基準

複数の Azure 仮想ネットワークを保護する管理者は、ルールを使用して境界ネットワーク全体のトラフィックを制御します。 仮想ネットワーク インフラストラクチャが拡大するにつれて、管理が複雑になる可能性があります。 管理者は、Firewall Manager を使用して Azure Firewall の規則と設定の構成を一元化することでメリットを得られます。 Firewall Manager が組織のメリットを得られるかどうかを判断するのに役立ついくつかの要因を次に示します。

| 条件 | 分析 |

|---|---|

| 複雑さ | Firewall Manager を検討している場合の重要な質問は、"組織のファイアウォールとセキュリティの要件はどのくらい複雑か" です。ファイアウォールが制限された単純な仮想ネットワーク構造がある場合は、Firewall Manager は必要ない可能性があります。 |

| 一元管理の必要性 | 次の質問は、「仮想ネットワークとファイアウォールを管理するためのより一元的なアプローチの恩恵を受けるか」です。答えが 「はい」の場合は、Firewall Manager の実装を検討してください。 |

| 仮想ネットワークの数 | 多数の異なる Azure Firewall を持つ複数の仮想ネットワークがありますか? Firewall Manager は、組織にとって有益な可能性があります。 逆に、仮想ネットワークはごくわずかですか? Firewall Manager は役に立たない場合があります。 |

ヒント

Azure Firewall の詳細については、「Azure Firewall Manager の概要 」モジュールを参照してください。