ネットワーク IP アドレス指定と統合

Azure 仮想ネットワーク内のリソースをオンプレミス ネットワーク内のリソースと統合するには、これらのリソースを接続する方法と、IP アドレスを構成する方法を理解する必要があります。

あなたの製造会社では、ビジネス クリティカルなデータベースを Azure に移行することが検討されています。 デスクトップ コンピューター、ノート PC、モバイル デバイス上のクライアント アプリケーションは、データベースがオンプレミス ネットワークにある場合と同じように、常時データベースへアクセスできる必要があります。 データベース サーバーの移動は、ユーザーに影響を与えずに行う必要があります。

このユニットでは、典型的なオンプレミス ネットワークの設計を確認し、一般的な Azure ネットワークの設計と比較します。 Azure ネットワークをオンプレミス ネットワークと統合する場合の IP アドレス指定の要件について説明します。

オンプレミスの IP アドレス指定

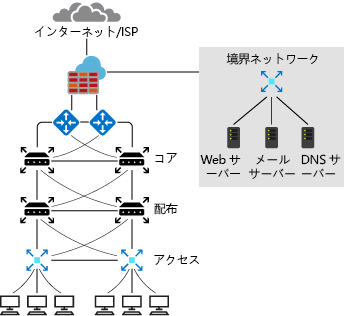

一般的なオンプレミス ネットワークの設計には、次のコンポーネントが含まれます。

- ルーター

- ファイアウォール

- スイッチ

- ネットワークのセグメント化

前の図では、典型的なオンプレミス ネットワークを簡略化したものが示されています。 インターネット サービス プロバイダー (ISP) に接続しているルーターには、送信インターネット トラフィックでソースとして使用されるパブリック IP アドレスがあります。 これらのアドレスは、インターネット経由の受信トラフィックにも使用されます。 ISP に発行された IP アドレスのブロックをデバイスに割り当てることも、ユーザーの組織が独自のパブリック IP アドレスのブロックを所有して管理することもできます。 これらのアドレスを、Web サーバーなど、インターネットからアクセスできるようにするシステムに割り当てることができます。

境界ネットワークと内部ゾーンには、プライベート IP アドレスが割り当てられます。 境界ネットワークおよび内部ゾーン内で、これらのデバイスに割り当てられた IP アドレスには、インターネット経由でアクセスできません。 管理者は、IP アドレスの割り当て、名前解決、セキュリティの設定、セキュリティ規則を完全に制御できます。 ルーティング不可能な IP アドレスには、インターネット ルーター経由で送信されない内部ネットワーク用に設計された 3 つの範囲があります。

- 10.0.0.0 から 10.255.255.255

- 172.16.0.0 から 172.31.255.255

- 192.168.0.0 から 192.168.255.255

管理者は、ネットワーク デバイスとサービスに対応するために、オンプレミスのサブネットを追加または削除できます。 オンプレミス ネットワークで使用できるサブネットと IP アドレスの数は、IP アドレス ブロックに対するクラスレス ドメイン間ルーティング (CIDR) によって異なります。

CIDR

クラスレス ドメイン間ルーティング (CIDR) は、IP アドレスを割り当て、インターネット プロトコル パケットをルーティングするための方法です。 CIDR を使用すると、よりきめ細かく柔軟な方法で IP アドレスを割り当てることができる可変長サブネット マスク (VLSM) の作成が可能になり、IP アドレス空間をより効率的に使用できるようになります。 この方法は、IP アドレスの無駄を減らし、ネットワークのスケーラビリティを向上するのに役立ちます。 CIDR 表記は、IP アドレスの後にスラッシュと数字が続くことで表されます (192.168.0.0/24)。 数字はサブネット マスクの長さを示します。

Azure の IP アドレス指定

Azure の仮想ネットワークではプライベート IP アドレスが使用されます。 プライベート IP アドレスの範囲は、オンプレミスの IP アドレス指定と同じです。 オンプレミス ネットワークの場合と同様に、Azure 仮想ネットワークでの IP アドレスの割り当て、名前解決、セキュリティの設定、セキュリティ規則を管理者が完全に制御できます。 管理者は、IP アドレス ブロックの CIDR に応じて、サブネットを追加または削除できます。

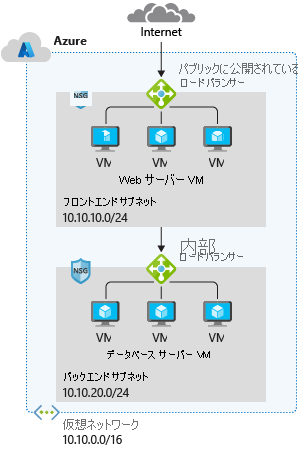

一般的な Azure ネットワークの設計には、通常、次のコンポーネントがあります。

- 仮想ネットワーク

- サブネット

- ネットワーク セキュリティ グループ

- ファイアウォール

- ロード バランサー

Azure でのネットワーク設計は、オンプレミス ネットワーク向けと同様の機能を備えていますが、ネットワークの構造は異なります。 Azure のネットワークは、オンプレミスの一般的な階層ネットワーク設計に従っていません。 Azure ネットワークでは、需要に基づいてインフラストラクチャをスケールアップおよびスケールダウンできます。 Azure ネットワークでのプロビジョニングは、数秒で行われます。 ルーターやスイッチなどのハードウェア デバイスはありません。 インフラストラクチャ全体が仮想的であり、それを要件に合わせてチャンクにスライスできます。

Azure では、通常、ネットワーク セキュリティ グループとファイアウォールを実装します。 サブネットを使って、Web サーバーや DNS を含むフロントエンド サービスと、データベースやストレージ システムを含むバックエンド サービスを分離します。 ネットワーク セキュリティ グループにより、ネットワーク層で内部トラフィックと外部トラフィックがフィルター処理されます。 ファイアウォールには、ネットワーク層でのフィルター処理とアプリケーション層でのフィルター処理のための、より広範な機能があります。 ネットワーク セキュリティ グループとファイアウォールの両方をデプロイすることで、セキュリティで保護されたネットワーク アーキテクチャのためのリソースの分離が向上します。

Azure 仮想ネットワークの基本的な特性

仮想ネットワークは、クラウド内でのネットワークです。 仮想ネットワークは、複数のサブネットに分割できます。 各サブネットには、仮想ネットワークに割り当てられた IP アドレス空間の一部が含まれます。 VM またはサービスがサブネット内にデプロイされていない場合は、サブネットを追加、削除、拡張、または縮小できます。

既定では、Azure 仮想ネットワーク内のすべてのサブネットが相互に通信できます。 ただし、ネットワーク セキュリティ グループを使用して、サブネット間の通信を拒否することができます。 サイズ設定に関しては、サポートされる最小のサブネットは /29 サブネット マスクを使い、サポートされる最大のサブネットは /2 サブネット マスクを使います。 最小のサブネットには 8 個の IP アドレスがあり、最大のサブネットには 1,073,741,824 個の IP アドレスがあります。

Azure のネットワークとオンプレミスのネットワークを統合する

Azure のネットワークとオンプレミスのネットワークの統合を始める前に、オンプレミス ネットワークで使用されている現在のプライベート IP アドレス スキームを確認することが重要です。 相互接続されたネットワークの IP アドレスは重複できません。

たとえば、オンプレミス ネットワークで 192.168.0.0/16 を使用し、Azure 仮想ネットワークで 192.168.10.0/24 を使用することはできません。 これらの範囲のどちらにも同じ IP アドレスが含まれるので、それらの間でトラフィックをルーティングすることはできません。

ただし、複数のネットワークに対して同じクラス範囲を使用することはできます。 たとえば、オンプレミス ネットワークに 10.10.0.0/16 アドレス空間を使用し、Azure ネットワークに 10.20.0.0/16 アドレス空間を使用することは、これらが重複していないため可能です。

IP アドレス スキームを計画するときは、重複をチェックすることが重要です。 IP アドレスが重複している場合、オンプレミス ネットワークと Azure ネットワークを統合することはできません。