脅威ハンティング クエリの作成と管理を探求する

Microsoft Azure Sentinel には、セキュリティ オペレーション センター チームの一員であるあなたが、Contoso の環境内でセキュリティの脅威と不要なアクティビティを見つけて分離するのに役立つ強力なクエリ ツールが含まれています。

組み込みクエリを使用してハンティングする

Microsoft Azure Sentinel の検索とクエリのツールを使用すると、お使いの環境全体でセキュリティの脅威と戦術をハンティングできます。 これらのツールを使用すると、大量のイベントおよびセキュリティ データ ソースをフィルター処理して、潜在的な脅威を特定したり、既知のまたは予測される脅威を追跡したりすることができます。

Microsoft Sentinel の [ハンティング] ページにある組み込みクエリを使用して、指示に従ってハンティング プロセスを実行したり、お使いの環境内で適切なハンティング パスを追求して問題を明らかにしたりすることができます。 ハンティング クエリにより、それ自体はアラートを生成するほど重大ではないが、調査を必要とするほどの頻度で長期間にわたって発生する問題を明らかにすることができます。

[Hunting](ハンティング) ページには、すべてのハンティング クエリの一覧が表示されます。 クエリは、名前、プロバイダー、データ ソース、結果、戦術でフィルター処理および並べ替えを行うことができます。 クエリを保存するには、一覧でそのクエリの [お気に入り] の星アイコンを選択します。

ヒント

クエリをお気に入りとして選択すると、[Hunting](ハンティング) ページを開くたびに自動的に実行されます。

ハンティング クエリを管理する

一覧からクエリを選択すると、クエリの詳細が、クエリに関する説明、コード、およびその他の情報が含まれた新しいペインに表示されます。 その情報には、関連エンティティと特定された戦術が含まれます。 詳細ペインで [クエリの実行] を選択すると、クエリを対話形式で実行することができます。

MITRE ATT&CK フレームワークを使用して脅威をハンティングする

Microsoft Sentinel では、MITRE ATT&CK フレームワークを使ってクエリを戦術別に分類し、順序を付けることができます。 ATT&CK は、グローバルな脅威の状況で使用および観察されている戦術と手法の知識ベースです。 MITRE ATT&CK を使用して、Microsoft Azure Sentinel で脅威ハンティング モデルおよびメソッドを開発し、それらに情報を提供することができます。 Microsoft Azure Sentinel で脅威ハンティングを行う場合、ATT&CK フレームワークを使用すると、MITRE ATT&CK 戦術のタイムラインを使用してクエリを分類し、実行できます。

Note

[Hunting]\(ハンティング\) ページのタイムラインから MITRE ATT&CK の個々の戦術を選択できます。

いずれかの戦術を選ぶと、選んだ戦術で使用可能なクエリがフィルター処理されます。 次のハンティング戦術は、ATT&CK Enterprise と ICS (Industrial Control Systems) マトリックスのものです。

- 偵察。 敵対者が、将来の作戦を計画する際に利用できる情報を見つけるために使う戦術。

- リソース開発。 敵対者が、作戦の支援に利用できるリソースを確立するために使う戦術。 リソースには、インフラストラクチャ、アカウント、機能が含まれます。

- 初期アクセス。 敵対者が、公開システムの脆弱性や構成の弱点を悪用することによって、ネットワークに侵入するために使用する戦術。 例として、標的型スピアフィッシングがあります。

- 実行。 敵対者がターゲット システムでコードを実行することになる戦術。 たとえば、悪意のあるハッカーが、PowerShell スクリプトを実行して、追加の攻撃者ツールをダウンロードしたり、他のシステムをスキャンしたりする可能性があります。

- 永続化。 再起動や資格情報の変更の後も、敵対者がターゲット システムへのアクセスを維持できるようにする戦術。 永続化手法の例としては、攻撃者がスケジュールされたタスクを作成し、特定の時間または再起動時にコードを実行する場合があります。

- 特権の昇格。 ローカル管理者やルートなど、システムでより高いレベルの特権を取得するために敵対者が使用する戦術。

- 防御回避。 攻撃者が検出を避けるために使用する戦術。 回避戦術には、信頼できるプロセスやフォルダー内への悪意のあるコードの隠蔽、敵対者のコードの暗号化または難読化、セキュリティ ソフトウェアの無効化などがあります。

- 資格情報アクセス。 再利用のためにユーザー名と資格情報を盗むためにシステムやネットワークに展開される戦術。

- 検出。 敵対者が、戦術上の利点のために、悪用または使用したいシステムやネットワークに関する情報を取得するのに使用する戦術。

- 横移動。 攻撃者がネットワーク内のあるシステムから別のシステムに移動できるようにする戦術。 一般的な手法としては、ユーザーを認証する "Pass-the-Hash" 方式やリモート デスクトップ プロトコルの悪用などがあります。

- 収集。 敵対者が、目的の一部として標的にしていた情報を収集および統合するために使用する戦術。

- コマンドとコントロール。 攻撃者が、自らの制御下でシステムと通信するために使用する戦術。 一例として、攻撃者はセキュリティ アプライアンスまたはプロキシによる検出を回避するために、一般的ではない、または番号の大きいポートを介してシステムと通信します。

- 流出。 侵害されたネットワークから、攻撃者の完全な制御下にあるシステムまたはネットワークにデータを移動するために使用される戦術。

- 影響。 攻撃者がシステム、ネットワーク、データの可用性に影響を与えるために使用する戦術。 このカテゴリの方法としては、サービス拒否攻撃やディスク ワイプまたはデータ ワイプ ソフトウェアが含まれます。

- プロセス制御を損なう。 敵対者が、物理制御プロセスを操作、無効化、または損傷するために使う戦術。

- 応答を抑制する機能。 お客様の安全性、保護、品質保証、オペレーター介入などの機能が、障害、危険、または安全でない状態へ対応することを阻止するために敵対者が使う戦術。

- なし。

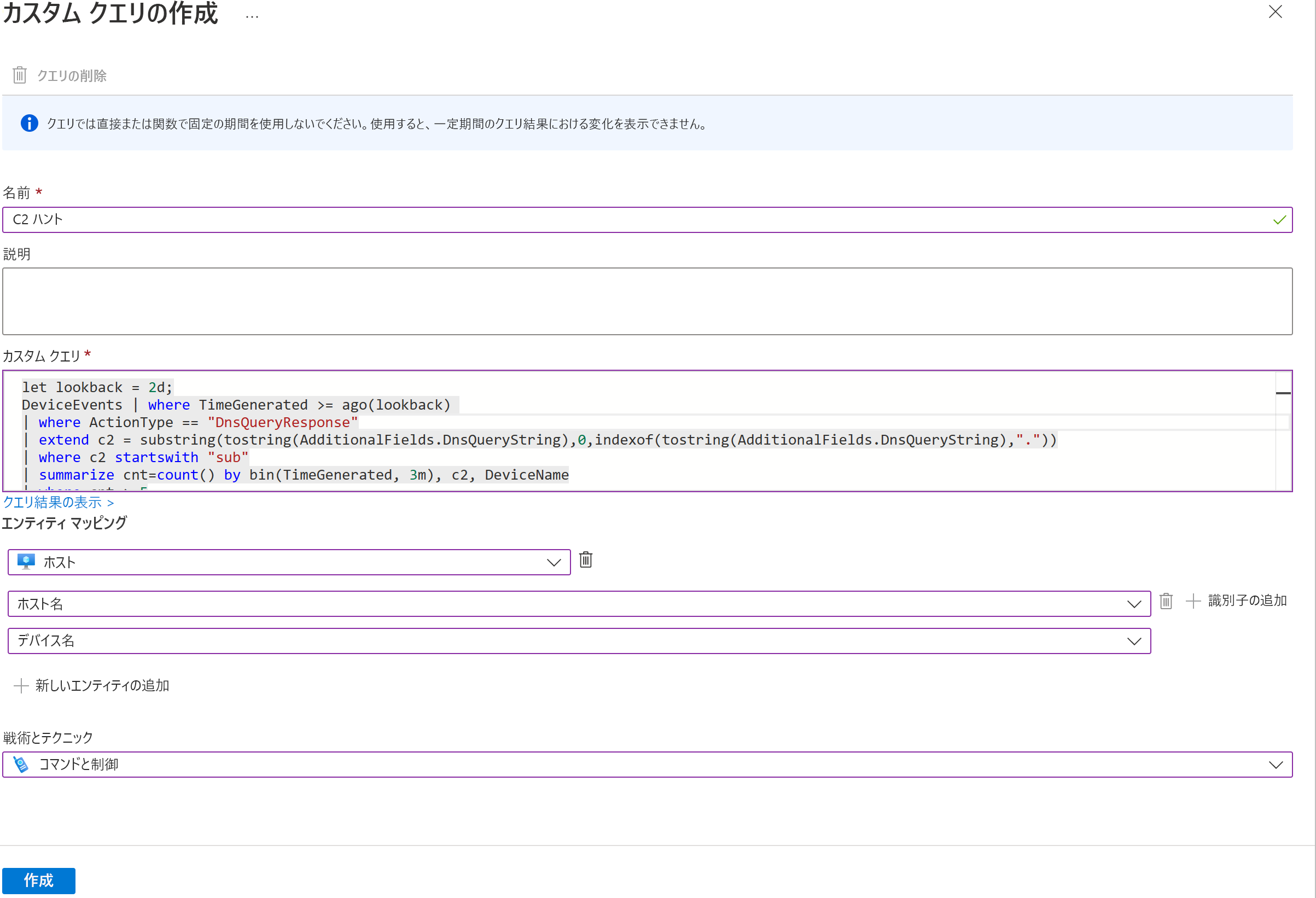

カスタム クエリを作成して脅威ハンティングを調整する

すべての Microsoft Azure Sentinel ハンティング クエリでは、Log Analytics で使用される Kusto クエリ言語 (KQL) 構文を使用します。 詳細ペインでクエリを変更し、新しいクエリを実行することができます。 または、Microsoft Azure Sentinel ワークスペースで再利用できる新しいクエリとして保存することもできます。

KQL コードを使用して独自のカスタム クエリを作成し、脅威をハンティングすることもできます。

カスタム クエリを使用すると、次のものを定義することができます。

| Query parameter (クエリ パラメーター) | 説明 |

|---|---|

| 名前 | カスタム クエリの名前を指定します。 |

| 説明 | クエリの機能の説明を入力します。 |

| カスタム クエリ | 作成した KQL ハンティング クエリ。 |

| エンティティ マッピング | エンティティの種類をクエリ結果の列にマップすると、クエリ結果にさらに実用的な情報が設定されきます。 また、KQL クエリのコードを使用してエンティティをマップすることもできます。 |

| 戦術と手法 | クエリで発見することを意図している戦術を指定します。 |

カスタム クエリは、管理用の組み込みクエリと共に一覧表示されます。

GitHub で Microsoft Sentinel について調べる

Microsoft Sentinel リポジトリには、すぐに使用できる検出、探索クエリ、ハンティング クエリ、ワークブック、プレイブックなどが含まれており、環境をセキュリティで保護して脅威をハンティングするのに役立ちます。 Microsoft と Microsoft Azure Sentinel コミュニティは、このリポジトリに貢献しています。

リポジトリには、ハンティング クエリなど、Microsoft Azure Sentinel 機能のいくつかの領域に提供されたコンテンツを含むフォルダーが含まれています。 これらのクエリのコードを使用して、Microsoft Azure Sentinel ワークスペースにカスタム クエリを作成できます。

以下の質問に最も適した回答を選んでください。次に、[回答を確認] を選びます。