高度なカテゴリの説明

前の単元で説明した基本的な監査カテゴリに加えて、またはこのカテゴリの代わりに、Windows Server グループ ポリシーで高度な監査カテゴリを実施できます。 これらの高度なカテゴリを使用すると、環境内のアクティビティに関するより詳細な情報を収集できます。

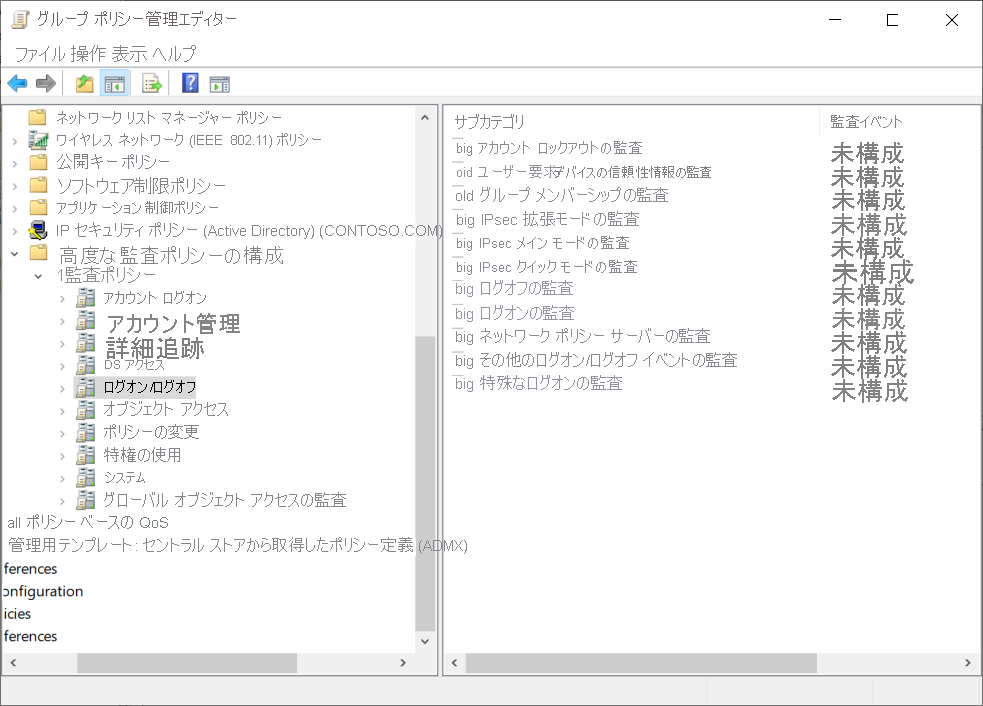

たとえば、基本的な監査カテゴリでは、[ログオン イベントの監査] を使用できます。 これにより、単純な成功または失敗の監査ログが提供されます。 ただし、高度なカテゴリでは、[ログオン/ログオフ] カテゴリを選択できます。 これにより、11 個のポリシー設定が提供されます。 次のスクリーンショットでは、グループ ポリシー管理エディターでこれらの高度なカテゴリが表示されています。 管理者は [ログオン/ログオフ] カテゴリを選択しており、11 個のサブカテゴリが表示されています。

警告

基本的な監査ポリシーの設定は、グループ ポリシーで適用する高度な監査ポリシーの設定と互換性がありません。 グループ ポリシーで高度な監査ポリシー設定を適用すると、Windows は、結果の高度な監査ポリシー設定を適用する前に、現在のコンピューターの監査ポリシー設定をクリアします。

これらのセキュリティ監査の拡張機能により、次のような正確に定義されたアクティビティを追跡することで、重要なビジネス関連およびセキュリティ関連のルールに組織の監査を準拠させることができます。

財務情報を含むサーバー上の設定またはデータを変更するグループ管理者。

重要なファイルにアクセスする定義済みグループ内の従業員。

コンピューターまたはファイル共有上のすべてのファイル、フォルダー、またはレジストリ キーに、未検出アクセスに対する検証可能な保護として適用される正しい SACL。

高度な監査カテゴリとは

次の表で、基本的な監査カテゴリについて説明します。

| 高度な監査ポリシー カテゴリ | 説明 |

|---|---|

| アカウント ログオン | これらの設定により、資格情報と他の Kerberos 固有の認証およびチケット操作イベントの検証を監査できます。 ドメイン環境での資格情報の検証は、ドメイン コントローラーで行われます。したがって、ドメイン コントローラーで監査エントリがログに記録されます。 |

| アカウント管理 | これらの設定を使用して、ユーザー アカウント、コンピューター アカウント、グループの変更に関連するイベントの監査を有効にできます。 この監査設定グループにより、パスワード変更イベントもログに記録されます。 |

| 詳細な追跡 | これらの設定により、暗号化イベント、Windows プロセス作成および終了イベント、リモート プロシージャ コール (RPC) イベントの監査が制御されます。 |

| DS アクセス | これらの監査設定には、AD DS へのアクセス (通常のアクセス、変更、レプリケーションなど) が含まれます。 |

| ログオン/ログオフ | この設定グループでは、標準のログオン イベントとログオフ イベントが監査されます。 また、インターネット プロトコル セキュリティ (IPsec)、ネットワーク ポリシー サーバー、その他の未分類のログオン イベントやログオフ イベントなど、他のアカウント固有のアクティビティも監査されます。 これは、[アカウント ログオン] という名前の関連設定とは少し異なります。 [ログオン/ログオフ] 監査の場合、これらの監査イベントにより、宛先サーバーでイベントがキャプチャされます。 そのため、イベントは宛先サーバーのイベント ログに記録されます。 ただし、これらのイベントは資格情報の検証には関連しません。 |

| オブジェクト アクセス | これらの設定を使用すると、AD DS、レジストリ、アプリケーション、ファイル ストレージへのアクセスを監査できます。 [オブジェクト アクセス] で使用できるサブカテゴリの 1 つとして、[リムーバブル記憶域の監査] があります。 管理者は、リムーバブル記憶域を監査することで、ユーザーがリムーバブル記憶域デバイス上のデータにアクセスまたはアクセス試行するたびに追跡できます。 |

| ポリシーの変更 | これらの設定を構成すると、監査ポリシー設定に対する内部変更が監査されます。 |

| 特権の使用 | これらの設定を構成すると、Windows Server 2012 によって、Windows 環境内での特権使用の試行が監査されます。 |

| システム | これらの設定は、セキュリティ サブシステムの状態に対する変更を監査するために使用されます。 |

| グローバル オブジェクト アクセスの監査 | これらの設定は、1 つ以上のコンピューター上にあるすべてのオブジェクトの SACL 設定を制御するためのものです。 このグループの設定が構成され、グループ ポリシーで適用されると、ポリシー設定の構成によって、SACL メンバーシップが決定され、サーバー自体で SACL が直接構成されます。 [グローバル オブジェクト アクセスの監査] で、ファイル システムとレジストリのアクセス用の SACL を構成できます。 |

重要

基本的な監査ポリシー設定と高度なポリシー設定はどちらも使用しないでください。 基本の監査ポリシーの設定と監査ポリシーの詳細設定の両方を使用すると、予期しない結果が生じる場合があります。

AuditPol を使用する

高度な監査ポリシー設定を管理するために、グループ ポリシーを使用でき、さらに組み込みのコマンドライン ツールを使用できます。 このツールは AuditPol (Auditpol.exe) という名前で、次の機能が備わっています。

個々のコンピューターでの監査の構成。 AuditPol では、個々のコンピューター、特に Active Directory ドメインに参加していないコンピューターの監査設定を管理できます。このため、グループ ポリシーを使用してターゲットを設定する場合には使用できません。 AuditPol は、境界ネットワークで特に役立ちます。境界ネットワークでは、ドメインに参加していないスタンドアロン コンピューターを見つけるのが一般的です。

現在の監査設定の取得。

auditpol /get /category:*コマンドを実行すると、高度な監査カテゴリ全体で、現在の監査設定をすばやく確認できます。現在の監査設定の更新。

auditpol /set /user:Contoso\User1 /subcategory:"Logon" /success:enable /failure:enable /includeコマンドを実行することで、たとえば、Contoso\User1 による成功および失敗したサインイン アクセスを監査できます。コンピューター間での設定のバックアップと復元。 AuditPol には、すべての監査設定をバックアップするためのスイッチと、すべてのバックアップ設定を復元するためのスイッチがあります。 これにより、管理者は、監査設定を 1 回構成し、その設定をバックアップし、復元スイッチを使用して別のコンピューターにその設定を適用できます。

式ベースの監査ポリシーを使用する

ダイナミック アクセス制御により、定義済みの式に基づいてリアルタイムでアクセスを制御できるため、リソースへのアクセスを許可する方法が大幅に拡張されます。 提供されている機能により、以下に基づいてリソースにアクセス制御を適用できます。

リソースの分類。

アクセスに使用されるデバイス。

ユーザー属性と特定の Active Directory 属性。

式ベースの監査では、これらの機能が活用されるため、ダイナミック アクセス制御の式の結果に基づいて監査を実行できます。 次の表で、提供されている機能について説明します。

| 機能 | 説明 |

|---|---|

| 分類に基づいてファイルとフォルダーを監査する | ファイルまたはフォルダーが [社外秘] として分類されている場合、それらを自動的に監査できます。 新しいファイルやフォルダーが分類されると、監査の構成に基づいて自動的に監査されます。 |

| 特定のユーザーおよび特定のアクションに基づいてファイルとフォルダーを監査する | 特定の要件に基づいて、監査を細かく設定でき、対象を絞った監査を行うことができます。 |

| 監査イベントにコンテキスト情報を追加する | イベントに情報を追加すると、イベントのフィルター処理と監視が簡単になります。 |

デモンストレーション: 高度な監査を構成する

このデモでは、次の方法を学習します。

フォルダーを作成し、監査を有効にします。

高度な監査用の GPO を作成します。

監査エントリを確認します。

フォルダーを作成して監査を有効にする

ドメイン内のサーバーで、C:\Marketing という名前のフォルダーを作成し、それを共有します。

Marketing フォルダーを右クリックし、[セキュリティ] を選択します。

ドメイン ユーザー グループに、フォルダーに対するフル コントロール権限があることを確認します。

[セキュリティ] タブで、[詳細設定] を選択し、[監査] を選択します。

[追加] を選択し、[プリンシパルの選択] を選択します。

[名前] ボックスに Authenticated Users と入力し、[OK] を選択します。

[適用対象] オプションは、既定の設定のままにします。

[変更] の横のチェック ボックスをオンにし、[OK] を選択します。

[Marketing のセキュリティの詳細設定] で [OK] を選択します。

[閉じる] を選択し、その後フォルダーを共有します。

高度な監査用の GPO を作成する

ドメイン コントローラーで、サーバー マネージャーから [Active Directory ユーザーとコンピューター] を開きます。

Contoso.com で、File Servers という名前の新しい組織単位 (OU) を作成します。

Computers コンテナーから File Servers OU にサーバー コンピューターを移動します。

ドメイン コントローラーで、[グループ ポリシー管理] を開きます。

File Audit という名前の新しい GPO を作成し、それを File Servers OU にリンクします。

File Audit GPO を編集し、[コンピューターの構成] で、[高度な監査ポリシーの構成]、[監査ポリシー]、[オブジェクト アクセス] ノードに移動します。

[詳細なファイル共有の監査] と [リムーバブル記憶装置の監査] の両方の設定を構成して、[成功] および [失敗] イベントを記録するようにします。

ドメイン コントローラーを再起動し、サインインします。

監査エントリを確認する

クライアント マシンで、Marketing 共有のアクセス許可を持つユーザーとしてサインインします。

エクスプローラーで、ネットワーク ドライブを共有 Marketing フォルダーにマップします。

ファイルを作成し、編集します。

ファイルの内容を変更します。

サインアウトし、ドメイン コントローラーに切り替えます。

イベント ビューアーを開き、セキュリティ ログで監査成功イベントを確認します。

[ソース] が Microsoft Windows のセキュリティ監査で、[タスクのカテゴリ] が [詳細なファイル共有] であるログ エントリの 1 つをダブルクリックします。

[詳細] タブを選択し、実行されたアクセスを確認します。