Azure Firewall と Windows IaaS VM を実装する

Contoso のシステム管理者として、あなたは組織のネットワーク トラフィックを保護するために考えられるすべての軽減策を評価する責任があります。 NSG とアダプティブ ネットワーク強化に加えて、Microsoft Azure Firewall の実装を検討しています。

Azure Firewall とは

Azure Firewall は、クラウドベースのネットワーク セキュリティ サービスです。 Azure Firewall を使用すると、Microsoft Azure Virtual Network リソースを保護するのに役立ちます。 Azure Firewall を使用すると、組織全体のネットワーク接続プロファイルを一元的に作成および管理できます。

Azure Firewall では、仮想ネットワーク リソースに静的パブリック IP アドレスが使用されます。 そのため、外部ファイアウォールは、組織の仮想ネットワークから発生したトラフィックを識別できます。 また、Azure Firewall は Azure Monitor と完全統合され、ログ記録と分析の両方のサポートが可能になります。

Azure Firewall の主要機能

Azure Firewall は、サービスとしてのステートフルなファイアウォールであり、次の表で説明する機能を提供します。

| 機能 | 説明 |

|---|---|

| 組み込みの高可用性 | Azure Firewall は既定で高可用性を備えているため、ロード バランサーを構成する必要はありません。 |

| 可用性ゾーン | Azure で Availability Zones をサポートする複数のリージョンにまたがるように Azure Firewall を構成して、可用性を向上させることができます。 これにより、アップタイムが 99.99% に向上します。 注: Azure Firewall を最初にデプロイするときにのみ、可用性ゾーンを構成できます。 |

| クラウドによる無制限のスケーラビリティ | Azure Firewall は、組織の変化するネットワーク トラフィック ボリュームに対応するために、必要に応じてスケールアップします。 |

| アプリケーションの FQDN のフィルタリング規則 | 完全修飾ドメイン名 (FQDN) に基づくフィルタリング規則を使用すると、指定した FQDN に対して HTTP、HTTPS、および Azure SQL の送信トラフィックを制限できます。 注: ワイルドカード名がサポートされます。 |

| ネットワーク トラフィックのフィルタリング規則 | 送信元と送信先の両方の IP アドレス、プロトコル、ポートを使用することで、許可または拒否のネットワーク フィルタリング規則を作成できます。 Azure Firewall は完全にステートフルであるため、各種の接続の正当なパケットを識別できます。 規則は複数の仮想ネットワークに適用され、必要に応じて複数のサブスクリプションでログに記録されます。 |

| FQDN のタグ | FQDN タグは、ファイアウォールを通過する既知の Azure サービス ネットワーク トラフィックを許可する規則の作成を簡略化するのに役立ちます。 たとえば、規則に Windows Update タグを含めることによって、Windows Update からのネットワーク トラフィックを許可するアプリケーション ルールを作成できます。 詳細については、FQDN タグの概要に関する記事を参照してください。 |

| サービス タグ | Azure Firewall サービス タグを使用して、IP アドレス プレフィックスのグループを表すことができます。 これは、セキュリティ規則を作成するときに複雑さを軽減するのに役立ちます。 注: 独自のサービス タグは作成できず、タグに含める IP アドレス プレフィックスを定義することもできません。 Microsoft は、アドレス プレフィックスとサービス タグの両方を管理します。 |

| 脅威インテリジェンス | 既知の悪意のある IP アドレスとドメインに関して警告し、それらとの間で送受信されるトラフィックを拒否するのをサポートすることで、ファイアウォールの脅威インテリジェンスベースのフィルター処理を有効にできます。 詳細については、「Azure Firewall の脅威インテリジェンスベースのフィルター処理」を参照してください。 注: Microsoft の脅威インテリジェンス フィードを通じて、悪意のある可能性がある IP アドレスとドメインについての詳細情報を提供します。 |

| 送信 SNAT サポート | Azure Firewall は、すべての送信仮想ネットワーク トラフィックの IP アドレスを Azure Firewall パブリック IP に変換します。 この "変換" は、送信元ネットワーク アドレス変換 (SNAT) と呼ばれます。 組織の仮想ネットワークからのトラフィックを特定して許可し、リモートのインターネット送信先に送信することができます。 組織でプライベート ネットワークに対してパブリック IP アドレス範囲を使用している場合、Azure Firewall は、トラフィックに対して AzureFirewallSubnet のいずれかのファイアウォール プライベート IP アドレスに SNAT を実行します。 パブリック IP アドレス範囲の SNAT が実行されないように、Azure Firewall を構成することもできます。 詳細については、「Azure Firewall の SNAT プライベート IP アドレス範囲」を参照してください。 注: 送信先 IP がコメント 1918 の IANA 要求で定義されているプライベート IP 範囲である場合、Azure Firewall は SNAT を実行しません。 |

| 受信 DNAT のサポート | Azure Firewall では、宛先ネットワーク アドレス変換 (DNAT) を使用して、ファイアウォールのパブリック IP アドレスに到達する受信インターネット ネットワーク トラフィックを変換します。 Azure Firewall は、組織の仮想ネットワーク上のプライベート IP アドレスへのネットワーク トラフィックをフィルター処理します。 |

| 複数のパブリック IP アドレス | 最大 250 個のパブリック IP アドレスを Azure Firewall に関連付けることができます。 |

| Azure Monitor ログ記録 | すべての Azure Firewall イベントは Azure Monitor と統合されます。そのため、ログをストレージ アカウントにアーカイブしたり、イベントをイベント ハブにストリーム配信したり、それらを Azure Monitor ログに送信したりできます。 詳細については、「Azure Firewall のログとメトリックを監視する」を参照してください。 |

| 強制トンネリング | オンプレミスのエッジ ファイアウォールやその他のネットワーク仮想アプライアンス (NVA) など、指定されたネクスト ホップにすべての送信インターネット トラフィックをルーティングするように Azure Firewall を構成できます。 詳細については、「Azure Firewall 強制トンネリング」を参照してください。 |

| 認定 | Azure Firewall は、Payment Card Industry (PCI)、Service Organization Controls (SOC)、国際標準化機構 (ISO)、および ICSA Labs に準拠しています。 |

注意

Azure Firewall の詳細については、「Azure Firewall の FAQ」を参照してください。

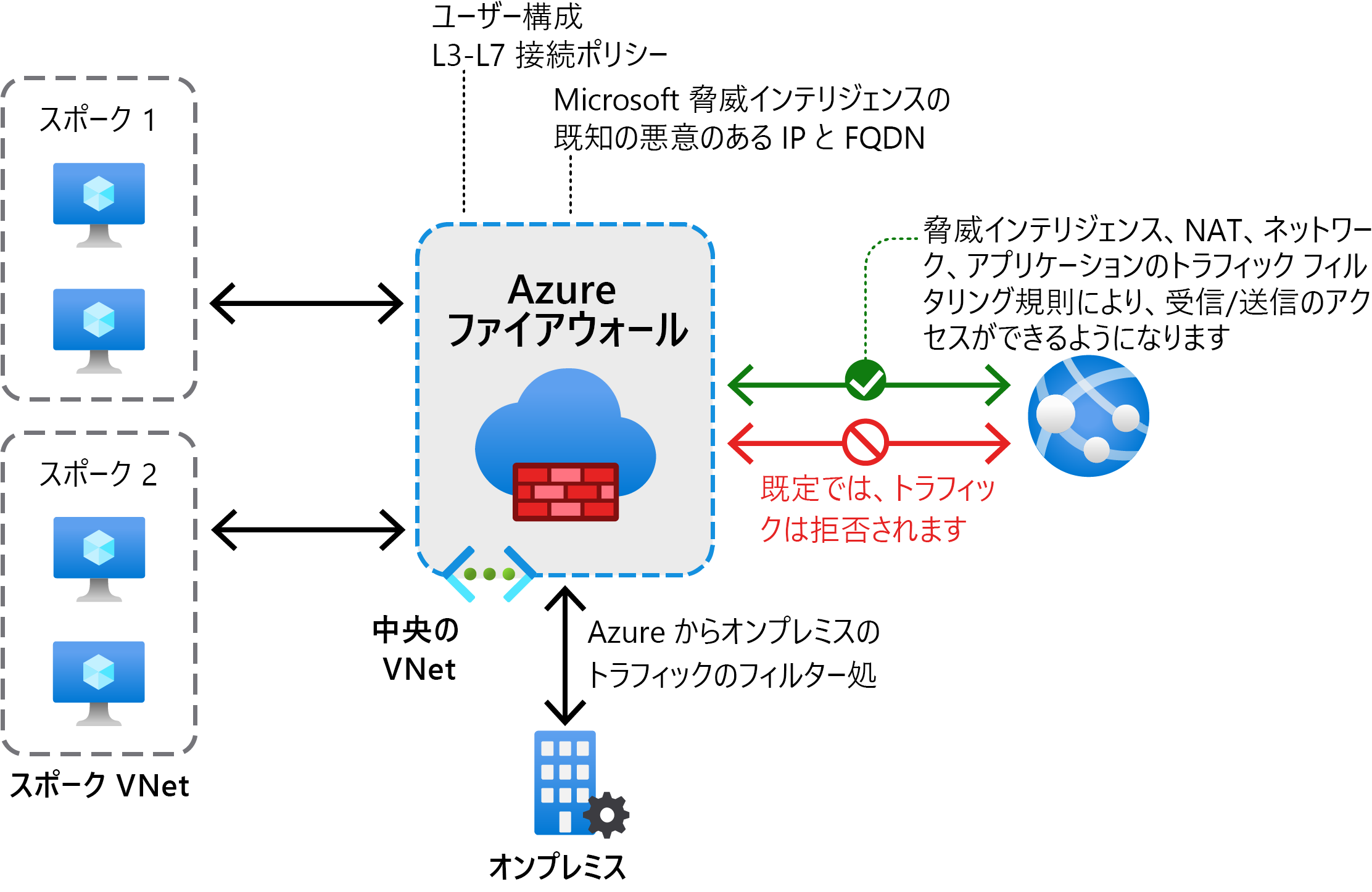

一般的なデプロイ モデル

任意の仮想ネットワークに Azure Firewall をデプロイできます。 ほとんどの Azure サブスクライバーは、ハブとスポーク モデルで Azure Firewall をデプロイします。 中央の仮想ネットワーク (ハブ) は、ファイアウォールをホストします。 追加の仮想ネットワーク (スポーク) は、ハブ ファイアウォール仮想ネットワークを使用してピアに設定できます。

ヒント

ハブとスポーク モデルを使用すると、管理者は複数のサブスクリプションにまたがっていても、複数のスポーク仮想ネットワークを一元的に管理できます。

注意

最適なパフォーマンスを得るには、各リージョンに 1 つのファイアウォールをデプロイする必要があります。

送信ネットワーク アクセスの制御

送信ネットワーク アクセスの管理と制御は、組織のネットワーク セキュリティ プランの重要な部分です。 送信トラフィックを管理する理由には、次のようなものがあります。

- Web サイトへのアクセスを制限します。

- ユーザーがアクセスできる送信 IP アドレスとポートを制限します。

Azure Firewall を使用して、Azure サブネットからの送信ネットワーク アクセスを制御できます。 Azure Firewall を使用して、次のルールを構成できます。

- ユーザーがサブネットからアクセスできる FQDN を定義するアプリケーション ルール。

- 送信元 IP アドレス、プロトコル、宛先ポート、送信先アドレスを定義するネットワーク ルール。

注意

構成する規則は、ネットワーク トラフィックをサブネットの既定のゲートウェイとしてファイアウォールにルーティングするときに、ネットワーク トラフィックに適用されます。

受信ネットワーク アクセスの制御

ネットワーク アドレス変換 (NAT) 規則を使用して、Azure Firewall を使用した受信ネットワーク アクセスを管理できます。 具体的には、受信インターネット トラフィックのサブネットへの変換とフィルター処理を行うように、Azure Firewall DNAT を構成できます。

DNAT を構成すると、NAT ルール コレクションの動作は、DNAT に設定されます。 その後、NAT ルール コレクション内の各ルールを使用して、ファイアウォールのパブリック IP およびポートをプライベート IP およびポートに変換できます。

DNAT ルールは、変換されたすべてのトラフィックを許可するための対応するネットワーク ルールを暗黙的に追加します。 この動作は、変換されたトラフィックに一致する拒否ルールを使用してネットワーク ルール コレクションを明示的に追加することで、オーバーライドすることができます。

注意

試用版の Azure テナントを使用していて Azure Firewall をテストする場合は、「Azure Firewall テスト環境の作成」ラボ演習を確認してください。

注意事項

Azure Firewall にはいくつかの既知の問題があります。 詳細については、「Azure Firewall とは」、「既知の問題」を参照してください。

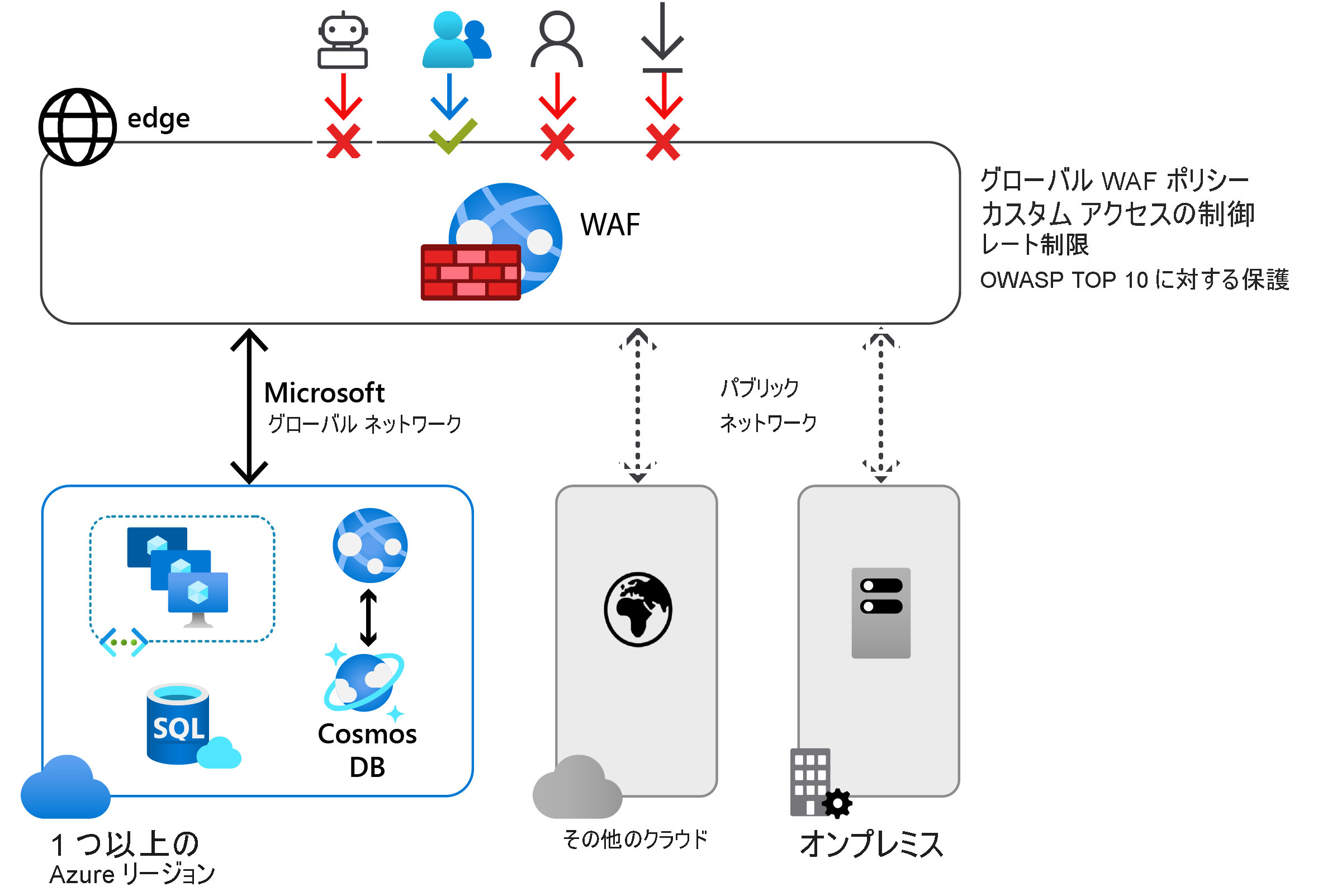

Azure Web アプリケーション ファイアウォールとは

Web アプリケーションは、一般的なネットワークの脆弱性を悪用しようとする悪意のある攻撃によって常に標的にされています。 よくある攻撃の例として、SQL インジェクションやクロスサイト スクリプティングが挙げられます。

Azure Web Application Firewall は、一般的な悪用や脆弱性からの Web アプリケーションの一元的保護を提供するために使用できます。

一元化された Web アプリケーション ファイアウォールは、セキュリティ管理を簡素化するのに役立ちます。 脅威や侵入に対するより確実な保護も提供されます。

Web アプリケーション ファイアウォール ソリューションでは、個々の Web アプリケーションをセキュリティで保護するのではなく、一元的に既知の脆弱性の修正プログラムを適用することで、さらに迅速にセキュリティの脅威に対応できます。

Azure Web Application Firewall は、次を使用してデプロイできます。

- Azure Application Gateway

- Azure Front Door

- Microsoft の Azure Content Delivery Network サービス