Windows ファイアウォールと Windows Server IaaS VM を実装する

Contoso のネットワーク管理者は、Microsoft Azure Firewall と、Windows Server IaaS VM を持つ Windows Defender ファイアウォールとの間でのファイアウォール設定の競合を懸念しています。 これらの 2 つのシステムを連携させるように設定する方法を調査します。

セキュリティが強化された Windows Defender ファイアウォールとは

セキュリティが強化された Windows Defender ファイアウォールは、Windows Server のセキュリティを強化するためのホストベースのファイアウォールです。 セキュリティが強化された Windows Defender ファイアウォールは、単純なファイアウォール以上の機能を備えています。ファイアウォール プロファイルや接続セキュリティ規則などの機能が含まれているためです。

注意

オンプレミス環境では、各サーバーでセキュリティが強化された Windows Defender ファイアウォールを手動で構成するか、グループ ポリシーを使用してファイアウォール規則を一元的に構成することができます。

Windows Defender ファイアウォール規則の構成

規則は、ファイアウォールで許可、ブロック、またはセキュリティで保護するトラフィックを定義する条件のコレクションを構成します。 次の表で説明するように、さまざまな種類の規則を構成できます。

| 規則の種類 | [説明] |

|---|---|

| 受信 | インバウンド規則は、規則の条件に一致するトラフィックを明示的に許可またはブロックします。 たとえば、ファイアウォール経由で内部ネットワークからの HTTP トラフィックを許可しつつ、インターネットから送信される場合は同じトラフィックをブロックする規則を構成できます。 Windows Server を最初にインストールしたときに、要請されていないすべての受信トラフィックが既定でブロックされます。 要請されていない受信トラフィックを許可するには、許可するトラフィックを説明するインバウンド規則を作成する必要があります。 Windows Server の役割と機能については、規則を作成する必要はありません。 たとえば、Microsoft インターネット インフォメーション サービス (IIS) を有効にすると、適切なトラフィックを許可するように Windows Defender ファイアウォールが自動的に調整されます。 既定のアクションを変更して、規則に関係なくすべての接続を許可または禁止することができます。 すべての接続を許可すると、ファイアウォールが提供する保護が解除されます。 |

| 送信 | Windows Defender ファイアウォールは、規則によってブロックされない限り、すべての送信トラフィックを許可します。 アウトバウンド規則は、規則の条件に一致するコンピューターからのトラフィックを明示的に許可または拒否します。 たとえば、ファイアウォールを通過して特定のコンピューターへ送信されたトラフィックを明示的にブロックし、他のコンピューターへの同様のトラフィックは許可する規則を構成できます。 この規則では、IP アドレス、IP アドレスの範囲、またはワイルドカード (*) を指定できます。 |

| 接続のセキュリティ | ファイアウォール規則と接続セキュリティ規則は補完的であり、どちらもサーバー コンピューターを保護するための多層防御戦略に寄与します。 接続セキュリティ規則は、トラフィックがネットワークを越える間、インターネット プロトコル セキュリティ (IPsec) を使用してトラフィックをセキュリティで保護するのに役立ちます。 2 台のコンピューター間の接続を認証または暗号化する必要があることを指定するには、接続セキュリティ規則を使用します。 接続セキュリティ規則は、認証の実行方法とタイミングを指定します。 ただし、これらは接続は許可しません。 接続を許可するには、インバウンド規則またはアウトバウンド規則を作成します。 接続セキュリティ規則を作成した後、インバウンド規則およびアウトバウンド規則を特定のユーザーまたはコンピューターにのみ適用するように指定できます。 |

インバウンド規則およびアウトバウンド規則の種類

セキュリティが強化された Windows Defender ファイアウォールでは、次の表に示すように、4 種類のインバウンド規則およびアウトバウンド規則を作成できます。

| インバウンド規則およびアウトバウンド規則の種類 | 説明 |

|---|---|

| プログラム規則 | これらの規則は、使用するポート番号に関係なく、プログラムの接続を制御できます。 接続しようとしているプログラムに基づいて接続を許可するには、この種類のファイアウォール規則を使用します。 これらの規則は、プログラムの実行可能ファイル (.exe ファイル) のパスのみを指定するため、ポートやその他の必要な設定がわからない場合に便利です。 |

| ポートの規則 | これらの規則は、アプリケーションに関係なく、TCP または UDP ポートの接続を制御できます。 コンピューターが接続しようとしている TCP または UDP ポート番号に基づいて接続を許可するには、この種類のファイアウォール規則を使用します。 プロトコルと個々のローカル ポートまたは複数のローカル ポートを指定します。 |

| 定義済み規則 | これらの規則は、Windows コンポーネントの接続 (ファイルとプリンターの共有や AD DS など) を制御できます。 一覧からいずれかのサービスを選択して接続を許可するには、この種類のファイアウォール規則を使用します。 これらの種類の Windows コンポーネントでは、通常、セットアップ時または構成時に、独自のエントリがこの一覧に自動的に追加されます。 1 つの規則または複数の規則をグループとして有効または無効にすることができます。 |

| カスタム規則 | これらの規則は、ポート規則やプログラム規則など、他の規則の種類の組み合わせを使用できます。 |

Windows Defender ファイアウォールの管理

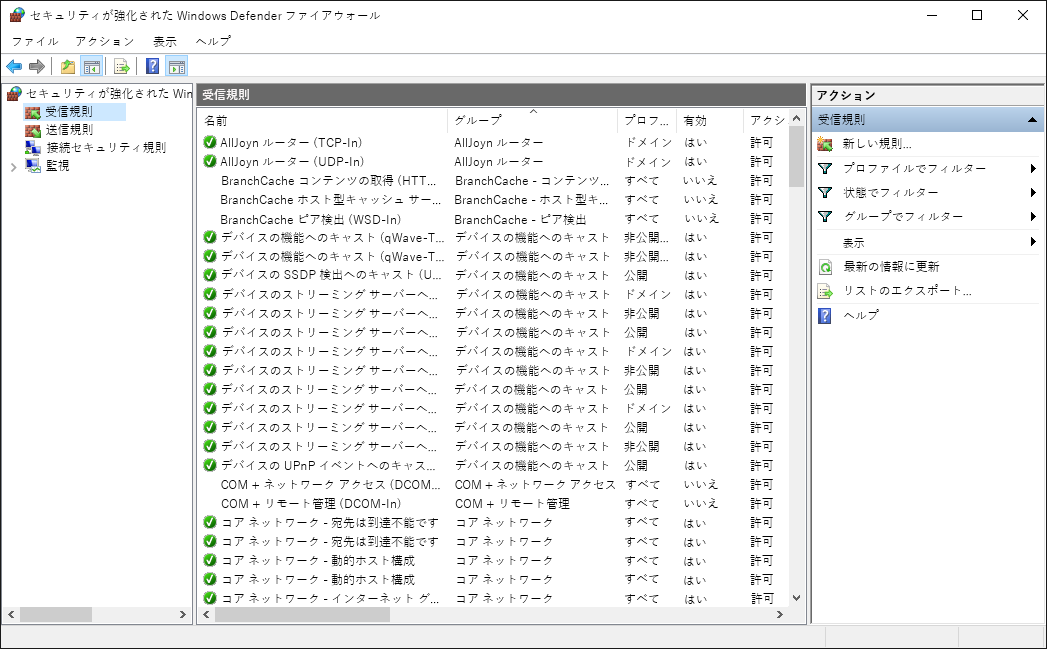

次のスクリーンショットに示すインターフェイスを使用するか、Windows PowerShell を使用して、セキュリティが強化された Windows Defender ファイアウォールを管理できます。

Windows PowerShell を使用したファイアウォール設定の管理

Windows ファイアウォールの管理に使用できる Windows PowerShell コマンドレットは多数あります。

たとえば、application.exe の実行可能ファイルを使用するアプリケーションの使用を許可するファイアウォール規則を作成するには、Windows PowerShell コマンド プロンプトで次のコマンドを入力し、Enter キーを押します。

New-NetFirewallRule -DisplayName “Allow Inbound Application” -Direction Inbound -Program %SystemRoot%\System32\application.exe -RemoteAddress LocalSubnet -Action Allow

既存の規則を変更するには、Windows PowerShell コマンド プロンプトで次のコマンドを入力し、Enter キーを押します。

Set-NetFirewallRule –DisplayName “Allow Web 80” -RemoteAddress 192.168.0.2

既存の規則を削除するには、Windows PowerShell コマンド プロンプトで次のコマンドを入力し、Enter キーを押します。

Remove-NetFirewallRule –DisplayName “Allow Web 80”

その他の Windows PowerShell コマンドレットを確認するには、NetSecurity のページにアクセスしてください。

Azure で VM を作成するときのファイアウォール規則の作成

Azure で Windows Server を実行している IaaS VM を作成する場合は、ファイアウォールを正しく構成する必要があります。 Azure Firewall によって許可またはブロックされているポートをブロックまたは許可するには、セキュリティが強化された Windows Defender ファイアウォールを構成できます。 Azure で VM を初めて作成するときは、受信ポート規則を定義する必要があります。 これらの一致しない設定は、サービスの利用不可と混乱を招く可能性があります。