Azure Firewall Manager とは

まず、Firewall Manager の中核となる機能の定義と概要について説明します。 この概要は、Firewall Manager をいつ使用するか、そしてそれが組織の要件に適しているかどうかを判断するのに役立ちます。

一元化されたファイアウォール管理とは

一元化されたファイアウォール管理とは、複数のファイアウォールを同時に管理することです。 複数のファイアウォールを個別に管理することが困難な場合があります。 セキュリティのニーズが変更された場合、すべてのファイアウォールを再構成して設定を確実に同期させることが必要になる可能性があります。同様に、セキュリティを拡大する必要がある場合、すべてのファイアウォールを更新することが必要になる可能性があります。 Firewall Manager を使用することで、ファイアウォールの管理が簡単になります。

Firewall Manager の定義

Azure Firewall Manager を使用すると、複数の Azure Firewall インスタンスの管理を一元化できます。 Azure Firewall は、フル マネージドのクラウドベースのネットワーク セキュリティ サービスです。 Azure Firewall を実装すると、Azure リソースの保護に役立てることができます。

セキュリティ チームは、ネットワークおよびアプリケーション レベルのトラフィック フィルタリング ルールを構成して維持する必要があります。 組織に複数の Azure Firewall インスタンスがある場合は、これらの構成を一元化することで利点が得られます。 Firewall Manager によって、次のことができます。

- ファイアウォールの管理を一元化する。

- 複数の Azure サブスクリプションをまたぐ。

- さまざまな Azure リージョンをまたぐ。

- トラフィックの管理と保護用にハブ アンド スポーク アーキテクチャを実装する。

ファイアウォール ポリシー

ファイアウォール ポリシーは、Firewall Manager の基本的な構成要素です。 ファイアウォール ポリシーは、以下で構成されます。

- NAT 設定。

- ネットワーク ルール コレクション。

- アプリケーション ルール コレクション。

- 脅威インテリジェンスの設定。

ファイアウォール ポリシーをファイアウォールに適用します。 ポリシーを作成した後に、それらを 1 つ以上の仮想ネットワークまたは仮想ハブに関連付けることができます。

ヒント

Azure portal、REST API、テンプレート、Azure PowerShell、Azure CLI を使用して、Azure Firewall ポリシーを作成および管理できます。

ファイアウォールを一元的に管理する方法

Azure のファイアウォールを一元的に管理するには、Firewall Manager をデプロイします。 また、以下のような特徴があります。

一元化されたデプロイと構成

これにより、複数の Azure Firewall インスタンスを構成できます。 これらの複数のインスタンスが潜在的に Azure のサブスクリプションとリージョンをまたぐことができます。一元化されたルート管理

ユーザー定義ルートをスポーク仮想ネットワークに手動で作成する必要がなくなります。重要

一元的ルート管理を使用できるのは、セキュリティ保護付き仮想ハブ アーキテクチャだけです。

階層構造のポリシー

これにより、Azure Firewall ポリシーを複数のセキュリティ保護付き仮想ハブで一元管理できます。 この場合、IT セキュリティ チームはグローバル ファイアウォール ポリシーを作成して、組織全体に適用することができます。サード パーティ統合

これにより、サービス プロバイダーとしてのサード パーティ セキュリティの統合がサポートされます。リージョン間の可用性

これにより、1 つのリージョンで Azure Firewall ポリシーを作成し、それを他のリージョンに適用できます。DDoS 保護プラン

Azure Firewall Manager では、仮想ネットワークを DDoS 保護プランに関連付けることができます。Web Application Firewall ポリシーを管理する

Azure Front Door や Azure Application Gateway などのアプリケーション配信プラットフォーム用に Web Application Firewall (WAF) ポリシーを一元的に作成し、関連付けることができます。

Firewall Manager は、次の表で説明する 2 つのアーキテクチャのいずれかで実装できます。

| アーキテクチャの種類 | 説明 |

|---|---|

| ハブ仮想ネットワーク | 自分で作成して管理する標準の Azure 仮想ネットワークです。 ファイアウォール ポリシーをこの種類のハブに関連付けると、"ハブ仮想ネットワーク" が作成されます。 このアーキテクチャの基になるリソースは、仮想ネットワークです。 |

| セキュリティ保護付き仮想ハブ | ハブ アンド スポーク アーキテクチャを簡単に作成できる、Microsoft 管理対象リソースです。 ポリシーを関連付けると、"セキュリティ保護付き仮想ハブ" が使用されます。 基になるリソースは、仮想 WAN ハブです。 |

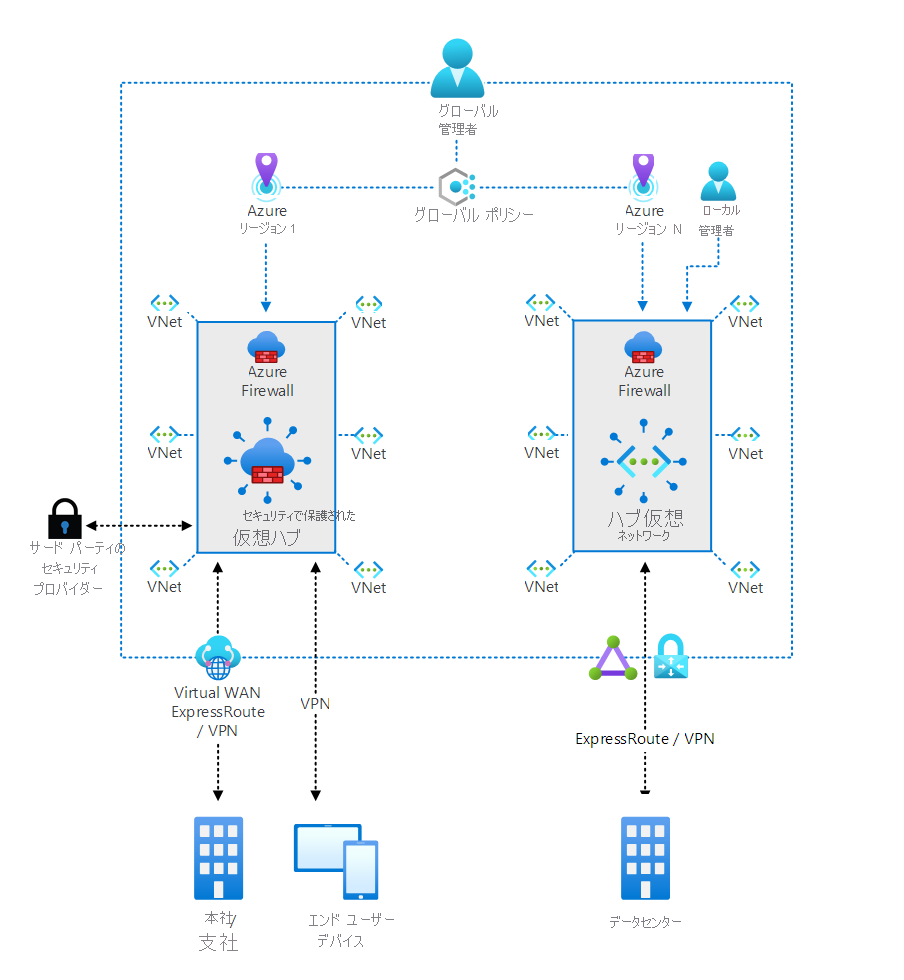

次の図は、これらのアーキテクチャの種類を示しています。 グローバル管理者は、組織のセキュリティ ポリシーに対する包括的なポリシー制御を行います。 ローカル管理者は、ハブ仮想ネットワークに関連付けられているポリシーに対する一部の制御を行います。